- •Тема 1. ЦЕЛИ И ЗАДАЧИ СЕТЕВОГО АДМИНИСТРИРОВАНИЯ

- •Контрольные вопросы

- •Тема 2. ВВЕДЕНИЕ В WINDOWS SERVER

- •2.1. Семейства Microsoft Windows 2000 Server и Windows Server 2003-2008

- •2.2. Характеристики Windows 2000 и Windows Server 2003-2008

- •2.3. Контроллеры домена и рядовые серверы

- •2.3.1. Роли серверов

- •2.4. Архитектура операционной системы

- •2.4.1.1. Внешние подсистемы (подсистемы среды)

- •2.4.1.2. Интегральные (внутренние) подсистемы

- •2.4.2.1. Исполнительная система Windows Server

- •2.4.2.2. Драйверы устройств

- •2.4.2.3. Микроядро

- •2.4.2.4. Аппаратно-зависимый уровень

- •Контрольные вопросы

- •Тема 3. СЛУЖБА КАТАЛОГОВ WINDOWS SERVER

- •3.1. Знакомство со службой каталогов

- •3.2. Рабочие группы и домены

- •3.3. Служба каталогов Active Directory

- •3.3.2.1. Логическая структура

- •3.3.2.2. Физическая структура

- •Контрольные вопросы

- •4.2. Установка и начальная настройка системы

- •4.2.2. Выбор носителя дистрибутива системы

- •4.2.3. Процесс установки системы Windows Server 2003

- •Контрольные вопросы

- •Тема 5. ФАЙЛОВЫЕ СИСТЕМЫ MS WINDOWS SERVER

- •5.1. Обслуживание жестких дисков

- •5.1.1.1. Типы дисков, разделов и томов

- •5.1.1.2. Файловые системы

- •5.1.2. Основные задачи обслуживания дисков

- •5.1.2.1. Работа с простыми томами

- •5.1.2.2. Работа с составными томами

- •5.1.2.3. Работа с чередующимися томами

- •5.1.2.4. Добавление нового диска

- •5.1.2.5. Изменение типа диска

- •5.2. Файловая система FAT

- •5.2.1. Файловая система FAT16

- •5.2.2. Файловая система FAT32

- •5.2.2.1. Структура разделов FAT32

- •5.3. Файловая система NTFS

- •5.3.1. Введение в NTFS

- •5.3.2. Структура NTFS

- •5.3.2.1. Структура тома NTFS

- •5.4. Безопасность файловых систем

- •5.5. Дополнительные файловые системы

- •5.5.1. Распределенная файловая система

- •5.5.1.1. Общие сведения о DFS

- •5.5.1.2. Преимущества DFS

- •5.5.1.3. Ограничения, накладываемые DFS

- •5.5.1.4. Типы корней DFS

- •5.5.1.5. Конфигурирование томов DFS

- •5.5.2. Служба репликации файлов

- •5.5.2.1. Репликация посредством FRS

- •5.5.2.2. Уникальные порядковые номера

- •Контрольные вопросы

- •Тема 6. СЛУЖБА КАТАЛОГОВ ACTIVE DIRECTORY

- •6.1. Обзор Active Directory

- •6.1.1. Введение в Active Directory

- •6.1.1.1. Концепция Active Directory

- •DC=ru/DC=bupk/CN=Users/CN=Ivan Petrov

- •Значение

- •Представляет

- •6.1.2.1. Модель данных

- •6.1.2.2. Схема

- •6.1.2.3. Модель безопасности

- •6.1.2.4. Модель администрирования

- •6.1.2.5. Доступ к Active Directory

- •6.1.2.6. Архитектура службы каталогов

- •6.2. Планирование внедрения Active Directory

- •6.2.1. Планирование пространства имен

- •6.2.1.1. Внутреннее и внешнее пространства имен

- •Преимущества

- •Недостатки

- •Сценарий 2. Внутреннее и внешнее пространства имен различаются

- •Преимущества

- •Недостатки

- •6.2.1.2. Выбор архитектуры пространства имен

- •6.2.2.1. Создание структуры ОП

- •6.2.2.2. Рекомендации по разработке структуры ОП

- •6.2.2.3. Структура иерархии ОП

- •6.2.3. Планирование сайта

- •6.2.3.1. Оптимизация регистрационного трафика

- •6.2.3.2. Оптимизация репликации каталога

- •6.3. Внедрение Active Directory

- •6.4.1. Создание первого контроллера нового домена

- •6.4.2.1. База данных Active Directory

- •6.4.2.2. Общий системный том

- •6.4.3.1. Смешанный режим

- •6.4.3.2. Основной режим

- •6.5. Администрирование Active Directory

- •6.5.1. Создание подразделений и объектов в них

- •6.5.1.1. Создание организационных подразделений (ОП)

- •6.5.1.2. Добавление объектов в ОП

- •6.5.2. Управление объектами Active Directory

- •6.5.2.1. Поиск объектов

- •6.5.2.3. Перемещение объектов

- •6.5.3. Управление доступом к объектам Active Directory

- •6.5.3.1. Управление разрешениями Active Directory

- •6.5.3.2. Наследование разрешений

- •6.5.3.3. Делегирование полномочий по управлению объектами

- •Контрольные вопросы

- •Тема 7. АДМИНИСТРИРОВАНИЕ MS WINDOWS SERVER

- •7.1. Использование Microsoft Management Console (MMC)

- •7.1.1.1. Консоли ММС

- •7.1.2.1. Изолированная оснастка

- •7.1.2.2. Расширение оснастки

- •7.1.3.1. Авторский режим

- •7.1.3.2. Пользовательский режим

- •7.2. Администрирование учетных записей пользователей

- •7.2.2. Планирование новых учетных записей пользователей

- •7.2.2.1. Правила именования

- •7.2.2.2. Требования к паролю

- •7.2.2.3. Параметры учетных записей

- •7.2.4.1. Диалоговое окно свойств

- •7.2.5.1. Профиль пользователя

- •7.2.5.2. Изменение учетных записей пользователей

- •7.2.5.3. Создание домашней папки

- •7.3. Администрирование учетных записей групп

- •7.3.2.1. Типы групп

- •7.3.2.2. Область действия группы

- •7.3.2.3. Участники групп

- •7.3.2.4. Вложенность групп

- •7.3.2.5. Стратегии групп

- •7.3.3. Внедрение групп

- •7.3.3.1. Администрирование групп

- •7.3.4. Внедрение локальных групп

- •7.3.4.1. Создание локальных групп

- •Описание

- •7.3.5. Встроенные группы

- •7.3.5.1. Встроенные глобальные группы

- •7.3.5.2. Встроенная локальная группа домена

- •7.3.5.3. Встроенные локальные группы

- •7.3.5.4. Встроенные системные группы

- •7.4. Администрирование групповой политики

- •7.4.1. Введение в групповые политики

- •7.4.2. Преимущества групповой политики

- •7.4.2.1. Типы групповых политик

- •7.4.2.2. Структура групповой политики

- •7.4.2.3. Применение групповой политики

- •Контрольные вопросы

- •Тема 8. СИСТЕМА БЕЗОПАСНОСТИ WINDOWS

- •8.1. Инфраструктура открытого ключа

- •8.1.2.1. Шифрование с применением открытых ключей

- •8.1.2.2. Секретные ключи

- •8.1.3.1. Иерархия ЦС

- •8.1.4.1. Архитектура служб сертификации

- •8.1.4.2. Обработка запроса сертификата

- •8.1.4.3. Сертификаты ЦС

- •8.1.4.4. Установка служб сертификации

- •8.1.4.5. Администрирование служб сертификации

- •8.2. Технологии открытого ключа

- •8.2.1. Защищенные каналы

- •8.2.2. Смарт-карты

- •8.2.2.1. Вход в систему с помощью смарт-карты

- •8.2.3. Технология Authenticode

- •8.2.4. Шифрованная файловая система

- •8.2.4.1. Защита данных

- •8.2.4.2. Восстановление данных

- •8.2.4.4. Отказоустойчивость

- •8.2.4.5. Шифрование в EFS

- •8.2.4.6. Расшифровка в EFS

- •8.2.4.7. Восстановление EFS

- •8.2.4.8. Утилита командной строки cipher (шифр)

- •8.2.5.1. Политики IPSec

- •8.2.5.2. Компоненты IPSec

- •8.2.5.3. Пример связи по IPSec

- •8.3. Протокол Kerberos в Windows Server

- •8.3.1. Обзор протокола Kerberos

- •8.3.1.1. Термины протокола Kerberos

- •8.3.1.2. Возможности протокола Kerberos

- •8.3.1.3. Процесс аутентификации с помощью Kerberos

- •8.3.1.4. Делегирование в Kerberos

- •8.3.2.1. Локальный интерактивный вход в систему

- •8.3.2.2. Интерактивный вход в домен

- •8.3.2.3. Поддержка открытого ключа в Kerberos

- •8.4. Средства конфигурации системы безопасности

- •8.4.1.1. Настройка системы безопасности

- •8.4.1.2. Анализ безопасности

- •8.4.3. Оснастка Group Policy (Групповая политика)

- •8.5. Аудит в Microsoft Windows

- •8.5.1. Обзор аудита в Windows

- •8.5.1.1. Использование политики аудита

- •8.5.3.1. Настройка аудита

- •8.5.3.2. Настройка политики аудита

- •8.5.3.3. Аудит доступа к файлам и папкам

- •8.5.3.4. Аудит доступа к объектам Active Directory

- •8.5.3.5. Аудит доступа к принтерам

- •8.5.4.1. Журналы в Windows

- •8.5.4.2. Управление журналами аудита

- •8.5.4.3. Архивация журналов

- •Контрольные вопросы

- •Тема 9. СЕТЕВЫЕ СЛУЖБЫ И ПРОТОКОЛЫ

- •9.1. Основы функционирования протокола TCP/IP

- •9.1.3.1. Разбиение сетей на подсети с помощью маски подсети

- •9.2. Сетевые протоколы

- •9.2.1. Протокол ATM

- •9.2.1.1. LAN Emulation

- •9.2.1.2. IP поверх ATM

- •9.2.1.3. ATM поверх xDSL

- •9.3. Сетевые службы

- •9.3.1. Служба DNS

- •9.3.1.1. Служба DNS: пространство имен, домены

- •9.3.1.2. Служба DNS: домены и зоны

- •9.3.1.3. Зоны прямого и обратного просмотра

- •9.3.1.4. Алгоритмы работы итеративных и рекурсивных запросов DNS

- •9.3.2.1. Введение в DHCP

- •9.3.2.2. Аренда DHCP

- •9.3.3. Служба WINS

- •9.3.3.1. Процесс преобразования имен службой WINS

- •9.3.3.2. Регистрация имени

- •Контрольные вопросы

- •Тема 10. СЛУЖБА РЕЗЕРВНОГО КОПИРОВАНИЯ

- •10.1. Базовые понятия службы резервного копирования

- •10.1.1. Типы резервного копирования

- •10.2. Разработка и реализация стратегии резервного копирования

- •10.2.1. Понятие плана архивации

- •10.2.2. Выбор архивных устройств и носителей

- •10.2.3. Типовые решения архивации

- •10.2.4. Пример создания задания на выполнения архивации данных

- •10.2.5. Пример восстановления данных из резервной копии

- •10.2.6. Теневые копии

- •10.2.7. Использование теневых копий

- •10.3. Архивирование и восстановление состояния системы

- •10.3.1. Архивирование и восстановление состояния системы

- •10.3.2. Автоматическое аварийное восстановление системы

- •10.3.2.2. Восстановление системы с помощью ASR-копии

- •Контрольные вопросы

143

6.5. Администрирование Active Directory

После установки Active Directory можно приступить к созданию объектов и управлению ими.

6.5.1.Создание подразделений и объектов в них

6.5.1.1.Создание организационных подразделений (ОП)

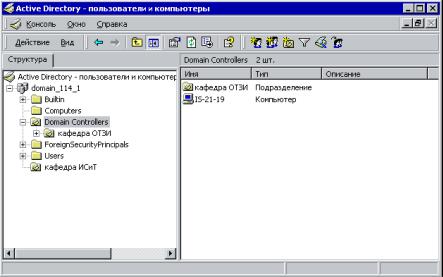

ОП можно создать в рамках домена, объекта Domain Controller или другого ОП (рис. 6.3). В созданное ОП можно добавлять объекты.

Для создания ОП необходимо обладать полномочиями по добавлению подразделений в родительское ОП, домен или узел Domain Controller, где будет создаваться ОП. По умолчанию такими полномочиями наделена группа Administrators (Админи-

страторы).

Нельзя создавать ОП в большинстве стандартных контей-

неров, таких как Computers или Users.

Рис. 6.3. ОП Кафедра ОТЗИ в узле Domain Controller

ОП создаются для упрощения администрирования сети. Структура ОП должна основываться на конкретных задачах ад-

144

министрирования. Вы можете легко изменять структуру ОП или перемещать объекты между ОП.

ОП создаются в следующих случаях:

•чтобы предоставить административные полномочия другим пользователям или администраторам;

•для группирования объектов, над которыми выполняются сходные административные операции; это облегчает поиск сходных сетевых ресурсов и их обслуживание — так, можно объединить в одном ОП все объекты User для временных служащих;

•для ограничения видимости сетевых ресурсов в хранилище Active Directory пользователи увидят только те объекты, к которым имеют доступ; разрешения для ОП можно легко изменить, ограничив доступ к конфиденциальной информации.

6.5.1.2. Добавление объектов в ОП

Для добавления объектов в ОП Вы должны обладать в нем соответствующими полномочиями. По умолчанию такие права предоставлены группе Administrators. Разновидности создаваемых объектов зависят от правил схемы, используемого мастера или оснастки. Некоторые атрибуты объекта можно определить только после его создания.

6.5.2. Управление объектами Active Directory

Управление объектами Active Directory включает поиск объектов, их изменение, уничтожение или перемещение. В двух последних случаях надо иметь соответствующие разрешения для объекта или для ОП, куда Вы перемещаете объект. По умолчанию данными полномочиями обладают все члены группы Administrators.

6.5.2.1. Поиск объектов

Глобальный каталог (ГК) содержит частичную реплику всего каталога и хранит информацию обо всех объектах в дереве доменов или лесе. Поэтому пользователь может найти объект независимо от его расположения в домене или лесе. Содержание ГК автоматически генерируется по сведениям из доменов, составляющих каталог.

145

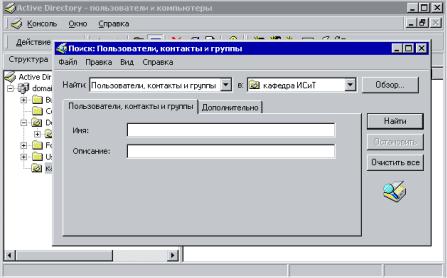

Для поиска объектов откройте оснастку Active Directory Users And Computers, ярлык которой находится в группе программ Administrative Tools. В дереве консоли щелкните правой

кнопкой мыши домен или ОП и выберите в контекстном меню команду Find (Найти). Откроется диалоговое окно Find

(Поиск) (рис. 6.4).

Рис. 6.4. Диалоговое окно Find (Поиск)

Если Вы раскроете контекстное меню объекта Shared folder (Общая папка) и выберете команду Find

(Найти), будет запущена функция поиска Windows Explorer, и Вы сможете искать в общей папке файлы и подпапки.

Диалоговое окно Find включает параметры поиска в ГК, позволяющие находить учетные записи, группы и принтеры.

6.5.2.2.Изменение значений атрибутов

иудаление объектов

Чтобы изменить значения атрибута, откройте оснастку Ac-

tive Directory Users And Computers и выберите экземпляр объек-

та. В меню Action (Действие) выберите команду Properties (Свойства). В диалоговом окне свойств объ-

146

екта измените нужные атрибуты объекта. Затем внесите поправки в описание объекта, например, модифицируйте объект User, чтобы изменить имя, местоположение и электронный адрес пользователя. Если объекты больше не нужны, удалите их в целях безопасности: открыв оснастку Active Directory Users And

Computers, выделите экземпляр удаляемого объекта, а затем в меню Action (Действие) выберите команду Delete

(Удалить).

6.5.2.3. Перемещение объектов

В хранилище Active Directory можно перемещать объекты, например между ОП, чтобы отразить изменения в структуре предприятия при переводе сотрудника из одного отдела в дру-

гой. Для этого, открыв оснастку Active Directory Users And Com-

puters, выделите перемещаемый объект, в меню Action (Действие) выберите команду Move (Переместить) и

укажите новое местоположение объекта.

6.5.3. Управление доступом к объектам Active Directory

Для контроля доступа к объектам Active Directory применяется объектно-ориентированная модель защиты, подобная модели защиты NTFS.

Каждый объект Active Directory имеет дескриптор безопасности, определяющий, кто имеет право доступа к объекту и тип этого доступа. Windows Server использует дескрипторы безопасности для управления доступом к объектам.

Для упрощения администрирования можно сгруппировать объекты с одинаковыми требованиями безопасности в ОП и назначить разрешения доступа для всего ОП и всех объектов в нем.

6.5.3.1. Управление разрешениями Active Directory

Разрешения Active Directory обеспечивают защиту ресурсов, позволяя управлять доступом к экземплярам объектов или атрибутам объектов и определять вид предоставляемого доступа.

147

Защита Active Directory

Администратор или владелец объекта должен назначить объекту разрешения доступа еще до того, как пользователи смогут получать доступ к этому объекту. Windows Server хранит список управления доступом (access control list, ACL) для каждо-

го объекта Active Directory.

ACL объекта включает перечень пользователей, которым разрешен доступ к объекту, а также набор допустимых над объектом действий.

Можно задействовать разрешения для назначения административных полномочий конкретному пользователю или группе в отношении ОП, иерархии ОП или отдельного объекта без назначения административных разрешений на управление дру-

гими объектами Active Directory.

Разрешения доступа к объекту

Зависят от типа объекта — например, разрешение Reset Password допустимо для объектов User, но не для объектов

Computer.

Пользователь может быть членом нескольких групп с разными разрешениями для каждой из них, обеспечивающих разные уровни доступа к объектам. При назначении разрешения на доступ к объекту члену группы, наделенной иными разрешениями, эффективные права пользователя будут складываться из его разрешений и разрешений группы.

Можно предоставлять или аннулировать разрешения. Аннулированные разрешения для пользователей и групп приоритетнее любых выданных разрешений.

Если пользователю запрещено обращаться к объекту, то он не получит доступ к нему даже как член полномочной группы.

Назначение разрешений Active Directory

Настроить разрешения объектов и их атрибутов позволяет оснастка Active Directory Users And Computers. Назначить раз-

решения также можно на вкладке Security (Безопасность) диалогового окна свойств объекта.

Для выполнения большинства задач администрирования достаточно стандартных разрешений.