- •Лабораторные работы по курсу Сети эвм

- •Основы моделей сетевой безопасности осWindows

- •Введение

- •Учетные записи

- •Аутентификация и авторизация

- •Модель рабочих группWindows

- •Доменная модельWindows

- •Службы каталога ntds и Active Directory

- •Основы работы с системой безопасностиWindows

- •Задание на лабораторную работу

- •Контрольные вопросы

- •Администрирование пользователей и групп в сетях Windows

- •Введение

- •Локальные пользователи и группы

- •Встроенные локальные пользователи

- •Встроенные локальные группы

- •Глобальные пользователи и группы

- •Встроенные глобальные пользователи

- •Встроенные глобальные группы

- •Стратегия администрирования домена с использованием глобальных групп

- •Средства администрирования пользователей и групп. Программа «Управление компьютером»

- •Задание на лабораторную работу

- •Контрольные вопросы

- •Организация совместного использования каталогов и файлов

- •Введение

- •Предоставление файлов в общий доступ средствами интерфейса осWindows

- •Разрешения на сетевые ресурсы

- •Комбинирование разрешений на сетевые ресурсы

- •Порядок выполнения работы

- •Контрольные вопросы

- •Работа с сетевым окружением при помощи утилитыNet.Exe

- •Введение

- •Порядок выполнения работы

- •Контрольные вопросы

- •ИспользованиеNtfs– разрешений для разграничения доступа к файлам и папкам

- •Введение

- •Разрешения на файлы

- •Разрешения на папки

- •Наследование разрешений от родительской папки

- •Владелец файла или папки

- •Специальные разрешения на файлы и папки

- •Лабораторное задание

- •Контрольные вопросы

- •Работа с программойMicrosoftNetworkMonitor

- •Введение

- •Работа с программойNetwork Monitor Запуск программы

- •Захват пакетов

- •Просмотр захваченных пакетов

- •Установка фильтров на захват пакетов (Capturefilter)

- •Порядок выполнения работы

- •Контрольные вопросы

- •Состав стека протоколовTcp/ip. Изучение протоколовArp,ip, icmp.

- •Введение

- •Общая характеристика стека протоколовTcp/ip

- •Уровень межсетевого взаимодействия

- •Основной уровень

- •Прикладной уровень

- •Уровень сетевых интерфейсов

- •Соответствие уровней стека tcp/ip семиуровневой модели iso/osi

- •Реализация компонентов стека tcp/ip

- •Терминология единиц передаваемой информации в стеке tcp/ip

- •Типы адресов стека tcp/ip

- •Локальные адреса (mac-адреса)

- •Ip-адреса

- •Символьные доменные имена

- •Ip-адреса

- •Классы ip-адресов

- •Особые ip-адреса

- •Использование масок в ip-адресации

- •Протокол межсетевого взаимодействияIp

- •Структура ip-пакета

- •Протокол разрешения адресаArp

- •Arp-таблица

- •Запросы и ответы arp

- •Протокол управляющих сообщенийInternetIcmp

- •Поддержка таблиц маршрутизации

- •Определение максимального размера передаваемого блока по маршруту (pmtu)

- •Использование icmp для диагностики проблем

- •Управление потоком с использованием icmp

- •Порядок выполнения работы

- •Контрольные вопросы

- •Изучение протоколовDhcp, dns

- •Введение

- •Протоколы стекаTcp/ip

- •Основной транспортный протокол tcp

- •Сегменты и потоки

- •Соединения

- •ПротоколDhcp. Автоматизация назначенияIp-адресов

- •Система доменных именDns. Разрешение доменных имен.

- •Сетевая архитектура реализации стекаTcp/iPв осWindows

- •Имена NetBios

- •Регистрация и распознавание имен NetBios

- •Служба dhcPв сетяхWindows

- •Служба dnSв сетяхWindows

- •Порядок выполнения работы

- •Контрольные вопросы

Учетные записи

Важным элементом модели безопасности сетевой ОС является учетная запись (account). Учетная запись это структура данных, соответствующая какому-либо объекту системы безопасности. Существуют, например, учетные записи пользователей (useraccount), групп пользователей (groupaccount), компьютеров (computeraccount). Учетные записи хранятся в базе данных специального формата. Учетная запись пользователя содержит имя пользователя (username,logonname), пароль (password), идентификатор безопасности (securityID-SID). Идентификатор безопасности - уникальное число, идентифицирующее учетную запись в системе безопасности. На основе идентификаторов безопасности формируются списки контроля доступа (AccessControlList-ACL) для доступа к сетевым ресурсам, например общим папкам, файлам и принтерам. Списки контроля доступа к ресурсу хранятся на том компьютере, где находится ресурс. Они содержат информацию о правах доступа к ресурсу объектов с различнымиSID.

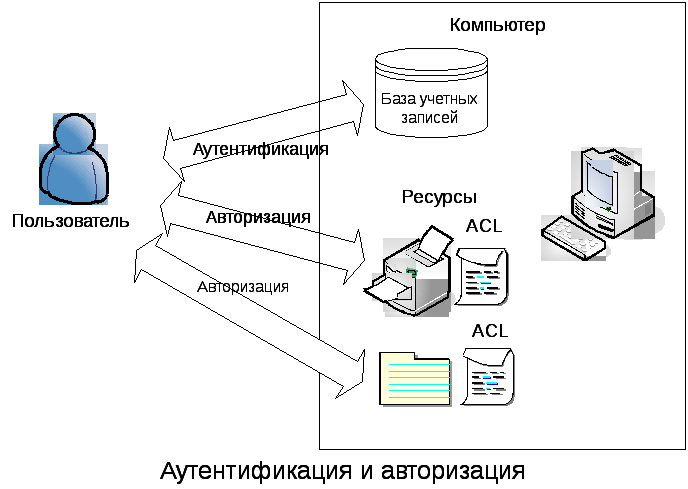

Аутентификация и авторизация

Прежде чем начать работать в сети пользователь (так же как и компьютер) обязан пройти процедуру аутентификации.Аутентификация – проверка подлинности, или проверка соответствия субъекта и того, за кого он себя выдает с помощью некоторой уникальной информации, в простейшем случае пароля. При доступе к сетевым ресурсам, например файлам или принтерам, пользователь проходит другую процедуру –авторизацию.Авторизация - это проверка и определение полномочий на выполнение некоторых действий (например, чтение файла) пользователем, прошедшим предварительную аутентификацию. В сетевых ОС механизмы аутентификации и авторизации реализуются специальными программными компонентами ипротоколами безопасности. В сетяхWindowsиспользуются протоколы NT LAN Manager (NTLM) и Kerberos, последний – начиная с семейства ОСWindows2000.

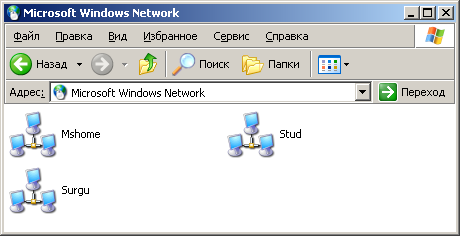

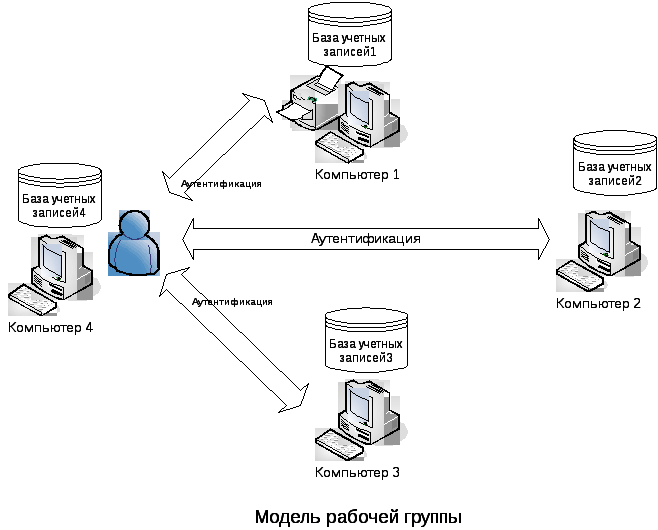

Модель рабочих группWindows

Рабочая группа (Workgroup) является логическим объединением компьютеров. Организация рабочей группы является наиболее простой моделью сетевой безопасности ОС. Она была единственной моделью, имеющейся в системахWindows95, 98,Me, но может использоваться и всеми современными версиями ОСWindows. В этом случае каждый компьютер, входящий в рабочую группу, содержит собственную базу учетных записей, и только эти учетные записи могут использоваться для авторизации доступа к ресурсам этого компьютера. Рабочая группа является плоской структурой, идентифицируемой по имени. В сети могут существовать несколько рабочих групп. Так, например, выглядит список рабочих групп в сетевом окруженииWindowsXP:

Следует учесть, что компьютер присутствует в рабочей группе только в то время, когда загружена ОС. Таки образом, список компьютеров рабочей группы формируется динамически.

При доступе к какому-либо ресурсу каждого компьютера, входящего в рабочую группу, пользователь каждый раз обязан проходить процедуру аутентификации. Это обусловлено тем, что каждый компьютер хранит свою собственную баз учетных записей.

Это обстоятельство является недостатком использования модели рабочих групп. При большом количестве компьютеров, к которым пользователю необходимо получить доступ, ему приходится помнить множество имен и паролей и многократно проходить процедуру аутентификации. Кроме того, усложняется процесс администрирования баз учетных записей. Модель рабочих групп обычно используется при небольшом количестве компьютеров (до нескольких десятков).