- •Личная безопасность и защита беспроводных сетей

- •Объекты изучения безопасности

- •Допустимые уровни ЭМ полей

- •Излучает монитор

- •Параметры мышечной ткани

- •Резонансная частота человека

- •Предел для сотовых

- •Наши нормы

- •Простейшие оценки показывают

- •Исследования по GSM

- •Экспериментальные данные

- •Сравнение сотовых аппаратов по SAR

- •Механизмы контроля доступа

- •По словарю

- •Дактилоскопия

- •Отпечатки пальцев помогают

- •Глаз - идентификатор

- •Преимущества идентификации по оболочке

- •Методы идентификации -1

- •Методы идентификации -2

- •Угрозы на информационном уровне – перехват информации

- •Угрозы на информационном уровне – искажение данных

- •Внедрение в беспроводной канал сети

- •Два механизма защиты

- •Немного разрядов

- •Только по списку

- •Постоянная работа

Угрозы на информационном уровне – перехват информации

Угроза |

Условия |

Уязвимый |

Средства |

|

реализации угрозы |

элемент |

нейтрализации |

|

|

|

угрозы |

Выявление |

Наличие в |

Системы |

Исключение |

канала |

передаваемых |

шифрования |

отличительных |

передачи для |

данных |

и |

признаков данных, |

перехвата |

отличительных |

управления |

изменение номера |

|

признаков, работа |

каналами |

канала в течение |

|

на одном канале |

|

сеанса связи |

Определение |

Использование |

Системы |

Использование |

формата |

стандартных |

кодирования |

оригинальных |

данных |

форматов без |

и |

форматов, |

|

дополнительной |

шифрования |

проведение |

|

коррекции |

|

коррекции |

|

|

|

передаваемых |

|

|

|

данных |

Восстановлен |

Отсутствие |

Система |

Применение |

ие пакетов |

маскировки |

управления |

адаптивного |

Угрозы на информационном уровне – искажение данных

Угроза |

Условия |

Уязвимый |

Средства |

|

реализации |

элемент |

нейтрализации угрозы |

|

угрозы |

|

|

Передача |

Возможность |

Система |

Использование |

ложного |

определения |

приема и |

специальных маркеров |

сигнала в |

протокола |

управления |

идентификации и |

ходе |

обмена |

приемом |

аутентификации в |

имитации |

|

|

каждом кадре (блоке) |

вызова |

|

|

сеанса связи |

Передача |

Возможность |

Система |

Использование дополнит. |

ложного |

выделения и |

приема и |

канала для передачи |

сигнала в |

определения |

управления |

(ПРД) служебных |

ходе сеанса |

идентификацио |

приемом |

маркеров, разнесение |

связи |

нных преамбул |

|

во времени ПРД контр. |

|

|

|

сумм и квитанций |

Искажение |

Возможность |

Приемопере |

Использование |

сигнала |

вскрытия |

да-ющая |

двойной |

передачи |

синхронизации |

система |

синхронизации, в том |

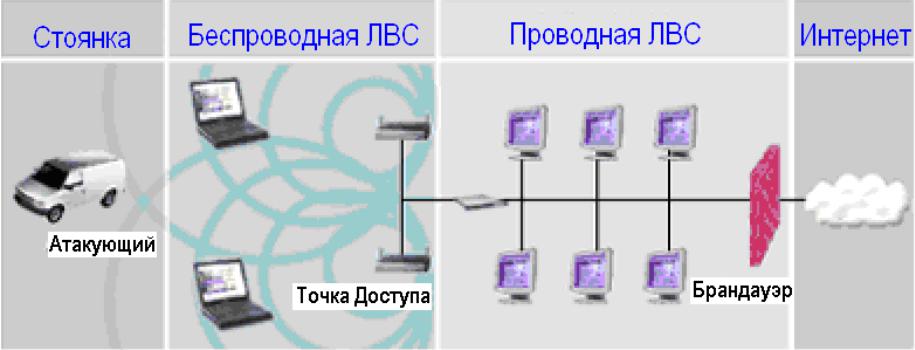

Внедрение в беспроводной канал сети

Два механизма защиты

•В БЛС стандарта 802.11 первоначально были реализованы 2 основных механизма защиты

•На канальном уровне ИОС (MAC) обеспечивался контроль доступа, а для шифрования использовался стандарт WEP

(wired equivalent privacy – безопасность, эквивалентная проводным сетям)

Немного разрядов

•В основе 64-разрядного WEP лежит шифрование данных с помощью алгоритма RSA RC4 с 40-разрядным разделяемым ключом

•Двадцать четыре разряда отводятся под вектор инициализации (IV – initialization vector)

Только по списку

•Когда работает WEP, он защищает только пакет данных, а не заголовки физического уровня – их должны просматривать все абоненты сети

•Для контроля доступа каждый абонент имеет свой идентификатор SSID (service set identifier), а сервер хранит список (ACL – access control list) разрешенных MAC- адресов, обеспечивая доступ только тем абонентам, чьи адреса входят в этот список

Постоянная работа

•Серьезная работа ведется над созданием стандарта 802.11i , предусматривающего применение иного протокола шифрования

AES (advanced encryption standard = усовершенствованный стандарт шифрования) на основе 128-разрядных ключей и динамическое изменение ключей