- •Основы деятельности в области защиты информации

- •Технологии построения виртуальной защищенной сети предприятия “Жесткая” защита сетевого уровня

- •Протокол skip

- •Безопасное взаимодействие с открытыми коммуникационными сетями

- •Продукты для защиты корпоративной сети

- •Продуктная линия для построения виртуальных защищенных сетей

- •Фильтры прикладного уровня

- •Продуктная линия для построения администрации безопасности корпоративной сети

- •Литература

ОРГАНИЗАЦИЯ ЗАЩИТЫ ИНФОРМАЦИИ В СЕТЕВОЙ СРЕДЕ РАСПРЕДЕЛЕННЫХ ВЕДОМСТВЕННЫХ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ

Содержание

Основы деятельности в области защиты информации 3

Концепция ЭЛВИС+ построения системы защиты корпоративной сети 4

Технологии построения виртуальной защищенной сети предприятия 8

“Жесткая” защита сетевого уровня 8

Протокол SKIP 9

Безопасное взаимодействие с открытыми коммуникационными сетями 14

Продукты для защиты корпоративной сети 19

Продуктная линия для построения виртуальных защищенных сетей 19

Продукт FortE+ Personal Client (ЗАСТАВА персонàльный клиент) 20

Продукт FortE+ Corporate Client (ЗАСТАВА корпоративный клиент) 20

Продукт FortE+ Server (ЗАСТАВА сервер) 20

Продукт FortE+ Branch/Server (ЗАСТАВА офис) 20

Продукт FortE+ Enterprise (ЗАСТАВА центр) 20

Фильтры прикладного уровня 22

Продуктная линия для построения администрации безопасности корпоративной сети 22

FortE+ Mini CA 22

FortE+ Key Database Manager 22

FortE+ Certificate Discovery Server 22

FortE+ Cofiguration Database Manager 22

Применение продуктов ОАО ЭЛВИС+ для задач защиты корпоративной сети 23

Литература 25

Основы деятельности в области защиты информации

ОАО ЭЛВИС+ является разработчиком ряда продуктов защиты информации в коммуникационных и локальных сетях, проектировщиком объектов в защищенном исполнении и интегратором безопасных информационных систем.

ОАО ЭЛВИС+ обладает лицензией Государственной Технической Комиссии при Президенте РФ на деятельность в области защиты информации серия ЛГ 0009 номер 000429 регистрационный номер 227 от 15 августа 1996 г. В соответствии с данной лицензией ОАО ЭЛВИС+ получает право на ведение следующих работ: проектирование объектов в защищенном исполнении, разработка, поставка, сопровождение средств защиты информации, аттестация информационных объектов по показателям защищенности.

Технологии защиты информации ОАО ЭЛВИС+ базируются, в частности, на коммуникационном протоколе SKIP (Simple Key management for Internet Protocol). Продукты защиты информации на основе этого протокола в течение нескольких лет апробированы в практике российских и зарубежных компаний и получили признание и широкое распространение на мировом рынке. Продукты ОАО ЭЛВИС+ прошли ряд испытаний в отечественных и зарубежных организациях, полностью совместимы с продуктами зарубежных производителей. Их надежность и работоспособность подтверждена эксплуатационным опытом наших российских клиентов к числу которых относится ряд крупных банков, коммерческих и государственных организаций.

ОАО ЭЛВИС+ разработан масштабируемый ряд продуктов, обеспечивающий защиту информации на основе протокола SKIP, а также продукты защиты от несанкционированного доступа из сетей на основе технологии межсетевых экранов (firewall), мониторинга безопасности сети, событийного протоколирования и аудита.

ОАО ЭЛВИС+ получены сертификаты Государственной Технической Комиссии №№ 46, 48 от 30.07.96, удостоверяющие, что "... программный продукт SKIP для регулирования доступа на интерфейсе глобальная/локальная сеть ... является средством защиты от несанкционированного доступа к информации в многопользовательских АС ...", а также сертификат №145 от 09.01.98 на первый российский межсетевой экран “Застава” (FortE+ Enterprise).

Концепция ЭЛВИС+ построения системы защиты корпоративной сети

На опыте внедрения систем сетевой информационной безопасности ОАО ЭЛВИС+ был разработан общий концептуальный подход к задачам построения корпоративных систем. Суть предлагаемого решения заключается в построении жесткого периметра корпоративной части сети на основе технологий виртуальных защищенных сетей (Virtual Private Network, VPN), обеспечении небольшого числа контролируемых точек открытого доступа в периметр корпоративной защищенной сети, построении эшелонированной системы защиты с контролем проникновения в защищенный периметр, обеспечением дистанционного администрирования и аудита всех компонент системы защиты, глубокой проработкой вопросов событийного протоколирования и подотчетности пользователей, технического персонала, внешних абонентов.

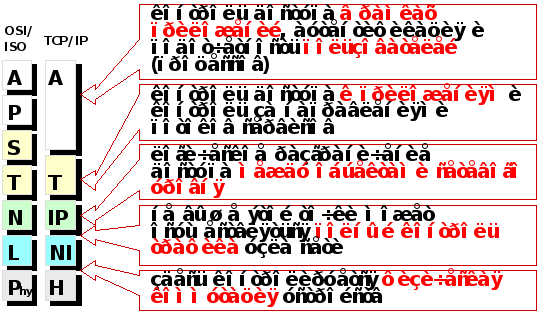

Анализ защищенности коммуникационной системы, подобно задаче построения системы коммуникационного управления, целесообразно рассматривать в контексте уровíевой декомпозиции управления, предлагаемой, например в Эталонной модели взаимодействия открытых систем (ЭМВОС) Международной организации по стандартизации МОС (ISO).

Рассмотрение атак на коммуникационную систему именно в контексте уровневой декомпозиции управления оправдано тем, что различные уровни управления имеют дело с информационными объектами различного типа и состав атак, а также методы защиты меняются от уровня к уровню. Например, важнейшими объектами сетевого уровня являются сетевые пакеты, адресная и маршрутная информация. На этом уровне можно атаковать систему путем использования этой информации, например, подменять сетевые адреса, изменять маршрутизационные таблицы так, чтобы трафик распространялся по требуемым для атакующей стороны направлениям и проч. В то же время на основе служебной информации сетевого уровня невозможно различить, например, трафика различных приложений. Распределение трафика между приложениями и связанные с этим атаки - прерогатива транспортного и вышележащий уровней управления.

В стеке сетевого управления можно выделить пять критических точек контроля, в которых концентрируются основные возможности управления безопасностью сети. Схематически эти точки контроля показаны на рис. 1.

Можно сказать, что все пять критических точек связаны со своеобразным ветвлением или мультиплексированием информации. Именно в точках такого ветвления применимы меры контроля того, по какой “ветви” будет распространяться информация (полезный и легитимный трафик или наоборот, трафик, реализующий атаку).

Низшая точка контроля есть физический уровень. Это точка физического ветвления “проводов”, коммутации. С точки зрения безопасности он интересен тем, что здесь мы можем контролировать физическую связность системы, сегментировать сеть по принципу равнокритичности ресурсов располагаемых в рамках единого сегмента или примерной эквивалентности прав доступа пользователей, концентрированных в данном сегменте.

Рис. 1.

Вторая точка контроля - “промежуток” между канальным и сетевым уровнем. В этой точке ведется демультиплексирование (при распространении информации снизу вверх) трафика между стеками коммуникационных протоколов. Аппаратно-зависимый драйвер коммуникационного адаптера передает пакеты аппаратно-независимому сетевому уровню. Если на вашем компьютере активизировано несколько сетевых стеков (например, “джентльменский набор” Windows - NETBE или IPX и TCP/IP), то именно в этой точке пакеты распределяются между стеками. Выше контроль можно осуществлять только в рамках отдельного стека, без возможности влияния на “параллельный” стек. Только здесь, и не выше, мы имеем возможность полного контроля трафика в том смысле, что здесь каждый пакет можно “взять в руки” и принять решение о его передаче (или непередаче) из сети (в сеть).

Третья критическая точка - сетевой уровень. Это - точка логического ветвления информации между сетевыми устройствами, сегментами сети. Это - второй (после коммутации физических каналов) “рубеж обороны” при распространении информации между узлами и сегментами сети. Здесь также можно обеспечить защиту трафика из конца в конец по сети, сокрытие топологии сети (на уровне защиты адресной информации). Здесь логически решается задача адресной фильтрации трафика формулируемая как “разрешить данному хосту доступ в данный сегмент сети к данному серверу”.

Четвертая критическая точка - транспортный уровень. Здесь, распространяясь “вверх”, информация демультиплексируется между приложениями. Транспортный уровень различает приложения, порождающие трафик и распределяет его между ними. Здесь классическая задача межсетевого экрана типа пакетного фильтра дополняет задачу адресной фильтрации: “разрешить данному хосту доступ в данный сегмент сети к данному серверу в заданном направлении по заданному прикладному протоколу (к заданному приложению)”.

Наконец “ветвление” прикладного уровня есть ветвление между пользователями, распознание их прав, контроль несанкционированного доступа.

Компонентами концепции сетевой защиты ОАО ЭЛВИС+ являются:

построение “жесткой“ системы защиты сетевого уровня, основанной на технологии VPN

применение средств событийного протоколирования, дистанционный аудит

межсетевой экран, как средство объединения и разграничения сегментов сетей подразделений предприятия

применение, наряду с пакетным фильтром, средств фильтрации информации прикладного уровня, т.н. proxy-систем

построение эшелона защиты внутри защищенного периметра на основе средств обнаружения проникновения

мониторинг безопасности и оперативная сигнализация на основе протокола SNMP

защищенные приложения.

Эти решения обеспечивают построение виртуальных закрытых сетей (intranet), их безопасную эксплуатацию и интеграцию с открытыми коммуникационными системами. Привлекательность данной технологии объясняется целым рядом причин:

обеспечивается масштабируемость системы защиты в том смысле, что для защиты объектов различной сложности и производительности можно использовать адекватное по уровню сложности, производительности и стоимости программное или программно-аппаратное средство защиты

все продукты защиты информации масштабируемого ряда совместимы между собой, поэтому применение продуктов защиты информации на объектах различного уровня - от удаленных единичных терминалов, до локальных сетей произвольного масштаба могут быть объединены в единую корпоративную сеть, доступ к ресурсам и трафику которой будет закрыт для всех посторонних

защита сетевого уровня прозрачна для всех прикладных систем, работающих в сети; это означает, что все приложения продолжают работать на защищенной сети, так же, как работали на открытой, не требуя никаких доработок и изменений.

Использование предлагаемых средств защиты информации в распределенных сетевых информационных системах масштаба предприятия имеет следующие преимущества:

средствами защиты информации на основе протокола SKIP может быть защищена вся корпоративная сеть: от крупных локальных сетей офисов до отдельных терминалов (рабочих мест); защита может быть распространена на все звенья сети - от сегментов локальных сетей до коммуникационных каналов глобальных сетей, в том числе выделенных и коммутируемых линий

с полной безопасностью для информационных ресурсов организации в качестве отдельных коммуникационных звеньев сети могут использоваться ресурсы открытых сетей общего пользования; все угрозы, возникающие при использовании сетей общего пользования, будут компенсированы средствами защиты SKIP

наряду с защитой трафика обеспечивается подконтрольность работы сети, достоверная идентификация всех источников информации; при необходимости может быть обеспечена аутентификация трафика на уровне отдельных пользователей

программные и программно-аппаратные средства защиты информации позволяют сегментировать ИС и организовать безопасную эксплуатацию системы, обрабатывающей информацию различных уровней конфиденциальности

система защиты информации не накладывает ограничений на приложения и легко интегрируется с существующими системами защиты информации прикладного уровня и общей администрацией безопасности предприятия (ведомства, учреждения, организации);

в основе системы защиты информации лежит логика открытых ключей Диффи-Хеллмана; это позволяет существенно упростить систему распределения и обновления ключей, сделать ее более экономичной, эффективной и безопасной

для всех элементов системы защиты может быть обеспечено централизованное дистанционное управление и аудит; эта возможность имеет первостепенное значение для существенно распределенной структуры ИС;

средства защиты сетевого уровня никак не ограничивают общую структуру и стратегию развития прикладной подсистемы ИС.