3. Выполнение работы

-

Дешифровали криптограмму, зашифрованную методом простой перестановки.

-

Запустили на выполнение файл rela12.exe и выбрали из главного меню опцию “Метод перестановок”. На вопрос “Метод перестановок по маршруту ?” ответили “Нет”.

-

Выбрали в появившемся списке вариант № 10.

-

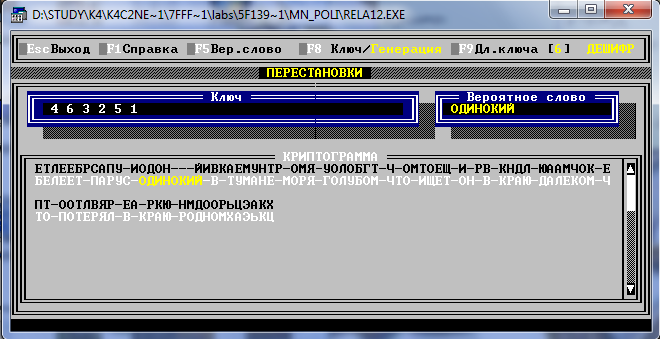

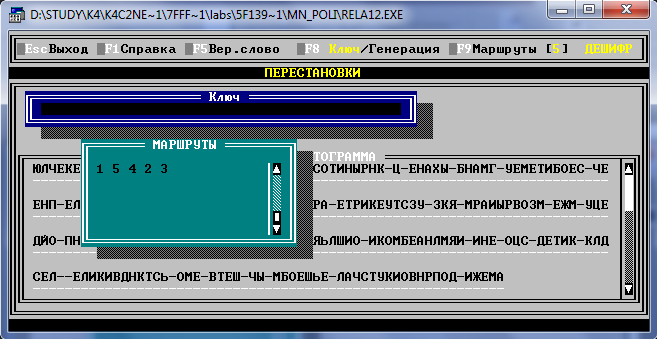

Перед нами на экране текст криптограммы (см. рис.5.1). Задали длину ключа, нажав клавишу F9.

-

Проверяя различные значения ключей, расшифровали криптограмму.

-

Дешифровали криптограмму, зашифрованную c использованием путей Гамильтона.

-

Запустили на выполнение файл rela12.exe и выбрали из главного меню опцию “Метод перестановок”. На вопрос “Метод перестановок по маршруту ?” ответили “Нет”.

-

Выбрали вариант №10.

-

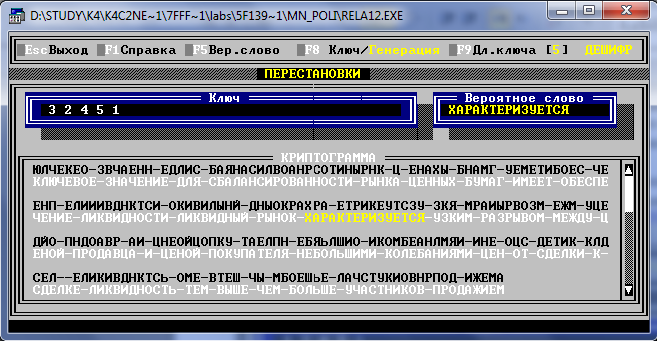

Перед нами на экране текст криптограммы. Процесс дешифрации аналогичен описанному выше случаю простой перестановки. Расшифровали криптограмму.

-

-

Дешифровать криптограмму, зашифрованную методом табличной перестановки:

-

Запустили на выполнение файл crypto64.exe. Ввели номер варианта №10.

-

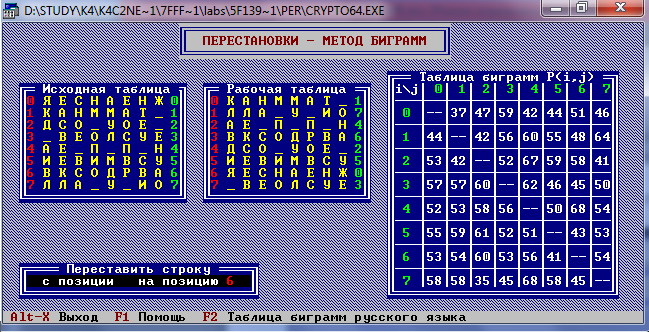

Перед нами на экране три таблицы: таблица с криптограммой, рабочая таблица. В результате расшифровки в рабочей таблице появился исходный текст криптограммы. Строки этих двух таблиц перенумерованы: слева - красными цифрами, справа - зелеными. Красные цифры означают номер строки в таблице (“позицию” строки), а зеленые - номер самой строки (“идентификатор” строки). Чтобы поменять местами две строки рабочей таблицы, необходимо в окне ввода, расположенном в нижней части экрана, ввести номера их позиций (красные цифры ). В третьей таблице содержится оценки вероятностей следования строк друг за другом. Кроме того, по клавише F2 можно просмотреть таблицу биграмм русского языка и вызвать помощь по клавише F1 (см. рис.5.3).

-

Пользуясь таблицей вероятностей следования строк друг за другом и таблицей биграмм русского языка, переставили строки рабочей таблицы таким образом, чтобы в ней получился осмысленный текст.

-

Расшифровали криптограмму и получили ключ шифрования.

-

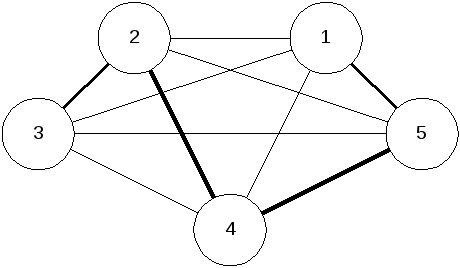

С помощью криптограммы №2, изобразим граф G = < V,E >:

где жирными линиями показаны пути шифра, а остальные линии – другие возможные пути.

Заполним матрицу смежности:

-

Введём количество узлов (вершин графа) = 5.

-

Заполним матрицу:

-

Тогда результаты выглядят следующим образом:

где маршрут читается справа налево (вследствие интерпретации программой начала графа с вершины №1).

Вывод: в ходе выполнения лабораторной работы расшифровал криптограмму, зашифрованную методом перестановок, получил ключ шифрования; расшифровал криптограмму, зашифрованную методом перестановок по путям Гамильтона, получил ключ шифрования; расшифровал криптограмму, зашифрованную методом табличной перестановки, пользуясь для этой цели таблицей частот диграмм русского языка, получил ключ шифрования.