Laboratornaja_rabotaff_No6

.docОперационные системы, среды и оболочки лабораторная работа № 5

Лабораторная работа № 5

«Windows Firewall»

Основы работы с Windows Firewall

Функциональный комплекс Брандмауэр Windows (Windows Firewall), включённый в ОС Microsoft Windows XP Service Pack 2 (SP2) вместо Брандмауэра подключения к Интернету (Internet Connection Firewall (ICF)) из предыдущих версий Windows XP, является узловым брандмауэром, регистрирующим состояние связи. Он обеспечивает безопасность входящего трафика, получаемого как из Интернета, так и от устройств в частной сети.

Брандмауэр (сетевой экран) – это защитный барьер между компьютером или сетью и внешним миром. Брандмауэр Windows (Windows Firewall), включённый в ОС Windows XP Service Pack 2 (SP2) представляет собой узловой брандмауэр, регистрирующий состояние связи. Он блокирует входящий трафик, поступающий на компьютер без запроса и не определённый в качестве допустимого (исключённого из фильтрации). Таким образом, Windows Firewall обеспечивает необходимый уровень защиты от злонамеренных пользователей и программ, использующих для атак незапрашиваемый трафик. При этом, за исключением некоторых сообщений Протокола межсетевых управляющих сообщений (ICMP), Брандмауэр Windows не блокирует исходящий трафик.

В отличие от Брандмауэра подключения к Интернету (Internet Connection Firewall (ICF)), входящего в состав ОС Windows XP Service Pack 1 (SP1) или Windows XP без пакетов обновлений, Брандмауэр Windows предназначен для использования с любыми сетевыми подключениями, включая общедоступные из Интернета, подключения к локальным офисным и домашним сетям, а также к частным сетям организаций.

В ОС Windows XP SP2 Брандмауэр Windows активирован по умолчанию для всех соединений; исключения для него могут быть заданы с помощью компонента Панели управления (Control Panel) Брандмауэр Windows, доступного из нового Центра обеспечения безопасности Windows (Security Center).

Брандмауэр Windows может работать в одном из трех режимов - включен (по умолчанию), не разрешать исключения, и выключен. В брандмауэре Windows исключениями называются списки управления доступом ACL. В состоянии "Включен" брандмауэр Windows защищает компьютер, допуская трафик, разрешенный на вкладке исключений (Exceptions). При установке флажка "Не разрешать исключения (Don`t allow exceptions)" брандмауэр Windows блокирует все без исключения входящие незатребованные пакеты, пропуская только затребованные данные и весь исходящий трафик.

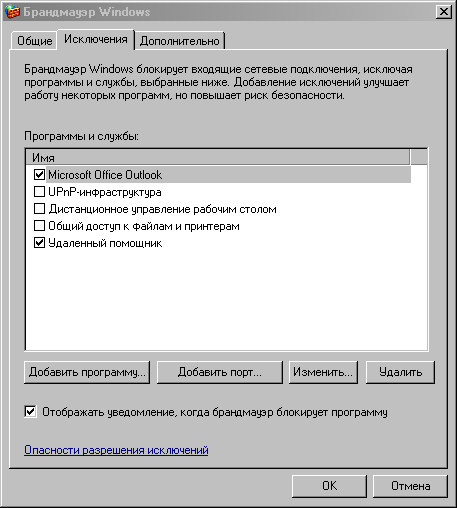

Настройка брандмауэра Windows происходит, в первую очередь, путем указания исключений. Для локального управления исключениями необходимо запустить приложение "Брандмауэр Windows и перейти на вкладку исключений (Exceptions).

Брандмауэр Windows управляет всеми имеющимися на компьютере сетевыми подключениями, но брандмауэр можно отключить для отдельных сетевых адаптеров на вкладке "Дополнительно" (Advanced). Другие настройки на этой вкладке позволяют настраивать ведение журнала и указывать правила для протокола управления ICMP (Internet Control Message Protocol).

При активации Брандмауэра Windows для сетевого подключения, в папке Сетевые подключения (Network Connections) на соответствующем значке появляется изображение замка. Если выбрать такое соединение, в его описании отобразится статус Подключено (Enabled), Защищено брандмауэром (Firewalled). На рисунке ниже приводится пример, в котором Брандмауэром Windows защищены все подключения компьютера.

Каждое исключение, дающее программе возможность связываться через брандмауэр Windows, делает компьютер более уязвимым. Создание исключения равносильно пробиванию бреши в брандмауэре. Если таких брешей окажется слишком много, брандмауэр уже не будет прочной преградой. Обычно взломщики используют специальные программы для поиска в Интернете компьютеров с незащищенными подключениями. Если создать много исключений и открыть много портов, компьютер может оказаться жертвой таких взломщиков.

Чтобы уменьшить потенциальный риск при создании исключений:

Создавайте исключение, только когда оно действительно необходимо.

Никогда не создавайте исключений для программы, которую плохо знаете.

Удаляйте исключения, когда необходимость в них отпадает.

Управление брандмауэром Windows из командной строки

Программа Netsh позволяет выполнять настройку клиентов брандмауэра Windows из командной строки напрямую или через пакетный файл. Например, команда

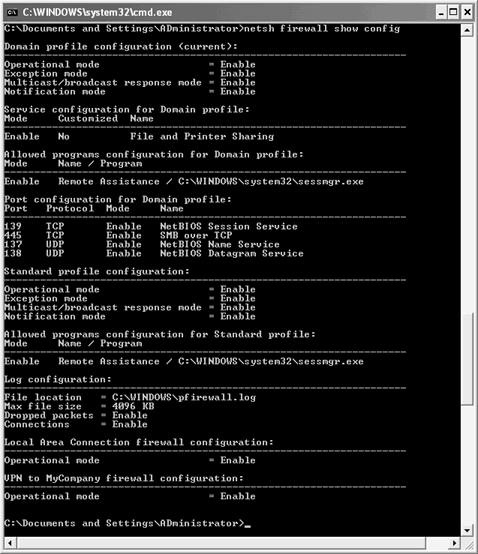

netsh firewall show config

показывает текущее состояние брандмауэра Windows на компьютере клиента.

Текущее состояние брандмауэра Windows Firewall

Netsh позволяет управлять почти всеми параметрами брандмауэра Windows, так что администраторы, активно использующие в работе сценарии, могут использовать сценарии подключения к домену для настройки и проверки работы брандмауэра Windows.

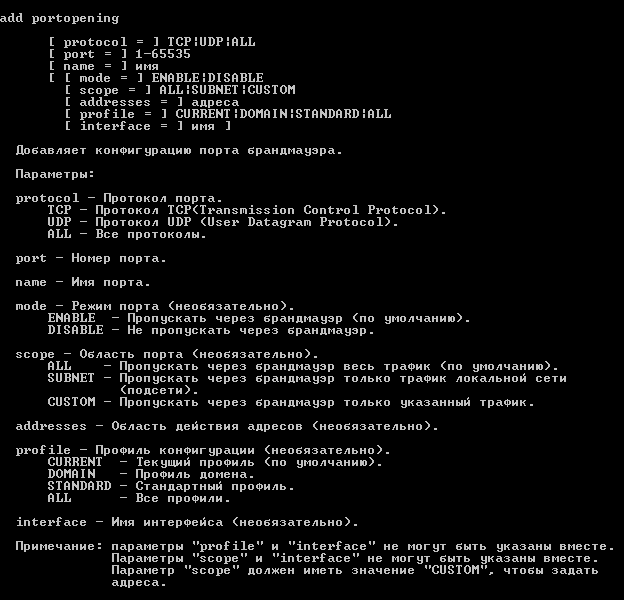

Ниже дано описание команды, которая позволяет создавать локальное правило брандмауэра.

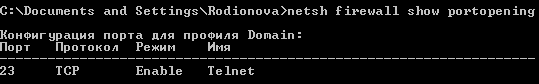

Результат исполнения приведенной выше команды можно проверить с помощью команды:

netsh firewall show portopening

Доменные профили и локальные профили

Еще одна полезная особенность брандмауэра Windows - возможность выбора одного из двух режимов работы - стандартный или работа в домене - в зависимости от того, к какой сети подключен в данный момент компьютер. Для каждого из режимов можно задать собственный набор исключений. Например, можно разрешить совместное использование файлов на компьютере только при подключении к домену. Брандмауэр Windows сравнивает имя текущего домена AD с суффиксом DNS конфигурации IP для определения, какой из режимов использовать в данный момент. Для настройки доменного и стандартного профилей запустите объект GPO "Брандмауэр Windows" и выберите объект для настройки.

Настройка исключений

Брандмауэр Windows содержит несколько предопределенных исключений, которые разрешают сетевой доступ для некоторых общих системных задач, таких как удаленное управление и совместное использование файлов и принтеров. В таблице перечислены включенные по умолчанию исключения брандмауэра Windows, а также открытые порты и использующие их программы.

|

Исключение |

Открываемые порты |

Разрешающая программа |

Ограничить источник по |

|

Разрешить удаленное управление |

TCP 135, TCP 445, |

|

Подсети |

|

Разрешить совместное использование файлов и принтеров |

UDP 137, UDP 138, TCP 139, TCP 445, |

|

Подсети |

|

Удаленный рабочий стол |

TCP 3389 |

|

Любой адрес |

|

Allow UPnP Framework |

UDP 1900, TCP 2869 |

|

Подсети |

|

Удаленный помощник |

|

Sessmgr.exe |

Любой адрес |

|

Параметры ICMP |

Разрешить входящий запрос эхо |

|

|

Администратор может также задать собственный набор исключений локально через приложение "Брандмауэр Windows" в панели управления или удаленно с использованием механизма групповых политик. Для этого достаточно просто указать имя программы, которая генерирует трафик или сетевые параметры (номер порта TCP или UDP) и адрес источника, а затем разрешить сформированное исключение в брандмауэре Windows.

Предопределенные исключения предоставляют более гибкие возможности настройки, чем пользовательские, поскольку в них допускается задание нескольких портов в одном правиле. Например, исключение для совместного доступа к файлам и принтерам разрешает использование портов TCP 139, TCP 445, UDP 137 и UDP 138. При создании пользовательского исключения система позволяет указать только один порт, так что для открытия диапазона портов необходимо создать набор исключений для каждого порта. При этом допускается создание пользовательских областей, т.е. адресов IP или диапазонов адресов IP, для которых разрешен обмен. Это позволяет задавать наборы портов для предопределенных и для пользовательских исключений.

Наборы

портов для предопределенных и для

пользовательских исключений

Наборы

портов для предопределенных и для

пользовательских исключений

Ведение журнала

Можно настроить брандмауэр Windows для ведения журнала в виде текстового файла на локальном компьютере или сетевом диске. Брандмауэр Windows может записывать события блокирования пакетов и успешных подключений. Журнал содержит необходимые сведения для устранения неисправностей и ошибок при невозможности подключиться к необходимым ресурсам или просмотре разрешенных соединений.

Ниже приведен пример содержимого журнала.

Файл журнала содержит два отказа в запросе на совместное использование файла и одно успешное соединение RDP #Fields: date time action protocol src-ip dst-ip src-port dst-port size tcpflags tcpsyn tcpack tcpwin icmptype icmpcode info path

2004-06-19 21:02:52 DROP TCP 192.168.0.220 192.168.0.250 3519 445 48 S 817765275 0 64240 - - - RECEIVE

2004-06-19 21:02:52 DROP TCP 192.168.0.220 192.168.0.250 3520 139 48 S 2567421875 0 64240 - - - RECEIVE

2004-06-19 21:03:16 OPEN TCP 192.168.0.250 192.168.0.8 1139 3389 - - - - - - - - -

В первых двух строках содержатся сведения о заблокированных попытках подключения к общей папке, а в последней строчке - сведения об успешном подключении RDP через порт 3389 TCP.

По умолчанию брандмауэр Windows выдает пользователю предупреждение о том, что некоторая программа пытается использовать указанный порт. При централизованной настройке брандмауэра Windows через групповые политики администратор может по своему желанию отключить выдачу предупреждений пользователям.

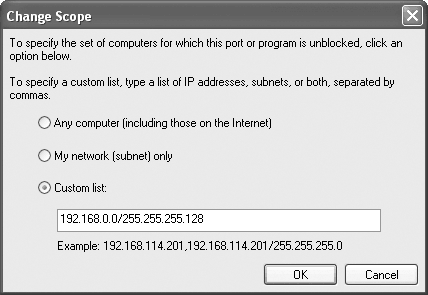

Задание: Используя программу Netsh, создайте локальное правило брандмауэра, разрешающее доступ к компьютеру по Telnet, защищенному брандмауэром Windows, с указанных адресов.

Данные для выполнения задания: порт 23; адреса 192.168.0.0/255.255.255.0, 10.0.0.0/255.255.240.0

Результат выполнения задания: