Все остальное / Krolczyk Paulina / MS Word / krolczyk_paulina_word.docx

..doc

|

Sposoby zabezpieczeń danych |

|

|

|

Kryptografia |

|

Bezpieczeństwo metod kryptograficznych polega na: zastosowaniu bardzo silnego algorytmu szyfrowania, maksymalnej ochronie tajnego klucza. Metody kryptografii z tajnym kluczem: symetryczna (z jednym kluczem),

asymetryczna (z dwoma kluczami).

Słynne metody szyfrowania danych: Szyfr Cezara- każda litera tekstu jawnego, zastępowana była literą oddaloną o pewną ustaloną liczbę pozycji w alfabecie, Enigma- używana w kilku wersjach w niemieckiej armii, od końca lat 20 XX w, do zakończenia II wojny światowej, DES (ang. Data Encryption Standard)- szeroko używany algorytm kryptograficzny, stworzony przez IBM na podstawie szyfru Lucifer. Został zmodyfikowany przez amerykańską NSA. Zaakceptowany jako amerykański standard, w roku 1976.

|

|

Podpisy elektroniczne |

|

Podpisy elektroniczne stanowią dane w postaci elektronicznej, które wraz z innymi danymi, do których zostały dołączone lub, z którymi są logicznie powiązane, służą do identyfikacji osoby składającej podpis elektroniczny. Główne cechy podpisów elektronicznych: łatwe w sprawdzaniu, trudne w podrobieniu, jednoznacznie określające nadawce.

|

|

Mieszanie funkcji |

|

Dobra funkcja mieszająca powinna posiadać następujące cechy: unikalność, spójność, jednokierunkowość. Przykład mieszania: wiadomość napisana przez nadawcę zostaje zakodowana za pomocą klucza publicznego, do wiadomości zostaje dołączony podpis elektroniczny, przy użyciu klucza prywatnego nadawcy, wiadomość zostaje wysłana, adresat odbiera wiadomość, wiadomość zostaje rozkodowana za pomocą klucza prywatnego, podpis elektroniczny zostaje zweryfikowany przez adresata, za pomocą klucza publicznego, otrzymanego od nadawcy. Najsłynniejsze funkcje mieszające to: MD5 i SHA-1 |

|

Sposoby zabezpieczeń sieci |

|

|

|

Dzisiejsze sieci stoją przed ogromnymi zagrożeniami związanymi z bezpieczeństwem. Zagrożenie pojawia się z wszystkich możliwych kierunków- zarówno z poza sieci jak i z niej samej. Aby sprostać mnożącym się niebezpieczeństwom, operatorzy potrzebują narzędzi pozwalających uzyskać wgląd w ruch sieciowy, w taki sposób, aby możliwe stało się identyfikowanie i likwidowanie powstających zagrożeń. Każde urządzenie w sieci jest potencjalnym celem ataku. W przedsiębiorstwie niezbędne jest opracowanie stabilnej strategii ochrony oraz szczegółowego planu integracji posiadanych technologii. Takie dwustronne podejście, łączące technologię i procedury biznesowe, stanowi jeden z najlepszych sposobów zapewnienia bezpieczeństwa sieci. Wprowadzenie wymaganych mechanizmów ochrony w każdym komponencie sieciowym umożliwia udostępnianie nowych funkcji, przy jednoczesnym zapewnieniu bezpieczeństwa i niezawodności sieci. Usługi ochrony, takie jak VPN, umożliwiają wykorzystanie nowych środków komunikacji i ułatwiają współpracę z klientami, partnerami i pracownikami. Usługi te pomagają także zapobiegać awariom sieci i utracie danych, przez co przedsiębiorstwo jest bardziej konkurencyjne i dochodowe. |

|

Sposoby zabezpieczeń sieci |

|

|

|

IDS |

|

IDS (ang. Intrusion Detection System)- systemy wykrywania intruzów. Jest to narzędzie niezbędne w każdym poważnym i dokładnym planie zabezpieczenia komputerów. Działa jako aplikacja, która odczytuje pakiety do analizy poprzez protokół TCP/IP. Nowszymi odmianami IDS są: IPS (ang. Intrusion Prevention System)- oprócz wykrywania włamań, pełni funkcję blokowania ataków w czasie rzeczywistym. Pierwszym ruchem zmierzającym do rozszerzenia możliwości reakcji standardowego systemu IDS było pojawienie się technologii przerywania połączeń. W skrócie, współczesne IDS-y mogą, w przypadku wykrycia podejrzanego połączenia TCP, przerwać to połączenie przez podszycie się pod stronę atakującą i wysłanie pakietu TCP z flagą RST. Pakiet z taką flagą oznacza zakończenie połączenia. Tak więc atakowany serwer zakończy połączenie i atak nie będzie mógł dojść do skutku. Technika ta jest skuteczna przy atakach angażujących całą sesję TCP. Nie zadziała np. dla ataków składających się z jednego pakietu i ataków przenoszonych przez inne protokoły niż TCP, IDS-Inline- posiada dwie karty- zewnętrzną i wewnętrzną. Cały monitorowany ruch sieciowy przechodzi przez urządzenie. Przypomina to budowę firewalla, jednak w środku działa silnik IDS, który wykrywa ataki i umie je blokować. W sumie urządzenie pełni podobne funkcje jak firewall, jednak działa w inny sposób. Istotą działania IDS jest wykrywanie prób ataku, w związku z tym IDS-Inline, chociaż jest umieszczony w tym samym miejscu co firewall, to działa w ten sposób, że przepuszcza cały ruch z wyjątkiem tego, co uzna za próbę ataku.

Cele stosowania IDS-ów: wykrywanie ataków, zapobieganie atakom, gromadzenie dowodów, monitorowanie strategii.

|

|

Rodzaje IDS-ów |

|

Serwerowy (ang. SIDS)- jest zainstalowany na wybranym serwerze i jego zadaniem jest identyfikowanie ataków na ten konkretny serwer. SIDS jest to proces systemowy, który przegląda dzienniki rejestrów w poszukiwaniu wpisów odpowiadających wcześniej ustalonym regułom (sygnaturom ataków). Dodatkowo sprawdza on połączenie z jądrem systemu operacyjnego. Jeżeli podczas wykonywania tych operacji odnajdzie element pasujący do wzorca, to uruchomi alarm. Serwerowy IDS ma również możliwość przeglądania plików w systemie, na okoliczność ich modyfikacji. Przechowuje on obliczone sumy kontrolne plików i porównuje okresowo z bieżącymi sumami kontrolnymi. Jeżeli sumy nie pasują do siebie, SIDS powiadomi o takiej sytuacji. Sieciowy (ang. NIDS)- znajduje się na dedykowanym urządzeniu i obserwuje cały ruch w swojej sieci. Identyfikuje wszystkie ataki skierowane przeciwko elementom. NIDS funkcjonuje w dedykowanym systemie. Karta sieciowa takiego systemu działa w trybie promiscuous, co oznacza, że odczytuje ona cały ruch sieci (nie tylko ten skierowany do tego systemu) i przesyła go do oprogramowania NIDS (ten typ pracy karty sieciowej jest również wykorzystywany przez oprogramowanie typu sniffer). Następnie NIDS analizuje ruch i w przypadku zgodności z wzorcem uruchamia atak. Efektywność NIDS zależy od stosowanych metod i algorytmów rozpoznawania ataków, a także aktualności bazy definicji ataków. NIDS może przeoczyć atak, jeżeli w sieci istnieją alternatywne trasy przesyłania pakietów. NIDS nie potrafi sprawdzić, czy atak zakończył się sukcesem. Sieci przyłączane wymagają specjalnej konfiguracji, tak aby NIDS mógł kontrolować cały ruch. NIDS nie jest w stanie także analizować transmisji.

|

|

Wady IDS-ów |

|

nie jest w stanie działać skutecznie w sieciach o wysokiej przepustowości i natężeniu ruchu, gubi pakiety, niedostateczna wykrywalność, duża liczba fałszywych alarmów. |

|

Sposoby zabezpieczeń sieci |

|

|

|

Firewall |

|

Zapora sieciowa (ang. Firewall) to połączenie sprzętowej i programowej ochrony zasobów sieci, przed dostępem z zewnątrz (np. z sieci publicznych, w tym Internetu). Firewalle są technologią stosowaną powszechnie, nawet w najmniejszych firmach. Rozumieją ruch sieciowy chronionych aplikacji. Podstawowa funkcjonalność typowego firewalla to filtr pakietowy. Filtr taki posiada możliwość blokowania ruchu, w zależności od takich parametrów jak: docelowy adres IP, adres IP źródła, port docelowy i port źródła, protokół.

|

|

Typy Firewalli |

|

filtrujące IP- blokują cały ruch, ale przepuszczają dopuszczony. Firewalle filtrujące działają na poziomie pakietów IP. Zaprojektowane są do kontroli przepływu, bazując na adresie źródłowym, docelowym porcie i typie pakietu. Ten typ firewalli jest bardzo bezpieczny, ale traci wiele typów zapisu. Może zablokować ludziom dostęp do sieci prywatnej, ale nie powie, kto dostał się do systemu publicznego, ani kto wyszedł z sieci lokalnej do Internetu, serwery proxy- serwery połączeniowe, które wykonują połączenie sieciowe za nas. Pozwalają na niebezpośredni dostęp do Internetu, przez firewall. Najlepszym przykładem jest osoba logująca się do systemu i stamtąd wykonująca następne połączenie. W przypadku serwerów proxy, proces ten następuje automatycznie. Ważną rzeczą w serwerach proxy jest to, że są w pełni bezpieczne, gdy są prawidłowo ustawione.

|

|

Wady firewalli |

|

nieskuteczne w wielu zastosowaniach, ze względu na ograniczenie analizy, w związku z tym nie mogą one wykryć i zablokować ataków wysokopoziomowych, może filtrować ruch tylko na podstawie: źródłowego i docelowego adresu IP, źródłowego i docelowego numeru portu TCP, dla firewalli, ruch HTTP będący atakiem, jest nie do rozróżnienia od zwykłego, dozwolonego ruchu HTTP, gdyż nie analizują one zawartości sesji HTTP.

|

|

Firewall aplikacyjny |

|

Firewall aplikacyjny to rodzaj filtru integrującego się z serwerem WWW. Działa on między częścią sieciową serwera, a częścią aplikacyjną. W związku z tym dostaje do analizy ruch po wstępnej obróbce przez serwer.

Serwer WWW zajmuje się: rozszyfrowaniem transmisji SSL (jeśli jest używana), zdekodowaniem zlecenia, wstępną obróbką zlecenia. Firewalle aplikacyjne działając jako moduł serwera WWW, bardzo blisko się integrują z serwerem aplikacji. Dzięki takiemu rozwiązaniu: nie muszą dbać o szyfrowanie SSL, nie da się ich obejść, przez zakodowanie zlecenia, mogą być to stosunkowo proste mechanizmy, gdyż sporą część pracy wykonuje za nie serwer WWW.

Zobacz również: IDS Firewall Wirtualne Sieci Prywatne VPN

|

|

Sposoby zabezpieczeń sieci |

|

|

|

Wirtualne Sieci Prywatne VPN |

|

VPN (ang. Virtual Private Network) to wirtualna sieć prywatna, która działa jako tunel, w którym płynie ruch, za pośrednictwem sieci publicznej (np. Internet). Działa to w taki sposób, że węzły tej sieci są przezroczyste dla przesyłanych w ten sposób pakietów. Taki kanał może opcjonalnie kompresować lub szyfrować, w celu zapewnienia lepszej jakości lub większego poziomu bezpieczeństwa przesyłanych danych.

Wirtualna oznacza logiczna, czyli działająca w ramach sieci publicznej, w odróżnieniu od sieci prywatnej, która powstaje na bazie specjalnie dzierżawionych w tym celu łącz. Pomimo takiego sposobu działania, stacje końcowe mogą korzystać z VPN w taki sposób, jak gdyby istniało pomiędzy nimi fizyczne łącze prywatne. VPN powinny być stosowane w sieciach korporacyjnych firm, gdzie zdalni użytkownicy pracują na niezabezpieczonych łączach.

|

|

Protokoły VPN |

|

IPsec- zbiór protokołów służących implementacji bezpiecznych połączeń oraz wymiany kluczy szyfrowania pomiędzy komputerami, PPTP (ang. Point to Point Tunneling Protocol)- polega na zdalnym dołączaniu się do stacji roboczych lub sieci za pośrednictwem Internetu i tworzeniu wirtualnego połączenia z siecią lokalną, OpenVPN- umożliwia tworzenie zaszyfrowanych połączeń między hostami, L2TP (ang. Layer Two Tunneling Protocol)- umożliwia szyfrowanie ruchu IP. |

|

Etapy projektowania sieci |

|

|

|

N Warunki, które powinien spełniać dobry projekt sieci komputerowej: realizacja oczekiwań klienta, czytelna dokumentacja, możliwość rekonfiguracji i rozbudowy sieci, łatwość rekonfiguracji w przypadku uszkodzeń, niezależność uszkodzeń w różnych segmentach sieci, bezpieczeństwo. Przystępując do realizacji, powinniśmy przyjąć główne etapy, którymi będziemy się kierować: Potrzeba klienta- zrozumienie jego potrzeb. Określenie co i w jakim zakresie jest możliwe do zrealizowania. Można zasugerować własne pomysły. Wybór rozwiązania- po ustaleniu założeń dokonujemy wizji lokalnej w miejscu wdrożenia (pomiary, testy, uzgadnianie szczegółów itp), po czym dokonujemy wyboru odpowiedniego rozwiązania. Możliwe jest również wstępne oszacowanie kosztów wdrożenia. Specyfikacja- obejmuje strukturę sieci, urządzenia, ich konfigurację. Wykonanie projektu- dostarczenie wykonanego projektu wraz z kosztorysem, ewentualne poprawki. Przystępując do opracowywania projektu, konieczne jest posiadanie pewnych danych: dokładne plany budynków, liczba użytkowników sieci, rozmieszczenie stanowisk wraz z ilością, sposób prowadzenia kabli (listwy, sufity podwieszane itp.), zakres usług jakie będą świadczone w sieci, grubość ścian i rodzaj materiału użytego do ich budowy- dla sieci bezprzewodowych, mapa terenu z rozmieszczeniem stacji bazowych oraz odległościami między nimi- dla sieci rozległych, ilość i rozmieszczenie potencjalnych klientów- dla sieci rozległych.

Zobacz również: Raport wstępny Topologia logiczna sieci Topologia fizyczna sieci Specyfikacja urządzeń sieciowych Adresacja Analiza działania sieci Zasilanie Kosztorys |

|

Raport wstępny |

|

|

|

Pierwszym etapem projektowania sieci jest raport wstępny, który powinien zawierać: cel projektu- zebranie informacji o firmie, jej charakterystykę, strukturę organizacyjną, znaczenie w funkcjonowaniu, możliwości rozwoju, kierunki działalności, dokonanie szczegółowej analizy wymagań, analiza potrzeb użytkownika- określenie zasobów i ograniczeń: zasoby sprzętowe, programowe i ludzkie. Ograniczenia określają, jak należy korzystać, kto i z jakiej sieci, z jakiego pomieszczenia, urządzeń, mediów itp, założenia ogólne- struktura logiczna, fizyczna i bezpieczeństwo sieci wymagane pomieszczenia, specyfikacja okablowania. Wraz z raportem wstępnym tworzony jest "Dziennik Inżyniera", który zawiera informacje dla monterów (osprzęt kablowy, prowadzenie kabli, zakładanie gniazd, zmiany budowlane pomieszczeń itp.) |

|

Topologia logiczna sieci |

|

|

|

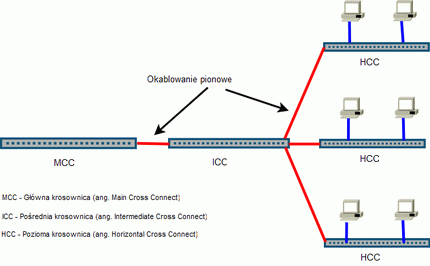

Topologia logiczna sieci opisuje sposoby komunikowania się hostów, za pomocą urządzeń topologii fizycznej, określa optymalne funkcjonowanie sieci, politykę bezpieczeństwa oraz zarządzanie siecią- rozbudowę i dostosowanie do zmieniających się potrzeb. Sieć komputerowa powinna być szybka, bezpieczna, bezawaryjna, prosta w obsłudze, dająca możliwość rozbudowy. Przykład topologii logicznej ogólnej:

Topologia szczegółowa:

|

|

Topologia fizyczna sieci |

|

|

|

Topologia fizyczna sieci opisuje sposoby komunikowania się hostów za pomocą urządzeń topologii fizycznej. Składa się z układu przewodów, mediów transmisyjnych i jest ściśle powiązana z topologią logiczną (koncentratory, hosty). Obejmuje topologie budynków, rozmieszczenie węzłów dystrybucyjnych wraz ze schematem montażu w nich urządzeń, rozmieszczenie pozostałych urządzeń, oznakowanie gniazd i kabli, schematy przebiegu kabli.

|

|

Topologia budynków |

|

Topologia budynków określa schematy (rzuty z góry), przedstawiające fizyczny rozkład pomieszczeń wraz z ich wymiarami oraz powierzchnią.

|

|

Węzły dystrybucyjne |

|

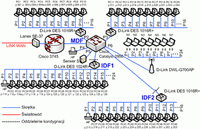

Węzły dystrybucyjne to centralne punkty łączące sieci LAN. W nich znajdują się routery, przełączniki, mosty, koncentratory, panele montażowe i inne urządzenia sieciowe. Rodzaje węzłów dystrybucyjnych: MDF (ang. Main Distribution. Facility)- główny punkt dystrybucyjny, IDF (ang. Intermediate Distribution Facility)- pośredni punkt dystrybucyjny. W małych sieciach o jednokondygnacyjnym budynku, stosuje się tylko główny węzeł MDF. Sieć LAN budowana jest wówczas w topologii gwiazdy. W Większych sieciach, dodatkowo na każdym piętrze stawia się pośrednie punkty dystrybucyjne IDF. Sieć LAN budowana jest wówczas w topologii gwiazdy rozszerzonej. Węzły dystrybucyjne muszą spełniać wymogi określone normą TIA/EIA-568-A: Ściany wewnętrzne kryje się sklejką oddaloną od ściany o min. 30 mm, o grubości 20 mm i wysokości min. 2,4 m. Farba użyta do malowania ścian powinna mieć właściwości ognioodporne. Podłoga powinna znajdować się na takiej wysokości, aby zapewnić swobodny dostęp do wszystkich elementów w węźle. Drzwi powinny być o szerokości min. 90 cm otwierane na zewnątrz, a wyłącznik oświetlenia umieszczony obok drzwi. Ze względu na zakłócenia, należy unikać oświetlenia fluorescencyjnego. Temperatura pomieszczenia- około 21oC, wilgotność pomieszczenia- 30-50%. Całe pomieszczenie powinno być klimatyzowane i zabezpieczone przed wejściem niepowołanych osób. Węzły dystrybucyjne IDF stawia się na każdym piętrze. W przypadku, gdy długość okablowania poziomego przekroczy 90 m lub powierzchnia wynosi więcej niż 1000 m2, należy postawić kolejny węzeł IDF. Wg normy TIA/EIA-568-A, rozmiar węzłów dystrybucyjnych w zależności od powierzchni, wygląda następująco: dla obsługiwanego obszaru 500 m2- rozmiar węzła: 3x2,2 m, dla obsługiwanego obszaru 800 m2- rozmiar węzła: 3 x 2,2 m, dla obsługiwanego obszaru 1000 m2- rozmiar węzła: 3 x 3,4 m. Przykład schematu węzła dystrybucyjnego:

Urządzenia i sposób ich montażu w szafach dystrybucyjnych (montażowych) muszą być zaznaczone w projekcie.

|

|

Oznaczenia gniazd i kabli |

|

Oznaczenia gniazd sieciowych muszą być czytelne i zrozumiałe, zawierać dane budynku, pomieszczeń i węzła dystrybucyjnego. Przykład: FF-I1/0A1l, gdzie: FF - budynek firmy fikcyjnej I1 - węzeł dystrybucyjny IDF1 0 - kondygnacja A - nazwa pomieszczenia 1 - numer stacji roboczej l - gniazdo lewe (stosujemy podwójne gniazda sieciowe) Projektując sieć, określamy, które pomieszczenia są węzłami MDF, IDF i jakie pomieszczenia należą do danego węzła. Oznaczenia kabli muszą być czytelne i zrozumiałe, w odległości około 200 mm od zakończeń oraz w miejscach skrzyżowań kabli. Muszą być zgodne z przyjętym oznakowaniem gniazd sieciowych, określać rodzaj użytego medium oraz długości poszczególnych odcinków.

|

|

Okablowanie strukturalne |

|

Okablowanie strukturalne jest podstawą projektowania sieci. Polega na wyborze rodzaju medium transmisyjnego (najczęściej skrętka U/UTP kat.5 lub światłowód wielomodowy) oraz technologii (najczęściej Ethernet i VLAN). Przy projektowaniu okablowania należy wziąć pod uwagę skalowalność. Szacując liczbę ciągów kablowych i liczbę odgałęzień, istotne jest planowanie z wyprzedzeniem. Cały plan instalacji powinien zapewnić jej funkcjonalność przez okres co najmniej 10 lat.

|

|

Podstawowe rodzaje okablowania |

|

Okablowanie poziome (ang. Horizontal)- zalecana jest 4 parowa skrętka U/UTP 100 &Omega lub 2 włóknowy światłowód wielomodowy (62,5/125 µm). Zgodnie z normą TIA/EIA-697, w przypadku skrętki, musi być prawidłowo uziemiona. Maksymalna długość odcinka w okablowaniu poziomym nie może przekroczyć 90 m. Długość kabla przyłączeniowego, od gniazda sieciowego do stanowiska roboczego oraz w węźle dystrybucyjnym, wynosi max. 5m. Okablowanie pionowe (szkieletowe) (ang. Backbone)- zalecana jest 4 parowa skrętka U/UTP 100 &Omega, 2 parowa skrętka SF/UTP 100 &Omega, 2 włóknowy światłowód wielomodowy (62,5/125 µm) lub światłowód jednomodowy. Norma TIA/EIA-568-A określa wymagane odległości między poszczególnymi krosownicami w punktach dystrybucyjnych.

Wymagane odległości:

|

||||||||||||||||||||

|

Specyfikacja urządzeń sieciowych |

|

|

|

W projekcie sieci należy uwzględnić opis urządzeń sieciowych, dane techniczne, specyfikację, konfigurację oraz rolę danego urządzenia w projektowanej sieci.

|

|

Router Cisco Systems 37xx- konfiguracja |

|

Przykład podstawowej konfiguracji routera Cisco przez terminal: Przejście do trybu konfiguracji globalnej (zastosowanie instrukcji konfiguracyjnych w odniesieniu do całego systemu routera): Router>enable Router#config Router (config)# Nadanie nazwy dla routera: Router(config)#hostname 3745 3745(config)# Ustawienie haseł dla linii konsoli: Router(config)#line console 0 Router(config-line)#password ********* Router(config-line)#login Konfigurowanie interfejsu szeregowego: Router(config)#interface serial 0/0 Router(config-if)#ip address 192.21.21.2 255.255.255.0 Router(config-if)#no shutdown Router(config-if)#exit Konfigurowanie interfejsu Ethernet: Router(config)#interface e0 Router(config-if)#ip address 172.21.17.1 255.255.255.192 Router(config-if)#no shutdown Router(config-if)#exit Wyświetlenie danych dla interfejsu 0/0: Router#show interfaces serial 0/0

|

|

Specyfikacja- Router Cisco 3745 |

|

|

|

Switch Cisco Catalyst 2960- konfiguracja |

|

Przykład podstawowej konfiguracji switcha Cisco przez terminal: Przejście do trybu konfiguracji globalnej (zastosowanie instrukcji konfiguracyjnych w odniesieniu do całego systemu switcha): Switch> enable Switch# config Switch (config)# Nadanie unikatowej nazwy dla switcha: Switch (config)#hostname 2960 2960 (config)#line con 0 2960 (config-line)#password ********* 2960 (config-line)#login 2960 (config-line)#exit Przypisanie adresu IP oraz bramy domyślnej dla uzyskania dostępu za pośrednictwem usługi Telnet: 2960 (config)#ip address 192.168.1.2 255.255.254.0 2960 (config)#ip default-gateway 192.168.1.1 Konfiguracja portów (przykładowe ustawienie interfejsu (port 0/0) w tryb full duplex oraz określenie dla szybkości portu: 2960 (config)#interface fastethernet0/0 2960 (config)#duplex full 2960 (config)#speed 10 2960 (config)#exit Usunięcie domyślnych wpisów adresów MAC: Switch#clear mac-address-table Konfigurowanie statycznych adresów MAC: Switch(config)#mac-address-table static 00b0.d0cd.8e1d interface FastEthernet 1/0 vlan1 Switch(config)#exit Usuwanie statycznych adresów MAC: Switch(config)#no mac-address-table static 00b0.d0cd.8e1d interface FastEthernet 1/0 vlan1 Wyświetlanie tablicy adresów MAC: Switch#show mac-address-table Tworzenie Wirtualnych Sieci VLAN: Switch#vlan database Switch(vlan)#vlan 1 Switch(vlan)#exit Przypisanie sieci VLAN do interfejsu 1/0: Switch(config)#interface fastethernet 1/0 Switch(config-if)#switchport access vlan 1 Bezpieczeństwo portów: Switch(config)#interface fastethernet 1/0 Switch(config-if)#switchport port security ? Switch(config-if)#exit

|

|

Adresacja |

|

|

|

Przykład dla małej sieci komputerowej: Firma "FF" posiada oddział, który dysponuje adresami klasy C, w zakresie 192.21.17.0 - 192.21.17.127. Standardową maską dla całego zakresu adresów, w klasie C jest maska: 255.255.255.0. Oddział jest jedną z dwóch podsieci i dysponuje maską: 255.255.255.128. Pozwala to na zaadresowanie 126 hostów w zakresie: 192.21.17.0 - 192.21.17.127, pamiętając, że pierwszy: 192.21.17.0 i ostatni adres: 192.21.17.127 są zarezerwowane do innych celów. W przypadku, gdy chcemy wydzielić dodatkowe 2 podsieci: Parter + Wi-Fi- 27 stacji roboczych, I i II Piętro- 28 stacji roboczych. Jedną z możliwości jest zastosowanie maski 255.255.255.224 i wydzielenie 6 podsieci z danej podsieci, które pozwolą na zaadresowanie 30 hostów w każdej podsieci. Jednak biorąc pod uwagę, że kolejne podsieci nie będą nam potrzebne, natomiast przewidywana jest rozbudowa sieci o kolejne stacje robocze, przyjmujemy inna wersję: Stosujemy maskę 255.255.255.192, co pozwolą wydzielić 2 podsieci (4 są w całej sieci), które pozwolą na zaadresowanie 62 hostów dla każdej z tych dwóch podsieci: Parter (MDF): PC1 - PC20 i PC49 - PC55- adresy: 192.21.17.1- 192.21.17.62, I i II piętro (IDF1 i IDF2): PC21- PC48- 192.21.17.65- 192.21.17.126. Podstawy adresowania sieci oraz wydzielanie podsieci opisano w dziale Adresowanie sieci. |

iezależnie

od tego, czy mamy do czynienia z siecią strukturalną,

bezprzewodową, lokalną

czy też rozległą,

biorąc pod uwagę wymagania klienta, zaprojektowanie sieci nie

jest zadaniem łatwym. Niezawodność, wydajność, bezpieczeństwo

i minimalizacja kosztów to główne cele każdego projektującego.

iezależnie

od tego, czy mamy do czynienia z siecią strukturalną,

bezprzewodową, lokalną

czy też rozległą,

biorąc pod uwagę wymagania klienta, zaprojektowanie sieci nie

jest zadaniem łatwym. Niezawodność, wydajność, bezpieczeństwo

i minimalizacja kosztów to główne cele każdego projektującego.