3.1

.docxФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ АВТОНОМНОЕ

ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«МОСКОВСКИЙ ПОЛИТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ»

ПРАКТИЧЕСКАЯ РАБОТА

ПО ТЕМЕ

«Определение уровня защищенности персональных данных»

Руководители

Выполнил(а)

Москва 2024

Практическая часть:

Выбранная компания: IBM (International Business Machines Corporation).

Описание: IBM — американская мультинациональная компания, специализирующаяся на разработке и производстве компьютерного оборудования, программного обеспечения и предоставлении консультационных услуг. Через компанию постоянно проходит большое количество данных пользователей.

Параметры уязвимости:

Инфраструктура:

ПРБ: 60

Суть: В понятие инфраструктуры входит то, как должна функционировать сеть. Соответственно в этой категории рассматриваются параметры безопасности сети.

Уязвимости: антивирусные системы недостаточно реализованы в компании. Отсутствие системы определения вторжения. Отсутствие жесткой системы авторизации и паролей.

Приложения:

ПРБ: 59

Суть: Приложения, используемые в организации. Здесь рассматривают параметры безопасности приложений.

Уязвимости: Отсутствие кластеризации, Отсутствие регулярной проверки основных приложений.

Операции:

ПРБ: 79

Суть: В этой области анализа исследуются методы, процедуры эксплуатации и рекомендации, которым следует организация, для усовершенствования эшелонированной защиты.

Уязвимости: Отсутствие процедуры аварийного восстановления и возобновления деятельности предприятия.

Персонал:

ПРБ: 19

Суть: Процедуры аварийного восстановления и возобновления деятельности предприятия.

Уязвимости: Не проработанная политика отдела кадров.

Сводный отчёт:

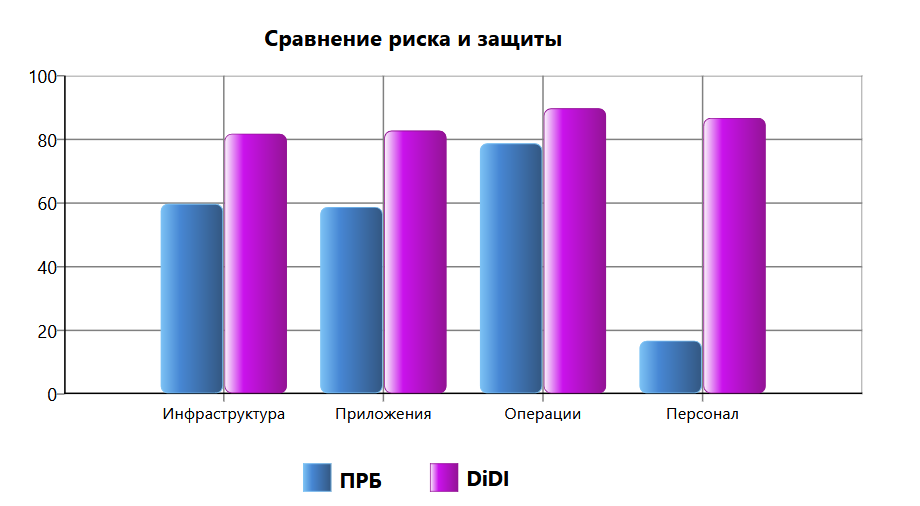

На графике видно, что в категориях Инфраструктура и Персонал DiDl явно больше BRP, что является не самым лучшим признаком и показывает, что компания базируется на одной методике, не уравновешивая все аспекты. Что существует вероятность повышенной уязвимости для атак.

Предложения по совершенствованию из полного отчёта:

Список приоритетных действий |

||

Предмет анализа |

Рекомендация |

|

Высокий приоритет |

||

Приложения > Развертывание и использование > Внутренняя разработка |

Использование собственных макросов означает, что настройки безопасности пакета Office необходимо понизить, в результате чего офисные приложения могут быть подвержены заражению документами злоумышленников. Рассмотрите необходимость ограничения возможности разработку и выполнения собственных макросов, предоставив ее только тем, кому это требуется по служебным обязанностям. |

|

Инфраструктура > Проверка подлинности > Пользователи с удаленным доступом |

Если это еще не было сделано, рассмотрите необходимость использования многофакторной проверки подлинности для удаленного доступа и предоставьте доступ только тем сотрудникам, у которых реально существует потребность в удаленном подключении. |

|

Приложения > Развертывание и использование > Независимый сторонний поставщик программного обеспечения |

Выполните проверку этого открытого элемента с участием ИТ-персонала или специалиста по безопасности. Введите наиболее подходящий ответ на это вопрос в средстве MSAT для получения дальнейших сведений. |

|

Приложения > Развертывание и использование > Уязвимые места в системе |

Эти процедуры включают проверку исправлений в лабораторных условиях, а также проверку приложений после установки исправления, чтобы определить наличие конфликтов, из-за которых может потребоваться выполнить откат исправления. Периодически повторяйте эти процедуры, чтобы убедиться, что они соответствуют текущим требованиям приложения. |

|

Средний приоритет |

||

Инфраструктура > Управление и контроль > Защищенная сборка |

Необходимо реализовать политику, в рамках которой необходимо проводить периодические проверки настроек по умолчанию для межсетевого экрана, чтобы стали возможны изменения в используемых приложениях или службах. |

|

Инфраструктура > Защита по периметру > Сегментация |

Убедитесь в наличии межсетевого экрана, сегментирования и систем определения вторжения для защиты инфраструктуры компании от атак из Интернета. |

|

Персонал > Требования и оценки > Требования по безопасности |

Продолжите назначение уровней важности для компонентов и обязательно обновляйте модель при добавлении нового оборудования. |

|

Инфраструктура > Проверка подлинности > Административные пользователи |

Чтобы еще более снизить риск взлома пароля в административных учетных записях, выполните следующие рекомендации: + Истечение срока действия пароля + Блокировка учетной записи после 7 - 10 попыток неправильного ввода пароля + Ведение журнала системы |

|

Персонал > Политика и процедуры > Сторонние взаимосвязи |

Системы должны настраиваться внутренним персоналом в соответствии с проверенным образом. |

|

Низкий приоритет |

||

Операции > Среда > Узел управления - Серверы |

Рассмотрите необходимость использования SSH или VPN для защиты текстовых протоколов. |

|

Операции > Политика безопасности > Правильное использование |

Все сотрудники и клиенты, использующие корпоративные ресурсы, должны быть ознакомлены с этими политиками. Разместите политики в корпоративной интрасети и рассмотрите необходимость ознакомления с ними всех новых сотрудников при приеме их на работу. |

|

Операции > Архивация и восстановление > Архивация |

Проведите аудит механизмов архивации и обеспечьте регулярное архивирование всех важных активов. Периодически проверяйте работоспособность функций восстановления, чтобы контролировать возможность восстановления с резервных носителей. |

|

Инфраструктура > Защита по периметру > Антивирус - Настольные компьютеры |

Продолжайте использовать такую практику. Реализуйте политику, в соответствии с которой пользователям необходимо регулярно обновлять сигнатуры вирусов. Рассмотрите необходимость установки клиента антивирусной программы с использованием настроек для рабочей станции по умолчанию. |

|

Инфраструктура > Защита по периметру > Антивирус - Серверы |

Продолжайте использовать такую практику. Рассмотрите необходимость активного управления антивирусными клиентами на серверах с централизованной консоли управления с целью развертывания конфигурации и сигнатур. Если используется Microsoft Exchange, рассмотрите необходимость активизации дополнительных антивирусных функций и функции фильтров содержимого на уровне почтового ящика. |

|