Экзамен_Кадровая безопасность

.pdfразрешение клиенту или другому постороннему лицу воспользоваться компьютером,

содержащим закрытую информацию;

передача конфиденциальных данных по электронной почте на домашний адрес или копирование на собственный носитель (флешку, CD диск) с последующим их выносом из здания организации для работы в домашних условиях.

33. Методы противодействия угрозам информационной безопасности

организации со стороны ее персонала

Первый этап: Ранжирование конфиденциальной информации как объекта защиты:

Абсолютно конфиденциально

Строго конфиденциально

Конфиденциально

ДСП

Второй этап: Определение перечня прикладных методов защиты информации

МЕТОДЫ ПРОГРАММНО-МАТЕМАТИЧЕСКОГО ХАРАКТЕРА:

программы, ограничивающие доступ в компьютерные сети и отдельные компьютеры организации;

программы, защищающие информацию от повреждения умышленно или случайно занесенными вирусами (автоматическое тестирование при включении компьютера,

при использовании СД - дисков или дискет);

программы, автоматически кодирующие (шифрующие) информацию;

программы, препятствующие перезаписи информации, находящейся в памяти компьютера, на внешние носители или через сеть;

программы, автоматически стирающие определенные данные с ограниченным для конкретного пользователя временем доступа.

МЕТОДЫ ТЕХНИЧЕСКОГО ХАРАКТЕРА:

использование экранированных помещений для проведения конфиденциальных переговоров;

использование специальных хранилищ и сейфов для хранения информации на бумажных носителях (при необходимости с устройствами автоматического уничтожения ее при попытке несанкционированного проникновения);

использование детекторов и иной аппаратуры для выявления устройств перехвата информации;

использование защищенных каналов телефонной связи;

использование средств подавления работы устройств перехвата информации;

использование средств автоматического кодирования (шифровки) устной и письменной информации.

МЕТОДЫ ОРГАНИЗАЦИОННОГО ХАРАКТЕРА:

мероприятия по ограничению доступа к конфиденциальной информации

(общережимные мероприятия, системы индивидуальных допусков, запрет на вынос документов из соответствующих помещений, возможность работы с соответствующей компьютерной информацией лишь с определенных терминалов);

мероприятия по снижению возможности случайного или умышленного разглашения информации или других форм ее утечки (правила работы с конфиденциальными документами и закрытыми базами данных, проведения переговоров, поведения сотрудников организации на службе и вне ее);

мероприятия по дроблению конфиденциальной информации, не позволяющие сосредоточить в одном источнике (у сотрудника, в документе, файле) все сведения по вопросу, интересующему потенциального субъекта угроз;

мероприятия по контролю над соблюдением установленных правил информационной безопасности;

мероприятия при выявлении фактов утечки той или иной конфиденциальной информации.

Третий этап: Разработка и внедрение системы управления информационной

безопасностью

ОСНОВНЫЕ ПОЛОЖЕНИЯ КОНЦЕПЦИИ УПРАВЛЕНИЯ:

принципы ранжирования конфиденциальной информации по степени ее важности для организации, следовательно, по требованиям к эффективности защиты;

подходы к обеспечению системы программными продуктами (самостоятельная разработка или заказ на стороне);

подходы к распределению ответственности за обеспечение информационной безопасности между уполномоченными штабными службами организациями

(безопасности, персонала, маркетинга, информационных технологий) и

производственными подразделениями;

подходы к выбору методов пресечения выявленных угроз;

подходы к выделению ресурсов, необходимых для профилактики и пресечения возможных угроз (фиксированный процент от общей суммы собственных расходов

организации, выделение средств под представленные сметы и целевые программы и

т.п.);

критерии оценки эффективности защиты конфиденциальной информации

СОСТАВ ВНУТРЕННЕЙ НОРМАТИВНОЙ БАЗЫ:

общие для всей организации регламенты (например, «Положение о правилах обеспечения информационной безопасности», «Правила проведения конфиденциальных переговоров», «Правила работы с закрытыми базами данных», «Перечень сведений, составляющих коммерческую и клиентскую тайну» и т.п.),

внутренние регламенты службы безопасности, включая должностные инструкции ее сотрудников, специализирующихся в этой области;

правила обеспечения информационной безопасности, фиксируемых в регламентах конкретных структурных подразделений и должностных инструкциях их сотрудников

РАСЧЕТ И ВЫДЕЛЕНИЕ ФИНАНСОВЫХ РЕСУРСОВ, необходимых:

для приобретения (самостоятельной разработки), эксплуатации и обновления программных средств и средств инженерно-технической защиты;

для проведения соответствующих организационных мероприятий;

службе безопасности для осуществления специальных профилактических и контрольных мероприятий

ОБУЧЕНИЕ ПЕРСОНАЛА:

сотрудников самой службы безопасности;

новых сотрудников организации в режиме первичного обучения;

прочих сотрудников организации в режиме повышения квалификации

ОЦЕНКА ЭФФЕКТИВНОСТИ:

функционирования системы в целом;

соответствующего направления работы службы безопасности;

соответствующего направления работы руководителей структурных подразделений организации

34. Имущество организации и нормативно-правовое обеспечение его

защиты.

По виду имущества

Денежные средства в наличной и безналичной формах

Ценные бумаги, а также любые другие документы, подтверждающие

имущественные права

Товарно-материальные ценности

По степени ликвидности (т. е. скорости продажи)

Абсолютно ликвидные активы – денежные средства и ценные бумаги на предъявителя Высоколиквидные материальные активы – товарно-материальные ценности,

пригодные для быстрой реализации на розничном рынке (например, товары широкого потребления и т. п.)

Среднеликвидные материальные активы – товарно-материальные ценности,

пользующиеся спросом, но непригодные для реализации на розничном рынке

(например, полуфабрикаты, некоторые виды сырья или промышленного оборудования)

Низколиквидные материальные активы и товарно-материальные ценности,

непригодные для реализации на розничном рынке и, кроме того, способные заинтересовать лишь ограниченную группу потенциальных покупателей (например,

большинство видов промышленного оборудования)

Нормативно-правовое обеспечение ее защиты

Конституция Российской Федерации,

Гражданский кодекс Российской Федерации

Трудовой кодекс Российской Федерации

Кодекс Российской Федерации об административных правонарушениях

Уголовный кодекс Российской Федерации

внутренние регламенты организации

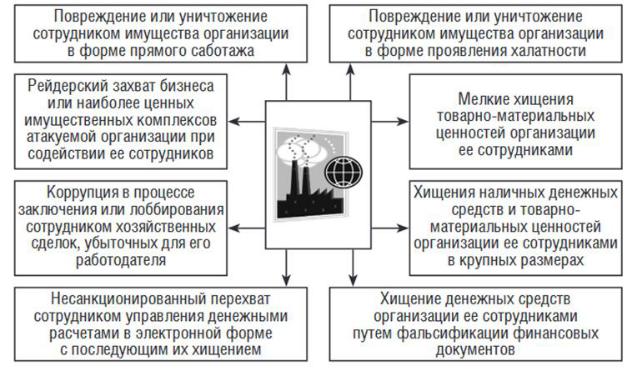

35. Типовые формы реализации угроз имущественной безопасности организации с участием ее персонала.

36. Методы противодействия угрозам имущественной безопасности организации со стороны ее персонала.

1этап. Формирование ранжированного перечня имущества

2этап. Оценка возможных угроз имущественной безопасности организации со стороны сотрудников. При этом выделяются три группы угроз:

-универсальные угрозы, характерные для деятельности любого хозяйствующего субъекта

-отраслевые угрозы,

-индивидуальные угрозы, характерные для конкретной организации (например,

наличие уникального малоразмерного оборудования, высокий удельный вес сезонных работников и т. п.).

3 этап. Определение перечня рабочих мест, с которых могут быть реализованы угрозы:

•содействия рейдерскому захвату;

•коррупции при заключении хозяйственных, кредитных и иных договоров;

•мошеннических действий по финансовому и коммерческому направлению деятельности;

•мошеннических действий путем несанкционированного доступа к управлению электронными платежами и расчетами;

•соучастия в крупномасштабных кражах и ограблениях;

•повреждения или уничтожения особо ценных имущественных комплексов.

4 Этап. Определение перечня прикладных технологий защиты имущества от конкретных

видов угроз.

37. Понятие мошенничества, признаки мошенничества, способы

выявления и предотвращения мошенничества.

Мошенничество – хищение денег или имущества, приобретение права на имущество при помощи обмана или злоупотребления доверием Для того чтобы преступление считалось мошенничеством, необходим прямой умысел

преступников. То есть злоумышленник должен понимать характер своих действий,

осознавать их последствия и желать их наступления — в виде получения денег, имущества или прав на него.

Некоторые признаки мошенничества на рабочем месте:

Нарушение правил заполнения документов. Например, сотрудник просит поставить подпись на пустом бланке, не указывает дату на документах или заверяет их задним числом

Отсутствие доверия к другим сотрудникам. Работник не желает передавать коллегам дела при уходе в отпуск и неохотно занимается совместными проектами.

Частая корректировка отчётности. Манипуляции с цифрами и фактами помогают скрыть реальное положение вещей и избежать штрафов.

Тесные контакты с работниками иных отделов без служебной необходимости.

Регулярное появление недостачи.

Участившиеся претензии к качеству товара, услуг, работ.

Конфликт внутри компании, в том числе между её владельцем и топ-менеджером.

Несоответствие расходов сотрудников их официальным доходам. Например,

если работник слишком рано приходит на работу или задерживается допоздна, а

также тратит много денег на интернет-трафик, материалы, транспорт.

Некоторые способы выявления и предотвращения мошенничества:

Мониторинг финансовых операций. Позволяет определить аномальные или нестандартные операции, которые могут указывать на действия злоумышленников.

Для этого анализируют частоту и объём транзакций, а также проверяют соответствие операций профилю клиента и его предполагаемой деятельности.

Верификация клиентов и их источников дохода. Помогает предотвратить возможные мошенничества, связанные с открытием счетов на фиктивные имена или использованием банка для легализации преступных доходов. Для этого используют системы проверки личности, а также анализируют финансовые документы и справки о доходах.

Аудит и внутренний контроль. Регулярные аудиторские проверки и внутренний контроль позволяют обнаружить нарушения в процессах и операциях, связанные с мошенничеством. Аудиторы и контролёры изучают финансовые отчёты, процедуры и системы управления рисками, чтобы выявить слабые звенья и возможные недостатки в системе безопасности.

Технические решения. Программное обеспечение для анализа больших объёмов данных, машинное обучение и искусственный интеллект позволяют автоматизировать процесс анализа финансовых операций и выявления аномалий.

Обучение и информирование персонала. Сотрудников знакомят с новыми видами преступлений и методами их предотвращения, а также с правилами и процедурами внутреннего контроля. Также важно информировать персонал о возможных рисках и последствиях мошенничества, чтобы сотрудники могли быстро распознать и предотвратить преступные схемы.

Сотрудничество с правоохранительными органами. Обмен информацией,

совместное расследование и координация действий помогают своевременно выявлять и пресекать мошеннические схемы, а также привлекать виновных к ответственности.

38. Служебное расследование, схема проведения расследования,

регламентирующие документы, этапы.

Служебное расследование — серия проверочных мероприятий, которая направлена на изучение, мониторинг и оценку деятельности сотрудников. Обычно она связана с такими инцидентами, как хищение, недостача, нарушение трудовой дисциплины и другими ситуациями, несущими для компании репутационные, финансовые и другие риски.

Порядок проведения служебного расследования:

1. Инициирование и назначение проверки.

Фиксируется нарушение.

Издается приказ о служебной проверке.

Создается комиссия или назначается ответственное лицо.

2.Планирование и подготовка к проверке.

Определяется предмет, цели и сроки расследования.

Комиссия ознакомляется с необходимыми документами.

Составляется план проведения служебной проверки

3.Сбор доказательств и информации.

Изучается документация, бухгалтерская и иная отчетность, имеющая отношение к делу.

Проводится непосредственно служебная проверка сотрудников.

Назначаются экспертизы, инвентаризации и другие проверочные мероприятия.

4.Анализ и оценка собранной информации.

Анализируются полученные в ходе предыдущих этапов сведения

Устанавливаются причины нарушений и круг виновных лиц.

5.Подготовка итогового заключения.

Обобщаются результаты служебного расследования.

Формулируются выводы и предложения по дальнейшим действиям.

Составляется акт по результатам проверки.

6.Ознакомление работника с результатами.

Работнику предлагают ознакомиться с материалами проверки.

Учитываются пояснения, замечания и возражения сотрудника.

7.Применение мер реагирования.

Принимаются меры дисциплинарного характера — если установлена вина работника.

Разрабатывается план корректирующих мероприятий.

Регламентирующие документы служебного расследования:

Правила внутреннего трудового распорядка. В них должен быть закреплён порядок проведения служебных расследований.

Внутренний нормативный акт. Это может быть «Положение о проведении

служебных расследований» или «Инструкция по оформлению служебного

расследования». Документ устанавливает последовательность действий

работодателя в случае инцидента, потребовавшего внутреннего расследования в

отношении виновного сотрудника.

Приказ о проведении служебного расследования. Его цель — инициировать процедуру служебного расследования. Как правило, приказ содержит обоснование необходимости, состав комиссии и сроки расследования.

Акт служебного расследования. Документ составляется коллегиально, его подписывают все члены комиссии. В акте отражают итоги разбирательства:

подтверждают ли факт нарушения, какие последствия случай повлёк или мог повлечь, кто несёт ответственность за нарушение и другие вопросы.

39.Методы кадровой безопасности при найме сотрудников

1.Собеседования бывают разных видов:

а) Биографическое собеседование строится вокруг фактов из жизни Кандидату предлагают заполнить анкету. Предупреждают, что всё, что он напишет,

будет проверяться.

Ограниченность метода – трудно оценить способности, потенциал и мотивацию кандидата. Достоинство в том, что, задавая кандидату вопросы, ответы на которые противоречат друг другу, можно выявить ложь б) Ситуационное собеседование. Кандидату предлагается решить одну или

несколько проблем (практических ситуаций), связанных с будущей деятельностью.

Оценивается как результат, так и методы, с помощью которых кандидат находит решение. Способности кандидата, интеллект можно определить по сложности задач,

которые человек решает и по способности человека связно, грамотно выражать свои мысли.

2. Наведение справок. Недостаток метода - рекомендации могут быть необъективными,

либо отказ с N 152-ФЗ «О персональных данных»

Однако, когда кандидат заполнил анкету, он добровольно предоставил тот объём информации о себе, который позволяет его персонифицировать (ФИО, год и место рождения, серия и номер паспорта и т. д.), в соответствии с требованиями закона «О

персональных данных», дал своё письменное согласие на обработку этой информации.

Когда кадровик или сотрудник службы безопасности звонит бывшему работодателю кандидата, его интересует информация: насколько профессионален работник, не является ли кандидат алкоголиком, не замечен ли он в мошенничестве и т. д. Эта информация не относится к идентифицирующим данным.

3. Сбор информации о кандидате в Интернете. По адресу электронной почты и/или телефону в Интернете, который соискатель указал в анкете, может обнаружиться информация, позволяющая расширить представления о кандидате или информация,

вызывающая подозрения

4.Проверка кандидата с использованием полиграфа

5.Отборочные испытания

6.Психологическое тестирование

7.Метапрограммное интервью - это беседа, включающая ряд вопросов, при помощи которых выявляются достаточно устойчивые качества личности претендента.

40. Процедура выхода сотрудника из компании

Меры системы безопасности, принимаемые при увольнении сотрудника по собственному

желанию:

1.Выяснение истинных причин увольнения.

2.Выяснение планируемого места будущей работы.

3.Выявление истинной мотивации сотрудника, его лояльности к покидаемому предприятию.

4.Выяснение объема известной ему информации (особенно конфиденциальной)

5.Установление риска угрозы разглашения конфиденциальной информации и принятие мер к их минимизации.

6.Контроль сдачи увольняющимся всех конфиденциальных материалов.

7.Проведение инструктажа с увольняющимся по неразглашению конфиденциальной информации. Инструктаж проводится лицом, ответственным за сохранение коммерческой тайны на предприятии. Если работник действительно ценный, следует обсудить с ним условия, на которых он останется, попытаться ликвидировать причину увольнения.