книги хакеры / журнал хакер / 167_Optimized

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

|

i |

|

|

|

F |

|

|

|

|

|

|

|

i |

|

||

|

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

t |

|

|||||

P |

D |

|

|

|

|

|

|

|

|

|

o |

|

P |

D |

|

|

|

|

|

|

|

|

o |

||

|

|

|

|

NOW! |

|

r |

|

|

|

|

|

NOW! |

r |

||||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

|||||||||

|

|

|

|

to |

SYN/ACKm |

|

|

|

|

|

to |

|

|

|

|

|

|

||||||||

w |

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

w Click |

|

|

|

СергейЯремчук(grinder@synack.ru),МартинПранкевич(martin@synack.ru) |

|

|

|

|

|

|

|

m |

|||||||||||||

|

|

|

w Click |

|

|

|

|

|

|

o |

|||||||||||||||

|

w |

|

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

|

.c |

|

|

. |

|

|

|

|

|

|

.c |

|

|||||

|

|

p |

df |

|

|

|

|

|

e |

|

|

|

|

p |

df |

|

|

|

|

e |

|

||||

|

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

g |

|

|

|

||||||

|

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

|

n |

|

|

|

|

|||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

A3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

18.9:011 |

|

K9 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

A7 |

T11 |

01.2:085 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

25.4:105 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

20.7:064 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Y11 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

10.4:014 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

F15 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

F45 |

|

03.2:118 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

F16 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

18.9:032 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

90.5:020 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

СТОРОЖЕВОЙ |

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

7-ГО УРОВНЯ |

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

ЗНАКОМИМСЯ |

|

Большинство онлайн-проектов строится на основе |

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

динамических веб-приложений, которые со временем |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

СВОЗМОЖНОСТЯМИ обрастают новыми функциями и попутно становятся более |

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

ПОПУЛЯРНЫХ |

|

сложными в разработке. Отсутствие единых стандартов |

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

безопасного программирования приводит к ошибкам |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

WEBAPPLICATION |

|

и появлению серьезных уязвимостей в веб-сервисах. |

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

Здесь на помощь приходят межсетевые экраны, которые |

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

FIREWALLS |

|

фильтруют веб-трафик на прикладном уровне. |

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

126 |

|

|

ХАКЕР 12 /167/ 2012 |

|

|

|

|

|

|

|

||||||||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

|||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

|

i |

|

|

F |

|

|

|

|

|

|

|

i |

|

||

|

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

t |

|

||||

P |

D |

|

|

|

|

|

|

|

|

|

o |

P |

D |

|

|

|

|

|

|

|

|

o |

||

|

|

|

|

NOW! |

r |

|

|

|

|

NOW! |

r |

|||||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

BUY |

|

|

|||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

w |

|

|

|

|

|

|

|

|

|

|

m |

w |

|

|

|

|

|

|

|

|

|

m |

||

w Click |

|

|

|

|

|

|

|

o |

Сторожевой 7-го уровняw Click |

|

|

|

|

|

|

o |

||||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

|

|

|

.c |

|

|

. |

|

|

|

|

|

|

.c |

|

||||

|

|

p |

df |

|

|

|

|

|

e |

|

|

|

p |

df |

|

|

|

|

e |

|

||||

|

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

g |

|

|

|

||||||

|

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

n |

|

|

|

|

|||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

IMPERVA SECURESPHERE |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

WEB APPLICATION FIREWALL |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

Компания Imperva (imperva.com) предлагает два варианта WAF: |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

традиционные аппаратные решения (линейка SecureSphere WAF) |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

и специальный SaaS-сервис (Imperva Cloud WAF). Построены они |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

на одном ядре, а потому их функционал схож и обеспечивает за- |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

щиту от SQL Injection, XSS, CSRF, атак на переполнение буфера, |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

червей и вирусов, направленных на серверное ПО и приложения. |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

Оба удовлетворяют требованиям PCI DSS 6.6 (см. соответствующую |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

врезку). Единственное отличие состоит в том, что Cloud WAF ориен- |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

тирован на быстрое внедрение, не требует покупки оборудования |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

и прочих первоначальных затрат, а плата берется за услугу. Чтобы |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

перенаправить трафик, достаточно подписать договор и изменить |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

настройки DNS-сервера. Однако есть ограничения по скорости: |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

максимально до 100 Мбит/с (чего часто хватает), тогда как аппарат- |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

ная реализация поддерживает до 2 Гбит/с и рассчитана на средних |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

и крупных провайдеров. |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

Оба решения сочетают в себе систему автоматического об- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

учения и определения приложений, защиту, основанную на репу- |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

тации, а также специальные сигнатуры и политики (Advanced Web |

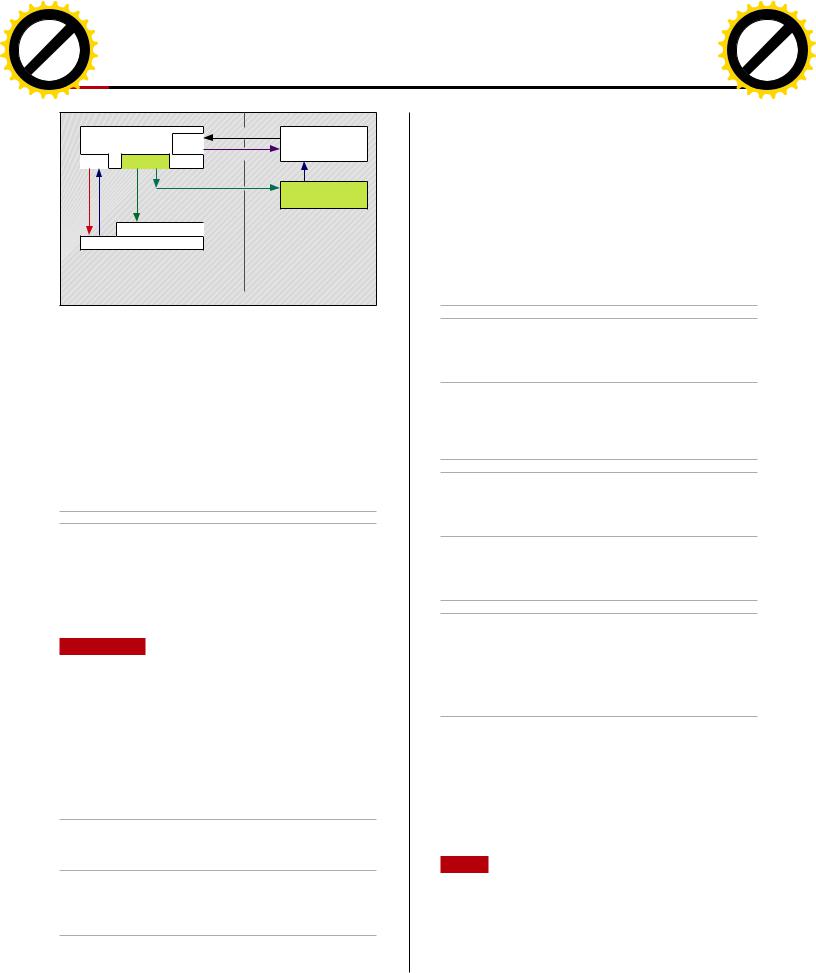

ImpervaCloudWAFреализованввидеSaaS |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

Policies), позволяющие точно определить и блокировать атаку. |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

Основу сигнатур составляют наработки IPS Snort и собственные |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

сигнатуры, разрабатываемые центром ADC (Application Defense |

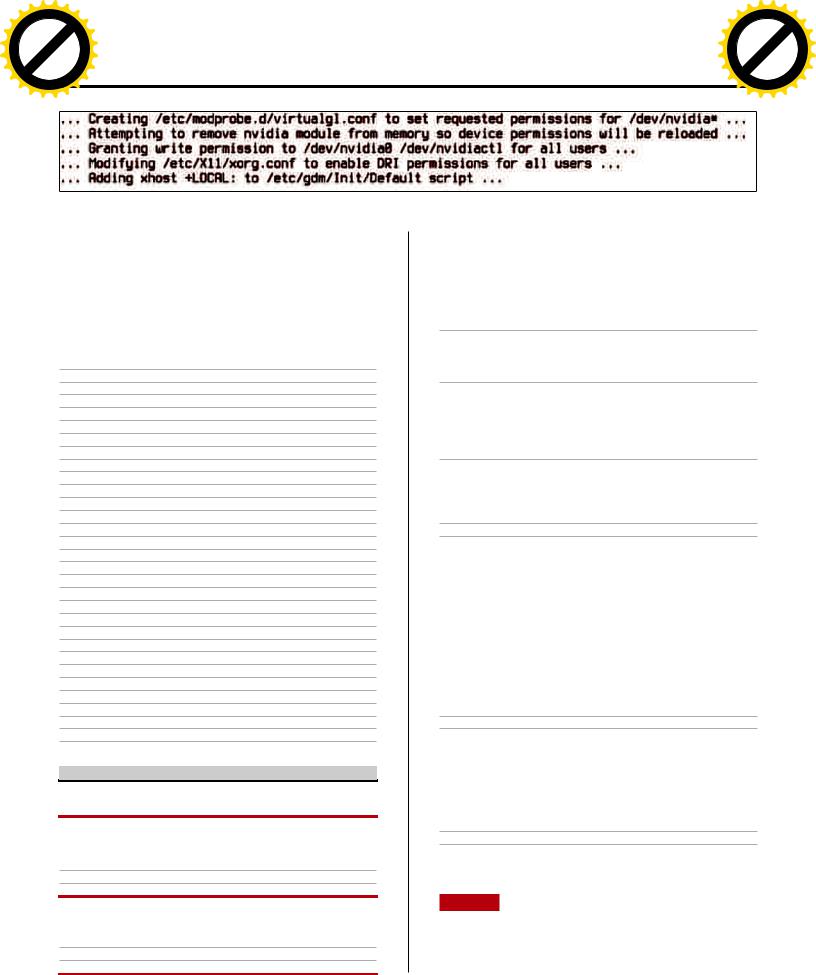

SecureSphere MX Management Server. Интерфейс в реальном вре- |

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

Center), который принадлежит Imperva, в его задачи входит анализ |

мени показывает происходящие события и информирует об уровне |

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

отчетов Bugtraq, CVE и постов на хакерских форумах. |

угроз. Администратор также получает доступ к базе самых раз- |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

Система динамического профилирования (Web Dynamic |

нообразных отчетов, предусмотренных требованиями стандартов |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

Profiling) — ключевая технология Imperva WAF — автоматически |

информационной безопасности, с возможностью создавать свои |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

создает профили различных веб-приложений и поведения поль- |

отчеты и экспортировать результат в разные форматы. Отчеты |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

зователей (аналог белых списков) и обнаруживает вредоносный |

могут генерироваться по запросу или автоматически отсылаться |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

трафик, сравнивая текущие запросы с данными профиля. Наличие |

на e-mail по установленному графику. |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

WDP избавляет админа от «ручной доводки» параметров. При по- |

BARRACUDA WEB APPLICATION FIREWALL |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

мощи ThreatRadar Fraud Prevention Services блокируются фишинго- |

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

вые сайты. Специальный сервис репутации ThreatRadar Reputation |

Разработка Barracuda Networks Inc. (barracudanetworks.com) |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

Services умеет автоматически распознавать бот-сети и блокиро- |

позволяет не только защитить веб-приложения от сетевых атак, |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

вать источники вредоносного трафика, определяет и анализирует |

но и увеличить масштабируемость и производительность веб- |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

трафик, идущий с Tor, выявляет анонимайзеров и геонарушителей. |

сервисов. Для защищаемого ресурса Barracuda Web Application |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

Чтобы обнаружить сложные атаки, применяется корреляция со- |

Firewall работает в качестве реверс-прокси и предлагает все |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

бранной информации (технология Correlated Attack Validation). |

возможности, необходимые для обеспечения безопасности |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

Для построения правил защиты сети возможно использование |

и управления корпоративными приложениями, защищая от SQL |

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

данных внешнего аудита, которые получены одним из сканеров |

Injection, XSS, CSRF, атак на переполнение буфера и других, |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

безопасности (поддерживается более десятка). Встроенный бранд- |

а также «скрывает» используемое приложение, усложняя атаку. |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

мауэр позволяет блокировать атаки на сетевом уровне. |

После подключения к сети Barracuda создает адаптивный про- |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

Устройства SecureSphere WAF могут быть развернуты в двух |

филь приложения, который затем используется для обнаружения |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

режимах: in-line (transparent bridge, reverse proxy) или off-line (как |

атак, в том числе и 0-day. Администраторы могут самостоятельно |

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

сетевой монитор). За счет функции Transparent Inspection, фирмен- |

создавать whitelist-правила для некоторых элементов сайта, про- |

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

ной технологии IMPVHA (переключение в кластере за менее чем |

сто отбирая в консоли соответствующий трафик. Специальный |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

1 мс), применения отказоустойчивых интерфейсов и поддержки |

движок XML Firewall проверяет трафик приложений, использующих |

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

сетевых протоколов VRRP и STP/RSTP обеспечивается высокая |

XML, обеспечивая защиту от специфических атак (WSDL poisoning, |

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

производительность и доступность. |

Recursive Passing, Highly nested elements и других). Возможна |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

Для администрирования нескольких устройств SecureSphere |

проверка исходящего трафика на наличие конфиденциальной ин- |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

WAF требуется сервер централизованного управления |

формации. В продукт заложены паттерны, которые обеспечивают |

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

ЧТОЗАЗВЕРЬPCIDSS? |

WAF’Ы СПОСОБНЫ |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

Стандарт безопасности данных индустрии платежных карт (Pay- |

ЗАЩИТИТЬ |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

ОТ БОЛЬШИНСТВА ЦЕЛЕВЫХ |

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

ment Card Industry Data Security Standard, PCI DSS) является |

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

руководством для предприятий, которое описывает необходимые |

АТАК, НО НЕ ИДЕАЛЬНЫ, |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

меры обеспечения безопасности информации о держателях |

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

платежных карт и методы их защиты от возможных взломов. |

И ХАКЕР ВПОЛНЕ СПОСОБЕН |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

В настоящее время актуальна версия 2.0, к которой выпущено |

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

несколько дополнительных требований. Требование 6.6 говорит |

ОБОЙТИ ТАКОЙ БАСТИОН |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

о необходимости использования WAF (goo.gl/mf1OD). |

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

ХАКЕР 12 /167/ 2012 |

|

127 |

|

|

|

|

|

|

|

|

||||||||

|

|

|

hang |

e |

|

|

|

|

F16 |

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

- |

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

F |

|

|

|

|

|

|

|

i |

|

|

F |

|

|

|

|

|

|

|

i |

|

||

|

|

|

|

|

|

|

t |

18.9:032 |

|

|

|

|

|

|

|

|

t |

|

||||

P D |

|

|

|

|

|

|

|

|

o |

F16 |

P D |

|

|

|

|

|

|

|

|

o |

||

|

|

|

|

NOW! |

r |

|

|

|

|

NOW! |

r |

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

BUY |

|

|

18.9:032 |

|

|

|

|

BUY |

|

|

||||||||

|

|

|

to |

SYN/ACKm |

|

|

|

|

to |

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

w |

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

m |

|||||

w Click |

|

|

|

|

w Click |

|

|

|

|

|

|

o |

||||||||||

w |

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

|

. |

|

|

|

|

|

|

.c |

|

||||

|

p |

df |

|

|

|

|

e |

|

|

|

p |

df |

|

|

|

|

e |

|

||||

|

|

|

|

g |

|

|

|

|

|

|

|

|

g |

|

|

|

||||||

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

n |

|

|

|

|

||||

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

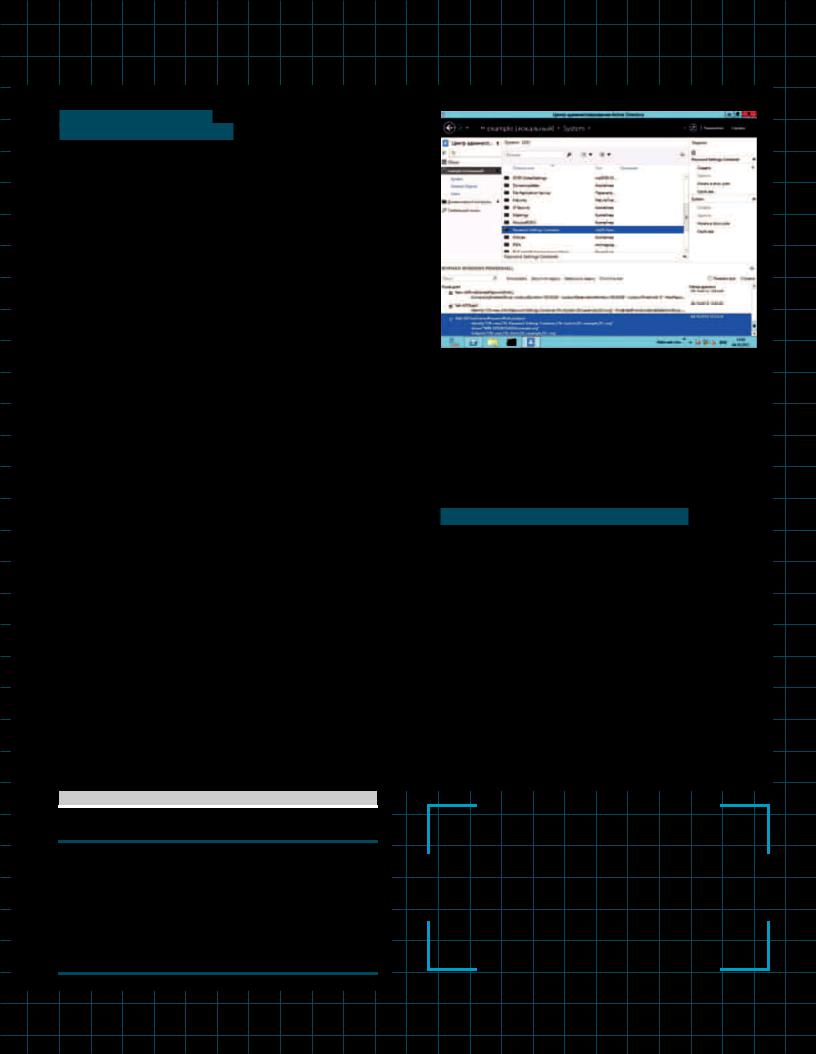

КонсольсистемныхнастроекBarracudaWebApplicationFirewall BarracudaWAFдоступнаиввидеобразавиртуальноймашины

обнаружение номеров кредитных карт и социального обеспечения |

|

затем сопоставляются с трафиком. Защита XML обеспечивается |

|||||||||||||||||||||

(Social Security numbers, используются в США и некоторых других |

|

при помощи XML IPS, проверки схем и WSDL, ограничений XML- |

|||||||||||||||||||||

странах). При необходимости легко создать свои шаблоны. Предус- |

|

выражений. Также предусмотрена защита от дефейса веб-страниц: |

|||||||||||||||||||||

мотрен контроль загружаемых файлов и проверка их антивирусом. |

|

приложения отслеживаются на наличие модификаций, и в случае |

|||||||||||||||||||||

Обеспечивается функция IAM (Identity and Access Management), |

|

взлома происходит автоматический откат к исходному состоянию. |

|||||||||||||||||||||

реализующая в том числе одноразовую аутентификацию на сер- |

|

Функция DLP предотвращает кражу личной информации и кредит- |

|||||||||||||||||||||

висах сети (SSO, Single Sign-On), которые поддерживают двухфак- |

|

ных карт. Поддерживается несколько режимов работы, позволяю- |

|||||||||||||||||||||

торную аутентификацию при помощи клиентских сертификатов |

|

щих легко вписаться в сетевую среду: в разрыв (Inline Transparent), |

|||||||||||||||||||||

или токенов. Предложена интеграция с большим числом LDAP/ |

|

прозрачный прокси (Transparent Proxy), обратный прокси (Reverse |

|||||||||||||||||||||

RADIUS-сервисов, включая Active Directory. Администратор может |

|

Proxy), офлайн-защита (Offline Protection). Кроме собственно |

|||||||||||||||||||||

управлять политиками доступа пользователей к разным сервисам. |

|

брандмауэра, FortiWeb предоставляет возможности сканера уязви- |

|||||||||||||||||||||

Поддерживается SSL, кеширование трафика, балансировка L4/L7- |

|

мостей (Vulnerability Scanner). |

|||||||||||||||||||||

нагрузки и HA-кластеры, компрессия трафика на лету. Управление |

|

|

На всех устройствах FortiWeb установлена операционная |

||||||||||||||||||||

производится при помощи понятного веб-интерфейса, в перво- |

|

система FortiWeb/FortiOS с усовершенствованными функциями |

|||||||||||||||||||||

начальных настройках помогают предустановленные политики. |

|

регистрации событий и формирования отчетности, улучшенной |

|||||||||||||||||||||

Предоставляются разнообразные отчеты и мониторинг в реальном |

|

безопасностью и упрощенными процедурами конфигурации. Также |

|||||||||||||||||||||

времени. |

|

применены свои препроцессоры FortiASIC, ускоряющие обработку |

|||||||||||||||||||||

Разработчик предлагает Barracuda WAF в виде готовых |

|

определенных типов данных (сеть, контент, security). В частно- |

|||||||||||||||||||||

устройств или образа для виртуальных машин (VMware ESXi/ |

|

сти, параллельная обработка SSL и зашифрованных XML-данных |

|||||||||||||||||||||

Player/Server, VirtualBox, Citrix XenServer). Обе реализации имеют |

|

ускоряет транзакции, снижает нагрузку и требования к мощности |

|||||||||||||||||||||

несколько вариантов, они отличаются функциональностью и про- |

|

сервера. Предусмотрена балансировка нагрузки между сервера- |

|||||||||||||||||||||

изводительностью. Для установки в VM требуется виртуальная ма- |

|

ми, синхронизация конфигурации, маршрутизация, основанная |

|||||||||||||||||||||

шина с 512 Мб ОЗУ и 50 Гб места на харде. Основой Barracuda WAF |

|

на контенте (content-based routing), что также увеличивает ско- |

|||||||||||||||||||||

является Linux и программное обеспечение со свободной лицензи- |

|

рость работы приложений и оптимизирует потребление серверных |

|||||||||||||||||||||

ей — Apache, MySQL, ClamAV и прочее. Дистрибутив максимально |

|

ресурсов. |

|||||||||||||||||||||

упрощен, поэтому особых навыков не требует. Настройка самой |

|

|

Модельный ряд представлен четырьмя устройствами и вирту- |

||||||||||||||||||||

системы производится при помощи специального меню, в дальней- |

|

альным образом для VMware ESXi. Интерфейс интуитивно понятен, |

|||||||||||||||||||||

шем помогает веб-интерфейс (порт 8000). |

|

информация отображается в реальном времени, позволяя оценить |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

подключения к приложению по нескольким векторам, в том числе |

||||||||||||

FORTIWEB WEB APPLICATION SECURITY |

|

|

|

|

|||||||||||||||||||

|

|

геоданным. Устройства от Fortinet традиционно считаются одними |

|||||||||||||||||||||

Семейство WAF-устройств от компании Fortinet ( |

fortinet.com) |

|

из самых простых во внедрении. |

||||||||||||||||||||

предназначено для защиты веб- и XML-приложений, обеспечивает |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

балансировку и ускорение обмена информацией между веб- |

|

|

AQTRONIX WEBKNIGHT |

|

|||||||||||||||||||

приложением и базой данных. Решения ориентированы на средние |

|

|

AQTRONIX WebKnight (aqtronix |

.com) — это фильтр ISAPI (Internet |

|||||||||||||||||||

и большие компании, провайдеров сервисов приложений и облач- |

|

Server API) для IIS, блокирующий определенные запросы. По по- |

|||||||||||||||||||||

ных гигантов. Полностью соответствуют требованиям PCI DSS 6.6, |

|

пулярности среди опенсорсных решений данная реализация |

|||||||||||||||||||||

защищая в том числе от уязвимостей, входящих в десятку по вер- |

|

уступает лишь ModSecurity. Тесная интеграция с веб-сервером |

|||||||||||||||||||||

сии OWASP. Устройства прошли сертификацию ICSA Web Application |

|

позволяет анализировать трафик (в том числе защищенный) |

|||||||||||||||||||||

Firewall. Обеспечивается распознавание и блокировка всех угроз: |

|

более продуктивно. Совместим с такими популярными приложе- |

|||||||||||||||||||||

XSS-атак, SQL Injection, переполнения буфера, включения файлов, |

|

ниями, как WebDAV, Flash, Cold Fusion, Outlook Web/Mobile Access, |

|||||||||||||||||||||

Сookie Poisoning, DOS и других. Защита базируется на сопостав- |

|

SharePoint и другие. Может быть настроен для защиты сторонних |

|||||||||||||||||||||

лении трафика по сигнатурам и шаблонам, оценке параметров |

|

приложений и веб-серверов. Все обращения к серверу обрабаты- |

|||||||||||||||||||||

на соответствие HTTP RFC, пороговых значениях, самообучении, |

|

ваются правилами фильтрации, устанавливаемыми администра- |

|||||||||||||||||||||

управлении сессиями и некоторыми другими приемами. Авто- |

|

тором. Причем в правилах не используются известные сигнатуры |

|||||||||||||||||||||

матически создаются профили действий пользователя, которые |

|

атак, требующие обновления, вместо этого применены фильтры, |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ХАКЕР 12 |

|

/167/ 2012 |

|

128 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

F16 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

18.9:032 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

pcc-libs-20120922.tgz

pcc-libs-20120922.tgz trunk llvm

trunk llvm trunk clang

trunk clang clang-tools-extra/trunk extra

clang-tools-extra/trunk extra compiler-rt/trunk compiler-rt

compiler-rt/trunk compiler-rt

analog-stereo.monitor

analog-stereo.monitor analog-stereo

analog-stereo analog-stereo.monitor | nc -l 8888

analog-stereo.monitor | nc -l 8888 --process-time-msec=5000

--process-time-msec=5000

-t wav -b 24 -r 48k - | play -q -

-t wav -b 24 -r 48k - | play -q - -acodec libmp3lame -b 128k -f rtp

-acodec libmp3lame -b 128k -f rtp  rtp://IP-передающей-машины:6000 &

rtp://IP-передающей-машины:6000 & -config +s +f -t

-config +s +f -t