книги хакеры / Trabelsi_Setevye-ataki-i-zashchita_RuLit_Me_676546

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Remote Access VPN Tunnel Implementation

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w371 |

|

|

|

|

|

m |

||||

w Click |

|

|

|

|

|

o |

||||

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Шаг 4: Настройте предложение фазы 1. Шаг 5: Настройте предложение фазы 2. Шаг 6: Создайте политику безопасности.

Шаг 7. Настройте удаленного VPN-клиента NetScreen и проверьте подключение.

Шаг 8: Проверьте установление VPN-туннеля.

10.2.3.1 Шаг 1. Сбросьте настройки брандмауэра до настроек по умолчанию

Обратитесь к шагу 1 в первой лабораторной работе для VPN типа «сеть-сеть» (лабораторная работа 9.1) с использованием сетевого брандмауэра Juniper.

10.2.3.2 Шаг 2. Назначьте IP-адреса компьютерам и интерфейсу брандмауэра

Обратитесь к шагу 1 в первой лабораторной работе для VPN типа «сетьсеть» (лабораторная работа 9.1) с использованием сетевого брандмауэра Juniper, пока не отобразится экран настройки брандмауэра.

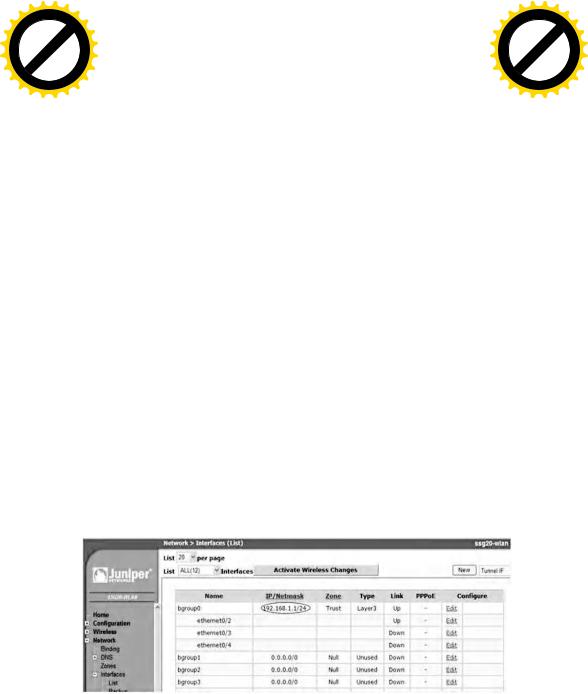

Здесь IP-адреса назначаются интерфейсу брандмауэра. Сначала нажмите “Network”(Сеть), затем “Interfaces”(Интерфейсы) и, наконец, “Lists”(Списки), чтобы увидеть экран, показанный ниже.

IP-адрес по умолчанию, назначенный интерфейсу bgroup0, - 192.168.1.1. Перед назначением IP-адресов интерфейсам интерфейсы Ethernet разделяются на различные “bgroups”(группы), как показано далее.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

372 |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|||||

w Click |

|

|

|

|

|

o |

m |

|||

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Network Attacks and Defenses: A Hands-on Approach

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

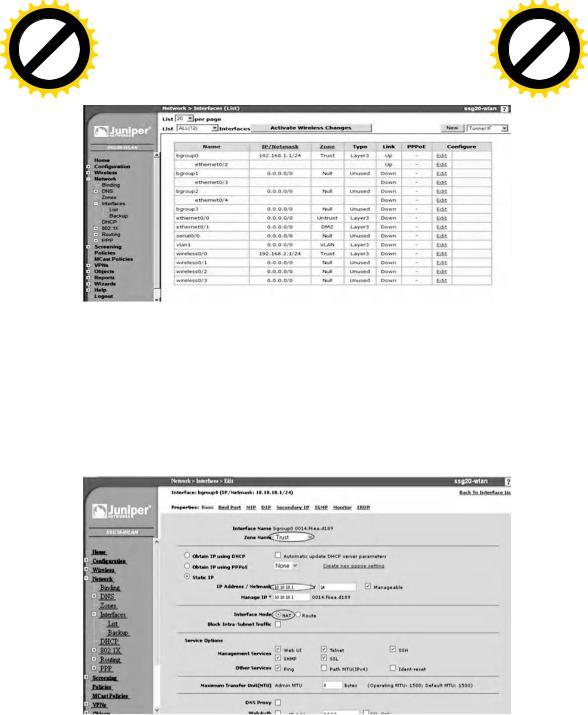

Нажмите на ссылку “Edit” (Редактировать) интерфейса bgroup0 и введите значения, как показано ниже. Убедитесь, что имя зоны указано как “Trust”(Доверие), а режим интерфейса - «NAT». Включите службы, которые будут использоваться в этой зоне (например, WebUI), что позволяет пользователю получать доступ к конфигурации брандмауэра с помощью веб-пользователя. интерфейс через eth0/2. Подтвердите настройку, нажав “Apply”(Применить), а затем «ОК».

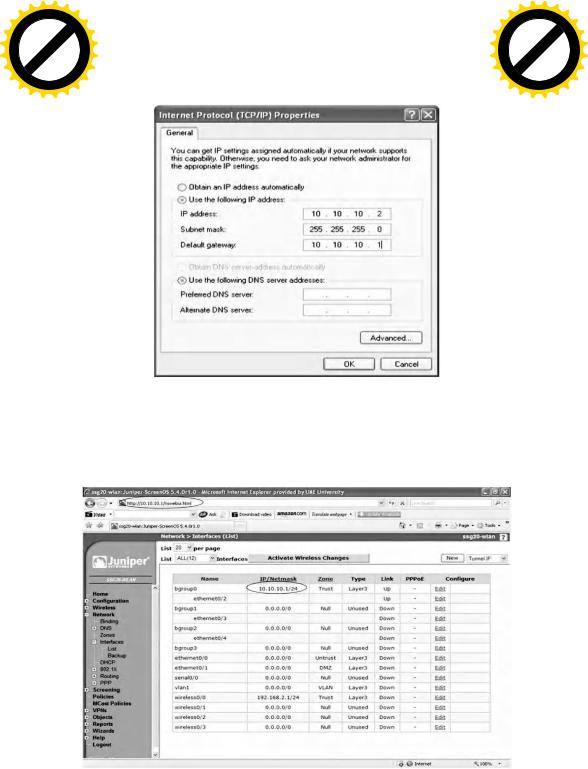

После изменения IP-адреса интерфейса веб-интерфейс Juniper автоматически выходит из системы. Поэтому измените IP-адрес ПК на 10.10.10.2/24, чтобы поддерживать связь, как показано ниже.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Remote Access VPN Tunnel Implementation

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w373 |

|

|

|

|

|

m |

||||

w Click |

|

|

|

|

|

o |

||||

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Используйте веб-браузер, чтобы перейти к http://10.10.10.1 для доступа к веб-интерфейсу пользователя. Выберите “Network”(Сеть), затем “Interfaces”(Интерфейсы) и, наконец, “List”(Список), который отображает следующий экран.

|

|

|

|

hang |

e |

|

|

|

|

||

|

|

|

C |

|

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

to |

374 |

|

|||||

|

|

|

|

|

|

||||||

w |

|

|

|

|

m |

||||||

w Click |

|

|

|

|

|

|

o |

||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

|||

Network Attacks and Defenses: A Hands-on Approach

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

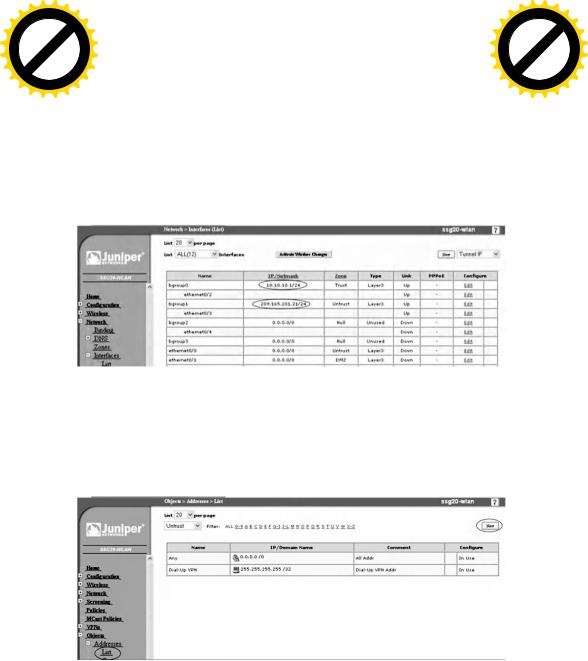

Нажмите на ссылку “Edit” интерфейса bgroup1 и введите значения, как показано ниже. Имя зоны - “Untrust”(Недоверие), когда удаленные пользователи пытаются получить доступ к доверенной зоне через VPNтуннель, который будет создан. Включите службы для использования в этой зоне, нажав “Apply”, а затем «ОК». Сконфигурированные IP-адреса назначаются интерфейсам eth0/2 и eth0/3.

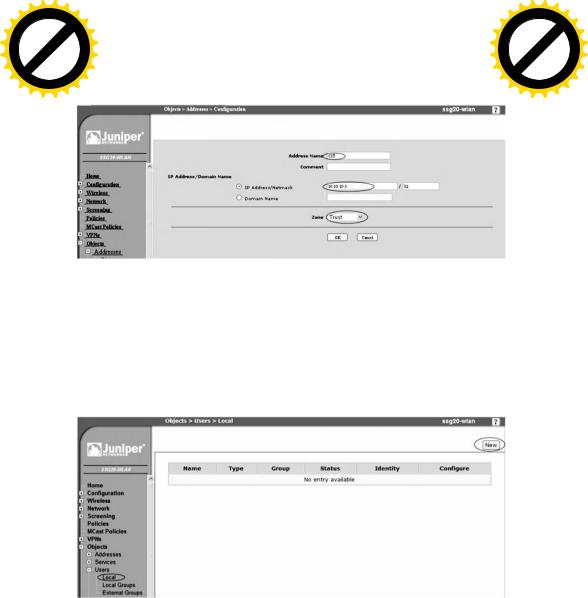

Чтобы создать сетевой IP-адрес сервера, к которому будут подключаться удаленные пользователи, выберите “Objects”(Объекты), затем “Address”(Адрес) и, наконец, “List”(Список). Нажмите “New”, как указано ниже.

Заполните значения, как показано в следующем. Дайте адресу имя, которое в нашем примере - «CIT», чтобы облегчить выбор адреса назначения при настройке политики. Затем введите IP-адрес и маску сети, и, наконец, выберите зону “Trust”(Доверие) в раскрывающемся меню и подтвердите, нажав «ОК».

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Remote Access VPN Tunnel Implementation

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

375 |

to |

|

|

|

|

|

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

m |

||||

w Click |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

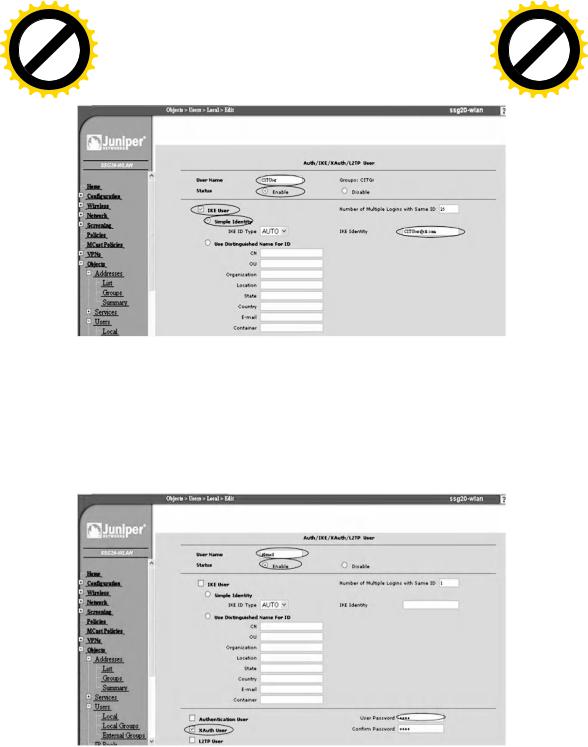

10.2.3.3 Шаг 3: Создание пользователей

Чтобы создать пользователей для удаленного подключения через VPN, перейдите через “Objects”(Объекты), затем “Users”(Пользователи) и, наконец, “Local”(Локальный). Нажмите “New”, как указано ниже.

NetScreen предоставляет различные типы пользователей, и каждый тип имеет свои особенности. Введите имя пользователя и включите статус для пользователя. Затем выберите тип пользователя «IKE User», который использует локальную базу данных, предоставленную устройством NetScreen. Выберите опцию «Простая идентификация» и введите идентификационную информацию пользователя, которая называется “CITUser@cit.com.” Подтвердите настройки, нажав «ОК», как показано ниже.

|

|

|

|

hang |

e |

|

|

|

|

||

|

|

|

C |

|

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

to |

376 |

|

|||||

|

|

|

|

|

|

||||||

w |

|

|

|

|

m |

||||||

w Click |

|

|

|

|

|

|

o |

||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

|||

Network Attacks and Defenses: A Hands-on Approach

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

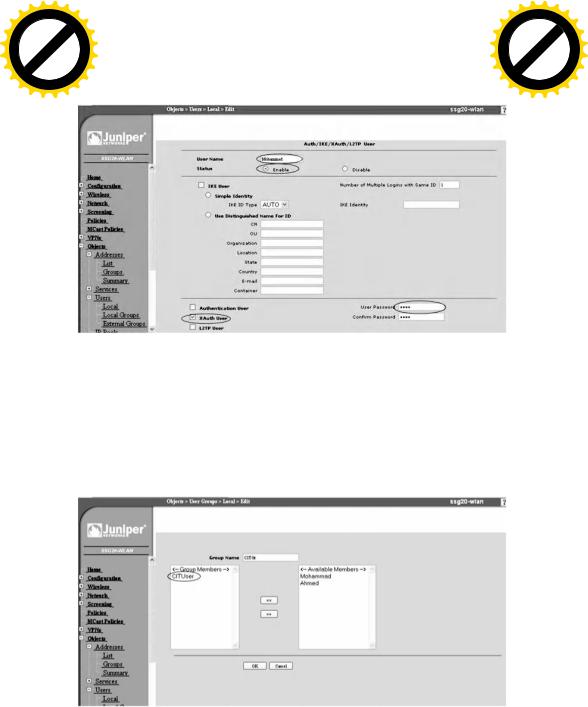

Теперь создайте еще двух пользователей с типом XAuth, чтобы гарантировать, что пользователям будет предложено аутентифицировать себя с помощью имени пользователя и пароля для установления соединения. Экраны показаны на следующих двух скриншотах для первого и второго пользователей XAuth.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Remote Access VPN Tunnel Implementation

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

377 |

to |

|

|

|

|

|

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

m |

||||

w Click |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Затем создайте группу для пользователей, которые были созданы. Перейдите к “Objects”(Объектам), а затем “User Groups”(Группам пользователей) и, наконец, “Local”(Локальным). Укажите имя группы, затем выберите участников в области “Available Members”(Доступные участники) и добавьте их в текстовую область “Group Members”(Участники группы). Подтвердите, нажав «ОК», как показано на следующем скриншоте

Группа создается с ее членами, как показано ниже.

|

|

|

|

hang |

e |

|

|

|

|

||

|

|

|

C |

|

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

to |

378 |

|

|||||

|

|

|

|

|

|

||||||

w |

|

|

|

|

m |

||||||

w Click |

|

|

|

|

|

|

o |

||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

|||

Network Attacks and Defenses: A Hands-on Approach

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

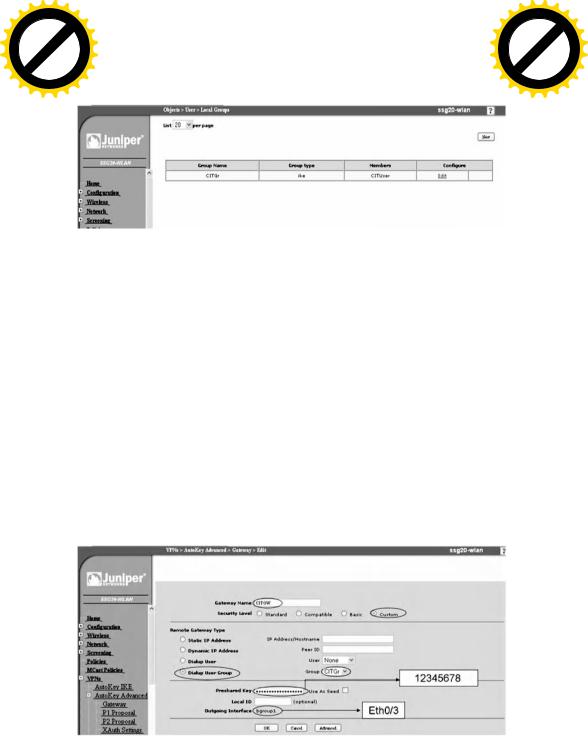

10.2.3.4 Шаг 4: Сконфигурируйте предложение Фазы 1

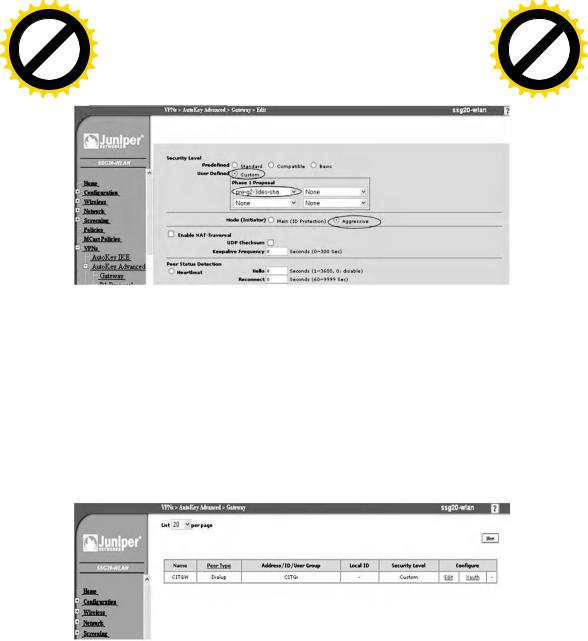

Чтобы создать предложение фазы 1, как показано на следующем снимке экрана, сначала перейдите к «VPN», затем «AutoKey Advanced» и далее “Gateway”(Шлюз) (AutoKey - это автоматический обмен ключами и согласование с сертификатом или предварительно предоставленным ключом, используемым протокол обмена ключами в Интернете). Далее нажмите “New” и введите название шлюза. Выберите уровень безопасности как “Custom”(Пользовательский), а также выберите тип удаленного шлюза как “Dialup User Group”(Группа пользователей удаленного доступа); затем выберите группу из выпадающего меню. Укажите предварительный общий ключ (в нашем примере это «12345678»). Выберите исходящий интерфейс, который является “Untrust” (недоверенным) интерфейсом (bgroub1) (см. Следующий экран).

Далее нажмите на кнопку “Advanced”(Дополнительно); Результат показан ниже (т. е. расширенный этап настройки VPN-шлюза, фаза 1).

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Remote Access VPN Tunnel Implementation

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

379 |

to |

|

|

|

|

|

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

m |

||||

w Click |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Укажите параметры фазы 1, выбрав “Custom”(Пользовательский) в качестве уровня безопасности. Далее выберите предложение фазы 1 из выпадающего меню. Он состоит из трех алгоритмов. Первый - группа Диффи-Хеллмана 2, которая используется для соглашения о секретном ключе между двумя концами. Второй алгоритм - 3DES, который используется для целей шифрования. Третий алгоритм - это SHA, который используется для аутентификации. Выберите aggressive mode(агрессивный режим) и нажмите “Return”(Вернуться); затем подтвердите, нажав «ОК», чтобы завершить этапы создания фазы 1, как показано ниже (этап 1 шлюза VPN завершен).

Поскольку пользователи Xauth настроены, сервер Xauth должен быть включен. Чтобы включить это, нажмите на ссылку «Xauth» и выберите

«XauthServer»; затем выберите «Local Authentication» и выберите «Allow Any». Подтвердите, нажав «ОК». Настройки сервера Xauth показаны ниже.

|

|

|

|

hang |

e |

|

|

|

|

||

|

|

|

C |

|

E |

|

|

||||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

to |

|

380 |

|||||

|

|

|

|

|

|

||||||

w |

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

o |

m |

|||

|

w |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

|||

|

|

|

|

-xcha |

|

|

|

|

|

||

Network Attacks and Defenses: A Hands-on Approach

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

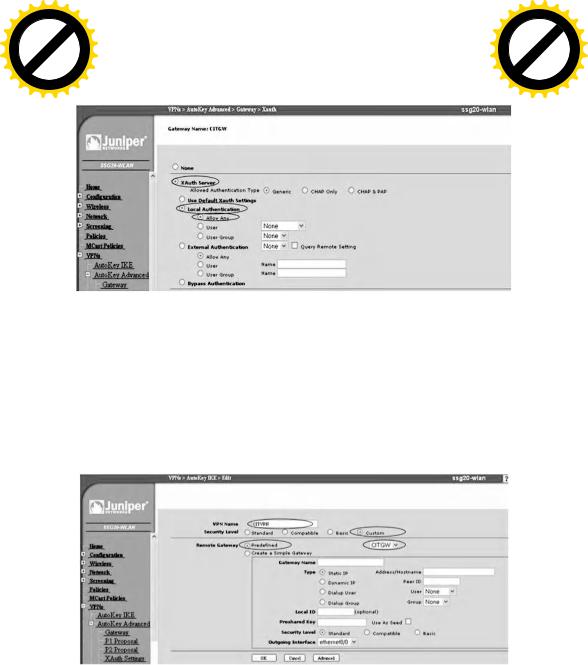

10.2.3.5 Шаг 5: Настройте предложение фазы 2

Как показано в базовой конфигурации следующего этапа 2, создайте предложение этапа 2, перейдя к «VPN», а затем «AutoKey IKE» и нажмите “New”. Введите имя VPN как «CITVPN» и выберите “Custom” в качестве защиты уровень. Выберите “Predefined”(Предопределенный) для удаленного шлюза, а затем выберите шлюз в раскрывающемся меню.

Далее нажмите “Advanced”(Дополнительно); результирующий экран (расширенная конфигурация шлюза VPN фазы 2):