книги хакеры / Trabelsi_Setevye-ataki-i-zashchita_RuLit_Me_676546

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

6.5.2 Описание

Reconnaissance Traffic

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

171 |

to |

|

|

|

|

|

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

m |

||||

w Click |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

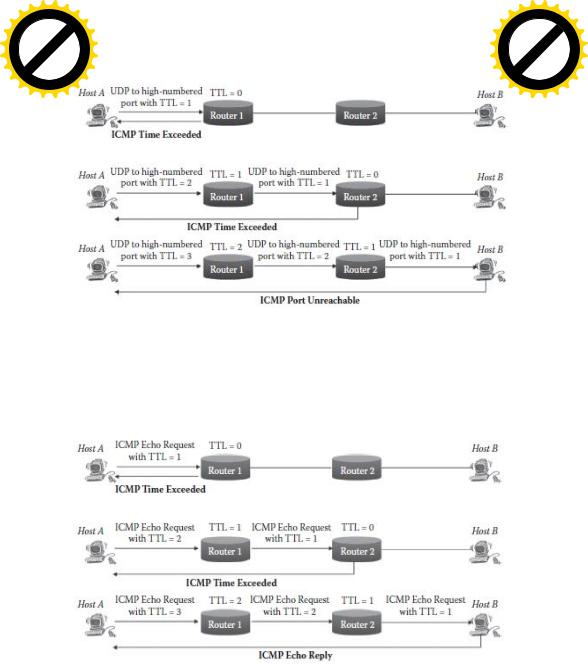

Traceroute - это программа, которая показывает маршрут по сети между двумя системами, перечисляя все промежуточные маршрутизаторы, через которые должно пройти соединение, чтобы добраться до места назначения. Traceroute - популярная техника разведки.

Traceroute работает, заставляя каждый маршрутизатор по сетевому пути возвращать сообщение об ошибке ICMP. Пакет IP содержит значение времени жизни (TTL), которое указывает, как долго он может продолжить поиск пункта назначения, прежде чем его выбросят. Каждый раз, когда пакет проходит через маршрутизатор, его значение TTL уменьшается на единицу; когда он достигает нуля, пакет отбрасывается, и отправителю возвращается сообщение об ошибке ICMP Time-To-Live Exceeded.

Программа Traceroute отправляет свою первую группу пакетов со значением TTL, равным 1. Следовательно, первый маршрутизатор вдоль пути отбрасывает пакет (его TTL уменьшается до 0) и возвращает сообщение об ошибке ICMP TTL Exceeded. Таким образом, первый маршрутизатор на пути найден. Затем пакеты могут быть отправлены с TTL 2, а затем 3 и т. Д., В результате чего каждый маршрутизатор вдоль пути возвращает сообщение об ошибке ICMP TTL, идентифицируя его отправителю. В конечном итоге либо достигается конечный пункт назначения, либо достигается максимальное значение, и маршрут трассировки заканчивается.

В конечном месте возвращается другое сообщение об ошибке ICMP. Большинство версий Traceroute для Linux работают, посылая дейтаграммы UDP на некоторый случайный порт с большим номером, где ничего не будет прослушиваться. Когда эта окончательная система достигнута, поскольку на этом порту ничего не отвечает, возвращается сообщение об ошибке ICMP Port Unreachable, и программа Traceroute завершает работу (см. Следующий рисунок для этапов работы версии Traceroute для Linux).

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

172 |

|||||

|

|

|

|

|

||||||

w |

|

|

|

|

||||||

w Click |

|

|

|

|

|

o |

m |

|||

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Network Attacks and Defenses: A Hands-on Approach

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Версия Traceroute для Windows использует пакеты эхо-запроса ICMP (пакеты ping), а не дейтаграммы UDP; обратитесь к следующему рисунку для получения информации о действиях для версии Traceroute

для Windows. Несколько версий Traceroute, например, в Solaris,

позволяют выбрать любой из методов (эхо-запросы UDP или ICMP с высоким портом).

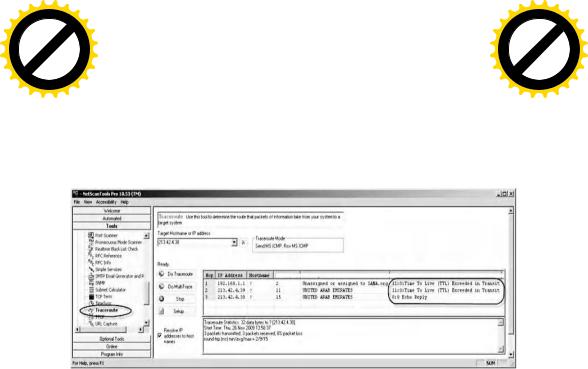

Для выполнения traceroute обычно онлайн-команды Tracert или

Traceroute используются в среде Windows или Linux / Unix,

соответственно. Существуют также инструменты трассировки на основе графического интерфейса, такие как NetScanTools Pro и VisualRoute. На следующем снимке экрана показан пример вывода

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

||

P |

|

|

|

|

|

NOW! |

o |

|

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

Reconnaissance Traffic |

|

|

|

|

|

|

|

|

|

|

|

||

w |

|

|

|

|

|

|

|

|

m |

||

w Click |

|

|

|

|

|

o |

|

||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

||

traceroute с использованием инструмента NetScanTools Pro. Между исходным хостом и хостом назначения существует два прыжка (213.42.4.30), поскольку были получены два пакета ICMP Exceeded и один пакет эхо-ответа ICMP.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

173 |

to |

|

|

|

|

|

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

m |

||||

w Click |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

6.5.3 Техники предотвращения

Чтобы предотвратить сбор информации при использовании Traceroute, можно использовать два метода:

* Первый метод использует брандмауэр для блокировки исходящих ICMP превышения времени, эхо-ответа ICMP и пакетов ICMP Destination Unreachable-Port. Чтобы заблокировать такой трафик ICMP, на брандмауэрах или маршрутизаторах должны быть реализованы следующие правила фильтрации:

Название |

направле |

Исход |

IP- |

протокол |

тип |

Код |

Дейст |

правила |

ние |

ный IP |

адрес |

|

|

|

вие |

|

|

|

назна |

|

|

|

|

|

|

|

чения |

|

|

|

|

|

|

|

|

|

|

|

|

Block_ICMP_ |

Исходя |

Любой |

Любой |

ICMP |

11 |

0 |

отказ |

Time_ |

щий |

|

|

|

|

|

|

Exceeded |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Block_ICMP_ |

Исходя |

Любой |

Любой |

ICMP |

0 |

0 |

отказ |

Echo_Reply |

щий |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Block_ICMP_ |

Исходя |

Любой |

Любой |

ICMP |

3 |

3 |

отказ |

Port_ |

щий |

|

|

|

|

|

|

Unreachable |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

174 |

|||||

|

|

|

|

|

||||||

w |

|

|

|

|

||||||

w Click |

|

|

|

|

|

o |

m |

|||

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Network Attacks and Defenses: A Hands-on Approach

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

* Второй метод использует предопределенное правило фильтрации брандмауэра для блокировки трафика трассировки маршрута. Большинство брандмауэров включают в себя предопределенное правило фильтрации для запрета трафика Traceroute.

Следующие два раздела описывают два эксперимента. Первый показывает, как захватывать и анализировать пакеты, сгенерированные командой Tracert. Второй показывает, как предотвратить трассировку, используя предопределенное правило фильтрации в устройстве Juniper

Networks.

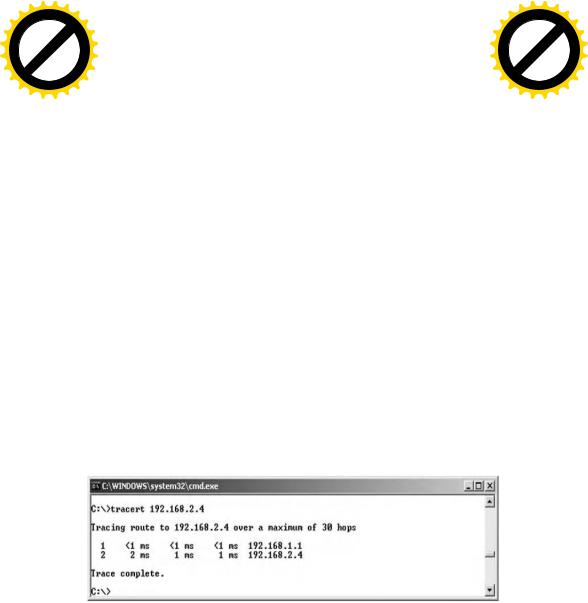

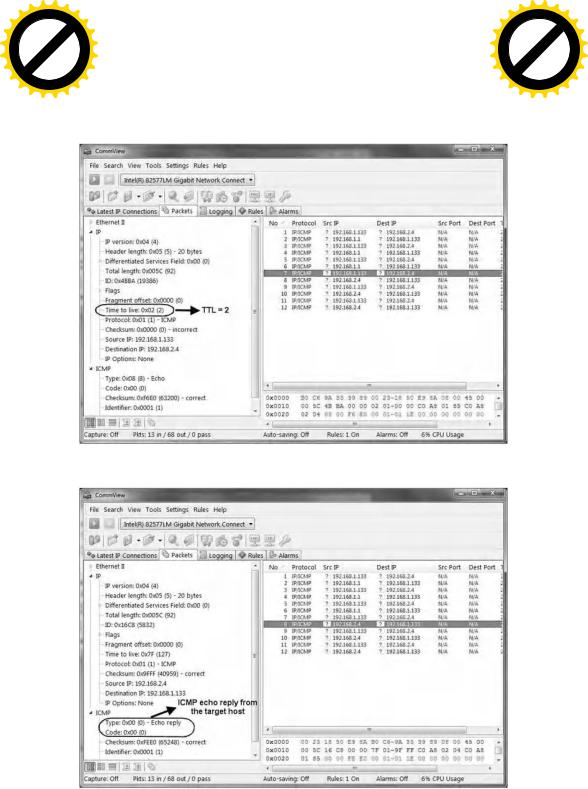

6.5.3.1 Эксперимент 6.4.1. Анализ трафика, генерируемого командой Tracert

Целью этого эксперимента является анализ трафика команд Tracert. На следующем снимке экрана показан результат (вывод) выполнения команды Tracert. Он показывает, что между исходным хостом и целевым хостом существует только один переход (192.168.1.1) (192.168.2.4).

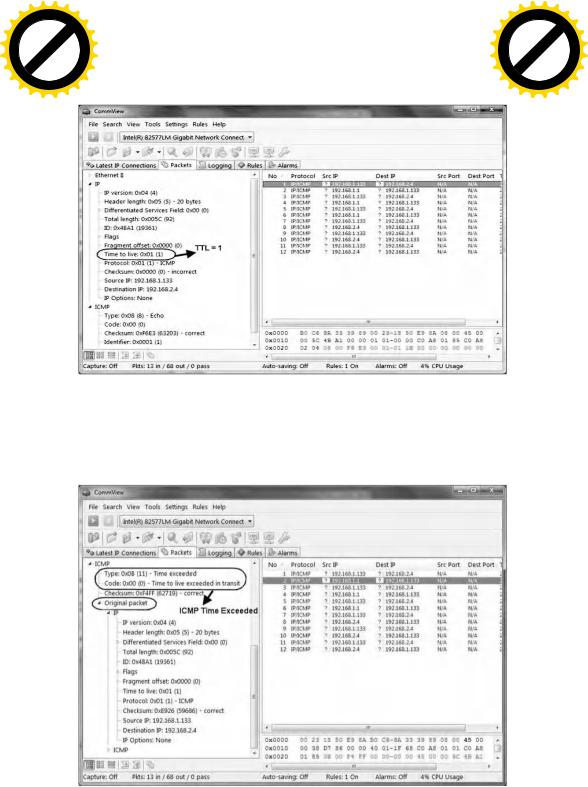

Анализатор CommView используется для захвата сгенерированного трафика. На следующих четырех снимках экрана показаны четыре ICMP-пакета, которыми обмениваются хост-узел атакующего (исходный хост) и целевой хост:

1.Первый пакет эхо-запроса ICMP с TTL = 1, отправленный исходным хостом на целевой хост:

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Reconnaissance Traffic

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

175 |

to |

|

|

|

|

|

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

m |

||||

w Click |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

2. После получения этого пакета первый маршрутизатор отправляет пакет ICMP Time Exceeded исходному хосту. Пакет на этом снимке экрана также показывает заголовки IP и ICMP исходного пакета на предыдущем снимке экрана.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

176 |

|||||

|

|

|

|

|

||||||

w |

|

|

|

|

||||||

w Click |

|

|

|

|

|

o |

m |

|||

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Network Attacks and Defenses: A Hands-on Approach

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

3.Второй пакет эхо-запроса ICMP с TTL = 2, отправленный исходным хостом на целевой хост:

4. Эхо-ответ ICMP, отправленный целевым хостом на исходный хост:

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Reconnaissance Traffic

6.5.3.2 Эксперимент 6.4.2. Запретить трассировку трафика

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

177 |

to |

|

|

|

|

|

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

m |

||||

w Click |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

6.5.3.2.1 Архитектура сети

В этом эксперименте используется та же архитектура сети, которая описана в практическом упражнении по наземной атаке в главе 5 (лабораторная работа 5.1).

6.5.3.2.2 Шаги эксперимента:

Шаги в эксперименте следующие:

Шаг 1: Настройте сетевые интерфейсы на устройстве Juniper Networks. Шаг 2. Создайте правило фильтрации, чтобы запретить трассировку

трафика.

Шаг 3: Выполнить команду Tracert.

Шаг 4: Просмотрите результаты в файле журнала устройства Juniper

Networks.

6.5.3.2.2.1Шаг 1: Настройте сетевые интерфейсы в устройстве Juniper Networks

Шаг 1 аналогичен описанному в эксперименте практической лаборатории по Land-атаке главы 5 (лабораторная работа 5.1).

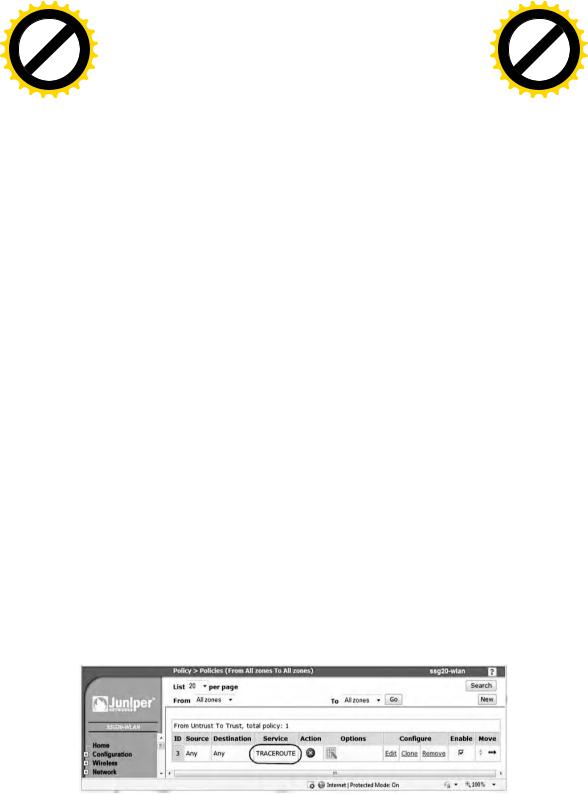

6.5.3.2.2.2Шаг 2. Создайте правило фильтрации для запрета трассировки трафика.

В устройстве Juniper Networks, чтобы создать правило фильтрации, позволяющее запретить трассировку, выполните следующие действия:

*Войдите в интерфейс WebUI устройства Juniper Networks.

*Выберите «Policies», затем создайте правило фильтрации, как

показано ниже.

|

|

|

|

hang |

e |

|

|

|

|

||

|

|

|

C |

|

E |

|

|

||||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

to |

|

178 |

|||||

|

|

|

|

|

|

||||||

w |

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

o |

m |

|||

|

w |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

|||

|

|

|

|

-xcha |

|

|

|

|

|

||

Network Attacks and Defenses: A Hands-on Approach

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

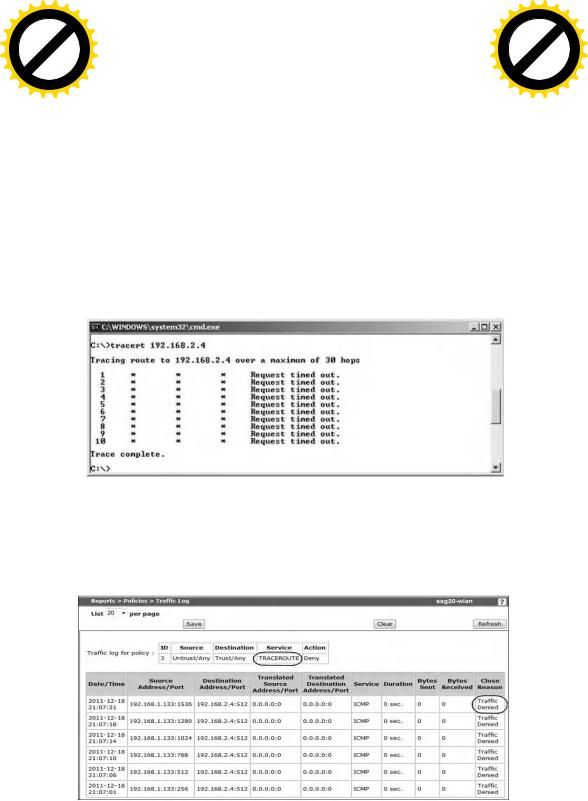

6.5.3.2.2.3 Шаг 3: Выполнить команду Tracert

В случаях, когда трассировка либо не достигает своего места назначения, либо не возвращаются сообщения ICMP Time Exceeded, в выходных данных отображается звездочка в каждом из трех столбцов времени, где обычно отображается время кругового обхода, и «истекло время ожидания запроса». На приведенном ниже снимке экрана показано, что команда Tracert не может определить список прыжков между исходным хостом и хостом назначения. Это связано с тем, что трафик traceroute был отфильтрован по правилу фильтрации предыдущего снимка экрана.

6.5.3.2.2.4 Шаг 4: Просмотр результатов в файле журнала устройства Juniper Networks

Содержимое журнала событий в устройстве Juniper Networks после обнаружения и блокировки трафика traceroute показано ниже.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Reconnaissance Traffic

6.6 Краткое содержание главы

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

179 |

|

|

|

|

|

m |

||||

w Click |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Злоумышленникам необходимо собрать информацию о целевых системах и сетях перед выполнением своих эксплойтов. Существует множество доступных, простых в использовании методов и инструментов для сбора информации о целевой среде. Оглядываясь назад, для организации чрезвычайно важно знать, какую информацию злоумышленник может получить о себе, чтобы обезопасить и минимизировать потенциальную потерю важной информации. В этой главе обсуждались некоторые методы разведки и описывалось, как практически системы и сети могут быть защищены от разведывательного трафика. В практических упражнениях обсуждались четыре общих метода разведки, а именно: поиск IP-адреса, сканирование порта TCP, идентификация удаленной ОС и Traceroute.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||