НИРС Итоговая работа

.pdf

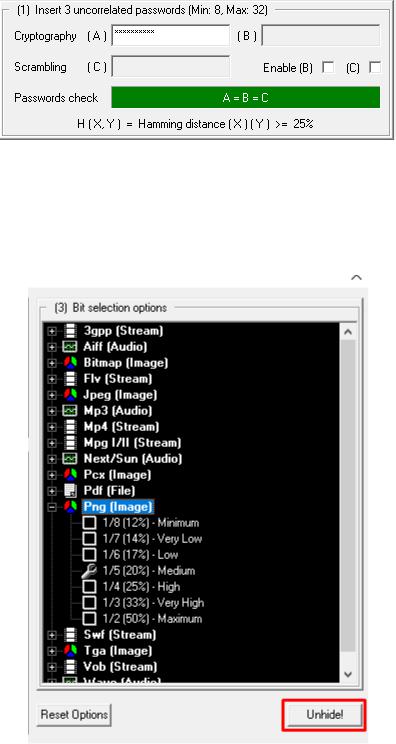

Вы увидите окно программы для дешифрования. Вам необходимо расшифровать изображение из папки, которую Вы ранее открыли.

В первом блоке программы уберите пароли B и C. В пароль A вставьте

RSVPURSVPU.

Во второй блок добавьте изображение, которое у Вас получилось в первом задании с помощью кнопки "Add Carriers"

В третьем блоке выберите формат PNG и полноту заполнения 20% и нажмите кнопку "Unhide"

Выберите путь в который следует сохранить секретный файл.

После успешного расшифрования появится окно об успешном расшифровании, и появится текстовый файл в указанной папке.

11

Третья презентация: Применение стеганографии

На третьей презентации мы рассмотрели сферы где можно применить стеганографию:

1.Цифровое искусство

2.Коммуникация

3.Кибербезопасность

4.Медицина

5.Аутентификация

6.Исследования и разведка

Скаждым разделом кратко:

Цифровое искусство:

-Изобразительное искусство: Художники могут использовать стеганографию для внедрения скрытых символов, сообщений или подписей в цифровые картины, улучшая взаимодействие с публикой или создавая уникальные художественные произведения.

-Аудио и видео искусство: Артисты могут внедрять стеганографические элементы в звуковые дорожки или видео, добавляя глубину или дополнительные слои смысла в свои произведения.

Коммуникация:

- Незаметная передача данных: Стеганография позволяет пользователям передавать конфиденциальные данные, такие как пароли или ключи, внедряя их в невинные файлы, что обеспечивает незаметность передачи.

Кибербезопасность:

-Скрытое хранение информации: Стеганография может применяться для скрытого хранения информации в виде текстовых файлов, изображений или даже внутри других видов данных, что делает их менее подверженными обнаружению.

-Водяные знаки: Стеганографические водяные знаки используются для внедрения невидимых меток в цифровые объекты, такие как изображения, видео или документы, обеспечивая способ их идентификации и защиты от несанкционированного использования.

12

Медицина:

- Скрытая информация в изображениях: В медицинской диагностике, стеганография может использоваться для скрытой передачи дополнительных данных о пациенте в изображения, сохраняя конфиденциальность медицинской информации.

Аутентификация:

- Биометрические данные: Стеганография может применяться для скрытой передачи биометрических данных (например, отпечатков пальцев или сканирований сетчатки глаза) в целях безопасной аутентификации в системах доступа.

Исследования и разведка:

- Скрытая передача информации: В контексте разведки и исследований, стеганография может использоваться для передачи секретной информации в невидимой форме, обходя анализ и обеспечивая конфиденциальность операций и данных.

Каждая из этих областей демонстрирует, как стеганография может быть интегрирована для различных целей — от художественного выражения до обеспечения безопасности, конфиденциальности и аутентификации в различных областях искусства, коммуникации и технологий.

Четвертая презентация: Алгоритм стеганографии Least Significant Bit (Наименьшие Значащие Биты)

В четвертой презентации мне нужно было выбрать и разобрать один алгоритм, для этого я выбрал Least Significant Bit (Наименьшие Значащие Биты).

Наиболее популярной цветовой моделью является RGB, где цвет представляется в виде трех составляющих: красного, зеленого и голубого. Каждая компонента кодируется в классическом варианте с помощью 8 бит, то есть может принимать значение от 0

до 255. Именно здесь и прячется наименее значащий бит. Важно понять, что на один RGB-цвет приходится приходится аж три таких бита.

Чтобы представить их более наглядно, проделаем пару небольших манипуляций.

13

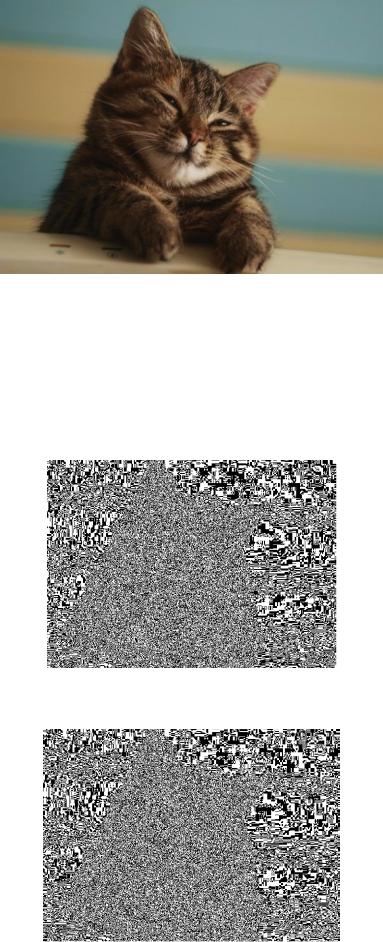

Как и было обещано, возьмем картинку с котиком в png формате.

Разобьем ее на три канала и в каждом канале возьмем наименее значащий бит. Создадим три новых изображения, где каждый пиксель обозначает НЗБ. Ноль — пиксель белый, единица соответственно черный.

Получаем вот что.

Красный канал

Зеленый канал

14

Синий канал

Но, как правило, изображение встречается в «собранном виде». Чтобы представить НЗБ трех компонент в одном изображении, достаточно компоненту в пикселе, где НЗБ равен единице, заменить на 255, и в обратном случае заменить на 0.

Тогда получается вот это

15

Почему это работает?

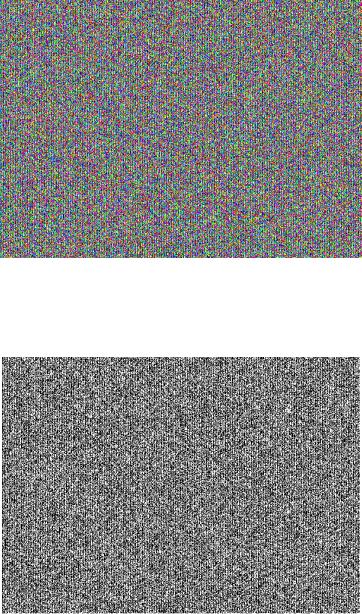

Посмотрите на изображения ниже. Это незаполненный стегоконтейнер:

А это заполненный на 95%:

Видите разницу? А она есть. Почему так?

Посмотрим на два цвета: (0, 0, 0) и (1, 1, 1), то есть на цвета, различные только НЗБ в каждой компоненте.

Небольшие различия в пикселях при первом, втором и третьем взгляде, заметны не будут. Дело в том, что наш глаз может различить около 10 миллионов цветов, а мозг всего лишь около 150. Модель RGB же содержит 16 777 216 цветов.

16

А где котик?

И первой в списке атак на LSB-стеганографию выступает визуальная атака. Звучит странно, не правда ли? Ведь котик с секретом никак не выдавал себя как заполненный стегоконтейнер на первый взгляд. Хммм… Нужно всего лишь знать, куда смотреть. Несложно догадаться, что нашего пристального внимания заслуживают только НЗБ.

У заполненого стегоконтейнера изображение с НЗБ выглядит так:

Не верите? Вот вам НЗБ со всех трех каналов отдельно:

Красный канал

17

Зеленый канал

Синий канал

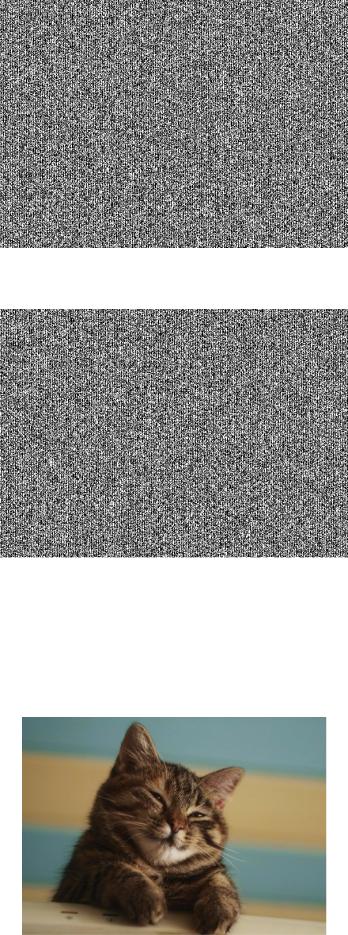

Это специфичный для сокрытия сообщения «рисунок» в НЗБ. На первый взгляд это кажется простым шумом. Но при рассмотрении проглядывается структура. Здесь видно, что стегоконтейнер заполнен под завязку. Если бы мы взяли сообщение в 30% от вместимости бедного котика, то получили такую бы картину:

18

Его НЗБ:

~70% котика осталось неизменным.

Что такое 30% котика?

Размер котика 603 х 433 пикселей.

30% от этого размера равны 78 329 пикселям.

В каждый пиксель помещается 3 бита информации.

Итого 78 329 * 3 = 234 987 бит или чуть меньше, чем 30 килобайт помещается в 30% котика.

А в целого котика поместится около 100 килобайт. Такие дела.

Пятая презентация: Итоги. Дальнейшие видение Стеганографии

Как итог всех презентаций можно подытожить тем, что можно разработать на основе алгоритма Эмотикона.

Эмотикон (англ. emoticon) — пиктограмма, изображающая эмоцию; чаще всего составляется из типографских знаков. Особое распространение получил в Интернете и SMS (и пр. текстовых сообщениях), однако в последнее время используется повсеместно. UTF-16 кодирует символы в виде последовательности 16-битных слов, это позволяет записывать символы Юникода в диапазонах от

U+0000 до U+D7FF и от U+E000 до U+10FFFF (общим количеством 1 112 064).

Если требуется представить в UTF-16 символ с кодом больше U+FFFF, то используются два слова: первая часть суррогатной пары (в диапазоне от 0xD800

до 0xDBFF) и вторая (от 0xDC00 до 0xDFFF)

19

К примеру, рассмотрим эмотикон ― «улыбающееся лицо» с кодом 0x1F600. В c# переменная типа string, будет иметь длину 2 и два элемента типа char будет хранить в себе значения - 0x0001 и 0xF600.

Соответственно значения суррогатных пар можно получить выполнив следующий код на языке C#:

short c1 = (short)text[0]; short c2 = (short)text[1];

Введем словарь, в котором числам от 0 до 9 и 32 буквам русского алфавита соответствуют разные эмотиконы. Предлагаемый алгоритм кодирования заключается в замене символов на эмотиконы с последующим внедрением в пустой контейнер.

Решение использовать метод стеганографии, основанный на эмотиконах по следующим причинам:

1.Заполненный стегоконтейнер не вызывает подозрений.

2.Данный алгоритм не влияет на статистические характеристики стегоконтейнера.

3.Символ (эмотикон) кодирует не один бит, а целый символ.

4.Словарь «эмотикон-символ» можно менять в любое время.

Вкачестве дополнительной меры защиты, можно, например, сначала шифровать исходный текст каким-либо методом, а результат помещать в стегоконтейнер. Самый простой вариант решения этого вопроса: перемешать символы исходного текста перед помещением в стегоконтейнер.

20