- •1. Ключевые события в истории развития компьютерных сетей. Локальные и глобальные сети.

- •2. Сетевая операционная система. Типы сетевых приложений. Клиент, сервер, сетевая служба

- •3. Коммутация, обобщенная задача коммутации. Топология сетей.

- •2 Лекция

- •4. Эталонные модели osi и tcp/ip (уровни, за что каждый отвечает). Сравнение.

- •3 Лекция

- •5. Стандартизация протоколов локальных сетей. Семейство стандартов ieee 802.X

- •6. «Классическая» технология Ethernet. Mac-адрес. Формат кадра. Алгоритм доступа к среде csma/cd. Обработка коллизий

- •7. Логическая структуризация сети. Мост локальной сети, алгоритм прозрачного моста

- •8. Коммутируемая сеть Ethernet. Коммутатор, отличия от моста и концентратора. Борьба с перегрузками.

- •4 Лекция

- •5 Лекция

- •9. Формат ip-адреса и маски, использование масок. Отображение ip-адресов на локальные адреса.

- •10. Разрешение имен и служба dns. Иерархическая структура доменных имен.

- •11. Порядок назначения ip-адресов. Протокол dhcp.

- •6 Лекция

- •12. Протокол ip, состав ip-пакета. Ip-маршрутизация, таблицы маршрутизации.

- •13. Протокол icmp. Утилиты traceroute, ping

- •14. Задачи протоколов транспортного уровня. Протоколы udp и tcp.

- •15. Особенности реализации скользящего окна в протоколе tcp. Управление потоком в tcp.

- •16. Порты и сокеты. Назначение номеров портов.

- •7 Лекция

- •17. Технология cidr. Распределение адресов. Маршрутизация.

- •18. IPv6. Отличия от iPv4. Переход на iPv6.

- •8 Лекция

- •19. Дистанционно-векторные протоколы маршрутизации. Протокол rip.

- •9 Лекция

- •10 Лекция

- •23. Межсетевые экраны, определение, функции. Классификация межсетевых экранов согласно фстэк России.

- •24. Ngfw и waf. Их отличия от «классических» межсетевых экранов и utm.

- •11 Лекция

- •12 Лекция

- •13 Лекция

- •14 Лекция

- •32. Обнаружение и реагирование на конечных точках (edr). Определение, решаемые задачи.

11 Лекция

25. Системы обнаружения и предотвращения вторжений, цели применения, классификация.

Система обнаружения вторжений – программное или программно-техническое средство, реализующее функции автоматизированного обнаружения (блокирования) действий в информационной системе, направленных на преднамеренный доступ к информации, специальные воздействия на информацию (носители информации) в целях ее добывания, уничтожения, искажения и блокирования доступа к ней.

26. Технологии обнаружения, применяемые в СОВ.

• Правила, основанные на сигнатуре (подписи) атаки (signature rules)

• Правила, основанные на анализе протоколов (protocol rules)

• Правила, основанные на статистических аномалиях трафика

• Компоненты СОВ • СОВ уровня узла и уровня сети, особенности • NTA/NDR. Отличие от СОВ

12 Лекция

27. Процесс планирования и менеджмента сетевой безопасности.

28. Модель жизненного цикла кибер-атак Cyber-Kill Chain.

1. Внешняя разведка

2. Вооружение и упаковка

3. Доставка

4. Заражение

5. Установка

6. Получение управления

7. Выполнение действий у жертвы

• Типовые сетевые сценарии • Расширенная модель CKC (не все этапы, а смысл расширения)

13 Лекция

29. Виртуальные частные сети, схемы использования

обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений поверх чьей-либо другой сети

Схемы:

Защита трафика между клиентом и сервером

Защита трафика между двумя сетями

Защита трафика клиента при взаимодействии с защищённой сетью

. 30. Криптошлюзы и их функции.

• OpenVPN • IPsec • PPTP/L2TP

14 Лекция

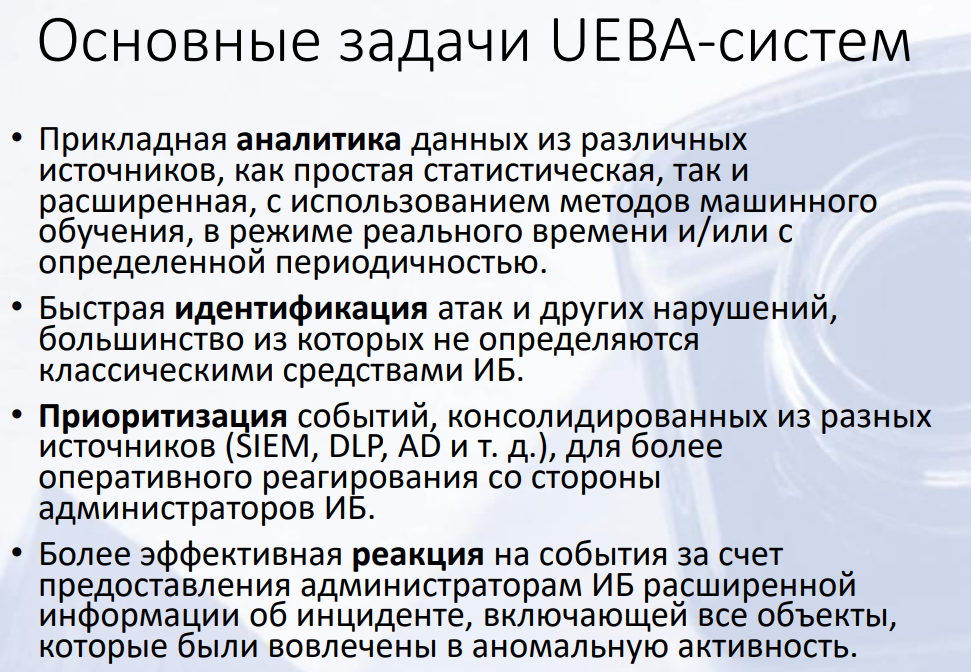

31. Системы поведенческого анализа UBA/UEBA. Определение, решаемые задачи.

UBA (User Behavioral Analytics — анализ поведения пользователей) — системы, которые собирают массивы данных о действиях пользователей, а затем с помощью алгоритмов машинного обучения строят модели поведения и выявляют отклонения от них.

UEBA (User and Entity Behavioral Analytics — анализ поведения пользователей и ИТобъектов) — UBA-система, дополненная сведениями о работе конечных точек, серверов и сетевого оборудования.

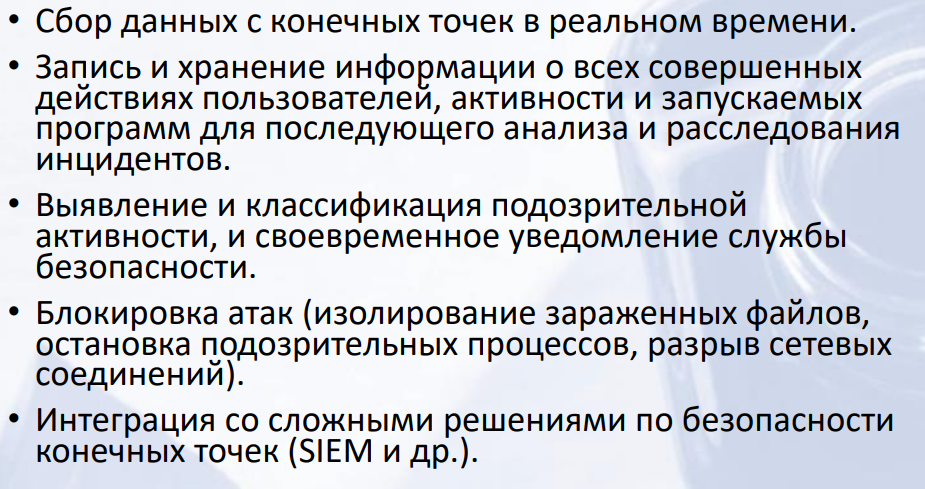

32. Обнаружение и реагирование на конечных точках (edr). Определение, решаемые задачи.

EDR (Endpoint Detection and Response – обнаружение и реагирование на конечных точках) – решение, которое фиксирует системные события на компьютерах или серверах, выявляет и блокирует подозрительное приложение в системе, автоматически устраняет последствия компрометации

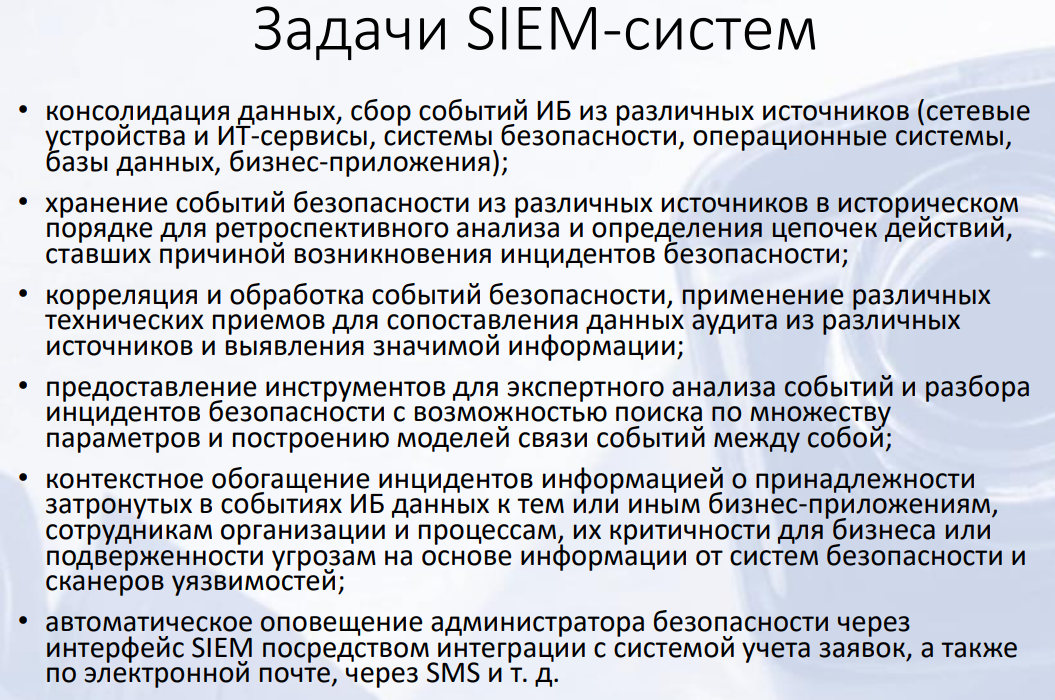

33. SIEM-системы. Определение, решаемые задачи.

SIEM (Security Information and Event Management – управление информацией и событиями безопасности) – система, которая собирает и анализирует информацию из сетевых устройств и средств обеспечения безопасности.

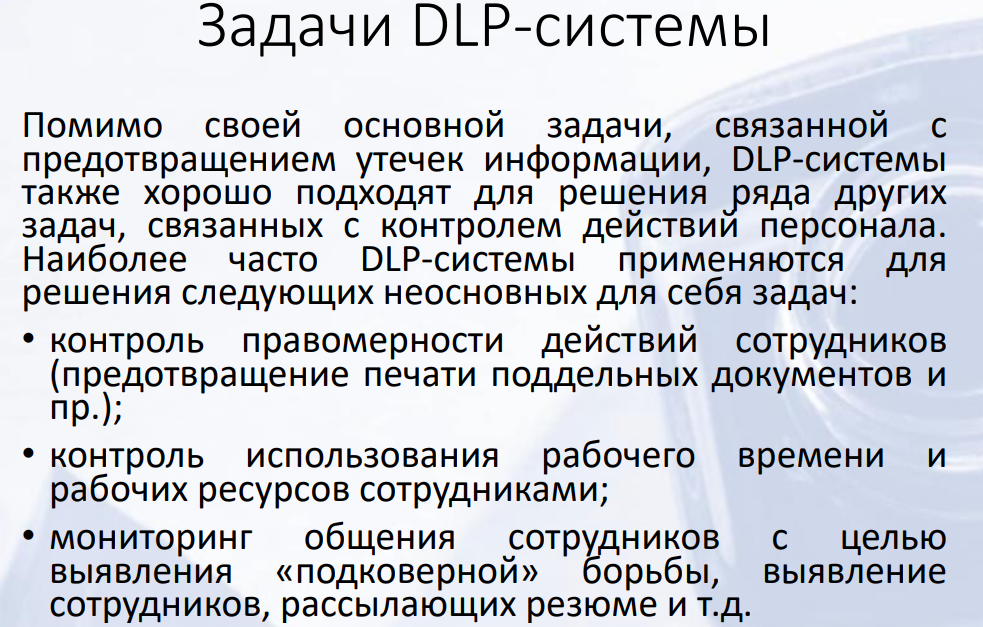

34. DLP-системы, определение, решаемые задачи.

DLP-система представляет собой комплекс программно-аппаратных средств, обеспечивающих защищенность информации от угроз нелегитимной передачи данных из защищенного сегмента автоматизированной системы путем анализа и блокирования исходящего трафика. Целесообразность использования DLP-систем заключается в снижении рисков утечки информации по неосторожности и в частичном снижении рисков преднамеренной кражи конфиденциальных сведений

• SOAR-системы • XDR Вопросы по тому, что делалось в лабах + немного гугления • Средства анализа сетевого трафика, Wireshark • Мониторинг состояния сети, Zabbix • Оценка защищенности сети, сканеры безопасности