- •Оглавление

- •Тема: «основные понятия и положения защиты информации в информационных системах»

- •3. Ценность информации изменяется во времени.

- •4. Информация покупается и продается.

- •Лекция 02 (2 часа) «понятие сложной системы: элементы и подсистемы, управление и информация, самоорганизация»

- •Лекция 03(2 часа) «информационные системы и их классификации» Основные понятия

- •Автоматизированные системы управления

- •Системы поддержки принятия решений

- •Автоматизированные информационно-вычислительные системы

- •Проблемно-ориентированные имитационные системы

- •Моделирующее центры

- •Автоматизированные системы обучения

- •Автоматизированные информационно-справочные

- •Лекция 04(2 часа) Тема: «угрозы безопасности информации в компьютерных системах»

- •Случайные угрозы

- •Преднамеренные угрозы

- •1) Традиционный шпионаж и диверсии

- •2) Несанкционированный доступ к информации

- •3) Электромагнитные излучения и наводки

- •4) Несанкционированная модификация структур

- •5) Вредительские программы

- •6) Классификация злоумышленников

- •Лекция 05(2 часа)

- •1 Дублирование информации

- •2. Повышение надежности кс

- •3. Создание отказоустойчивых кс

- •4. Блокировка ошибочных операций

- •5. Оптимизация взаимодействия пользователей и обслуживающего персонала с кс

- •6. Минимизация ущерба от аварий и стихийных бедствий

- •Лекция 06(4 часа)

- •§1. Система охраны объекта кс

- •1.1. Инженерные конструкции

- •1.2. Охранная сигнализация

- •1.3. Средства наблюдения

- •1.4. Подсистема доступа на объект

- •1.5. Дежурная смена охраны

- •§2. Организация работ с конфиденциальными информационными ресурсами на объектах кс

- •§3. Противодействие наблюдению в оптическом диапазоне

- •§4. Противодействие подслушиванию

- •§5. Средства борьбы с закладными подслушивающими устройствами

- •5.1. Средства радиоконтроля помещений

- •5.2. Средства поиска неизлучающих закладок

- •5.3. Средства подавления закладных устройств

- •§6. Защита от злоумышленных действий обслуживающего персонала и пользователей

- •Лекция 07(2 часа) Тема: «методы защиты от несанкционированного изменения структур ас»

- •§1. Общие требования к защищённости ас от несанкционированного изменения структур

- •§2. Защита от закладок при разработке программ

- •2.1. Современные технологии программирования

- •2.2 Автоматизированная система разработки программных средств

- •2.3. Контрольно-испытательный стенд

- •2.4 Представление готовых программ на языках высокого уровня

- •2.5 Наличие трансляторов для обнаружения закладок

- •§3 Защита от внедрения аппаратных закладок на этапе разработки и производства

- •§4 Защита от несанкционированного изменения структур ас в процессе эксплуатации

- •4.1 Разграничение доступа к оборудованию

- •4.2 Противодействие несанкционированному подключению устройств

- •4.3 Защита внутреннего монтажа, средств управления и коммутации от несанкционированного вмешательства

- •4.4 Контроль целостности программной структуры в процессе эксплуатации

- •Лекция 08(2 часа) Тема: «защита информации в ас от несанкционированного доступа»

- •§1. Система разграничения доступа к информации в ас

- •1.1. Управление доступом

- •1.2. Состав системы разграничения доступа

- •1.3. Концепция построения систем разграничения доступа

- •1.4. Современные системы защиты пэвм от несанкционированного доступа к информации

- •§2. Система защиты программных средств от копирования и исследования

- •2.1. Методы, затрудняющие считывание скопированной информации

- •2.2. Методы, препятствующие использованию скопированной информации

- •2.3. Защита программных средств от исследования

- •Лекция 09(2 часа) Тема: «защита компьютерных систем от силовых деструктивных воздействий «

- •1. Каналы силового деструктивного воздействия на компьютерные системы

- •Классификация средств силового деструктивного воздействия Технические средства сдв по сетям питания

- •Технические средства сдв по проводным каналам

- •Технические средства сдв по эфиру

- •Рекомендации по защите компьютерных систем от силового деструктивного воздействия

- •Заключение

- •Лекция 10(4 часа) Тема: «защита информации в распределённых компьютерных системах»

- •§1. Архитектура распределённых кс

- •§2. Особенности защиты информации в ркс

- •§3. Обеспечение безопасности информации в пользовательской подсистеме и специализированных коммуникационных кс

- •§4. Защита информации на уровне подсистемы управления ркс

- •Семиуровневая модель osi

- •§5. Защита информации в каналах связи

- •5.1. Межсетевое экранирование

- •5.2. Подтверждение подлинности взаимодействующих процессов

- •А. Проверка подлинности процессов при распределении ключей с использованием црк

- •Б. Проверка подлинности взаимодействующих процессов при прямом обмене сеансовыми ключами

- •§6. Подтверждение подлинности информации, получаемой по коммуникационной подсети

- •§7. Особенности защиты информации в базах данных

- •Лекция 11(2 часа) Тема: «эффективность защищенной ас. Управление рисками»

- •§1. Методики оценки рисков

- •1.1 Модель качественной оценки

- •1.2. Количественная модель рисков

- •1.3. Наиболее вероятные атаки

- •I Методологические ошибки:

- •II Windows – системы:

- •III Unix – системы:

- •Лекция 12(3 часа) Тема: «основы построения комплексных систем защиты информации автоматизированых систем»

- •§1 Концепция создания защищённых ас

- •§2 Этапы создания комплексной системы защиты информации

- •§3 Научно-исследовательская разработка ксзи

- •§4 Моделирование ксзи

- •§4.1. Специальные методы неформального моделирования

- •§4.2 Декомпозиция общей задачи оценки эффективности функционирования ксзи

- •§4.3 Макромоделирование

- •§5 Выбор показателей эффективности и критериев оптимальности ксзи

- •§6. Математическая постановка задачи разработки комплексной системы защиты информации

- •§7 Подходы к оценке эффективности ксзи

- •§7.1 Классический подход

- •§7.2 Официальный подход

- •§7.3 Экспериментальный подход

- •§8 Создание организационной структуры ксзи

- •Лекция 13(2 часа) Тема «средства контроля эффективности защиты информации в автоматизированных системах»

- •1. Классификация методов и средств контроля эффективности зи в ас

- •2. Сканеры безопасности ас

- •3. Система контроля защищённости и соответствия стандартам maxpatrol

- •3.1. Контроль защищённости и соответствия стандартам

- •3.2. Сетевой сканер xSpider

- •4. Решения компании Internet Security Systems (iss)

- •Лекция 14(2 часа)

- •1.2. Обеспечение целостности и доступности информации в ас

- •2. Техническая эксплуатация ксзи

- •Лекция 15(2 часа) «принципы системного проектирования автоматизированных систем»

- •1. Понятие информационного конфликта

- •2. Принцип целостности

- •3. Принцип рациональной декомпозиции

- •4. Принцип автономности

- •5. Принципы дополнительности и действия

- •6. Принципы консервативности и базовой точки

- •7. Принципы ограниченности целенаправленности поведения и неопределённости

- •Лекция 16(2 часа) «общая характеристика процесса проектирования автоматизированных систем»

- •1. Основные стадии проектирования систем защиты информации

- •I вариант: проектирование сзи для новой ас

- •1) Предпроектная стадия

- •2) Разработка проекта сзи

- •3) Ввод в действие сзи

- •2. Типовое содержание работ по этапам создания ас в защищённом исполнении по гост 34.601

- •2.1. Предпроектная стадия

- •«Обследование объекта и обоснование необходимости создания сзи»

- •«Формирование требований пользователя к сзи»

- •2.2 Разработка проекта сзи

- •4. Задачи по защите информации

- •Определение стратегии осуществляется на основе выбранной цели защиты.

- •II варинт: проектирование сзи для функционирующей системы в ходе её модернизации.

- •Заключение

- •Лекция 17 (2 часа) «разработка технического задания»

- •1. Общие положения

- •2. Состав технического задания

- •3. Содержание технического задания

- •3.1 Раздел «Общие положения»

- •3.2 Раздел «Назначение и цели создания системы»

- •5.2. Подраздел «Требования к структуре и функционированию системы»

- •5.3. Подраздел «Требования к численности и квалификации персонала системы»

- •5.5. Подраздел «Требования к надёжности»

- •5.6. Подраздел «Требования к безопасности»

- •5.7. Подраздел «Требования к эргономике и технической эстетике»

- •5.8. Подраздел «Требования к транспортабельности для подвижных ас»

- •5.9. Подраздел «Требования к эксплуатации, техническому обслуживанию, ремонту и хранению компонентов системы»

- •5.10. Подраздел «Требования к защите информации от несанкционированного доступа»

- •5.15. Подраздел «Дополнительные требования»

- •5.16. Подраздел «Требования к функциям (задачам), выполняемым системой»

- •5.17. Подраздел «Требования к видам обеспечения»

- •5.18. Подраздел «Требования к математическому обеспечению системы»

- •5.19. Подраздел «Требования информационному обеспечению системы»

- •5.20. Подраздел «Требования к лингвистическому обеспечению системы»

- •5.21. Подраздел «Требования к программному обеспечению системы»

- •5.22. Подраздел «Требования к техническому обеспечению»

- •5.23. Подраздел «Требования к метрологическому обеспечению»

- •5.24. Подраздел «Требования к организационному обеспечению»

- •5.25. Подраздел «Требования к методическому обеспечению»

- •6. Раздел «Состав и содержание работ по созданию (развитию) системы»

- •7. Раздел «Порядок контроля и приёмки системы»

- •8. Раздел «Требования к составу и содержанию работ по подготовке объекта автоматизации к вводу системы в действие»

- •9. Раздел «Требования к документированию»

- •10. Раздел «Источники разработки»

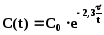

3. Ценность информации изменяется во времени.

Как правило, со временем ценность информации уменьшается. Зависимость ценности информации от времени приближенно определяется в соответствии с выражением:

где С0- ценность информации в момент ее возникновения (получения); t - время от момента возникновения информации до момента определения ее стоимости; τ - время от момента возникновения информации до момента ее устаревания.

Время, через которое информация становится устаревшей, меняется в очень широком диапазоне. Так, например, для пилотов реактивных самолетов, автогонщиков информация о положении машин в пространстве устаревает за доли секунд. В то же время информация о законах природы остается актуальной в течение многих веков.

4. Информация покупается и продается.

Ее правомочно рассматривать как товар, имеющий определенную цену. Цена, как и ценность информации, связаны с полезностью информации для конкретных людей, организаций, государств. Информация может быть ценной для ее владельца, но бесполезной для других. В этом случае информация не может быть товаром, а, следовательно, она не имеет и цены. Например, сведения о состоянии здоровья обычного гражданина являются ценной информацией для него. Но эта информация, скорее всего, не заинтересует кого-то другого, а, следовательно, не станет товаром, и не будет иметь цены.

Информация может быть получена тремя путями:

- проведением научных исследований;

- покупкой информации;

- противоправным добыванием информации.

Как любой товар, информация имеет себестоимость, которая определяется затратами на ее получение. Себестоимость зависит от выбора путей получения информации и минимизации затрат при добывании необходимых сведений выбранным путем. Информация добывается с целью получения прибыли или преимуществ перед конкурентами, противоборствующими сторонами. Для этого информация:

- продается на рынке;

- внедряется в производство для получения новых технологий и товаров, приносящих прибыль;

- используется в научных исследованиях;

- позволяет принимать оптимальные решения в управлении.

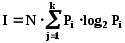

Существует несколько подходов к измерению количества информации.

А. Энтропийный подход.

В теории информации количество информации оценивается, мерой уменьшения у получателя неопределенности (энтропии) выбора или ожидания событий после получения информации. Количество информации тем больше, чем ниже вероятность события. Энтропийный подход широко используется при определении количества информации, передаваемой по каналам связи. Выбор при приеме информации осуществляется между символами алфавита в принятом сообщении. Пусть сообщение, принятое по каналу связи, состоит из N символов (без учета связи между символами в сообщении). Тогда количество информации в сообщении может быть подсчитано по формуле Шеннона:

где Pi - вероятность появления в сообщении символа i; k - количество символов в алфавите языка.

Анализ формулы Шеннона показывает, что количество информации в двоичном представлении (в битах или байтах) зависит от двух величин: количества символов в сообщении и частоты появления того или иного символа в сообщениях для используемого алфавита. Этот подход абсолютно не отражает насколько полезна полученная информация, а позволяет определить лишь затраты на передачу сообщения.

Б. Тезаурусный подход.

Этот подход предложен Юлием Анатольевичем Шрейдером. Он основан на рассмотрении информации как знаний. Согласно этому подходу количество информации, извлекаемое человеком из сообщения, можно оценить степенью изменения его знаний. Структурированные знания, представленные в виде понятий и отношений между ними, называются тезаурусом. Структура тезауруса иерархическая. Понятия и отношения, группируясь, образуют другие, более сложные понятия и отношения.

Знания отдельного человека, организации, государства образуют соответствующие тезаурусы. Тезаурусы организационных структур образуют тезаурусы составляющих их элементов. Так тезаурус организации образуют, прежде всего, тезаурусы сотрудников, а также других носителей информации, таких как документы, оборудование, продукция и т. д.

Для передачи знаний требуется, чтобы тезаурусы передающего и принимающего элемента пересекались. В противном случае владельцы тезаурусов не поймут друг друга.

Тезаурусы человека и любых организационных структур являются их капиталом. Поэтому владельцы тезаурусов стремятся сохранить и увеличить свой тезаурус. Увеличение тезауруса осуществляется за счет обучения, покупки лицензии, приглашения квалифицированных сотрудников или хищения информации.

В обществе наблюдаются две тенденции: развитие тезаурусов отдельных элементов (людей, организованных структур) и выравнивание тезаурусов элементов общества.

Выравнивание тезаурусов происходит как в результате целенаправленной деятельности (например, обучения), так и стихийно. Стихийное выравнивание тезаурусов происходит за счет случайной передачи знаний, в том числе и незаконной передачи.

В. Практический подход.

На практике количество информации измеряют, используя понятие «объем информации». При этом количество информации может измеряться в количестве бит (байт), в количестве страниц текста, длине магнитной ленты с видео- или аудиозаписью и т.п. Однако очевидно, что на одной странице информации может содержаться больше или меньше, по крайней мере, по двум причинам. Во-первых, разные люди могут разместить на странице различное количество сведений об одном и том же объекте, процессе или явлении материального мира. Во-вторых, разные люди могут извлечь из одного и того же текста различное количество полезной, понятной для них информации. Даже один и тот же человек в разные годы жизни получает разное количество информации при чтении книги.

В результате копирования без изменения информационных параметров носителя количество информации не изменяется, а цена снижается. Примером копирования без изменения информационных параметров может служить копирование текста с использованием качественных копировальных устройств. Текст копии, при отсутствии сбоев копировального устройства, будет содержать точно такую же информацию, как и текст оригинала. Но при копировании изображений уже не удастся избежать искажений. Они могут быть только большими или меньшими.

В соответствии с законами рынка, чем больше товара появляется, тем он дешевле. Этот закон полностью справедлив и в отношении копий информации. Действие этого закона можно проследить на примере пиратского распространения программных продуктов, видео продукции и т.п.

В качестве предмета защитырассматривается информация, хранящаяся, обрабатываемая и передаваемая в компьютерных системах. Особенностями этой информации являются:

- двоичное представление информации внутри системы, независимо от физической сущности носителей исходной информации;

- высокая степень автоматизации обработки и передачи информации;

- концентрация большого количества информации в АС.

Объектом защиты информацииявляется компьютерная система или автоматизированная система обработки данных (АСОД). В работах, посвященных защите информации в автоматизированных системах, до последнего времени использовался термин АСОД, который все чаще заменяется термином АС.

Под системой защиты информации в АСпонимается единый комплекс правовых норм, организационных мер, технических, программных и криптографических средств, обеспечивающий защищенность информации в АС в соответствии с принятой политикой безопасности.

Взаимосвязанные методы, модели и алгоритмы, программные, аппаратные и организационные средства должны образовывать четкую систему, определяющую политику безопасности (ПБ) информации при ее обработке, хранении и передаче в АС.

Политика– это набор формальных правил (официально утвержденных или традиционно сложившихся), которые регламентируют функционирование механизма информационной безопасности.

Политика реализуется средствами аутентификации и идентификации, контроля доступа (создания и утверждения набора правил, определяющих для каждого участника информационного процесса разрешение на доступ к ресурсам и уровень этого доступа). Контроль доступа невозможен без авторизации – формирования профиля прав для участника информационного обмена (аутентифицированного или анонимного) из набора правил контроля.

Политика реализуется средствами аудита и мониторинга – регулярного отслеживания событий, происходящих в процессе обмена информацией, с регистрацией и анализом предопределенных значимых или подозрительных событий. При этом мониторинг обычно производится в режиме реального времени.

Политика безопасности должна предусматривать также реагирование на инциденты, управление конфигурацией, управление пользователями (обеспечение условий их работы в среде информационного обмена в соответствии с требованиями безопасности); управление рисками (обеспечение соответствия возможных потерь от нарушения информационной безопасности мощности защитных средств); обеспечение устойчивости (поддержание среды информационного обмена в минимально допустимом работоспособном состоянии в условиях воздействия деструктивных факторов).

В инструментарий информационной безопасности входят:

-персонал – люди, которые будут обеспечивать реализацию политики безопасности;

-нормативное обеспечение – документы, создающие правовую основу для системы защиты;

-модели безопасности – схемы обеспечения безопасности, заложенные в конкретную информационную систему;

-криптография;

-антивирусное обеспечение;

-межсетевые экраны;

-сканеры безопасности – устройства проверки качества функционирования модели безопасности для данной АС;

-систем обнаружения атак – устройства мониторинга активности в информационной среде, иногда с возможностью принятия самостоятельного участия в активной деятельности;

-резервное копирование;

-дублирование (резервирование) – создание альтернативных устройств, необходимых для функционирования информационной среды, на случай выхода из строя основных;

-аварийный план – набор мероприятий – предназначенных для претворения в жизнь в случае, если события произошли не так, как предусматривалось правилами информационной безопасности;

-обучение пользователей – подготовка активных участников информационной среды для работы в условия соответствия требованиям информационной безопасности.

Все эти перечисленные средства характерны для предприятия, развивающего службу информационной безопасности.

Специалист, отвечающий за практическое воплощение политики безопасности – администратор безопасности, становится все более значимой фигурой в целом ряде организаций.

Только наличие двух специалистов – сетевого администратора и администратора безопасности, на первом из которых лежит повседневное управление функционирование автоматизированной системы, а на втором – формирование политики информационной безопасности и постоянный контроль за ее реализацией, позволяет адекватно решать вопросы обеспечения безопасности в информационных системах.

Администратор безопасности должен сочетать высокую эрудицию в области организационно-правовых знаний с глубокими знаниями вопросов аппаратно-программного обеспечения вычислительной техники, не уступающим знаниям системного администратора.

Теоретическим базисом для его деятельности должна быть теория обеспечения безопасности информации, которая возникла из прикладной теории алгоритмов, теории передачи информации, теории кодирования, криптологии, рассматриваемых с единых системных позиций.