- •Содержание

- •Обозначения и сокращения

- •1 Аналитическая часть

- •1 Технико-экономическая характеристика предприятия

- •1.1 Характеристика подразделений банка и видов их деятельности

- •1.2 Законодательство рф в абс

- •1.3 Концепция построения и типизации Средств Защиты Информации

- •1.3.1 Виды угроз безопасности в телекоммуникационной системе

- •1.3.2 Атаки на уровне субд

- •1.3.3 Атаки на уровне ос

- •1.3.4 Атаки класса “отказ в обслуживании”

- •1.3.5 Возможные атаки на уровне сети

- •1.3.6 Методы защиты от атак

- •1.4 Банк-Клиент

- •1.4.1 Классификация

- •1.4.4 Эцп

- •1.4.5 Usb-Token

- •1.4.6 Кардинг

- •1.4.7 Уязвимости по

- •1.4.8 Дбо Атаки

- •1.6 Инсайдеры

- •1.7 Сетевые угрозы

- •1.7.1 Типы сетевых атак

- •1.7.2 Угрозы сетевой безопасности исходящие от беспроводных сетей

- •1.7.3 Системы сетевой безопасности Cisco 2011

- •1.7.4 Средства обеспечения сетевой безопасности

- •1.7.5 Межсетевой экран

- •1.8 Антивирус

- •1.8.1 Технологии обнаружения вирусов

- •1.8.2 Режимы работы антивирусов

- •1.8.3 Антивирусный комплекс

- •1.9 Криптография и скзи

- •1.9.1 Методология с использованием ключа

- •1.9.1.1 Симметричная (секретная) методология

- •1.9.1.2 Асимметричная (открытая) методология

- •1.9.2 Распространение ключей

- •1.9.3 Алгоритмы шифрования

- •1.9.3.2 Асимметричные алгоритмы

- •1.9.4 Хэш-функции

- •1.9.5 Механизмы аутентификации

- •1.9.6 Электронные подписи и временные метки

- •1.9.7 Криптопровайдер

- •1.9.8 Рутокен Pinpad

- •2 Проектная часть

- •2.1 Программно-аппаратное обеспечение

- •2.2 Схема взаимодействия эшелонов защиты

- •2.2.1 Подробные схемы взаимодействия эшелонов защиты скуд

- •2.1.2 Подробная схема безопасности сети банка.

- •2.2 Bsat – комплекс проверки соответствия сто бр иббс

- •2.3 Характеристика программно-аппаратного комплекса

- •3 Расчет затрат на создание программного продукта

- •1. Расчет на составление синтезированной схемы взаимодействия

- •3.1.1 Расчет длительности этапов проектировки

- •3.1.2 Расчет материальных затрат

- •3.1.3 Расчет фонда оплаты труда (фот) проектировщиков системы

- •3.1.4 Расчет величины страховых взносов во внебюджетные фонды

- •3.1.5 Расчет затрат на амортизацию оборудования, используемого при проектировке системы

- •3.1.6 Расчет затрат на электроэнергию, используемую оборудованием в процессе проектировки схемы

- •3.1.7 Расчет прочих расходов

1.7.4 Средства обеспечения сетевой безопасности

Для обеспечения сетевой безопасности, банки используют фильтрацию трафика, VLAN, VPN, IDS системы, контроль прав доступа пользователей, антивирусные средства защиты, а также обучение персонала компьютерной безопасности, с последующим контролем знаний.

Хорошие результаты с точки зрения безопасности могут быть получены, если запретить пользователям устанавливать программное обеспечение по своему усмотрению.

Недавно была разработана новая технология, которая обеспечивает приемлемый уровень безопасности. Это VE (Virtual Environment). Целью этой технологии является предотвращение возможного ущерба от вредоносной программы. Здесь каждая программа выполняется на отдельном виртуальном компьютере. Любые обмены между виртуальными машинами запрещаются. В таких условиях вирусы, например, не могут ничего повредить кроме самих себя. О существовании других программ он просто не может знать. Для обычного пользователя все остается неизменным. Реализация VE не эмулирует ЦПУ или другие ресурсы и функции. Вместо этого осуществляются операции с системными объектами и маршрутизацией входных/выходных вызовов. Таким образом, исключается какое-либо замедление работы машины.

VE определяет схему взаимодействий и распределение прав доступа. VE инкапсулирует программу или группу программ, предоставляя весь спектр услуг. При этом дублируются все необходимые данные. VE не могут быть полностью изолированы друг от друга и, тем более, от ОС. Типичное взаимодействие между VE сопряжено с использование общих данных. Любые операции VE связанные с ресурсами ЭВМ находятся под жестким контролем.

Для файловой системы и Registry главным препятствием является дублирование ресурсов. C одной стороны программа должны иметь возможность изменять существующие значения, например, ключей Registry или конфигурационных файлов ОС. С другой стороны, если программа является вирусом, любые изменения должны блокироваться. Если, например, программа запрашивает изменение ключа конфигурационного реестра, генерируется новая копия этого ключа и она становится частью соответствующего VE (метод Copy-On_Write). Если программа решает уничтожить ключ, она ликвидирует локальную копию. Для всех программ данного VE ключ перестает существовать. Но копия ключа ОС остается неизменной (метод Leave-On-Delete).

Для обеспечения полной безопасности VE технология должна размещаться ниже ядра, а не работать параллельно ему. Это делается путем размещения устройства VE в первом секторе, переместив ядро в сектор 1 или 2, что предоставляет VE-устройству полный контроль над ЭВМ. Существует несколько вариантов взаимодействия VE и ОС.

Система обнаружения вторжений (СОВ) — программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет. Соответствующий английский термин — Intrusion Detection System (IDS). Системы обнаружения вторжений обеспечивают дополнительный уровень защиты компьютерных систем.

Системы обнаружения вторжений используются для обнаружения некоторых типов вредоносной активности, которая может нарушить безопасность компьютерной системы. К такой активности относятся сетевые атаки против уязвимых сервисов, атаки, направленные на повышение привилегий, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения (компьютерных вирусов, троянов и червей) Обычно архитектура СОВ включает:

сенсорную подсистему, предназначенную для сбора событий, связанных с безопасностью защищаемой системы.

подсистему анализа, предназначенную для выявления атак и подозрительных действий на основе данных сенсоров.

хранилище, обеспечивающее накопление первичных событий и результатов анализа.

консоль управления, позволяющая конфигурировать СОВ, наблюдать за состоянием защищаемой системы и СОВ, просматривать выявленные подсистемой анализа инциденты.

Существует много методов обмануть IDS, например, перегрузив его. Некоторые IDS имеют механизмы улучшения эффективности и это может быть использовано хакером, например, многие IDS игнорируют параметры, передаваемые в запросе GET. Можно обмануть IDS, используя медленное сканирование. Существует известная сигнатура атаки, содержащая в себе определенную строку в URL-запросе. Если представить ее в альтернативной кодировке с использованием символов %, IDS эту строку не распознает. Настройка IDS должна выполняться с учетом реальных угроз конкретной сети. Полагаться на то, что сервис провайдер имеет свою систему IDS, ни в коем случае нельзя. Следует также учитывать, что поставляемые вместе с IDS программы анализа журнальных файлов, требуют хорошей настройки. Настройка IDS сильно зависит от используемой ОС. Одним из способов атак является шестнадцатеричное кодирование параметров HTTP-запросов или использование для этих целей уникодов. Идея атаки заключается в том, что дешифровка такого представления параметров может в определенных случаях производится некорректно, что открывает хакерам дополнительные возможности. Еще одним недостатком IDS являются ложные тревоги, которые при достаточно высокой частоте могут, в конце концов, притупить внимание администратора к реальным угрозам.

IDS дает данные для сетевого администратора, чтобы он, если сочтет нужным, предпринял определенные меры. Иногда оказывается, что действия администратора уже запоздали. Исследования показывают, что запаздывание в 10 часов дает 80% для успеха хакера, а при 20 часах вероятность вторжения оказывается равной 95%, при 30 часах задержки - успех хакера гарантирован, каким бы искусным ни был администратор. При нулевой задержке реакции на подготовку атаки хороший администратор не оставляет никаких шансов хакеру.

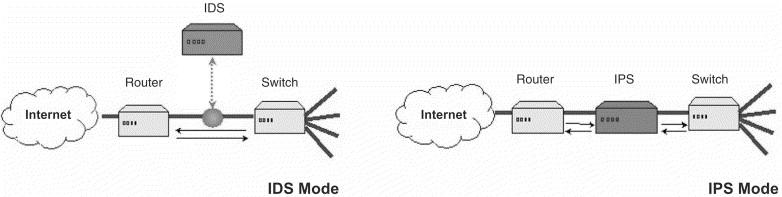

Именно эти обстоятельства повышают интерес к системам IPS (Intrusion Protection System) или IMS(Intrusion Management system). В сетевом контексте, можно считать, что такие системы комбинируют в себе свойства IDS и Firewall. В случае отдельной ЭВМ такая система мониторирует все системные и API-вызовы и блокирует те, которые могут нанести вред. Схема подключения IDS и IPS показана на рисунок 4. Хотя IPS существуют уже несколько лет, применение их ограничено.

Рисунок - 4

Несколько увеличить безопасность может применение VLAN или VPN. Эти технологии не дают абсолютной защиты, но заметно поднимают уровень безопасности. Здесь нужно разделять истинные VPN и виртуальные сети, формируемые в рамках протокола MPLS. Последние помогают улучшить ситуацию лишь незначительно. Хотя пометка определенных потоков с помощью DSCP, меток MPLS или IPv6, не давая реальной защиты, заметно усложняют работу хакера (что само по себе уже неплохо).