книги / Основы информационной безопасности

..pdfГЛАВА 15

ЗАЩИТА ИНФОРМАЦИИ В ПЕРСОНАЛЬНЫХ ЭВМ

15.1. Особенности защиты информации в персональных ЭВМ

ПерсональныеЭВМ(ПЭВМ) обладаютвсемисвойствамиЭВМдругихклассов, поэтому, вообщеговоря, всепроблемызащитыинформации в построенных на их основе системах и подходы к защите аналогичны рассмотренным выше. Однако персональным ЭВМ присущ ряд таких свойств, которые, с одной стороны, благоприятствуют защите, а с другой – затрудняют ее и усложняют.

К основным из указанных свойств относятся:

–малые габариты и вес, что делает их не просто транспортабельными, а легко переносимыми;

–наличие встроенного внутреннего ЗУ большого объема, сохраняющего записанные данные после выключения питания;

–наличие сменного ЗУ большого объема и малых габаритов;

–наличие устройств сопряжения с каналами связи;

–оснащенность программным обеспечением с широкими функциональными возможностями;

–массовость производства и распространения;

–относительно низкая стоимость.

Перечисленные и некоторые другие особенности создали объективные предпосылки для массового распространения ПЭВМ практически во всех сферах деятельности современного общества, резкого повышения интенсивности циркуляции информации, децентрализации процессов ее хранения и обработки, существенного изменения структуры и содержания информационных технологий.

С точки зрения общих подходов к защите особенно существенными являются две особенности ПЭВМ. Как известно в АСОД, базирующихся на больших ЭВМ, наряду с защитой информации непосредственно в ЭВМ такое же решающее (если не большее) значение имеет общая организация защиты: организация и обеспечение технологических процессов циркуляции и обработки потоков информации; охрана территории, зданий и помещений; подбор, обучение и организация работы пер-

441

сонала и т. п. В АСОД с большими ЭВМ основные вопросы защиты, как правило, решают специалисты – профессионалы в этой области защиты информации. В персональных же ЭВМ, во-первых, вопросы общей организациизащитымогутбытьрешеныфизическойихизоляцией(например, размещениемвотдельнойкомнате, закрываемойназамок), поэтому превалирующуюрольиграетвнутренняя защита, во-вторых, вбольшинстве случаев заботуозащите информации должны проявлять сами пользователи, которые не только не являются профессионалами в области защиты, но нередко вообще имеют лишь навыки непосредственного решения ограниченного набора задач. Этими особенностями и обусловлена необходимость самостоятельного рассмотрения вопросов защиты информации в персональных ЭВМ с акцентированием внимания именно на внутренней защите.

На формирование множества возможных подходов к защите информации в ПЭВМ и выбор наиболее целесообразного из них в конкретных ситуациях определяющее влияние оказывают следующие факторы защиты:

–потенциально возможные способы защиты;

–имеющиеся средства защиты.

Ранее нами были сформулированы основные цели защиты информации: обеспечение физической целостности, обеспечение логической целостности, предупреждение несанкционированного получения, предупреждение несанкционированной модификации, предупреждениенесанкционированногокопирования. Обеспечениелогическойцелостности информации для ПЭВМ малоактуально, другие же цели применительно к ПЭВМ могут быть конкретизированы следующим образом.

Обеспечениефизическойцелостности. Физическаяцелостностьинформации в ПЭВМ зависит от целостности самой ПЭВМ, целостности дисков и дискет, целостности информации на дисках, дискетах и полях оперативной памяти. В ряду широкого спектра угроз целостности информации в ПЭВМ следует особо обратить внимание на угрозы, связанныеснедостаточновысокойквалификацией большогочиславладельцев ПЭВМ. В этом плане особо опасной представляется возможность уничтожения или искажения данных на жестком диске (винчестере), на котором могут накапливаться очень большие объемы данных.

442

Предупреждение несанкционированной модификации. Особенно опасной разновидностью несанкционированной модификации информации в ПЭВМ является использование вредоносных программ (компьютерных вирусов), которые могут разрушать или уничтожать программы или массивы данных. Данная опасность приобретает особую актуальность в связи с тем, что среди владельцев ПЭВМ общепринятой становится практика обмена дискетами. В получаемой дискете может содержаться весьма неприятный сюрприз.

Предупреждение несанкционированного получения информации, находящейся в ПЭВМ. Данная цель защиты приобретает особую актуальностьвтехслучаях, когдахранимаяилиобрабатываемаяинформация содержит тайну того или иного характера (государственную, коммерческую и т. п.). Возможности несанкционированного получения информации в современных ПЭВМ очень широки и разнообразны, поэтому данный вид защиты требует достаточно серьезного внимания.

Предупреждениенесанкционированногокопированияинформации. Актуальность данной разновидности защиты определяется следующими тремя обстоятельствами:

–накопленные массивы информации все больше становятся товаром;

–все более широкое распространение получает торговля компьютерными программами;

–накопители на гибких МД создают весьма благоприятные условия для широкомасштабного копирования информации ПЭВМ.

15.2. Угрозы информации в персональных ЭВМ

Как отмечалось ранее, применительно к защите информации в ПЭВМ справедливо практически все сказанное в предыдущих главах относительно защиты ее в АСОД вообще. Естественно, это относится и к вопросу об угрозах информации. Однако специфические особенностиархитектурногопостроенияиспособовиспользованияПЭВМпозволяют конкретизировать значительную часть тех угроз (каналов утечки) информации, которые в главе 3 представлены в общей интерпретации.

ХарактерныедляПЭВМканалыпринятоклассифицироватьпотипу средств, которые используются в целях несанкционированного получе-

443

ния по ним информации, причем выделяются три типа средств: человек, аппаратура, программа.

Группу каналов, в которых основным средством несанкционированного получения информации является человек, составляют:

–хищение носителей информации (магнитных дисков и дискет, распечаток);

–чтение или фотографирование информации с экрана;

–чтение или фотографирование информации с распечаток.

Вгруппеканалов, основнымсредствомиспользованиякоторыхслужит аппаратура, выделяют:

–подключение к устройствам ПЭВМ специальной аппаратуры, с помощью которой можно уничтожать или регистрировать защищаемую информацию;

–регистрацияспомощьюспециальныхсредствэлектромагнитных излучений устройств ПЭВМ в процессе обработки защищаемой информации.

Наконец, третью группу каналов (основное средство использования которых – программы) образуют:

–программный несанкционированный доступ к информации;

–уничтожение (искажение) или регистрация защищаемой информации с помощью программных закладок или ловушек;

–чтение остаточной информации из ОЗУ;

–программное копирование информации с магнитных носителей. Перечень же всех тех элементов информации, которые тем или

иным способом могут быть доступны злоумышленнику, можно определить следующим образом.

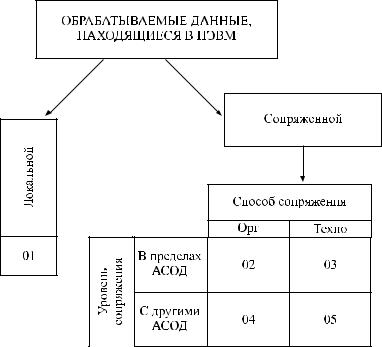

Как известно, современные ЭВМ могут работать как локально (изолированно), так и в сопряжении с другими ЭВМ, причем как в пределах одной АСОД, так и в сопряженном режиме с другими АСОД. По способу реализации сопряжение может быть организационным (посредством машинныхносителей) итехническим (посредством автоматизированного канала связи).

Тогдаполныйпереченьтехучастков(мест), вкоторыхмогутнаходиться защищаемые данные, может быть представлен в следующем виде:

–непосредственно ПЭВМ;

–накопители на гибких магнитных дисках (НГМД);

444

–ВЗУ типа «Винчестер»;

–дисплей;

–печатающее устройство;

–каналы сопряжения.

Защите подлежат данные, находящиеся в каждом из перечисленных мест.

Носители информации могут быть персонального, группового и общего использования.

С учетом рассмотренных условий функционирования ПЭВМ на рис. 15.1–15.6 приведены схемы полного множества элементов защиты информации в АСОД ПЭВМ, которые в конечном итоге могут быть следующими:

01 – данные, обрабатываемые в локальной ПЭВМ;

Рис. 15.1. Идентификация элементов защиты в ПЭВМ |

445

02 – данные, обрабатываемые в ПЭВМ, оргсопряженной в пределах АСОД;

03 – данные, обрабатываемые в ПЭВМ, техносопряженной в пределах АСОД;

04 – данные, обрабатываемые в ПЭВМ, оргсопряженные с другими АСОД;

05 – данные, обрабатываемые в ПЭВМ, техносопряженные с другими АСОД;

06 – данные на НГМД персонального использования, применяемые на локальной ПЭВМ;

Рис. 15.2. Идентификация элементов защиты на НГМД

446

07 – данные на НГМД группового использования, применяемые на локальной ПЭВМ;

08 – данные на НГМД общего использования, применяемые на локальной ПЭВМ;

09 – данные на НГМД персонального использования, применяемые на ПЭВМ, оргсопряженной в пределах АСОД;

10 – данные на НГМД группового использования, применяемые на ПЭВМ, оргсопряженной в пределах АСОД;

11 – данные на НГМД общего использования, применяемые на ПЭВМ, оргсопряженной в пределах АСОД;

12 – данные на НГМД персонального использования, применяемые на ПЭВМ, техносопряженной в пределах АСОД;

Рис. 15.3. Идентификация элементов защиты в ЗУ типа «Винчестер»

447

13 |

– данные на НГМД группового использования, применяемые |

||||||||||||||||||||

на ПЭВМ, техносопряженной в пределах АСОД; |

|

|

|

|

|

||||||||||||||||

14 |

– данные на НГМД общего использования, |

применяемые |

|||||||||||||||||||

на ПЭВМ, техносопряженной в пределах АСОД; |

|

|

|

|

|

||||||||||||||||

|

15 – данные на НГМД персонального использования, применяемые |

||||||||||||||||||||

на ПЭВМ, оргсопряженной с другими АСОД; |

|

|

|

|

|

||||||||||||||||

16 |

– данные на НГМД группового использования, применяемые |

||||||||||||||||||||

на ПЭВМ, оргсопряженной с другими АСОД; |

|

|

|

|

|

||||||||||||||||

17 |

– данные на НГМД общего использования, |

применяемые |

|||||||||||||||||||

на ПЭВМ, оргсопряженной с другими АСОД; |

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 15.4. Идентификация элементов защиты на дисплее

448

18 – данные на НГМД персонального использования, применяемые на ПЭВМ, техносопряженной с другими АСОД;

19 – данные на НГМД группового использования, применяемые на ПЭВМ, техносопряженной с другими АСОД;

20 – данные на НГМД общего использования, применяемые на ПЭВМ, техносопряженной с другими АСОД;

21– данные в ЗУ типа «Винчестер» локальной ПЭВМ;

22– данные в ЗУ типа «Винчестер» ПЭВМ, оргсопряженной в пределах АСОД;

Рис. 15.5. Идентификация элементов защиты, выдаваемых |

на печать |

449

23– данные в ЗУ типа «Винчестер» ПЭВМ, техносопряженной

впределах АСОД;

24– данные в ЗУ типа «Винчестер» ПЭВМ, оргсопряженной с другими АСОД;

25– данные в ЗУ типа «Винчестер» ПЭВМ, техносопряженной с другими АСОД;

26– данные, выдаваемые локальной ПЭВМ на дисплей для персонального использования;

27– данные, выдаваемые локальной ПЭВМ на дисплей для группового использования;

28– данные, выдаваемые ПЭВМ, оргсопряженной в пределах АСОД, на дисплей для персонального использования;

29– данные, выдаваемые ПЭВМ, оргсопряженной в пределах АСОД, на дисплей для группового использования;

Рис. 15.6. Идентификация элементов защиты, выдаваемых в канал сопряжения

450