книги / Основы информационной безопасности

..pdf

Рис. 16.6. Сущность технологии VPN

–анализируется IP-адрес получателя пакета, в зависимости от этого адреса выбирается алгоритм защиты данного пакета (VPNагенты могут поддерживать одновременно несколько алгоритмов шифрования и контроля целостности). Пакет может и вовсе быть отброшен, если в настройках VPN-агента такой получатель не значится;

–вычисляется и добавляется в пакет его имитоприставка, обеспечивающая контроль целостности передаваемых данных;

–пакет шифруется (целиком, включая заголовок IP-пакета, содержащий служебную информацию);

531

–формируется новый заголовок пакета, где вместо адреса получателя указывается адрес егоVPN-агента (эта процедура называет-

ся инкапсуляцией пакета).

В результате этого обмен данными между двумя локальными сетями снаружи представляется как обмен между двумя компьютерами, на которых установлены VPN-агенты. Всякая полезная для внешней атаки информация, например внутренние IP-адреса сети, в этом случае недоступна.

3. При получении IP-пакета выполняются обратные действия:

–из заголовка пакета извлекается информация о VPN-агенте отправителя пакета, если такой отправитель не входит в число разрешенных, то пакет отбрасывается (то же самое происходит при приеме пакета с намеренно или случайно поврежденным заголовком);

–согласно настройкам выбираются криптографические алгоритмы и ключи, после чего пакет расшифровывается и проверяется его целостность (пакеты с нарушенной целостностью также отбрасываются);

–после всех обратных преобразований пакет в его исходном виде отправляется настоящему адресату по локальной сети.

Все перечисленные операции выполняются автоматически, работа VPN-агентов является незаметной для пользователей. Сложной является только настройка VPN-агентов, которая может быть выполнена только очень опытным пользователем. VPN-агент может находиться непосредственно на защищаемом компьютере (что особенно полезно для мобильных пользователей). В этом случае он защищает обмен данными только одного компьютера, на котором он установлен.

2. Понятие «туннеля» при передаче данных в сетях. Для пе-

редачи данных VPN-агенты создают виртуальные каналы между защищаемыми локальными сетями или компьютерами (такой канал называется «туннелем», а технология его создания называется «туннелированием»). Вся информация передается по туннелю в зашифрованном виде (рис. 16.7).

Одной из обязательных функцийVPN-агентов является фильтрация пакетов. Фильтрация пакетов реализуется в соответствии с настройками VPN-агента, совокупность которых образует политику безопасности

532

Рис. 16.7. Передача информации по туннелю

виртуальной частной сети. Для повышения защищенности виртуальных частных сетей на концах туннелей целесообразно располагать межсетевые экраны.

16.8. Прокси-серверы (proxy-серверы)

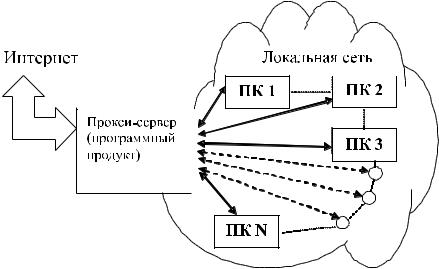

Нет надобности доказывать, что самой защищенной сетью является сеть, которая вообще не подключена к Интернету. Тогда пользователи такой сети не смогут работать в Интернете, что само по себе является существенным недостатком. Выходом из этого положения, видимо, может быть претворение в жизнь следующей идеи: к Интернету подключить не всю сеть, а всего один ее компьютер. Следует снабдить этот компьютер защитными средствами и только его использовать для работы с глобальной сетью. Но при этом возникают другие проблемы (большие очереди и т. п.). Естественно, другим выходом из создавшейся ситуации является то, что целесообразно было бы иметь на данном компьютере специальную программу, которая позволяла бы остальным компьютерам этой сети эмулировать выход в Интернет, оставаясь при этом «невидимыми» со стороны глобальной сети (рис. 16.8). Такой компьютер и называется прокси-сервером (proxy – доверенный).

Подключение к Интернету одного компьютера позволяет с помощью прокси-сервера остальным компьютерам сети эмулировать выход в Интернет, оставаясь при это «невидимыми».

533

Сеть защищена своей изоляцией от Интернета, a прокси-сервер позволяет этой изолированной сети выходить в Интернет, используя единственный компьютер.

16.9. Пример системы защиты локальной вычислительной сети

Для иллюстрации изложенного в данной главе приведем краткое описание системы защиты локальной вычислительной сети на основе ОС Novell NetWare, известной под названием «Secret NET».

Назначение системы защиты. Система защиты «Secret NET» (далее по тексту Система защиты) предназначена для обеспечения защиты хранимой и обрабатываемой в локальной вычислительной сети (ЛВС) информации от несанкционированного доступа (ознакомления, искажения, разрушения) и противодействия попыткам нарушения нормального функционирования ЛВС и прикладных систем на ее основе.

ВкачествезащищаемогообъектавыступаетЛВСперсональныхЭВМ типа IBM PC/AT и старше, работающих под управлением операционной

Рис. 16.8. Принципы работы прокси-сервера

534

системы MS-DOS версий 3.30–6.2 (рабочие станции) и сетевой операционной системы Novell NetWare 3.1 x (файловые серверы), объединенных припомощи сетевого оборудования Ethernet, Arcnet илиToken-Ring. Максимальное количество защищенных станций – 256, защищенных файловых серверов – 8, уникально идентифицируемых пользователей – 255.

Система защиты позволяет решать следующие задачи:

1)защита от лиц, не допущенных к работе с системой обработки информации;

2)регламентация(разграничение) доступазаконныхпользователей

ипрограмм к информационным, программным и аппаратным ресурсам системы в строгом соответствии с принятой в организации политикой безопасности;

3)защита ЭВМ сети от внедрения вредоносных программ (закладок),

атакжеинструментальныхитехнологическихсредствпроникновения;

4)обеспечение целостности критических ресурсов Системы защиты и среды исполнения прикладных программ;

5)регистрация, сбор, хранение и выдача сведений обо всех событиях, происходящих в сети и имеющих отношение к ее безопасности;

6)централизованное управление средствами Системы защиты. Для решения перечисленных задач Система защиты включает сле-

дующие подсистемы (ПС):

1)идентификации и аутентификации пользователей;

2)разграничения доступа к ресурсам;

3)контроля целостности;

4)регистрации;

5)управления средствами защиты (администрирования). Функциональное назначение названных подсистем понятно из их

названия.

Общее содержание функций подсистем заключается в следующем.

ПС идентификации и аутентификации. Подсистема выполняет функ-

циюидентификации/аутентификации(проверкиподлинности) пользователя при каждом его входе в Систему защиты, а также после каждой приостановки его работы. Для идентификации в Системе каждому пользователю присваивается уникальное имя. Обеспечивается работа с именами длиной до 12 символов (символов латинского алфавита и специальных символов). Вводимоеимяотображаетсянаэкранерабочейстанции.

535

Проверка подлинности пользователя осуществляется после его идентификации для подтверждения того, что пользователь действительно является тем, кем представился. Проверка осуществляется путем проверки правильности введенного пароля. Поддерживается работа с паролями длиной до 16 символов. Вводимый пароль не отображается на экране рабочей станции.

При неправильно введенном пароле на экран выдается сообщение об ошибке и подается звуковой сигнал. При трехкратном неверном вводе пароля блокируется клавиатура, выдается сообщение о попытке НСД на сервер управления доступом и осуществляется оперативное оповещение администратора безопасности, регистрируется попытка НСД в системном журнале и выдается звуковой сигнал.

Пароли администратора и всех пользователей Системы хранятся в зашифрованном виде и могут быть изменены как администратором безопасности, так и конкретным пользователем (изменение только своего пароля) при помощи специальных программных средств.

Для повышения защищенности идентификация/аутентификация пользователя может проводиться до загрузки операционной системы. Это обеспечивается специальным техническим устройством (микросхемой ПЗУ или платой Secret NET Card).

ПС разграничения доступа. ПС реализует концепцию диспетчера доступа, при которой ПС является посредником при всех обращениях субъектов к объектам доступа (попытки обращения к объекту в обход ПС приводят к отказу в доступе); может работать в одном из двух режимов функционирования: основном и технологическом.

Технологический режим предназначен для точного определения объектов, к которым должен иметь доступ пользователь, и прав доступа к ним. При работе в этом режиме Система только регистрирует все попытки доступа к защищаемым ресурсам в системном журнале и выдает предупреждающие сообщения на экран.

В основном режиме Система защиты не только регистрирует попытки доступа к защищаемым ресурсам, но и блокирует их.

ПСобеспечиваетконтрольдоступасубъектовкследующимобъектам:

1)физическим и логическим устройствам (дискам, принтерам);

2)каталогам дисков;

3)файлам;

4)физическим и логическим секторам дисков.

536

В подсистеме реализована сквозная иерархическая схема действия прав доступа к локальным объектам рабочей станции, при которой объект нижнего уровня наследует права доступа объектов доступа верхних уровней (диск – каталог – файл).

Любой объект на рабочей станции может обладать меткой безопасности. Метка безопасности указывает, какие операции может произвести субъект над данным объектом, кто является его владельцем, а также признак, разрешающий программе (если данный объект – программа) работу с физическими секторами дисков. Метка безопасности заполняется при создании объекта и может корректироваться как пользователем – владельцем объекта, так и администратором.

Права доступа пользователя к объектам системы могут принимать следующие значения:

–запрет доступа – пользователь не имеет возможности выполнять с объектом какие-либо действия;

–наличие доступа – в этом случае уровень доступа может быть одним из следующих: доступ на чтение, доступ на запись, доступ на исполнение (субъект может только запустить объект на

исполнение).

Управление доступом. Управление доступом к локальным логическим или физическим дискам осуществляется при помощи информации о доступе, помещаемой в паспорт пользователя при его создании администратором. Управление доступом к удаленным дискам, каталогам и файлам осуществляется администратором системы при помощи утилит системы разграничения доступа сетевой ОС Novell NetWare 3.1 x.

Пользователю предоставлена только возможность назначения прав доступа других пользователей к принадлежащим ему (созданным им) объектам.

Для реализации избирательного управления доступом подсистема поддерживает замкнутую среду доверенного программного обеспечения (при помощи индивидуальных для каждого пользователя списков программ, разрешенных для запуска). Создание и ведение списков программ возложено на администратора. Для этого в его распоряжении имеются специальные программные средства.

Для совместного использования программ и данных Система защиты предусматривает возможность объединения пользователей в группы. Права доступа группы наследуются всеми пользователями этой группы.

537

ПС контроля целостности. В системе контролируется целостность следующих объектов: операционные системы локальных рабочих станций, программСистемызащиты, файловпаспортовпользователейисистемных областей локальных дисков рабочих станций, а также файлов пользователей (по требованию пользователей). Контроль осуществляется методом контрольного суммирования с использованием специального алгоритма ипроизводится периодически администратором. Для этого ему предоставлены соответствующие программные средства.

В случае обнаружения нарушения целостности контролируемых объектов производится регистрация этого события в системном журнале и оперативное оповещение администратора. В случае нарушения целостности системных областей диска, кроме того, производится их восстановление с использованием резервных копий.

ПС регистрации событий безопасности. ПС регистрации обеспе-

чивает:

1)ведение и анализ журналов регистрации событий безопасности (системных журналов), причем журнал регистрации ведется для каждой рабочей станции сети;

2)оперативное ознакомление администратора ссистемным журналом любой станции и с журналом событий об НСД;

3)получение твердой копии системного журнала;

4)преобразование содержимого системных журналов в формат DBF для их дальнейшего анализа;

5)объединение системных журналов и их архивирование;

6)оперативное оповещение администратора о нарушениях безопасности.

ПС управления средствами защиты. Подсистема позволяет адми-

нистрации безопасности осуществлять:

1)централизованное (сАРМадминистратора) создание иудаление пользователей, изменение их полномочий и паролей;

2)установку атрибутов доступа пользователей к ресурсам;

3)централизованноесоздание, удалениеиизменениесоставагрупп пользователей, а также их прав доступа;

4)централизованное управление группами компьютеров;

5)централизованноеуправлениеоперативнымоповещениемоНСД;

6)централизованное управление регистрацией событий и просмотр системных журналов.

538

Требования к условиям эксплуатации. Предполагается, что для эф-

фективного применения Системы защиты и поддержания необходимого уровня защищенности ЛВС специальной службой (администрацией безопасности системы) осуществляется непрерывное управление и организационно-административная поддержка ее функционирования по реализации принятой в организации политики безопасности.

Система функционирует на ПЭВМ, совместимых с IBM РС/АТ/386/486. В состав ПЭВМ каждой рабочей станции должен входить накопитель на жестком диске и сетевая плата ЛВС.

Затраты ресурсов. Объем занимаемой оперативной памяти под резидентные части Системы защиты:

1)на рабочей станции – до 19–25 кбайт (в зависимости от используемого драйвера);

2)на файловом сервере – до 500 кбайт.

Относительные затраты производительности процессора:

1)на рабочей станции – до 2 %;

2)на файловом сервере – до 3 %.

Объем дисковой памяти для программ и данных:

1)на рабочей станции – до 500 кбайт;

2)на файловом сервере – до 10 Мбайт.

Вопросы для самоконтроля к главе 16

1.Какие существуют сети ЭВМ?

2.В чем заключается цель защиты информации в сетях ЭВМ?

3.Чтотакое«Эталоннаямодельмежсетевоговзаимодействия»?

4.Какие бывают способы взаимодействия открытых систем?

5.Перечислите методы управления ключами.

6.Какие бывают классы удаленных атак?

7.Дайте характеристику типовых удаленных атак.

8.Что называется межсетевыми экранами?

9.В чем заключается сущность технологии виртуальных сетей?

10.Что такое прокси-серверы (proxy-серверы)?

ГЛАВА 17

КЛАССЫ ЗАЩИТЫ АС ОТ НСД

В1992 г. ГосударственнойтехническойкомиссиейРоссии(ФСТЭК – Федеральной службой по техническому экспорту и контролю) были разработаны и опубликованы пять руководящих документов, посвященных вопросам защиты информации в системах ее обработки.

1.Защита от несанкционированного доступа к информации. Термины и определения.

2.Концепция защиты СВТ и АС от НСД к информации.

3.Автоматизированныесистемы.Защитаотнесанкционированного доступа к информации. Классификация автоматизированных систем

итребования по защите информации.

4.Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД

кинформации.

5.Временноеположениепоорганизацииразработки, изготовления

иэксплуатации программных и технических средств защиты информации от НСД в автоматизированных системах и средствах вычислительной техники.

Наибольший интерес представляют вторая, третья и четвертая части.

КонцепциязащитыСВТиАСотНСДкинформации. Даннаякон-

цепция предусматривает существование двух относительно самостоятельных направлений в проблеме защиты информации от НСД: направления, связанного с защитой средств вычислительной техники (СВТ),

инаправления, связанного с защитой автоматизированных систем (АС). Различие этих направлений порождено тем, что СВТ разрабатываются

ипоставляются на рынок лишь как элементы, из которых в дальнейшем строятсяфункциональноориентированныеАС, ипоэтому, нерешаяприкладных задач, СВТ не содержат пользовательской информации. В случае СВТ можно говорить лишь о защищенности (защите) СВТ от НСД

кинформации, для обработки, хранения и передачи которой СВТ предназначено. Примером СВТ можно считать специализированную плату расширения с соответствующим аппаратным и программным интерфейсом, реализующую функции аутентификации пользователя по его био-

540