- •Защита информации с помощью KerioWinRouteFirewall

- •2.Цель работы

- •3.Краткие теоретические сведения

- •3.1 Перечень возможных угроз безопасности

- •3.2 Атаки сети, виды и защита

- •3.2.1 Почтовая бомбардировка

- •3.2.2 Атаки с подбором пароля

- •3.2.3 Вирусы, почтовые черви и "троянские кони"

- •3.2.4 Сетевая разведка

- •3.2.5 Пассивные атаки на уровне tcp

- •Подслушивание - Сниффинг пакетов

- •3.2.6 Активные атаки на уровне tcp

- •3.2.6.1 Предсказание tcp sequence number - ip-спуфинг

- •Описание

- •Детектирование и защита

- •3.2.6.2 Ip Hijacking

- •Описание

- •Ранняя десинхронизация

- •Десинхронизация нулевыми данными

- •Ack-буря

- •Детектирование и защита

- •3.2.6.3 Пассивное сканирование

- •3.2.6.4 Атака на отказ в обслуживании

- •Затопление icmp-пакетами

- •Затопление syn-пакетами

- •3.2.6.5 Локальная буря

- •3.2.7 Атаки типа Man-in-the-Middle

- •3.2.8 Использование "дыр" и "багов" в по

- •3.3 Классификация средств защиты

- •3.3.1 Традиционные методы и средства обеспечения безопасности квс

- •3.3.2 Специфические сетевые методы и средства обеспечения безопасности

- •3.4 Kerio Winroute Firewall

- •3.4.1 Назначение программного обеспечения и задачи администрирования

- •3.4.2 Инструкция по установке

- •3.4.3 Инструкция по настройке

- •3.4.4 Инструкция по эксплуатации

- •4. Задание на лабораторную работу

- •Совместимость с операционными системами, с другим программным обеспечением и другими программами данного пакета WinRoute

3.4.2 Инструкция по установке

WinRoute необходимо установить на компьютер, который используется как шлюз, связанный с локальной сетью и Интернетом. Этот компьютер должен иметь по меньшей мере один интерфейс для связи с локальной сетью ((Ethernet, TokenRing), и по меньшей мере один интерфейс для связи с Интернетом. В качестве интерфейса для связи с Интернетом, можно использовать сетевой адаптер (Ethernet, WaveLAN) или модем (аналоговый, ISDN). Также рекомендуется проверить следующие пункты прежде, чем начать установку WinRoute:

должно быть верно установлено время в операционной системе (для своевременного выполнения функций, обновлений антивирусных программ);

последние пакеты обновления и любые, рекомендуемые Microsoft, обновления безопасности были применены;

параметры TCP/IP должны быть установлены для всех доступных адаптеров сети;

все сетевые подключения (к местной сети и к Интернет) должны функционировать должным образом. Можно использовать, например команду ping, чтобы определить время, которое необходимо для соединения.

Эти проверки и прединсталяционные испытания могут защитить от более поздних проблем и осложнений. Базовая установка всех поддержанных операционных систем включает все компоненты, требуемые для нормального функционирования WinRoute.

Как только программа инсталяции запущена (то есть через kerio-kwf-mcafee-6.0.1-win.exe), гид проведет через установку основных параметров брандмауэра. Будет предложено сделать выбор между двумя типами установки - полной или выборочной. Выборочная установка позволит устанавливать индивидуальные компоненты WinRoute:

брандмауэр WinRoute — ядро программы;

монитор WinRoute — утилита Брандмауэр WinRoute управляющий и контролирующий его статус (иконка в системном трее);

VPN Support — частное VPN решение разработанное Kerio Technologies;

администраторский терминал Kerio — универсальная консоль для всех серверных приложений Kerio Technologies.

Рисунок 3.1 – Интерфейс выбора между двумя типами установки

Если указать выборочный способ инсталляции, поведение инсталяционной программы будет следующим:

все выбранные компоненты будут установлены или обновлены;

все выбранные компоненты не будут установлены или будут удалены.

В течение обновления, все компоненты, которые необходимо оставить, должны быть помечены. Завершив этот шаг, можно начать инсталяционный процесс. Все файлы будут скопированы на жесткий диск, и все необходимые установки системы будут выполнены. Начальный мастер будет запущен автоматически после ввода первого логина.

После завершения установки, необходимо перезагрузить компьютер. При этом в ядро операционной системы будет установлен низкоуровневый драйвер WinRoute. После перезагрузки автоматически запустится брандмауэр WinRoute. Он работает как сервисная программа. Монитор WinRoute будет запущен после регистрации пользователя. Эта программа позволяет отслеживать статус брандмауэра и используется для его запуска и отключения. Иконка монитора WinRoute отображается в области задач.

3.4.3 Инструкция по настройке

Для того чтобы запустить программу Kerio WinRoute Firewall необходимо произвести минимум настроек:

В первую очередь необходимо настроить меню Interfaces и меню Routing Table.

Рисунок 3.2 – Меню настроек Interfaces

Рисунок 3.2 – Меню настроек Interfaces

Interfaces - используется для идентификации интерфейсов в WinRoute. Для легкого доступа, желательно, чтобы оно было однозначным, например Интернет для интерфеса соединения с Интернет. Иконка, расположенная слева от имени, представляет тип интерфейса (сетевой адаптер, dial-up соединение, спутниковое соединение, VPN-сервер, VPN-туннель).

IP Adress and Mask - IP адрес и маска подсети этого интерфейса.

Adapter Name - название связи (например “связь по ЛВС 2”).

Adapter Info - идентификационная строка адаптера, возвращенная драйвером устройства.

Add- добавляет новыйdial-upинтерфейс илиVPNканал (см. ниже).

Edit- отображает подробную информацию и позволяет редактировать параметры интерфейса.

Remove- удаляет выбранный интерфейс изWinRoute.

Refresh- используйте эту кнопку, чтобы обновить список интерфейсов.

Dial-In - этот интерфейс представляет сервер удаленного доступа RAS (dial-up содединение сети) на хосте WinRoute. Этот интерфейс может использоваться для определения правил трафика для клиентов RAS которые присоединяются к серверу. Dial-In не может быть сконфигурирован или удален.

VPN сервер - этот интерфейс представляет сервер, который обеспечивает связь для частного VPN клиента Kerio Technologies. Кликните два раза на этом интерфейсе, или кликните Edit, чтобы редактировать назначения и параметры VPN сервера. VPN интерфейс сервера не может быть удален.

Кликните на кнопке Add, чтобы добавить новый интерфейс,dial-upилиVPNтуннель (то есть сервер-серверVPNсоединение).

Рисунок 3.3 – Меню настройки Routing Table

В данных разделах меню настройки программы необходимо указать:

настройки подключения к Интернету (IP, маску сети);

прописать настройки локальной сети (IP, маску сети).

Используя Администраторский Терминал Kerio, можно просматривать и редактировать таблицу маршрутизации - Routing Table узла WinRoute. Это особенно полезно для удаленного решения проблем маршрутизации (нет необходимости использовать приложения для доступа к терминалам, удаленному рабочему столу и т.д.).

Следующим шагом нужно произвести настройку меню DNS Forwarder (рисунок 3.4), что позволит в совокупности с ранее произведенными настройками меню Interfaces запустить программу для работы в виде межсетевого экрана. Это позволит данному серверу на котором установлен межсетевой экран Kerio WinRoute Firewall выполнить аутентификацию на одном из DNS-серверов провайдера для получения доступа к Интернету.

Enable DNS forwarding- активизировать пересылку. Эта опция переключает режимы включен/выключен для DNS Форвардера (сервис работает на порту 53 и использует протокол UDP). Если DNS Форвардер не используется в конфигурации сети, его можно отключить. Если вы хотите использовать на том же узле другой DNS сервер, DNS Форвардер должен быть отключен, иначе на порту возникнет конфликт.

DNS forwarding - пересылка DNS. DNS Форвардер должен знать по меньшей мере один DNS-сервер для пересылки запросов. Эта опция определяет, как DNS Форвардер будет идентифицировать IP адрес сервера:

Автоматически пересылать запросы DNS на другой сервер... (Forward DNS queries to the server automatically...) — требуется функциональное интернет-соединение. В конфигурации TCP/IP необходимо указать по меньшей мере один DNS сервер (в Windows DNS серверы определяются для определенных адаптеров, но эти настройки будут автоматически использоваться в DNS Форвардер).

Пересылать запросы DNS указанному DNS серверу (серверам) (Forward DNS queries to the specified DNS сервер(s)) — запросы DNS будут пересылаться указанному DNS серверу/серверам (если указан более чем один сервер, они будут считаться как главный, вторичный и т.д.).

Enable cache for faster response of repeated queries - позволить кеширование для ускорения ответов на повторяющиеся запросы. Если эта опция включена, все ответы будут храниться в локальной кеш-памяти DNS Форвардера (обычно это 24 часа). Ответы на повторяющиеся запросы заметно ускорятся (один запрос, посылаемый разными клиентами, тоже считается повторяющимся запросом).

Use custom forwarding - использовать пользовательскую пересылку. Эта опция определяет пользовательские установки для пересылки определенных запросов DNS другим серверам DNS. Это может помочь, например, когда нужно использовать локальный сервер DNS для локального домена (другие запросы DNS будут пересылаться прямо в Интернет - это ускорит ответ).

Используйте кнопку «Определить» (Define), чтобы открыть диалог определения пользовательских правил.

Simple DNS Resolution - режим простого DNS - DNS Форвардер может использоваться как простой DNS-сервер для одного из локальных доменов. Это может выполняться благодаря следующим функциям:

"host file" (файл узла) — этот файл можно найти в любой операционной системе, поддерживающей TCP/IP. Каждая строчка в этом файле включает IP-адрес узла и список соответствующих имен DNS. При получении DNS-запроса, в первую очередь проверяется этот файл, чтобы выяснить, содержится ли там нужное имя или IP-адрес. Если нет, то запрос пересылается на сервер DNS.

Если эта функция активирована, DNS Форвардер будет следовать тому же правилу. Используйте кнопку "Правка", чтобы открыть специальный редактор, где host file можно редактировать с использованием Администраторского Терминала, даже если последний удаленно связан с WinRoute.

Таблица DHCP — если узлы локальной сети настроены с помощью сервера DHCP в WinRoute, то сервер DHCP будет знать, какой IP-адрес определен для каждого узла. После запуска системы узлы посылают запрос для определения IP-адреса, куда входит имя узла. DNS Форвардер имеет доступ к таблицам DHCP и может выяснить, какой IP-адрес был назначен для определенного имени узла. Если потребовать сообщить локальное имя узла, DNS Форвардер всегда будет сообщать текущий IP-адрес.

Рисунок 3.4 – Меню настройки DNS Forwarder

Теперь необходимо произвести настройки HTTP Policy/Proxy Server (рисунок 3.5), так как данная программа позволяет использовать себя в качестве простого Proxy Servera. Здесь необходимо указать порт Proxy-Servera, по средствам которого будет производиться подключение к Интернету.

Можно также Перенаправить на родительский Прокси-сервер - parent proxy server с указанием пераметров аутентификации или Установить автоматическую конфигурацию прокси (Direct access - прямой доступ — браузеры не используют никаких прокси-серверов; WinRoute прокси-сервер — браузер будет использовать IP-адрес хоста WinRoute и порта, на котором запущен прокси-сервер).

Рисунок 3.5 – Меню настроек HTTP Policy Proxy Server

Следующим пунктом меню настроек будет настройка Traffic Policy (рисунок 3.6).

В данном меню необходимо указать правила для приложений в соответствии со следующими полямя:

Name - название правила для приложения;

Source–источник данных;

Destination–приемник данных;

Service – отдельные протоколы, порты или службы, по которым будет происходить обмен данных;

Log – ведение Log-файла (ведется или нет);

Translation – переадресация, например с Firewall’а на конкретный компьютер или на прямую с локального компьютера в Интернет, в обход Proxy-Servera.

Необходимо указать правила для протоколов (ICMP, TCP/IP, UDP), в соответствии с которыми будет осуществляться доступ в Интернет.

Рисунок 3.6 а – Меню настройки Traffic Policy

ICMP трафик- это правило может быть добавлено в любое время, независимо от установок на каждом этапе. Вы можете использовать командуPING, для того чтобы отправить запрос об ответе с хостаWinRoute. Использованием этой команды могут быть решены важные вопросы (например, можно проверить функционирование Интернет).

Примечание:правилоICMP-трафик не позволяет пользователям использовать командуPINGиз локальной сети в Интернет. Если вы намереваетесь использовать команду в любом случае, вы должны добавить возможностьPingв правилаNAT.

NAT- если добавлено это правило, то адреса источников (частныеIP) всех пакетов, направленных из локальной сети в Интернет, будут подменены адресами интерфейса (внешнимIP), соединенного с Интернет.

В колонке Sourceтакже включен интерфейсDial-In. Это означает, чтоRAS-приложения, соединенные с сервером, могут использоватьNAT-технологию для доступа к Интернет.

Локальный трафик(Local Traffic) - это правило разрешает весь трафик между локальными хостами и хостомWinRoute. Пункты этого правилаSourceиDestinationвключают все интерфейсы хостаWinRoute, кроме интерфейса, соединенного с Интернет.

Пункты Source и Destinationэтого правила также затрагивают интерфейсыDial-InиVPN. Это значит, что правило Локальный трафик также разрешает трафик между локальными хостами иRAS-клиентами/VPN-клиентами, соединенными с сервером.

Примечание: так как мастер предполагает, что хостWinRouteпринадлежит локальной сети, то доступ к нему не ограничен. Ограничения могут быть заданы изменением соответствующего правила или созданием нового. Некорректное правило, ограничивающее доступ к хостуWinRoute, может блокировать удаленное администрирование или стать причиной недоступности служб Интернет (все трафики, направленные к Интернет, передаются через этот хост).

Трафик Брандмауэра(Firewall Traffic) - это правило разрешает доступ к определенным службам через хостWinRoute. Оно подобноNAT-правилу, но, в отличие от него, не поддерживает трансляциюIP(этот хост соединяется с Интернет напрямую).

HTTP и HTTPS- эти правила устанавливают всеHTTPиHTTPS-службы, запущенные в хосте сIP-адресом 192.168.1.10. Эти службы будут доступны поIP-адресам внешнего интерфейса.

ISS OrangeWeb Filter- при использованииISS OrangeWeb Filter(модуль классификацииWeb-сайтов), это правило разрешает взаимодействие с соответствующей базой данных. Не выключайте этот трафик, в противном случае,ISS OrangeWeb Filterне будет нормально функционировать.

Правило по умолчанию(Default rule) - это правило запрещает все соединения, не разрешенные другими. Правило по умолчанию всегда стоит в конце списка и не может быть удалено. Правило по умолчанию позволяет администратору выбрать действие, которое лучше всего подойдет для предотвращения нежелательных трафиков (Запрет или Удаление) и разрешения регистрации пакетов.

![]()

Рисунок 3.6 б – Меню настройки Traffic Policy

Следующий пункт меню настроек это HTTP Policy URL Groups и Forbidden Words. Эти пункты меню настройки отвечают за возможность доступа или наоборот блокирования к конкретно указанным файлам и сайтам.

Рисунок 3.7 – Меню настройки HTTP Policy URL Groups

Рисунок 3.8 – Меню настройки Forbidden Words (Фильтрация по Словам)

Данные пункты необходимо настроить в соответствии с требованиями доступа в сеть Интернет (запреты на доступ к «вредным» сайтам, файлам, разрешение доступа к определенным сайтам в Интернете) как различных пользователей, так и приложений обращающихся к данной сети.

WinRoute также может фильтровать Web-страницы, содержащие нежелательные слова - Forbidden Words. Эта фильтрация применяется глобально на весь HTTP-трафик. Начинает работать после выполнения правил URL (только если доступ к требуемой странице разрешен).

Принцип фильтрации: запрещенные слова, совпадающие со значениями, называемыми весом (представлеными целым положительным числом). Вес этих слов, содержащихся в требуемой странице, суммируется (вес каждого слова считается только один раз, несмотря на то, сколько раз это слово встречается на странице). Если общий вес превысит определенный лимит, страница будет блокирована.

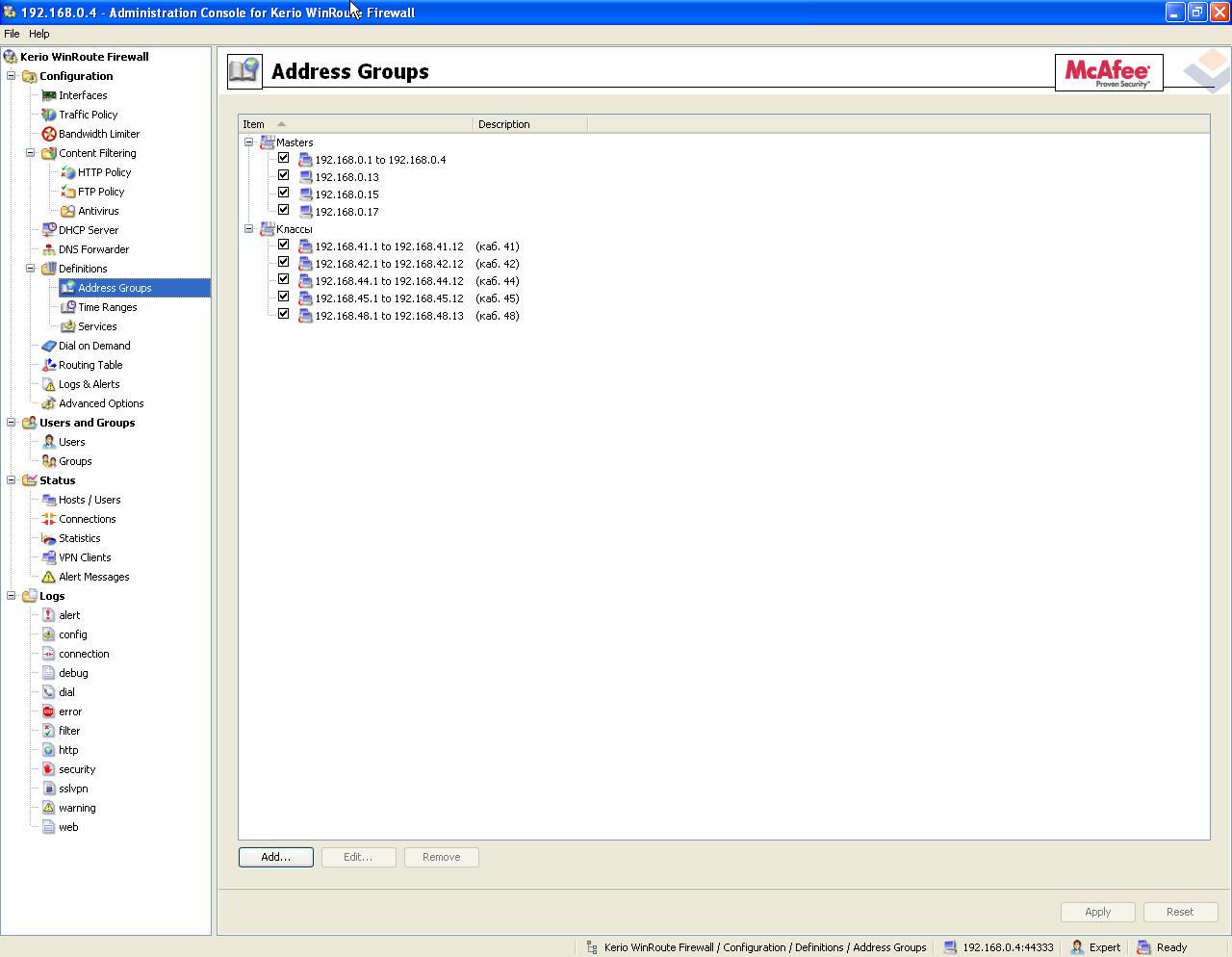

Следующий пункт меню настроек это Address Groups. Выделяется несколько групп компьютеров, с которых осуществляется доступ в Интернет. Группы могут включать сочетания IP-адресов, IP-диапазонов, IP-подсетей или даже других групп.

Рисунок 3.9 – Меню настройки Address Groups

В данном случае в настройках рассмотрены 2 группы компьютеров, но для упрощения администрирования можно создать ещё 1 группу, в которую можно внести все остальные компьютеры, находящиеся на местах.

Настройка пункта меню Services. Службы WinRoute позволяют администраторам легко задавать правила соединения (разрешением или запрещением доступа к Интеренет из локальной сети, или разрешением доступа к локальной сети из Интеренет). Службы определяются протоколами связи и номерами портов (например, служба HTTP использует протокол TCP с номером порта 80).

СлужбымогутбытьзаданывConfigurations / Definitions / Services.Некоторые стандартные службы, такие как HTTP, FTP, DNS и т.д., уже заданы в установке WinRoute по умолчанию

Рисунок 3.10 – Меню настройки Services

В данном пункте необходимо ввести все возможные протоколы, службы, сервисы, которые позволят организовать работу в сети.

Порт отправки и порт назначения (Source Port и Destination Port). При использовании протоколов связи TCP или UDP, служба определяется ее номером порта. Порты отправления и назначения могут быть определены как:

Any (Любой) — доступны все порты (1-65535)

Equal to (Адекватный) — определенный порт (например,80)

Greater than, Less than (Больше чем, Меньше чем) — определяются порты с номерами, либо больше либо меньше заданных

Not equal to (Кроме) — определяются порты с номерами, не равными заданному

In range (В диапазоне) — все порты, соответствующие диапазону (включая начальный и конечный)

List (Список) — список портов, разделенный запятыми (например, 80,8000,8080)

Protocol Inspector - Инспекторы протоколов. WinRoute включает специальные плагины, контролирующие весь трафик, используя протоколы HTTP, FTP или другие. Эти модули могут использоваться для изменения (фильтрации) соединения или работать в качестве брандмауэров, в зависимости от типа протоколов. Преимущества протоколов-инспекторов можно понять лучше на просмотре двух следующих примеров:

HTTP протокол-инспекторконтролирует трафик между приложениями (браузерами) иWeb-серверами. Он может быть использован для блокирования соединений с определенными страницами или загрузкой определенных объектов (например, изображений,pop-ups, и т.д.).

С помощью активного FTP, сервер открывает соединение с приложением. При определенных условиях этот тип соединения не может быть произведен через брандмауэр, поэтомуFTPможет использоваться только в пассивном режиме.FTPprotocolinspectorопределяет, чтоFTPактивен, открывает соответствующий порт и переадресует соединение соответствующему приложению в локальной сети. Благодаря этому, пользователи локальной сети не ограничены брандмауэром и могут использовать оба режимаFTP(активный/пассивный).

Протокол-инспектор активен, если он включен в службу, использующую правила трафика. Если правило для каждой службы задано, все протокол-инспекторы WinRoute, следующие этим правилам будут активированы автоматически.

Примечания:

Протокол-инспекторы различают протоколы приложений через транспортные протоколы (TCPилиUDP) и номер порта, который используется соответствующей службой. Если служба запущена через нестандартный порт (например,HTTPчерез номер 8080), протокол-инспектор не будет работать. В данном случае, вы можете создать службу для порта 8080, использующуюHTTPпротокол-инспектор.

При определенных обстоятельствах, применение протокол-инспектора нежелательно. Поэтому, можно временно отключать соответствующего инспектора.

Для получения Log-файлов, которые можно будет анализировать, необходимо произвести настройку пункта меню Logs & Alters (рисунок 3.11). Здесь нужно выбрать конкретные виды логов, которые будет вести Kerio WinRoute Firewall.

WinRoute позволяет автоматически отправлять сообщения, информируя администратора о важных событиях, которые можно установить на закладке Alerts settings (Настройки предупреждений). Администратор WinRoute может указать, какие предупреждения кому посылать, а также определить формат предупреждений.

Рисунок 3.11 – Меню настройки Logs & Alters

Настройка пункта меню Users & Groups, где необходимо указать как конкретных пользователей, так и группы пользователей, которые будут получать доступ к сети Интернет.

Рисунок 3.12 – Меню настройки Users

Рисунок 3.13 – Меню настройки Groups