- •Лекция . Основные подсистемы ОС: подсистема безопасности

- •Классификация

- •Безопасная информационная система

- •Основные определения

- •Классификация угроз

- •Типичные атаки на ОС

- •Системный подход к обеспечению безопасности

- •Политика информационной безопасности

- •Понятие защищенной ОС

- •Принципы политики безопасности

- •Основные функции подсистемы защиты операционной системы

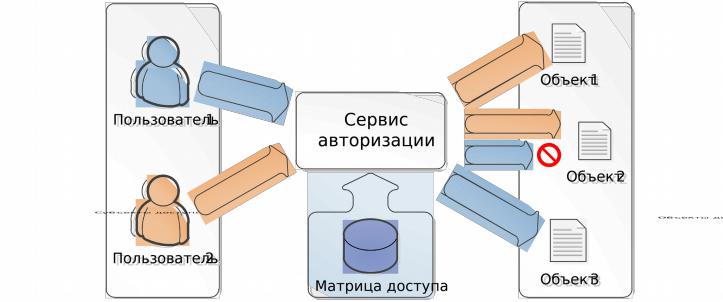

- •Идентификация, аутентификация и авторизация

- •Криптографические функции

- •Классификация

- •Аудит (определение)

- •Аудит (необходимость аудита)

- •Аудит (требования к системе)

- •Аудит (обязательно регистрируемые события)

- •Разграничение доступа (определения)

- •Разграничение доступа (определения)

- •Правила разграничения доступа

- •Избирательное разграничение доступа

- •Избирательное разграничение доступа

- •Матрица доступа

- •Матрица доступа (способы кодирования строки)

- •Полномочное разграничение доступа

- •Полномочное разграничение доступа

- •Ролевое разграничение доступа

- •Ролевое разграничение доступа

- •Классификация уровней защиты ОС (американская классификация)

- •Базовый уровень безопасности С2 (требования)

- •Windows и уровень С2

- •Основные недостатки американской классификации

- •Классификация Гостехкомиссии

- •Классификация Гостехкомиссии (продолжение)

- •Классификация Гостехкомиссии (продолжение)

- •Вредоносное ПО

- •УК РФ статья 273

- •Основные понятия

- •Вирусы

- •Классификация вирусов

- •Файловые вирусы

- •Загрузочные вирусы

- •Макровирусы и скриптовые вирусы

- •Черви

- •Черви

- •Троянские программы

- •Троянские программы

- •Виды троянских программ (по Касперскому)

- •Виды троянских программ (по Касперскому)

- •Виды троянских программ (по Касперскому)

- •Запуск троянских

- •Запуск троянских

- •Запуск троянских

- •Признаки наличия троянских программ

- •Борьба с троянскими программами

- •Правила для снижения риска заражения

- •Правила для снижения риска заражения

- •Правила для снижения риска заражения

- •Хакерские утилиты и прочее вредоносное ПО

- •Дополнительные термины

- •Дополнительные термины

- •Riskware

- •Adware

- •которых размещены

- •TOP 10 угроз в интернете (2012г.)

- •Данные Symantec

- •Угроза месяца (май 2012)

- ••Одновременно с демонстрацией данного сообщения троян ожидает поступления команд от удаленного управляющего центра.

- •История вирусов http://www.itpedia.ru/

- •История вирусов

- •История вирусов

- •История вирусов

- •История

- •История

- •История

- •История

- •История

- •История

- •История

Правила разграничения доступа

Правила разграничения доступа должны удовлетворять следующим требованиям:

•Правила разграничения доступа, принятые в операционной системе, должны соответствовать аналогичным правилам, принятым в организации, в которой установлена операционная система.

•Правила разграничения доступа не должны допускать разрушающие воздействия субъектов доступа, не обладающих соответствующими привилегиями, на операционную систему, выражающиеся в несанкционированном изменении, удалении или другом воздействии на объекты, жизненно важные для обеспечения нормального функционирования операционной системы.

•Любой объект доступа должен иметь владельца - присутствие ничейных объектов – объектов, не имеющих владельца, недопустимо.

•Присутствие недоступных объектов – объектов, к которым не может обратиться ни один субъект доступа ни по одному методу доступа, непозволительно.

•Утечка конфиденциальной информации недопустима

21

Избирательное разграничение доступа

Система правил избирательного или дискреционного разграничения доступа формулируется следующим образом:

•Для любого объекта операционной системы существует владелец.

•Владелец объекта может произвольно ограничивать доступ других субъектов к данному объекту.

•Для каждой тройки субъект – объект - метод возможность доступа определена однозначно.

•Существует хотя бы один привилегированный пользователь (администратор), имеющий возможность обратиться к любому объекту по любому методу доступа.

22

Избирательное разграничение доступа

23

Матрица доступа

•Строки этой матрицы представляют собой объекты, столбцы – субъекты (или наоборот). В каждой ячейке матрицы хранится совокупность прав доступа, предоставленных данному субъекту на данный объект.

•Для сокращения объема матрицы доступа используется объединение субъектов доступа в группы. Права,

предоставленные группе субъектов для доступа к данному объекту, предоставляются каждому субъекту группы.

•Вместе с каждым объектом доступа хранятся его атрибуты защиты, описывающие, кто является владельцем объекта и каковы права доступа к данному объекту различных субъектов. Атрибуты защиты фактически представляют собой совокупность

идентификатора владельца объекта и строку матрицы

доступа в кодированном виде. |

24 |

Матрица доступа (способы кодирования строки)

•Вектор доступа (UNIX ) – вектор

фиксированной длины, разбитый на несколько подвекторов. Каждый подвектор описывает права доступа к данному объекту некоторой совокупности субъектов.

•Список контроля доступа (ACL - Windows) –

список переменной длины, элементами которого являются структуры, содержащие:

–идентификатор субъекта;

–права, предоставленные этому субъекту на данный объект;

–различные флаги и атрибуты.

25

Полномочное разграничение доступа

•В множестве объектов доступа операционной системы

выделяется подмножество объектов полномочного разграничения доступа. Каждый объект полномочного разграничения доступа имеет гриф секретности. Чем

выше числовое значение грифа секретности, тем

секретнее объект. Нулевое значение грифа

секретности означает, что объект несекретен.

•Каждый субъект доступа имеет уровень допуска.

Чем выше числовое значение уровня допуска, тем

больший допуск имеет субъект. Нулевое значение уровня допуска означает, что субъект не имеет допуска.

•Если:

–объект является объектом полномочного разграничения доступа,

–гриф секретности объекта строго выше уровня допуска субъекта, обращающегося к нему,

–субъект открывает объект в режиме, допускающем чтение информации,

то доступ субъекта к объекту запрещен независимо26 от

состояния матрицы доступа.

Полномочное разграничение доступа

27

Ролевое разграничение доступа

Ролевое разграничение доступа (англ. RoleBasedAccessControl, RBAC) — развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли.

28

Ролевое разграничение доступа

29

Классификация уровней защиты ОС (американская классификация)

• |

D1. Этот критерий не предъявляет никаких |

||||||

|

требований. Этому критерию удовлетворяют все |

||||||

|

системы, не удовлетворяющие более высоким |

||||||

|

критериям. |

|

|

|

|

|

|

• |

C1. В операционной системе поддерживается |

||||||

|

избирательный |

контроль |

доступа. |

Пользователь, |

|||

|

начинающий работать с системой, должен подтвердить |

||||||

|

свою подлинность (аутентифицироваться). |

|

|||||

• |

Базовым критерием является критерий С2. |

|

|||||

• |

В1. Известен под названием «Полномочный контроль |

||||||

|

доступа» |

(Маndatory |

Асcеss |

Соntrol). |

В основе этих |

||

|

систем лежит полномочное разграничение доступа. |

||||||

• |

B2. Усиливает требования критерия В1. Подсистема |

||||||

|

защиты систем, удовлетворяющих критерию В2, |

||||||

|

реализует формально определенную и четко |

||||||

|

документированную |

модель |

безопасности. |

||||

|

Осуществляется контроль скрытых каналов утечки |

||||||

|

информации. |

|

|

В3 и А1, 30но ничего не |

|||

• |

Существуют также критерии |

||||||

|

известно |

о |

наличии |

операционных |

систем, |

||