- •Понятие информационной безопасности

- •Основные определения и классификация угроз

- •Классификация сетевых атак

- •Пассивная атака

- •Активная атака

- •Определение проблематики иб

- •Законодательный, административный и процедурный уровни

- •Оранжевая книга

- •Обзор российского законодательства в области иб

- •Стандарты информационной безопасности

- •Административные меры информационной безопасности

- •Процедурный уровень информационной безопасности

- •Программно-технические меры

- •Криптография Основные понятия

- •Структура алгоритма симметричного шифрования

- •Сеть Фейштеля

- •Раунд сети Фейштеля

- •Алгоритм des

- •Описание раунда des

- •Алгоритм тройной des

- •Алгоритм гост 28147

- •Описание раунда гост 28147

- •Основные требования к алгоритмам асимметричного шифрования

- •Шифрование с открытым ключом

- •Создание и проверка подписи

- •Алгоритм rsa

- •Алгоритм обмена ключа Диффи-Хеллмана

- •Хэш-функции

- •Хэш-функция md5

- •Хэш-функция sha-1

- •Хэш-функции sha-2

- •Хэш-функция гост 3411

- •Требования к цифровой подписи

- •Прямая и арбитражная цифровые подписи

- •Стандарт цифровой подписи dss

- •Отечественный стандарт цифровой подписи гост 3410

- •Идентификация и аутентификация

- •Эволюция механизмов аутентификации

- •Аутентификация на основе паролей

- •Механизмы одноразовой аутентификации

- •Аутентификация "запрос-ответ"

- •Неявный запрос на базе времени

- •Аутентификация с использованием хэш-функции

- •Аутентификация Kerberos

- •Получение пользователем билета tgt на билеты

- •Получение пользователем билета на доступ к серверу

- •Аутентификация пользователя сервером

- •Аутентификация сервера пользователем

- •Аутентификация при помощи сертификатов

- •Взаимная аутентификация на базе сертификатов

- •Удостоверяющий центр

- •Экранирование

- •Межсетевые экраны прикладного уровня

- •Межсетевые экраны с пакетной фильтрацией

- •Системы за пределами межсетевого экрана

- •Построение набора правил межсетевого экрана

- •Виртуальные частные сети

- •Операционная система FreeBsd

- •Интернет шлюз на FreeBsd

- •Прокси-сервер squid

- •Пример реализации настроек squid

- •Понятие компьютерного вируса

- •Классификация компьютерных вирусов

- •Операционная система

- •Загрузочные вирусы

- •Файловые вирусы

- •Полиморфные вирусы

- •Классификация антивирусных программ

- •Антивирусные программы

- •Принципы работы антивирусных программ

- •Сканирование

- •Эвристический анализ

- •Обнаружение изменений

- •Резидентные мониторы

- •Основные меры по защите от вирусов

- •Библиография

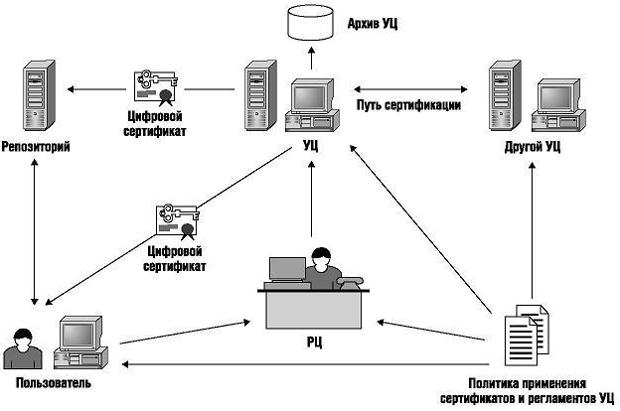

Удостоверяющий центр

Удостоверяющим центрам сообщество доверяет выполнение функций связывания ключей и идентификационных данных (идентичности) пользователей.

Такие доверенные центры в терминологии PKI называются удостоверяющими (УЦ); они сертифицируют связывание пары ключей с идентичностью, заверяя цифровой подписью структуру данных, которая содержит некоторое представление идентичности и соответствующего открытого ключа. Эта структура данных называется сертификатом открытого ключа (или просто сертификатом). По сути сертификат представляет собой некое зарегистрированное удостоверение, которое хранится в цифровом формате и признается сообществом пользователей PKI законным и надежным. Для заверения электронного сертификата используется электронная цифровая подпись УЦ - в этом смысле удостоверяющий центр уподобляется нотариальной конторе, так как подтверждает подлинность сторон, участвующих в обмене электронными сообщениями или документами.

Удостоверяющий центр выполняет следующие основные функции:

формирует собственный секретный ключ. Если является головным УЦ, то издает и подписывает свой сертификат, называемый самоизданным или самоподписанным;

выпускает (то есть создает и подписывает) сертификаты открытых ключей подчиненных удостоверяющих центров и конечных субъектов PKI. Может выпускать кросс-сертификаты, если связан отношениями доверия с другими PKI;

поддерживает реестр сертификатов и формирует списки аннулированных сертификатов (САС) с регулярностью, определенной регламентом УЦ;

публикует информацию о статусе сертификатов и списков САС.

Экранирование

Пусть имеется два множества информационных систем. Экран – это средство разграничения доступа клиентов из одного множества к серверам из другого множества. Экран осуществляет свои функции, контролируя все информационные потоки между двумя множествами систем. Контроль потоков состоит в их фильтрации, возможно, с выполнением некоторых преобразований.

Помимо функций разграничения доступа, экраны осуществляют протоколирование обмена информацией.

Обычно экран не является симметричным, для него определены понятия "внутри" и "снаружи". При этом задача экранирования формулируется как защита внутренней области от потенциально враждебной внешней. Так, межсетевые экраны (МЭ - firewall) чаще всего устанавливают для защиты корпоративной сети организации, имеющей выход в Internet.

Межсетевой экран располагается между защищаемой (внутренней) сетью и внешней средой (внешними сетями или другими сегментами корпоративной сети). В первом случае говорят о внешнем МЭ, во втором – о внутреннем..

Межсетевой экран – идеальное место для встраивания средств активного аудита. МЭ способен реализовать сколь угодно мощную реакцию на подозрительную активность, вплоть до разрыва связи с внешней средой.

На межсетевой экран целесообразно возложить идентификацию/ аутентификацию внешних пользователей, нуждающихся в доступе к корпоративным ресурсам (с поддержкой концепции единого входа в сеть).

В силу принципов эшелонированности обороны для защиты внешних подключений обычно используется двухкомпонентное экранирование. Первичная фильтрация (например, блокирование пакетов управляющего протокола SNMP, опасного атаками на доступность или пакетов с определенными IP-адресами, включенными в "черный список") осуществляется граничным маршрутизатором, за которым располагается так называемая демилитаризованная зона (сеть с умеренным доверием безопасности, куда выносятся внешние информационные сервисы организации – Web, электронная почта и т.п.) и основной МЭ, защищающий внутреннюю часть корпоративной сети.

Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. В их основе лежат различные принципы работы, но при правильной настройке оба типа устройств обеспечивают правильное выполнение функций безопасности, заключающихся в блокировке запрещенного трафика.