МСиС / 7 лаба

.docxФедеральное агентство связи

Государственное образовательное учреждение высшего профессионального образования

Московский Технический Университет Связи и Информатики

(МТУСИ)

Кафедра сети связи и системы коммутации

Лабораторная работа №7

ИЗУЧЕНИЕ ВИРТУАЛЬНЫХ СЕТЕЙ VPN

по дисциплине

МУЛЬТИСЕРВИСНЫЕ СИСТЕМЫ И СЕТИ

Выполнил

студент группы БОС-2002

Ядринцев С.М.

Проверил_________________

Москва 2023

Содержание

1. Цель работы 3

2. Задание 4

3. Выполнение 4

3.1. Предварительная настройка сетевого оборудования 4

3.3. Настройка NAT 6

3.2. Настройка VPN 7

3.3. Выводы по результатам проделанной работы 10

4. Контрольные вопросы 10

Цель работы

Изучить и практически освоить процесс настройки виртуальных частных сетей VPN

с использованием сетевого симулятора Cisco Packet Tracer. Научиться использовать

технологию IPSec для организации VPN-туннеля между центральным офисом и филиалом

компании, а также настраивать технологию NAT с использованием стандартных и

расширенных списков доступа (access-list) для организации взаимосвязи подразделений

компании и обеспечения доступа в Интернет.

Задание

Ознакомиться по [1, 2] с основными понятиями по созданию виртуальных частных сетей VPN и технологий IPSec и NAT в частности.

Запустить Cisco Packet Tracer.

Собрать необходимую топологию сети, запустить и настроить виртуальное оборудование.

Согласно пунктам выполнения лабораторной работы, сделать необходимые снимки экрана. Изучить полученную информацию и оформить ее в соответствии с требованиями раздела 4.5 (Содержание отчета).

Выполнение

3.1. Предварительная настройка сетевого оборудования

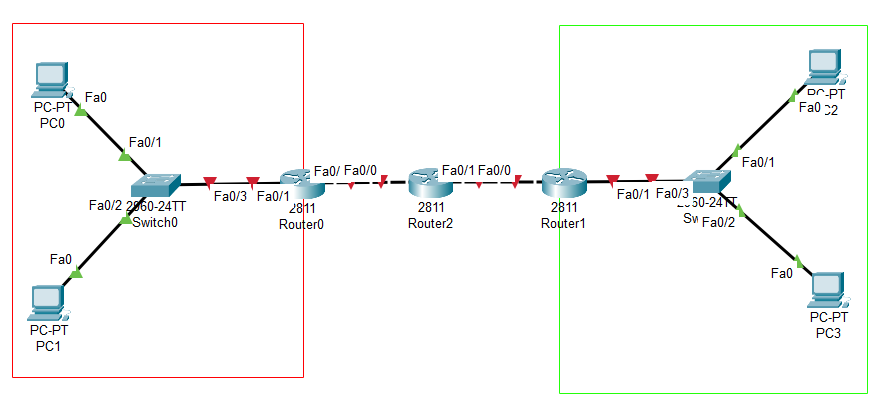

Построение топологии сети в программном приложении Cisco Packet Tracer:

Рис. 1. Топология сети

Табл. 1. Сетевые адреса устройств

Сетевое устройство |

Порт |

IP-адрес |

Маска подсети |

PC-0 |

Fa0 |

192.168.3.2 (шлюз по умолчанию 192.168.3.1) |

255.255.255.0 (24 бита) |

PC-1 |

Fa0 |

192.168.3.3 (шлюз по умолчанию 192.168.3.1) |

255.255.255.0 (24 бита) |

PC-2 |

Fa0 |

192.168.4.2 (шлюз по умолчанию 192.168.4.1) |

255.255.255.0 (24 бита) |

PC3 |

Fa0 |

192.168.4.3 (шлюз по умолчанию 192.168.4.1) |

255.255.255.0 (24 бита) |

Router0 (центральный офис) |

Fa0/0 |

210.210.3.2 |

255.255.255.252 (30 бит) |

Fa0/1 |

192.168.3.1 |

255.255.255.0 (24 бита) |

|

Router1 (филиал) |

Fa0/0 |

210.210.4.2 |

255.255.255.252 (30 бит) |

Fa0/1 |

192.168.4.1 |

255.255.255.0 (24 бита) |

|

Router2 (Интернет провайдер) |

Fa0/0 |

210.210.3.1 |

255.255.255.252 (30 бит) |

Fa0/1 |

210.210.4.1 |

255.255.255.252 (30 бит) |

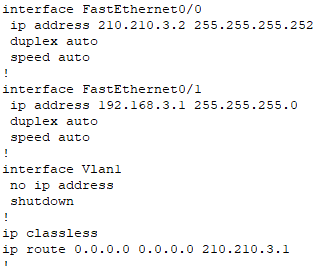

Рис. 2. Вывод информации по проведенным настройкам Router0

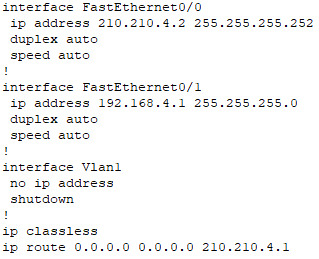

Рис. 3. Вывод информации по проведенным настройкам Router1

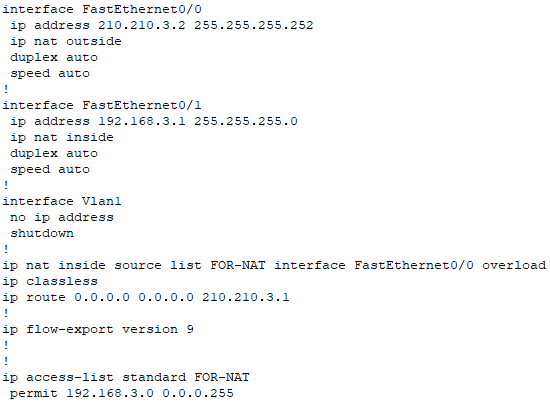

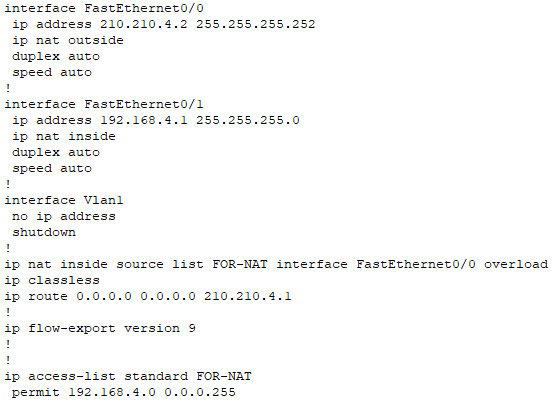

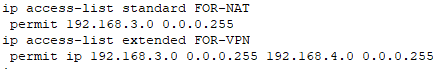

3.3. Настройка NAT

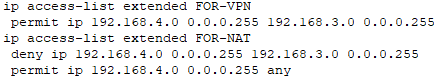

Рис. 4. Cтрочки с

созданным и настроенным access-list Router0

Рис. 5. Cтрочки с

созданным и настроенным access-list Router1

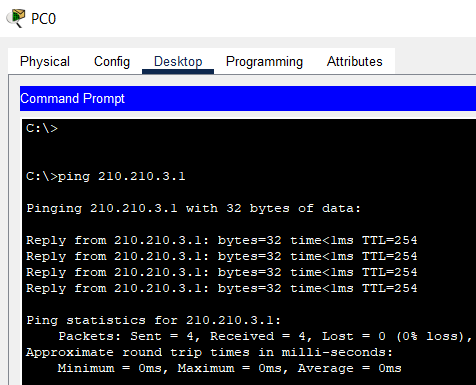

Рис. 6. Проверка доступности Интернета из центрального офиса

Рис. 7. Проверка доступности Интернета из филиала

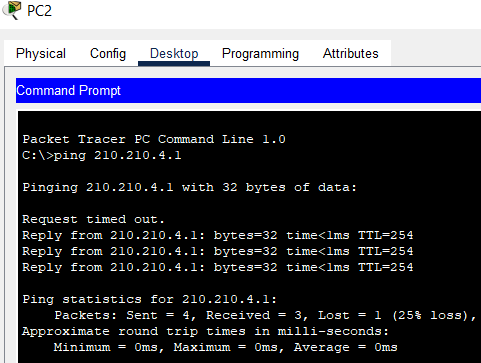

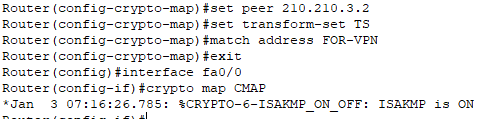

3.2. Настройка VPN

Рис. 8. Получение сообщение по открытию ISAKMP на Router0

Рис. 9. Получение сообщение по открытию ISAKMP на Router1

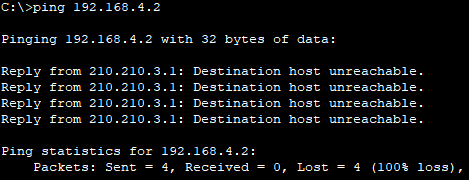

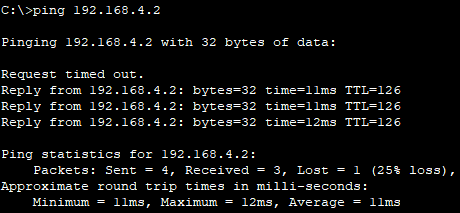

Рис. 10. Проверка связности между центральным офисом и филиалом

Связь не установлена, т.к. трафик VPN проходит через NAT. Внесем изменения в

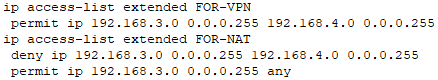

настройках NAT, чтобы нужный трафик проходил через VPN туннель (на Router0):

Рис. 11. Текущие настройки NAT на Router0

Рис. 12. Новые настройки NAT на Router0

Рис. 13. Новые настройки NAT на Router1

Рис. 14. Проверка связности центрального офиса и филиала при измененных

настройках NAT

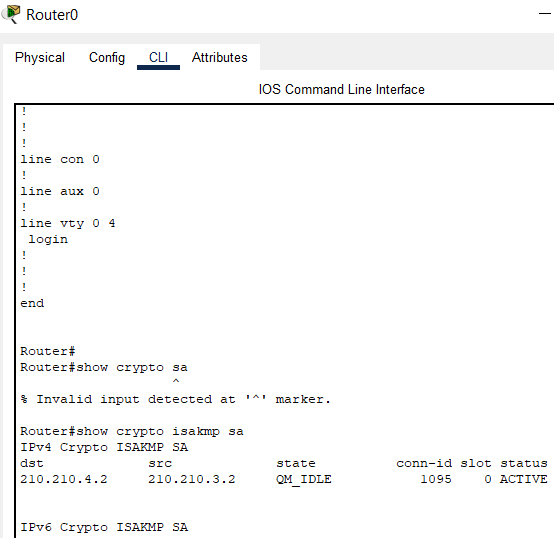

Рис. 15. Информация по VPN на Router0

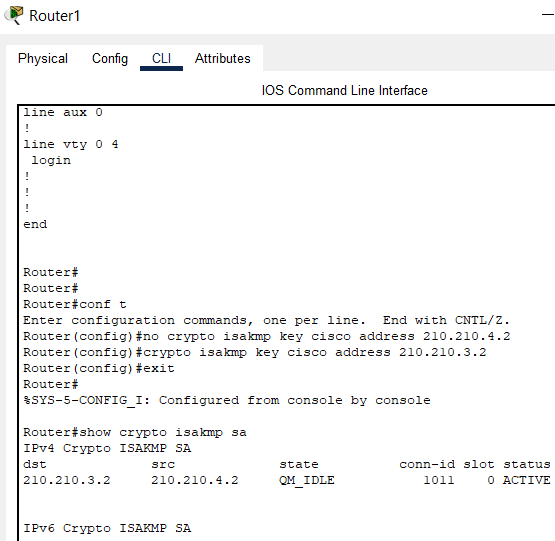

Рис. 16. Информация по VPN на Router1

Рис. 17. Статистика активных IPSec туннелей на Router0

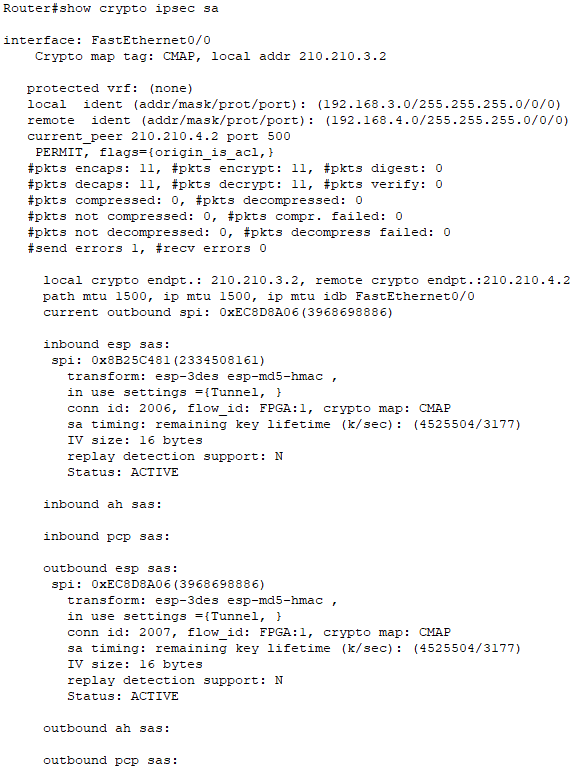

Рис. 18. Статистика активных IPSec туннелей на Router1

3.3. Выводы по результатам проделанной работы

В данной лабораторной работе удалось изучить и практически освоить процесс настройки виртуальных частных сетей VPN с использованием сетевого симулятора Cisco Packet Tracer. Научиться использовать технологию IPSec для организации VPN-туннеля между центральным офисом и филиалом компании, а также настраивать технологию NAT с использованием стандартных и расширенных списков доступа (access-list) для организации взаимосвязи подразделений компании и обеспечения доступа в Интернет.

Контрольные вопросы

Что такое виртуальные частные сети? Зачем они нужны и какие функции выполняют?

VPN (Virtual Private Network — виртуальная частная сеть [3]) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

Они делают пребывание в сети более конфиденциальным и анонимным, а также помогают обходить блокировки и цензуру сайтов на определенной территории. VPN могут обеспечивать соединения трех видов: узел-узел, узел-сеть и сеть-сеть. Они используются для защиты личной информации, маскировки IP-адреса, доступа к заблокированным сайтам, защиты от продажи личных данных и обеспечения безопасности и скорости потоковой передачи. VPN могут быть созданы на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP).

С какой целью необходимо использовать стандартные и расширенные списки

доступа при настройке технологии NAT? В чем их различие?

Технологию NAT с использованием стандартных и расширенных списков доступа (access-list) для организации взаимосвязи подразделений компании и обеспечения доступа в Интернет.

стандартные (Standard) - могут проверять только адреса источников и расширенные (Extended) - могут проверять адреса источников, а также адреса получателей, в случае IP ещё тип протокола и TCP/UDP порты)

Какие списки доступа следует использовать при организации VPN?

Расширенные

Зачем задаются списки доступа при создании виртуальных частных сетей? Поясните их синтаксис на основе проделанной лабораторной работы.

При организации VPN передаваемая информация попадает во внешнюю сеть, поэтому необходимо заранее позаботиться об организации безопасности. Списки доступа позволяют определить, какие пользователи имеют доступ к каким ресурсам внутри сети, и ограничить доступ к конфиденциальной информации.

Объясните принцип работы технологии VPN исходя из полученных результатов.

В лабораторной работе использовался стандарт IPSec, которой включает три протокола:

![]()