Встановлення ос.

Тиснемо на Play virtual machine.

Обираємо мову встановлення ОС та розкладки клавіатури.

Починаємо розмічання диска.

На питання про вилучення даних треба відповісти згодою.

Надати ім’я вузлу.

Вказати часовий пояс.

Вказати спосіб розмічання диска.

Зберегти на диску зміни в його розділах.

Встановити пароль адміністратора системи.

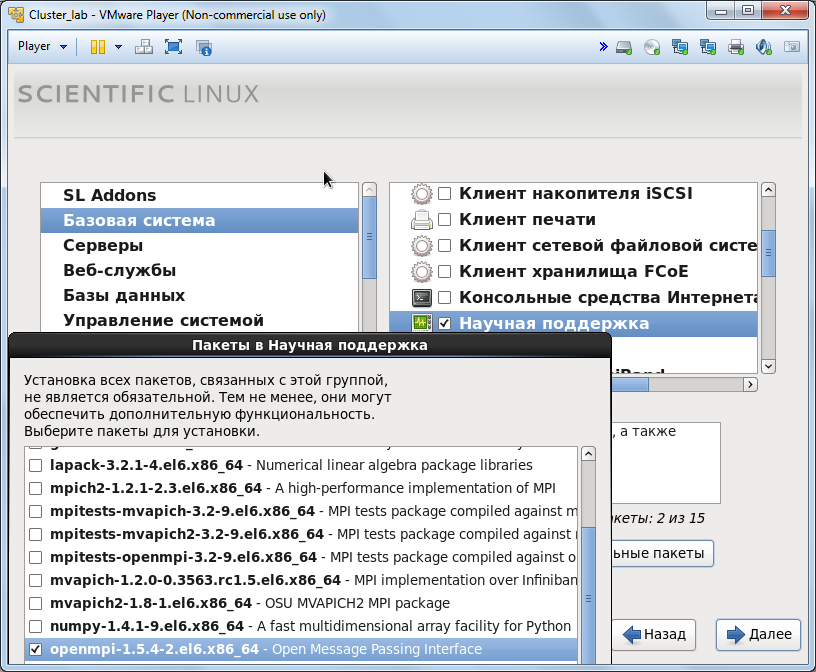

Далі, починаємо обирати та встановлювати потрібні пакети програм.

Після встановлення всіх обраних вами пакетів програм, система запропонує себе

перезавантажити. Погоджуємося.

Встановлення ОС на вузлах Node1_lab та Node2_lab відбувається тим самим

чином.

Налаштування ос.

Створюємо користувача кластеру.

Після перевантаження системи з’явиться запрошення на вхід.

Перший раз треба увійти з правами адміністратора (root). Пароль при вводі

показуватися не буде.

Створити користувача з ім’я student, команда useradd student. Ввести для

нього пароль, команда passwd student.

Цю процедуру треба виконати як на сервері, так і на вузлах.

Треба пам’ятати: всі налаштування системи відбуваються від імені

адміністратора, а програми виконуються від імені користувача.

Налаштування комп’ютерної мережі.

Переходимо до каталогу з файлами налаштувань комп’ютерної мережі,

виконуючи команду cd /etc/sysconfig/network-scripts. На сервері доступу

встановлено два мережеві адаптери. Їх файли конфігурації ifcfg-eth0 та

ifcfg-eth1 відповідно.

Перший адаптер повинен з’єднувати сервер доступу кластера з мережею

Internet. Свій ip-адрес він отримає від зовнішнього DHCP сервера. Тому в його

конфігураційному файлі ми змінюємо лише дозвіл на автоматичне включення

адаптеру під час завантаження системи. Для цього потрібно виконати команду

mcedit ifcfg-eth0, та змінити параметр ONBOOT=no, на ONBOOT=yes. Зберегти

зміни (натисніть F2), та вийти з редактора (натисніть F10). Для перевірки

працездатності адаптера потрібно його включити виконавши команду ifup eth0,

та

ifconfig.

Як

що ви побачили в графі inet

addr ip-адрес,

то все зроблено вірно.

та

ifconfig.

Як

що ви побачили в графі inet

addr ip-адрес,

то все зроблено вірно.

Другий адаптер потрібен для з’єднання сервера доступу з вузлами. Для цього

вибираємо підмережу адрес в діапазоні 192.168.1.0/24. Файл конфігурації ifcfg-

eth1 треба переробити у наступний вигляд:

Завантажуємо налаштування другого адаптера, командою ifup eth1. Та пере-

віряємо його працездатність, команда ifconfig.

Для того щоб ми мали можливість звертатися до вузлів не лише за ip-адресою

а й за ім’ям, потрібно зробити налаштування в файлі /etc/hosts. Для цього, вико-

нуємо команду mcedit /etc/hosts. Зберегти зміни (натисніть F2), та вийти з редак-

тора (натисніть F10).

Подібним чином налаштовуються й вузли кластеру. Створюється такий самий

файл hosts. Та налаштовуються адаптери на використання кожним вузлом свого

ip-адреса: 192.168.1.2 — Node1lab та 192.168.1.3 — Node2lab, відповідно.

Налаштування NFS.

Для спрощення процесу встановлення відключаємо служби securities. Викону-

ємо команди: chkconfig iptables off, chkconfig ip6tables off, /etc/init.d/iptables stop,

/etc/init.d/ip6tables stop.

Відключаємо службу SELinux. Редагуємо файл налаштувань: mcedit /etc/syscon-

fig/selinux. Змінюємо значення SELINUX=enforcing на SELINUX=disabled.

Цю процедуру треба виконати як на сервері, так і на вузлах.

Переходимо до налаштування безпосередньо NFS. Редагуємо файл налашту-

вань: mcedit /etc/exports на сервері.

Треба ввести рядок: /home 192.168.1.0/24(rw,no_root_squash).

Щоб зміни почали працювати, треба виконати наступні дії: виконати команди

exportfs -r, exportfs, /etc/init.d/nfs start.

На вузлах редагуємо файл fstab, виконуючи команду: mcedit /etc/fstab. Треба

додати

рядок: 192.168.1.1:/home

/home nfs defaults 0 0. Перевірити

роботу NFS

додати

рядок: 192.168.1.1:/home

/home nfs defaults 0 0. Перевірити

роботу NFS

можна командою:

mount 192.168.1.1:/home /home.

Якщо все зроблено вірно команда

відпрацює без затримок.

Після цього потрібно перезаванта-

жити систему командою reboot. С

початку сервер, а потім й вузли.

Якщо все змонтується вірно, це

дасть нам змогу впевнитися в вірнім

налаштуванні NFS на кластері.

Налаштування без парольного доступу в SSH.

Після перезавантаження сервера заходимо на нього під користувачем student.

Отримуємо права адміністратора. Виконуємо команду su та вводимо пароль.

Редагуємо файл налаштувань: mcedit /etc/ssh/sshd_config.

# $OpenBSD: sshd_config,v 1.80 2008/07/02 02:24:18 djm Exp $

# This is the sshd server system-wide configuration file. See

# sshd_config(5) for more information.

# This sshd was compiled with PATH=/usr/local/bin:/bin:/usr/bin

# The strategy used for options in the default sshd_config shipped with

# OpenSSH is to specify options with their default value where

# possible, but leave them commented. Uncommented options change a

# default value.

Port 22

#AddressFamily any

#ListenAddress 0.0.0.0

#ListenAddress::

# Disable legacy (protocol version 1) support in the server for new

# installations. In future the default will change to require explicit

# activation of protocol 1

Protocol 2

# HostKey for protocol version 1

#HostKey /etc/ssh/ssh_host_key

# HostKeys for protocol version 2

#HostKey /etc/ssh/ssh_host_rsa_key

#HostKey /etc/ssh/ssh_host_dsa_key

# Lifetime and size of ephemeral version 1 server key

#KeyRegenerationInterval 1h

#ServerKeyBits 1024

# Logging

# obsoletes QuietMode and FascistLogging

#SyslogFacility AUTH

SyslogFacility AUTHPRIV

#LogLevel INFO

# Authentication:

#LoginGraceTime 2m

PermitRootLogin yes

#StrictModes yes

#MaxAuthTries 6

#MaxSessions 10

RSAAuthentication yes

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys2

#AuthorizedKeysCommand none

#AuthorizedKeysCommandRunAs nobody

# For this to work you will also need host keys in /etc/ssh/ssh_known_hosts

#RhostsRSAAuthentication no

# similar for protocol version 2

#HostbasedAuthentication no

# Change to yes if you don't trust ~/.ssh/known_hosts for

# RhostsRSAAuthentication and HostbasedAuthentication

#IgnoreUserKnownHosts no

# Don't read the user's ~/.rhosts and ~/.shosts files

#IgnoreRhosts yes

# To disable tunneled clear text passwords, change to no here!

#PasswordAuthentication yes

#PermitEmptyPasswords no

PasswordAuthentication yes

# Change to no to disable s/key passwords

#ChallengeResponseAuthentication yes

ChallengeResponseAuthentication no

# Kerberos options

#KerberosAuthentication no

#KerberosOrLocalPasswd yes

#KerberosTicketCleanup yes

#KerberosGetAFSToken no

#KerberosUseKuserok yes

# GSSAPI options

#GSSAPIAuthentication no

#GSSAPIAuthentication yes

#GSSAPICleanupCredentials yes

#GSSAPICleanupCredentials yes

#GSSAPIStrictAcceptorCheck yes

#GSSAPIKeyExchange no

# Set this to 'yes' to enable PAM authentication, account processing,

# and session processing. If this is enabled, PAM authentication will

# be allowed through the ChallengeResponseAuthentication and

# PasswordAuthentication. Depending on your PAM configuration,

# PAM authentication via ChallengeResponseAuthentication may bypass

# the setting of "PermitRootLogin without-password".

# If you just want the PAM account and session checks to run without

# PAM authentication, then enable this but set PasswordAuthentication

# and ChallengeResponseAuthentication to 'no'.

UsePAM no

#UsePAM yes

# Accept locale-related environment variables

AcceptEnv LANG LC_CTYPE LC_NUMERIC LC_TIME LC_COLLATE

LC_MONETARY LC_MESSAGES

AcceptEnv LC_PAPER LC_NAME LC_ADDRESS LC_TELEPHONE

LC_MEASUREMENT

AcceptEnv LC_IDENTIFICATION LC_ALL LANGUAGE

AcceptEnv XMODIFIERS

#AllowAgentForwarding yes

#AllowTcpForwarding yes

#GatewayPorts no

#X11Forwarding no

X11Forwarding yes

#X11DisplayOffset 10

#X11UseLocalhost yes

#PrintMotd yes

#PrintLastLog yes

#TCPKeepAlive yes

#UseLogin no

#UsePrivilegeSeparation yes

PermitUserEnvironment no

#Compression delayed

#ClientAliveInterval 0

#ClientAliveCountMax 3

#ShowPatchLevel no

#UseDNS yes

#PidFile /var/run/sshd.pid

#MaxStartups 10

#PermitTunnel no

#ChrootDirectory none

# no default banner path

#Banner none

# override default of no subsystems

Subsystem sftp /usr/libexec/openssh/sftp-server

# Example of overriding settings on a per-user basis

#Match User anoncvs

# X11Forwarding no

# AllowTcpForwarding no

# ForceCommand cvs server

Після редагування файлу sshd_config, треба перезавантажити службу

командою: /etc/init.d/sshd restart, та вийти з облікового запису адміністратора,

команда: exit.

Подальше налаштування буде відбуватися від імені користувача student.

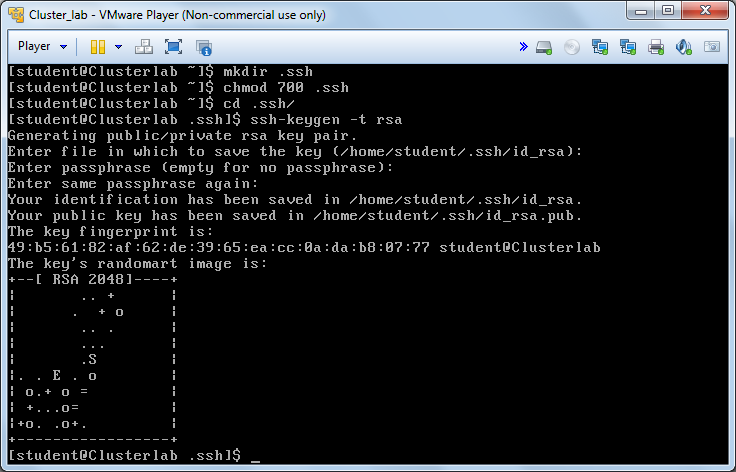

Створимо каталог для налаштувань ssh: mkdir .ssh, та змінимо атрибути нас-

тупним чином: chmod 700 .ssh. Переходимо в створений каталог: cd .ssh.

атрибути наступним чином: chmod 600 authorized_keys2.

Виходимо з каталогу, команда: cd .. , та перевіряємо роботу без парольного

доступу в SSH. Виконуємо команду: ssh Node1lab, та бачимо що перейшли на

вузол без необхідності вводити пароль.

Встановлення та налаштування ОС Linux на сервері та вузлах завершено.