- •Тема 1. Понятие информационной безопасности. Понятие угрозы. Международные стандарты информационного обмена. 36

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей. 48

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз 75

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия . 102

- •Тема 7. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем. Методы криптографии. Криптографические методы защиты информации 159

- •Тема 8 Основные технологии построения защищенных эис. Защита от разрушающих программных воздействий. Программные закладки. Raid-массивы и raid - технология. 205

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности. 246

- •A. Государственный образовательный стандарт по дисциплине Информационная безопасность

- •B. Рабочая программа учебной дисциплины b.1. Цели и задачи дисциплины, ее место в учебном процессе

- •B.2. Протокол согласования рабочей программы с другими дисциплинами специальности на 200 учебный год

- •B.3. Объем дисциплины и виды учебной работы

- •B.4. Содержание дисциплины b.4.1. Тематический план

- •B.4.2. Лекционный курс

- •B.4.4. Лабораторный практикум

- •B.4.5. Самостоятельная работа студентов

- •B.5. Список рекомендуемой литературы для изучения дисциплины

- •B.6. Курсовое проектирование

- •B.7. Список рекомендуемой литературы для курсового проектирования

- •B.8. Вопросы к экзамену по дисциплине информационная безопасность

- •B.9. Рейтинг-план

- •B.10. Тематический план

- •Тема 1. Понятие информационной безопасности. Основные составляющие информационной безопасности. Важность проблемы. Международные стандарты информационного обмена. Понятие угрозы.

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей.

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности.

- •Введение

- •Курс лекций Тема 1. Понятие информационной безопасности. Понятие угрозы. Международные стандарты информационного обмена.

- •1.1. Понятие «информационная безопасность»

- •1.2. Составляющие информационной безопасности

- •1.3. Классификация угроз информационной безопасности

- •1.4. Каналы несанкционированного доступа к информации

- •Технические каналы утечки информации

- •Важность и сложность проблемы иб

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей.

- •2.1. Общие сведения о безопасности в компьютерных сетях

- •Специфика средств защиты в компьютерных сетях

- •2.2. Сетевые модели передачи данных Понятие протокола передачи данных

- •Принципы организации обмена данными в вычислительных сетях

- •Транспортный протокол tcp и модель tcp/ip

- •2.3. Модель взаимодействия открытых систем os1/iso Сравнение сетевых моделей передачи данных tcp/ip и osi/iso

- •Распределение функций безопасности по уровням модели osi/iso

- •2.4. Адресация в глобальных сетях

- •Классы адресов вычислительных сетей

- •Система доменных имен

- •2.5. Классификация удаленных угроз в вычислительных сетях

- •2.6. Типовые удаленные атаки и их характеристика

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз

- •3.1. Угрозы информационной безопасности

- •3.1.1. Каналы несанкционированного доступа к информации

- •3.1.2. Наиболее распространенные угрозы нарушения доступности информации

- •3.1.3. Основные угрозы нарушения целостности информации

- •3.1.4. Основные угрозы нарушения конфиденциальности информации

- •3.2. Компьютерные вирусы как особый класс разрушающих программных воздействий.

- •3.2.1 Классификация компьютерных вирусов Классификация компьютерных вирусов по среде обитания

- •Классификация компьютерных вирусов по особенностям алгоритма работы

- •Классификация компьютерных вирусов по деструктивным возможностям

- •3.2.2. Характеристика «вирусоподобных» программ

- •3.2.3 Механизмы заражения вирусами компьютерной системы Механизмы заражения загрузочными вирусами

- •Механизмы заражения файловыми вирусами

- •Механизмы заражения загрузочно-файловыми вирусами

- •Полиморфные вирусы

- •3.2.4. Антивирусные программы

- •Классификация антивирусных программ

- •Факторы, определяющие качество антивирусных программ

- •3.2.5. Профилактика компьютерных вирусов

- •Характеристика путей проникновения вирусов в компьютеры

- •Правила защиты от компьютерных вирусов

- •Обнаружение макровируса

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия .

- •4.1. Типовая операция враждебного воздействия.

- •Подготовительный этап

- •I. Подготовительный этап

- •II. Несанкционированный доступ

- •III. Основной этап (разведывательный, диверсионный)

- •IV. Скрытая передача информации

- •V. Сокрытие следов воздействия

- •4.2. Программные закладки

- •5.1. Обзор Российского законодательства в области информационной безопасности

- •Правовые акты общего назначения, затрагивающие вопросы информационной безопасности:

- •Ис органов государственной власти, которые обрабатывают информацию с ограниченным доступом, и средства защиты ис подлежат обязательной сертификации.

- •Глава 5. Защита информации и прав субъектов в области информационных процессов и информатизации

- •5.3. Обзор зарубежного законодательства в области информационной безопасности

- •5.5. Информационная безопасность распределительных систем. Рекомендации х.800

- •5.6. СтандартIso/ieс 15408 «Критерии оценки безопасности информационных технологий» 01.12.91

- •Руководящие документы Гостехкомиссии России

- •5.8. Европейские критерии безопасностиинформационных технологий

- •6.1. Идентификация и аутентификация

- •Механизм идентификации и аутентификации пользователей

- •6.2. Криптография и шифрование Структура криптосистемы

- •Классификация систем шифрования данных

- •Симметричные и асимметричные методы шифрования

- •Электронная цифровая подпись

- •6.3. Методы разграничение доступа Виды методов разграничения доступа

- •Мандатное и дискретное управление доступом

- •6.4. Регистрация и аудит Определение и содержание регистрации и аудита информационных систем

- •Этапы регистрации и методы аудита событий информационной системы

- •6.5. Межсетевое экранирование Классификация межсетевых экранов

- •Характеристика межсетевых экранов

- •6.6. Технология виртуальных частных сетей (vpn)

- •Понятие «туннеля» при передаче данных в сетях

- •Тема 7. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем. Методы криптографии. Криптографические методы защиты информации

- •Элементарные понятия криптографии

- •7.1. Методы шифрования информации.

- •7.1.1. Методы замены.

- •7.1.2. Методы перестановки

- •Современные блочные шифры.

- •Des - алгоритм

- •7.1.3. Аналитические методы шифрования

- •7.1.4. Аддитивные методы шифрования

- •7.1.5 Системы шифрования с открытым ключом

- •7.1.6. Стандарты шифрования. Российский стандарт гост 28147-89.

- •Криптосистема rsa

- •Цифровая (электронная) подпись

- •Стандарт сша – des.

- •7.2. Сжатие информации.

- •7.3. Понятие кодирования и декодирования.

- •Процесс кодирования.

- •Виды кодов.

- •7.4. Стеганография.

- •Компьютерная стеганография

- •Тема 8 Основные технологии построения защищенных эис. Защита от разрушающих программных воздействий. Программные закладки.Raid-массивы иRaid- технология.

- •8.1. Современные методы и средства обеспечения безопасности в каналах ивс и телекоммуникаций

- •8.2. Анализ типовых мер обеспечения безопасности пэвм

- •8.3. Методы защиты информации от нсд в сетях эвм

- •8.4. Оценка безопасности связи в сетиInternet

- •8.5. Сетевые средства защиты от несанкционированного доступа

- •8.6. Методы криптографической защиты сети

- •8.7. Методы сохранения и дублирования информации. Рейдмассивы. Рейдтехнология.

- •Организации raid

- •Информация на raid

- •Raid 0. Дисковый массив без отказоустойчивости (Striped Disk Array without Fault Tolerance)

- •Raid 1. Дисковый массив с зеркалированием (mirroring)

- •Raid 2. Отказоустойчивый дисковый массив с использованием кода Хемминга (Hamming Code ecc)

- •Raid 3. Отказоустойчивый массив с параллельной передачей данных и четностью (Parallel Transfer Disks with Parity)

- •Raid 4. Отказоустойчивый массив независимых дисков с разделяемым диском четности (Independent Data disks with shared Parity disk)

- •Raid 5. Отказоустойчивый массив независимых дисков с распределенной четностью

- •Raid 6. Отказоустойчивый массив независимых дисков с двумя независимыми распределенными схемами четности

- •Raid 7. Отказоустойчивый массив, оптимизированный для повышения производительности

- •Jbod (Just a Bunch Of Drives).

- •Комбинированные уровни raid массивов

- •Причины потерь данных на raid массивах

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности.

- •9.1 Информационная безопасность и информационные технологии

- •9.2. Средства защиты информации

- •Технология работы в глобальных сетях Solstice FireWall-1

- •9.3.Пример реализации политики безопасности

- •9.4. Еще один пример реализации политики безопасности

- •9.4. Разработка сетевых аспектов политики безопасности

- •9.5. Безопасность программной среды

- •9.8. Правила этикета при работе с компьютерной сетью.

- •Практические задания практическая работа 1 Восстановление зараженных файлов

- •Контрольные вопросы

- •Практическая работа 2 Профилактика проникновения «троянских программ»

- •Контрольные вопросы

- •Практическая работа 3 Настройка безопасности почтового клиента Outlook Express

- •Контрольные вопросы

- •Практическая работа 4 Настройка параметров аутентификации Windows 2000 (хр)

- •Контрольные вопросы

- •Практическая работа 5 Шифрующая файловая система efs и управление сертификатами в Windows 2000 (хр)

- •Контрольные вопросы

- •Практическая работа 6 Назначение прав пользователей при произвольном управлении доступом в Windows 2000 (хр)

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 7 Настройка параметров регистрации и аудита вWindows2000 (xp)

- •Контрольные вопросы

- •Практическая работа 8 Управление шаблонами безопасности в Windows 2000 (хр)

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 9 Настройка и использование межсетевого экрана в Windows 2000 (хр) Краткие теоретические сведения

- •Алгоритм выполнения работы

- •Контрольные вопросы

- •Практическая работа 10 Создание vpn-подключения средствами Windows 2000 (хр)

- •Алгоритм выполнения работы

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 11 Знакомство с сертифицированными программными и программно-аппаратными средствами защиты информации и контроля доступа. Аппаратные и программные средства защиты информации»

- •Практическая работа 12 Защита программ и файлов от несанкционированного доступа

- •Пароль для доступа к информации в документах Word

- •Шифрование документа.

- •Практическая работа 13 Шифрование информации средствами операционной системы

- •Практическая работа 14 Настройка, изучение режимов работы и сравнение различных антивирусных пакетов. Антивирусное программное обеспечение. Компьютерные вирусы

- •Практическая работа 15. Криптографические методы защиты информации.

- •Методические указания к курсовому проекту

- •1.1. Общая структурная схема курсового проекта.

- •1.2. Краткое содержание разделов курсового проекта.

- •Раздел 1. «Анализ объекта исследования».

- •Раздел 2 «Разработка программных средств для обеспечения информационной безопасности объекта исследования».

- •Раздел 3. «Заключение».

- •Раздел 4. «Список используемой литературы».

- •Раздел 5. «Приложения»

- •Заключение

- •Словарь терминов

- •Варианты тестовых контрольных заданииий Вариант №1

- •Вариант №2

- •Вариант №3

Практическая работа 14 Настройка, изучение режимов работы и сравнение различных антивирусных пакетов. Антивирусное программное обеспечение. Компьютерные вирусы

Общие сведения

Пользователи ПК наиболее часто сталкиваются с одной из разновидностей компьютерной преступности – компьютерными вирусами. Последние являются особого типа вредоносными программами, доставляющими пользователям и обслуживающему ПК персоналу немало неприятностей.

Компьютерным вирусом называется способная к самовоспроизводству и размножению программа, внедряющаяся в другие программы.

Очевидна аналогия понятий компьютерного и биологического вирусов. Однако не всякая могущая саморазмножаться программа является компьютерным вирусом. Вирусы всегда наносят ущерб – препятствуют нормальной работе ПК, разрушают файловую структуру и т.д., поэтому их относят к разряду так называемых вредоносных программ.

Исторически появление компьютерных вирусов связано с идеей создания самовоспроизводящихся механизмов, в частности программ, которая возникла в 50-х гг. Дж.фон Нейман еще в 1951 г. предложил метод создания таких механизмов, и его соображения получили дальнейшее развитие в работах других исследователей. Первыми появились игровые программы, использующие элементы будущей вирусной технологии, а затем уже на базе накопленных научных и практических результатов некоторые лица стали разрабатывать самовоспроизводящиеся программы с целью нанесения ущерба пользователям компьютера.

Основными каналами проникновения вирусов в персональный компьютер являются накопители на сменных носителях информации и средства сетевой коммуникации, в частности сеть Internet.

В настоящее время в мире насчитывается более 20 тысяч вирусов, включая штаммы, т.е. разновидности вирусов одного типа. Вирусы не признают границ, поэтому большинство из них курсирует и по России. Более того, проявилась тенденция увеличения числа вирусов, разработанных отечественными программистами. Если ситуация не изменится, то в будущем Россия сможет претендовать на роль лидера в области создания вирусов.

Классификация вирусов

Жизненный цикл компьютерных вирусов, как правило, включает следующие фазы:

латентный период, в течение которого вирусом никаких действий не предпринимается;

инкубационный период, в пределах которого вирус только размножается;

активный период, в течение которого наряду с размножением выполняются несанкционированные действия, заложенные в алгоритме вируса.

Первые две фазы служат для того, чтобы скрыть источник вируса, канал его проникновения и инфицировать как можно больше файлов до выявления вируса. Длительность этих фаз может определяться предусмотренным в алгоритме временным интервалом, наступлением какого-либо события в системе, наличием определенной конфигурации аппаратных средств ПК (в частности, наличием НЖМД) и т.д.

Компьютерные вирусы классифицируются в соответствии со следующими признаками:

среда обитания;

способ заражения среды обитания;

способ активизации;

способ проявления (деструктивные действия или вызываемые эффекты);

способ маскировки.

Вирусы могут внедряться только в программы, которые, в свою очередь, могут содержаться или в файлах, или в некоторых компонентах системной области диска, участвующих в процессе загрузки операционной системы. В соответствии со средой обитания различают:

файловые вирусы, инфицирующие исполняемые файлы;

загрузочные вирусы, заражающие компоненты системной области, используемые при загрузке ОС;

файлово-загрузочные вирусы, интегрирующие черты первых двух групп.

Файловые вирусы могут инфицировать:

позиционно-независимые перемещаемые машинные программы находящиеся в COM-файлах;

позиционно-зависимые перемещаемые машинные программы, размещаемые в EXE-файлах;

драйверы устройств (SYS- и BIN-файлы);

файлы с компонентами DOS;

объектные модули (OBJ-файлы);

файлы с программами на языках программирования (в расчете на компиляцию этих программ);

командные файлы (BAT-файлы);

объектные и символические библиотеки (LIB- и др. файлы);

оверлейные файлы (OVL-, PIF- и др. файлы).

Наиболее часто файловые вирусы способны внедряться в COM и/или EXE-файлы.

Загрузочные вирусы могут заражать:

загрузочный сектор на дискетах;

загрузочный сектор системного логического диска, созданного на винчестере;

внесистемный загрузчик на жестком диске.

Загрузочные вирусы распространяются на дискетах в расчете на то, что с них будет осуществлена попытка загрузиться, что происходит не так часто. У файловых вирусов инфицирующая способность выше.

Файлово-загрузочные вирусы обладают еще большей инфицирующей способностью, так как могут распространяться как в программных файлах, так и на дискетах с данными.

Способы заражения среды обитания, зависят от типа последней. Зараженная вирусом среда называется вирусоносителем. При имплантации тело файлового вируса может размещаться:

в конце файла;

в начале файла;

в середине файла;

в хвостовой (свободной) части последнего кластера, занимаемого файлом.

Наиболее легко реализуется внедрение вируса в конец COM-файла. При получении управления вирус выбирает файл-жертву и модифицирует его следующим образом:

дописывает к файлу собственную копию (тело вируса);

сохраняет в этой копии оригинальное начало файла;

заменяет оригинальное начало файла на команду передачи управления на тело вируса.

При запуске инфицированной описанным способом программы первоначально инициируется выполнение тела вируса, в результате чего:

восстанавливается оригинальное начало программы (но не в файле, а в памяти!);

возможно, отыскивается и заражается очередная жертва;

возможно, осуществляются несанкционированные пользователем действия;

производится передача управления на начало программы-вирусоносителя, в результате чего она выполняется обычным образом.

Имплантация вируса в начало COM-файла производится иначе: создается новый файл, являющийся объединением тела вируса и содержимого оригинального файла. Два описанных способа внедрения вируса ведут к увеличению длины оригинального файла.

Имплантация вируса в середину файла наиболее сложна и специализирована. Сложность состоит в том, что в этом случае вирус должен "знать" структуру файла-жертвы (например, COMMAND.COM), чтобы можно было внедриться, в частности, в область стека. Описанный способ имплантации не ведет к увеличению длины файла.

Проявлением (деструктивными действиями) вирусов могут быть:

влияние на работу ПК;

искажение программных файлов;

искажение файлов с данными;

форматирование диска или его части;

замена информации на диске или его части;

искажения системного или несистемного загрузчика диска;

разрушение связности файлов путем искажения таблицы FAT;

искажение данных в CMOS-памяти.

Большую часть вирусов первой группы, вызывающих визуальные или звуковые эффекты, неформально называют "иллюзионистами". Другие вирусы этой же группы могут замедлять работу ПК или препятствовать нормальной работе пользователя, модифицируя и блокируя функции выполняемых программ, а также операционной системы. Вирусы всех остальных групп часто называют "вандалами" из-за наносимого ими, как правило, непоправимого ущерба.

При повседневной работе пользователь в состоянии обнаружить вирус по его симптомам. Естественно, что симптомы вируса непосредственно определяются реализованными в нем способами проявления, а также др. характеристиками вируса. В качестве симптомов вирусов выделяют следующие:

увеличение числа файлов на диске;

уменьшение объема свободной оперативной памяти;

изменения времени и даты создания файла;

увеличение размера программного файла;

появление на диске зарегистрированных дефектных кластеров;

ненормальная работа программы;

замедление работы программы;

загорание лампочки дисковода в то время, когда к диску не должны происходить обращения;

заметное возрастание времени доступа к жесткому диску;

сбои в работе операционной системы, в частности, ее зависание;

невозможность загрузки операционной системы

разрушение файловой структуры (исчезновение файлов, искажение каталогов).

Наряду с компьютерными вирусами существуют и другие опасные программы, например, так называемые "черви", формально именуемые репликаторами. Их основная особенность состоит в способности к размножению без внедрения в другие программы. Репликаторы создаются с целью распространения по узлам вычислительной сети и могут иметь начинку, состоящую, в частности, из вирусов. В этом отношении можно провести аналогию между "червем" и шариковой бомбой.

Примером репликатора является программа Christmas Tree, рисующая на экране дисплея рождественскую елку, а затем рассылающая свои копии по всем адресам, зарегистрированным средствами электронной почты.

Классификация антивирусных средств

В настоящие время имеется большое количество антивирусных средств. Однако все они не обладают свойствами универсальности: каждое рассчитано на конкретные вирусы, либо перекрывает некоторые каналы заражения ПК или распространения вирусов. В связи с этим перспективной областью исследований можно считать применение методов искусственного интеллекта к проблеме создания антивирусных средств.

Антивирусным средством, называют программный продукт, выполняющий одну или несколько из следующих функций:

защиту файловой структуры от разрушения;

обнаружение вирусов;

нейтрализацию вирусов;

Вирус-фильтром (сторожем) называется резидентная программа, обеспечивающая контроль выполнения характерных для вирусов действий и требующая от пользователя потверждения на производство действий. Контроль осуществляется путем подмены обработчиков соответствующих прерываний. В качестве контролируемых действий могут выступать:

обновление программных файлов;

прямая запись на диск (по физическому адресу);

форматирование диска;

резидентное размещение программы в ОЗУ.

Детектором называется программа, осуществляющая поиск вирусов как на внешних носителях информации, так и в ОЗУ. Результатом работы детектора является список инфицированных файлов и/или областей, возможно, с указанием конкретных вирусов, их заразивших.

Детекторы делятся на универсальные (ревизоры) и специализированные. Универсальные детекторы проверяют целостность файлов путем подсчета контрольной суммы и ее сравнения с эталоном. Эталон либо указывается в документации на программный продукт, либо может быть определен в самом начале его эксплуатации.

Специализированные детекторы настроены на конкретные вирусы, один или несколько. Если детектор способен обнаруживать несколько различных вирусов , то его называют полидетектором. Работа специализированного детектора основывается на поиске строки кода, принадлежащей тому или иному вирусу, возможно заданной регулярным выражением. Такой детектор не способен обнаружить все возможные вирусы.

Дезинфектором (доктором, фагом) называется программа, осуществляющая удаление вируса как с восстановлением, так и без восстановления среды обитания. Ряд вирусов искажает среду обитания таким образом, что ее исходное состояние не может быть восстановлено.

Наиболее известными полидетекторами-фагами являются программные пакеты Antiviral Toolkit Pro Евгения Касперского и DrWeb фирмы Диалог.

Иммунизатором (вакциной) называют программу, предотвращающую заражение среды обитания или памяти конкретными вирусами. Иммунизаторы решают проблему нейтрализации вируса не посредством его уничтожения, а путем блокирования его способности к размножению. Такие программы в настоящее время практически не используются.

Методы защиты от компьютерных вирусов

При защите от компьютерных вирусов как никогда важна комплексность проводимых мероприятий как организационного, так и технического характера. На переднем ее крае “обороны” целесообразно разместить средства защиты данных от разрушения, за ними – средства обнаружения вирусов и, наконец, средства нейтрализации вирусов.

Средства защиты данных от возможной потери и разрушения должны использоваться всегда и регулярно. Дополнительно к этому следует придерживаться следующих рекомендаций организационного характера, чтобы избавиться от заражения вирусами:

гибкие диски использовать всегда, когда это возможно, с заклеенной прорезью защиты от записи,

без крайней необходимости не пользоваться неизвестными дискетами;

не передавать свои дискеты другим лицам;

не запускать на выполнение программы, назначение которых не понятно; использовать только лицензионные программные продукты;

ограничить доступ к ПК посторонних лиц.

При необходимости использования программного продукта, полученного из неизвестного источника, рекомендуется:

протестировать программный продукт специализированными детекторами на предмет наличия известных вирусов. Нежелательно размещать детекторы на жестком диске – для этого нужно использовать защищенную от записи дискету.

осуществить резервирование файлов нового программного продукта;

провести резервирование тех своих файлов, наличие которых требуется для работы нового программного обеспечения;

организовать опытную эксплуатацию нового программного продукта на фоне вирус-фильтра с обдуманными ответами на его сообщения.

Защита от компьютерных вирусов должна стать частью комплекса мер по защите информации как в отдельных компьютерах, так и в автоматизированных информационных системах в целом.

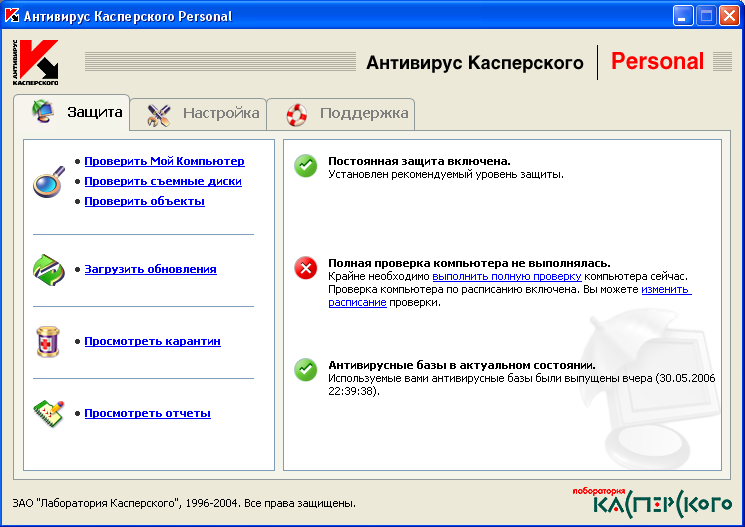

Антивирус Касперского

|

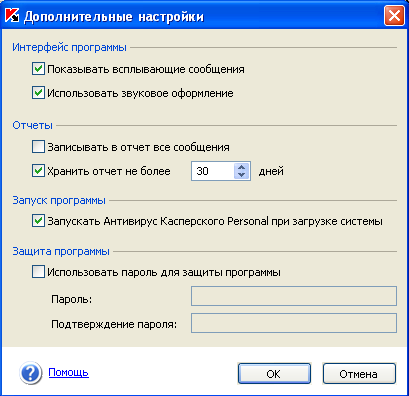

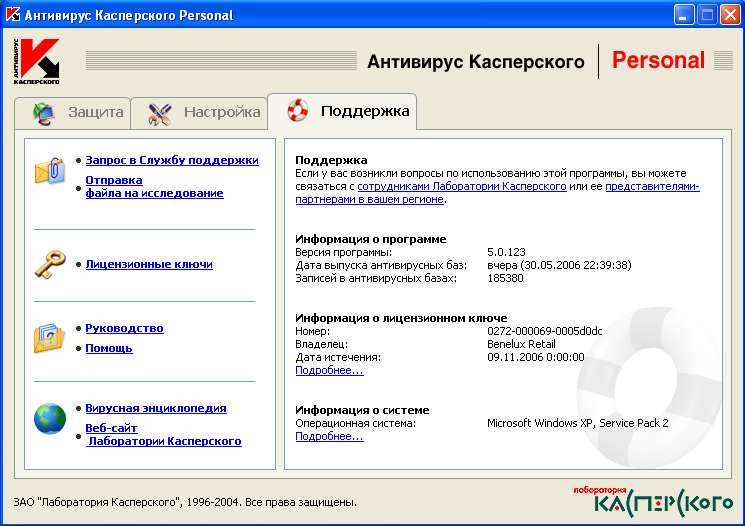

Антивирус Касперского обеспечивает качественно новый уровень защиты вашего компьютера благодаря оптимальному сочетанию традиционных антивирусных технологий и современных проактивных методов. Продукт легко установить и настроить, он предусматривает широкие возможности адаптации работы под индивидуальные потребности пользователей. Программа отличается не только безупречной интеграцией с операционными системами семейства Microsoft Windows (в том числе Microsoft Windows x64), но и совместимостью с другими программными продуктами для защиты персональных компьютеров (например, сетевыми экранами). Основные преимущества

Ключевые характеристики Антивирусная защита

Проактивная защита

Высокая скорость работы

Системные требования

|

| ||||||||||||||||||

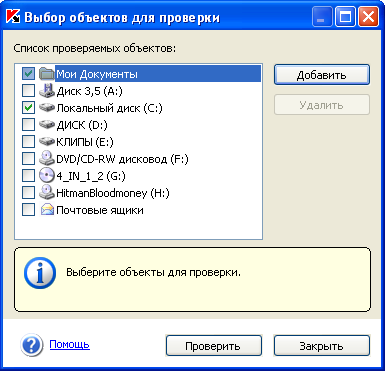

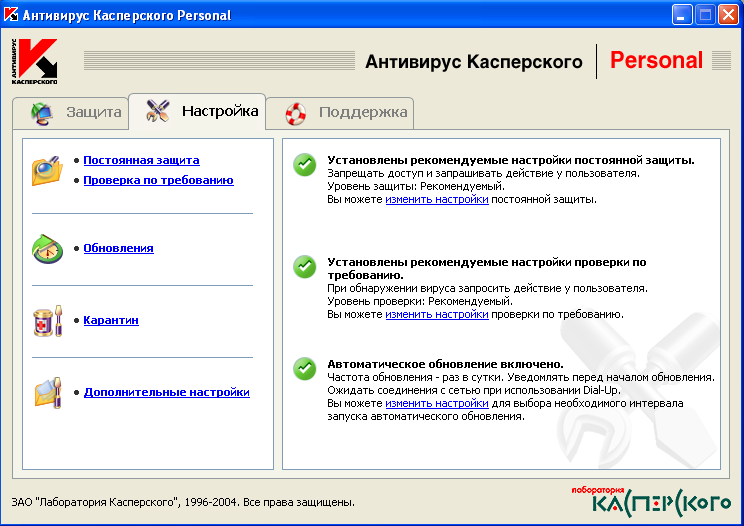

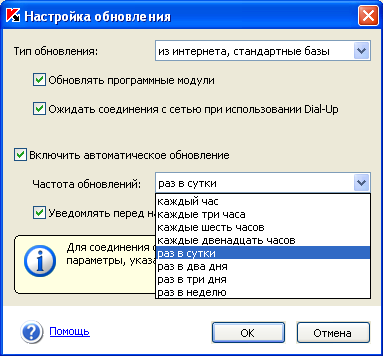

Использование Антивируса Касперского на практике представлено на ниже перечисленных рисунках.