- •Тема 1. Понятие информационной безопасности. Понятие угрозы. Международные стандарты информационного обмена. 36

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей. 48

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз 75

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия . 102

- •Тема 7. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем. Методы криптографии. Криптографические методы защиты информации 159

- •Тема 8 Основные технологии построения защищенных эис. Защита от разрушающих программных воздействий. Программные закладки. Raid-массивы и raid - технология. 205

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности. 246

- •A. Государственный образовательный стандарт по дисциплине Информационная безопасность

- •B. Рабочая программа учебной дисциплины b.1. Цели и задачи дисциплины, ее место в учебном процессе

- •B.2. Протокол согласования рабочей программы с другими дисциплинами специальности на 200 учебный год

- •B.3. Объем дисциплины и виды учебной работы

- •B.4. Содержание дисциплины b.4.1. Тематический план

- •B.4.2. Лекционный курс

- •B.4.4. Лабораторный практикум

- •B.4.5. Самостоятельная работа студентов

- •B.5. Список рекомендуемой литературы для изучения дисциплины

- •B.6. Курсовое проектирование

- •B.7. Список рекомендуемой литературы для курсового проектирования

- •B.8. Вопросы к экзамену по дисциплине информационная безопасность

- •B.9. Рейтинг-план

- •B.10. Тематический план

- •Тема 1. Понятие информационной безопасности. Основные составляющие информационной безопасности. Важность проблемы. Международные стандарты информационного обмена. Понятие угрозы.

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей.

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности.

- •Введение

- •Курс лекций Тема 1. Понятие информационной безопасности. Понятие угрозы. Международные стандарты информационного обмена.

- •1.1. Понятие «информационная безопасность»

- •1.2. Составляющие информационной безопасности

- •1.3. Классификация угроз информационной безопасности

- •1.4. Каналы несанкционированного доступа к информации

- •Технические каналы утечки информации

- •Важность и сложность проблемы иб

- •Тема 2. Информационная безопасность в условиях функционирования в России глобальных сетей.

- •2.1. Общие сведения о безопасности в компьютерных сетях

- •Специфика средств защиты в компьютерных сетях

- •2.2. Сетевые модели передачи данных Понятие протокола передачи данных

- •Принципы организации обмена данными в вычислительных сетях

- •Транспортный протокол tcp и модель tcp/ip

- •2.3. Модель взаимодействия открытых систем os1/iso Сравнение сетевых моделей передачи данных tcp/ip и osi/iso

- •Распределение функций безопасности по уровням модели osi/iso

- •2.4. Адресация в глобальных сетях

- •Классы адресов вычислительных сетей

- •Система доменных имен

- •2.5. Классификация удаленных угроз в вычислительных сетях

- •2.6. Типовые удаленные атаки и их характеристика

- •Тема 3. Виды противников или "нарушителей". Понятия о видах вирусов. Понятие угрозы. Наиболее распространенные угрозы. Классификация угроз

- •3.1. Угрозы информационной безопасности

- •3.1.1. Каналы несанкционированного доступа к информации

- •3.1.2. Наиболее распространенные угрозы нарушения доступности информации

- •3.1.3. Основные угрозы нарушения целостности информации

- •3.1.4. Основные угрозы нарушения конфиденциальности информации

- •3.2. Компьютерные вирусы как особый класс разрушающих программных воздействий.

- •3.2.1 Классификация компьютерных вирусов Классификация компьютерных вирусов по среде обитания

- •Классификация компьютерных вирусов по особенностям алгоритма работы

- •Классификация компьютерных вирусов по деструктивным возможностям

- •3.2.2. Характеристика «вирусоподобных» программ

- •3.2.3 Механизмы заражения вирусами компьютерной системы Механизмы заражения загрузочными вирусами

- •Механизмы заражения файловыми вирусами

- •Механизмы заражения загрузочно-файловыми вирусами

- •Полиморфные вирусы

- •3.2.4. Антивирусные программы

- •Классификация антивирусных программ

- •Факторы, определяющие качество антивирусных программ

- •3.2.5. Профилактика компьютерных вирусов

- •Характеристика путей проникновения вирусов в компьютеры

- •Правила защиты от компьютерных вирусов

- •Обнаружение макровируса

- •Тема 4. Виды возможных нарушений информационной системы. Виды защиты. Типовая операция враждебного воздействия .

- •4.1. Типовая операция враждебного воздействия.

- •Подготовительный этап

- •I. Подготовительный этап

- •II. Несанкционированный доступ

- •III. Основной этап (разведывательный, диверсионный)

- •IV. Скрытая передача информации

- •V. Сокрытие следов воздействия

- •4.2. Программные закладки

- •5.1. Обзор Российского законодательства в области информационной безопасности

- •Правовые акты общего назначения, затрагивающие вопросы информационной безопасности:

- •Ис органов государственной власти, которые обрабатывают информацию с ограниченным доступом, и средства защиты ис подлежат обязательной сертификации.

- •Глава 5. Защита информации и прав субъектов в области информационных процессов и информатизации

- •5.3. Обзор зарубежного законодательства в области информационной безопасности

- •5.5. Информационная безопасность распределительных систем. Рекомендации х.800

- •5.6. СтандартIso/ieс 15408 «Критерии оценки безопасности информационных технологий» 01.12.91

- •Руководящие документы Гостехкомиссии России

- •5.8. Европейские критерии безопасностиинформационных технологий

- •6.1. Идентификация и аутентификация

- •Механизм идентификации и аутентификации пользователей

- •6.2. Криптография и шифрование Структура криптосистемы

- •Классификация систем шифрования данных

- •Симметричные и асимметричные методы шифрования

- •Электронная цифровая подпись

- •6.3. Методы разграничение доступа Виды методов разграничения доступа

- •Мандатное и дискретное управление доступом

- •6.4. Регистрация и аудит Определение и содержание регистрации и аудита информационных систем

- •Этапы регистрации и методы аудита событий информационной системы

- •6.5. Межсетевое экранирование Классификация межсетевых экранов

- •Характеристика межсетевых экранов

- •6.6. Технология виртуальных частных сетей (vpn)

- •Понятие «туннеля» при передаче данных в сетях

- •Тема 7. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем. Методы криптографии. Криптографические методы защиты информации

- •Элементарные понятия криптографии

- •7.1. Методы шифрования информации.

- •7.1.1. Методы замены.

- •7.1.2. Методы перестановки

- •Современные блочные шифры.

- •Des - алгоритм

- •7.1.3. Аналитические методы шифрования

- •7.1.4. Аддитивные методы шифрования

- •7.1.5 Системы шифрования с открытым ключом

- •7.1.6. Стандарты шифрования. Российский стандарт гост 28147-89.

- •Криптосистема rsa

- •Цифровая (электронная) подпись

- •Стандарт сша – des.

- •7.2. Сжатие информации.

- •7.3. Понятие кодирования и декодирования.

- •Процесс кодирования.

- •Виды кодов.

- •7.4. Стеганография.

- •Компьютерная стеганография

- •Тема 8 Основные технологии построения защищенных эис. Защита от разрушающих программных воздействий. Программные закладки.Raid-массивы иRaid- технология.

- •8.1. Современные методы и средства обеспечения безопасности в каналах ивс и телекоммуникаций

- •8.2. Анализ типовых мер обеспечения безопасности пэвм

- •8.3. Методы защиты информации от нсд в сетях эвм

- •8.4. Оценка безопасности связи в сетиInternet

- •8.5. Сетевые средства защиты от несанкционированного доступа

- •8.6. Методы криптографической защиты сети

- •8.7. Методы сохранения и дублирования информации. Рейдмассивы. Рейдтехнология.

- •Организации raid

- •Информация на raid

- •Raid 0. Дисковый массив без отказоустойчивости (Striped Disk Array without Fault Tolerance)

- •Raid 1. Дисковый массив с зеркалированием (mirroring)

- •Raid 2. Отказоустойчивый дисковый массив с использованием кода Хемминга (Hamming Code ecc)

- •Raid 3. Отказоустойчивый массив с параллельной передачей данных и четностью (Parallel Transfer Disks with Parity)

- •Raid 4. Отказоустойчивый массив независимых дисков с разделяемым диском четности (Independent Data disks with shared Parity disk)

- •Raid 5. Отказоустойчивый массив независимых дисков с распределенной четностью

- •Raid 6. Отказоустойчивый массив независимых дисков с двумя независимыми распределенными схемами четности

- •Raid 7. Отказоустойчивый массив, оптимизированный для повышения производительности

- •Jbod (Just a Bunch Of Drives).

- •Комбинированные уровни raid массивов

- •Причины потерь данных на raid массивах

- •Тема 9. Место информационной безопасности экономических систем в национальной безопасности страны. Концепция информационной безопасности.

- •9.1 Информационная безопасность и информационные технологии

- •9.2. Средства защиты информации

- •Технология работы в глобальных сетях Solstice FireWall-1

- •9.3.Пример реализации политики безопасности

- •9.4. Еще один пример реализации политики безопасности

- •9.4. Разработка сетевых аспектов политики безопасности

- •9.5. Безопасность программной среды

- •9.8. Правила этикета при работе с компьютерной сетью.

- •Практические задания практическая работа 1 Восстановление зараженных файлов

- •Контрольные вопросы

- •Практическая работа 2 Профилактика проникновения «троянских программ»

- •Контрольные вопросы

- •Практическая работа 3 Настройка безопасности почтового клиента Outlook Express

- •Контрольные вопросы

- •Практическая работа 4 Настройка параметров аутентификации Windows 2000 (хр)

- •Контрольные вопросы

- •Практическая работа 5 Шифрующая файловая система efs и управление сертификатами в Windows 2000 (хр)

- •Контрольные вопросы

- •Практическая работа 6 Назначение прав пользователей при произвольном управлении доступом в Windows 2000 (хр)

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 7 Настройка параметров регистрации и аудита вWindows2000 (xp)

- •Контрольные вопросы

- •Практическая работа 8 Управление шаблонами безопасности в Windows 2000 (хр)

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 9 Настройка и использование межсетевого экрана в Windows 2000 (хр) Краткие теоретические сведения

- •Алгоритм выполнения работы

- •Контрольные вопросы

- •Практическая работа 10 Создание vpn-подключения средствами Windows 2000 (хр)

- •Алгоритм выполнения работы

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Практическая работа 11 Знакомство с сертифицированными программными и программно-аппаратными средствами защиты информации и контроля доступа. Аппаратные и программные средства защиты информации»

- •Практическая работа 12 Защита программ и файлов от несанкционированного доступа

- •Пароль для доступа к информации в документах Word

- •Шифрование документа.

- •Практическая работа 13 Шифрование информации средствами операционной системы

- •Практическая работа 14 Настройка, изучение режимов работы и сравнение различных антивирусных пакетов. Антивирусное программное обеспечение. Компьютерные вирусы

- •Практическая работа 15. Криптографические методы защиты информации.

- •Методические указания к курсовому проекту

- •1.1. Общая структурная схема курсового проекта.

- •1.2. Краткое содержание разделов курсового проекта.

- •Раздел 1. «Анализ объекта исследования».

- •Раздел 2 «Разработка программных средств для обеспечения информационной безопасности объекта исследования».

- •Раздел 3. «Заключение».

- •Раздел 4. «Список используемой литературы».

- •Раздел 5. «Приложения»

- •Заключение

- •Словарь терминов

- •Варианты тестовых контрольных заданииий Вариант №1

- •Вариант №2

- •Вариант №3

Практические задания практическая работа 1 Восстановление зараженных файлов

Краткие теоретические сведения.

Макровирусы заражают файлы – документы и электронные таблицы популярных офисных приложений [10].

Для анализа макровирусов необходимо получить текст их макросов. Для нешифрованных («не - стелс») вирусов это достигается при помощи меню Сервис/Макрос. Если же вирус шифрует свои макросы или использует «стелс»-приемы, то необходимо воспользоваться специальными утилитами просмотра макросов.

Задание: восстановить файл, зараженный макровирусом

Алгоритм выполнения работы.

Для восстановления документов Word и Excel достаточно сохранить пораженные файлы в текстовый формат RTF, содержащий практически всю информацию из первоначальных документов и не содержащий макросы.

Для этого выполните следующие действия.

В программе WinWord выберите пункты меню «Файл» – «Сохранить как».

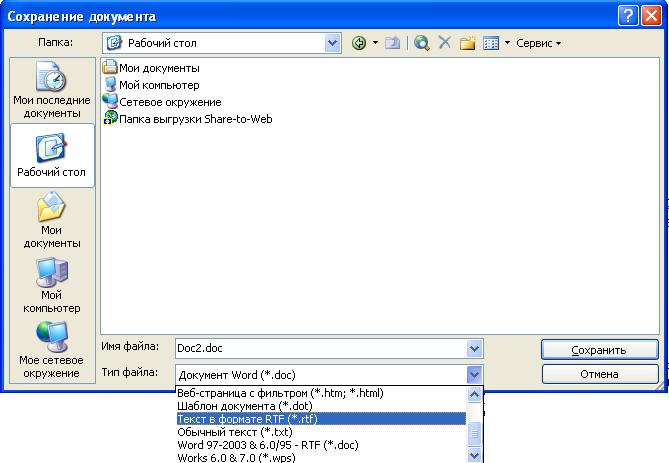

В открывшемся окне в поле «Тип файла» выберите «Текст в формате RTF» (рис. 7).

Рис. 7

Выберите команду Сохранить, при этом имя файла оставьте прежним.

В результате появится новый файл с именем существующего, но с другим расширением.

Далее закройте WinWord и удалите все зараженные Word-документы и файл-шаблон NORMAL.DOT в папке WinWord.

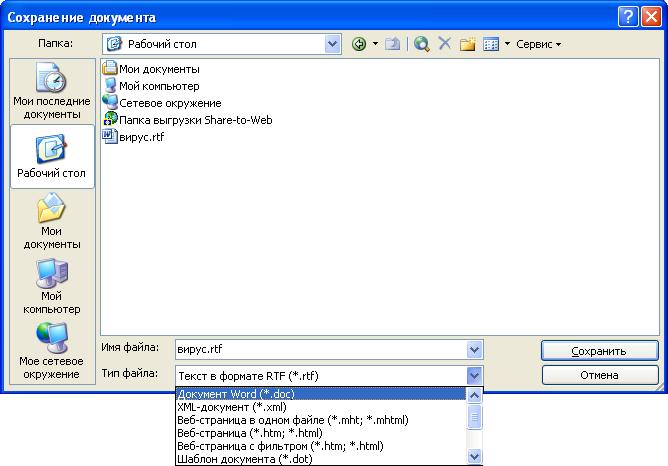

Запустите WinWord и восстановите документы из RTF-файлов в соответствующий формат файла (рис. 8) с расширением (.doc).

В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений.

Примечание:

а) этот метод рекомендуется использовать, если нет соответствующих антивирусных программ;

б) при конвертировании файлов происходит потеря невирусных макросов, используемых при работе. Поэтому перед запуском описанной процедуры следует сохранить их исходный текст, а после обезвреживания вируса – восстановить необходимые макросы в первоначальном виде.

Рис. 8

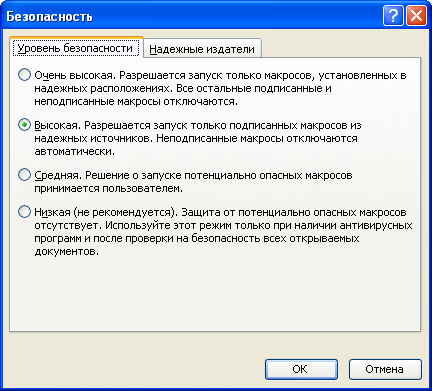

Для последующей защиты файлов от макровирусов включите защиту от запуска макросов.

Для этого в WinWord выберите последовательно пункты меню: Сервис - Макрос - Безопасность (рис. 9).

Рис. 9

В открывшемся окне на закладке Уровень безопасности отметьте пункт Высокая (рис. 10).

Рис. 10

Задания для самостоятельной работы

1. Создайте файл virus.doc(содержание – чистый лист) и выполните алгоритм восстановления файла (в предположении его заражения макровирусом).

2. Зафиксируйте этапы работы, используя команду PrintScreenклавиатуры (скопированные таким образом файлы вставьте в новый Word-документ для отчета преподавателю).

3. Сравните размеры файлов virus.docиvirus.rtf, используя пункт контекстного менюСвойства(для этого выделите вПроводникефайл, нажмите правую кнопку мыши и выберите пунктСвойства).

Контрольные вопросы

Какие файлы заражают макровирусы?

Как просмотреть код макровируса?

Как восстановить файл, зараженный макровирусом?

Практическая работа 2 Профилактика проникновения «троянских программ»

Краткие теоретические сведения

Главное отличие «троянских программ» от компьютерных вирусов состоит в том, что они не размножаются на зараженном компьютере и не имеют встроенных возможностей к самораспространению. “Троянские кони” засылаются пользователям (обычно через электронную почту) непосредственно их авторами под видом каких-нибудь полезных утилит. На самом деле они производят несанкционированное внедрение на компьютеры и в корпоративные сети различного рода нежелательных программ. Именно этой особенности “Троянские кони” обязаны своим названием.

Троянские программы различаются между собой по тем действиям, которые они производят на зараженном компьютере.

Backdoor – троянские утилиты удаленного администрирования

Троянские программы этого класса являются утилитами удаленного администрирования компьютеров в сети. По своей функциональности они во многом напоминают различные системы администрирования, разрабатываемые и распространяемые фирмами-производителями программных продуктов.

Единственная особенность этих программ заставляет классифицировать их как вредные троянские программы: отсутствие предупреждения об инсталляции и запуске. При запуске «троянец» устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянца в системе. Более того, ссылка на «троянца» может отсутствовать в списке активных приложений. В результате «пользователь» этой троянской программы может и не знать о ее присутствии в системе, в то время как его компьютер открыт для удаленного управления.

Утилиты скрытого управления позволяют делать с компьютером все, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д. В результате эти троянцы могут быть использованы для обнаружения и передачи конфиденциальной информации, для запуска вирусов, уничтожения данных и т.п. – пораженные компьютеры оказываются открытыми для злоумышленных действий хакеров.

Таким образом, троянские программы данного типа являются одним из самых опасных видов вредоносного программного обеспечения, поскольку в них заложена возможность самых разнообразных злоумышленных действий, присущих другим видам троянских программ.

Отдельно следует отметить группу бэкдоров, способных распространяться по сети и внедряться в другие компьютеры, как это делают компьютерные черви. Отличает такие «троянцы» от червей тот факт, что они распространяются по сети не самопроизвольно (как черви), а только по специальной команде «хозяина», управляющего данной копией троянской программы.

Trojan-PSW – воровство паролей

Данное семейство объединяет троянские программы, «ворующие» различную информацию с зараженного компьютера, обычно –системные пароли (PSW – Password-Stealing-Ware). При запуске PSW-троянцы ищут системные файлы, хранящие различную конфиденциальную информацию (обычно номера телефонов и пароли доступа к интернету) и отсылают ее по указанному в коде «троянца» электронному адресу или адресам.

Существуют PSW-троянцы, которые сообщают и другую информацию о зараженном компьютере, например, информацию о системе (размер памяти и дискового пространства, версия операционной системы), тип используемого почтового клиента, IP-адрес и т.п. Некоторые троянцы данного типа «воруют» регистрационную информацию к различному программному обеспечению, коды доступа к сетевым играм и прочее.

Trojan-AOL – семейство троянских программ, «ворующих» коды доступа к сети AOL (America Online). Выделены в особую группу по причине своей многочисленности.

Trojan-Clicker – интернет-кликеры

Семейство троянских программ, основная функция которых – организация несанкционированных обращений к интернет-ресурсам (обычно к веб-страницам). Достигается это либо посылкой соответствующих команд браузеру, либо заменой системных файлов, в которых указаны «стандартные» адреса интернет-ресурсов (например, файл hosts в MS Windows).

У злоумышленника могут быть следующие цели для подобных действий:

увеличение посещаемости каких-либо сайтов с целью увеличения показов рекламы;

организация DoS-атаки (Denial of Service) на какой-либо сервер;

привлечение потенциальных жертв для заражения вирусами или троянскими программами.

Trojan-Downloader – доставка прочих вредоносных программ

Троянские программы этого класса предназначены для загрузки и установки на компьютер-жертву новых версий вредоносных программ, установки «троянцев» или рекламных систем. Загруженные из интернета программы затем либо запускаются на выполнение, либо регистрируются «троянцем» на автозагрузку в соответствии с возможностями операционной системы. Данные действия при этом происходят без ведома пользователя.

Информация об именах и расположении загружаемых программ содержится в коде и данных троянца или скачивается троянцем с «управляющего» интернет-ресурса (обычно с веб-страницы).

Trojan-Dropper – инсталляторы прочих вредоносных программ

Троянские программы этого класса написаны в целях скрытной инсталляции других программ и практически всегда используются для «подсовывания» на компьютер-жертву вирусов или других троянских программ.

Данные троянцы обычно без каких-либо сообщений (либо с ложными сообщениями об ошибке в архиве или неверной версии операционной системы) сбрасывают на диск в какой-либо каталог (в корень диска C:, во временный каталог, в каталоги Windows) другие файлы и запускают их на выполнение.

Обычно структура таких программ следующая:

|

Основной код |

|

Файл 1 |

|

Файл 2 |

|

... |

«Основной код» выделяет из своего файла остальные компоненты (файл 1, файл 2, ...), записывает их на диск и открывает их (запускает на выполнение).

Обычно один (или более) компонент является троянской программой, и как минимум один компонент является «обманкой»: программой-шуткой, игрой, картинкой или чем-то подобным. «Обманка» должна отвлечь внимание пользователя и/или продемонстрировать то, что запускаемый файл действительно делает что-то «полезное», в то время как троянская компонента инсталлируется в систему.

В результате использования программ данного класса хакеры достигают двух целей:

скрытная инсталляция троянских программ и/или вирусов;

защита от антивирусных программ, поскольку не все из них в состоянии проверить все компоненты внутри файлов этого типа.

Trojan-Proxy – троянские прокси-сервера

Семейство троянских программ, скрытно осуществляющих анонимный доступ к различным интернет-ресурсам. Обычно используются для рассылки спама.

Trojan-Spy – шпионские программы

Данные троянцы осуществляют электронный шпионаж за пользователем зараженного компьютера: вводимая с клавиатуры информация, снимки экрана, список активных приложений и действия пользователя с ними сохраняются в какой-либо файл на диске и периодически отправляются злоумышленнику.

Троянские программы этого типа часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем.

Trojan – прочие троянские программы

К данным троянцам относятся те из них, которые осуществляют прочие действия, попадающие под определение троянских программ, т.е. разрушение или злонамеренная модификация данных, нарушение работоспособности компьютера и прочее.

В данной категории также присутствуют «многоцелевые» троянские программы, например, те из них, которые одновременно шпионят за пользователем и предоставляют proxy-сервис удаленному злоумышленнику.

Trojan-Notifier – оповещение об успешной атаке

Троянцы данного типа предназначены для сообщения своему «хозяину» о зараженном компьютере. При этом на адрес «хозяина» отправляется информация о компьютере, например, IP-адрес компьютера, номер открытого порта, адрес электронной почты и т.п. Отсылка осуществляется различными способами: электронным письмом, специально оформленным обращением к веб-странице «хозяина», ICQ-сообщением.

Данные троянские программы используются в многокомпонентных троянских наборах для извещения своего «хозяина» об успешной инсталляции троянских компонент в атакуемую систему.

Реестр операционной системы Windows– это большая база данных, где хранится информация о конфигурации системы. Этой информацией пользуются как операционная система Windows, так и другие программы. Реестр содержит данные, к которым Windows XP постоянно обращается во время загрузки, работы и её завершения, а именно:

профили всех пользователей, то есть их настройки;

конфигурация оборудования, установленного в операционной системе.

данные об установленных программах и типах документов, создаваемых каждой программой;

свойства папок и значков программ;

данные об используемых портах.

Реестр имеет иерархическую древовидную структуру, состоящую из разделов, подразделов и ключей (параметров).

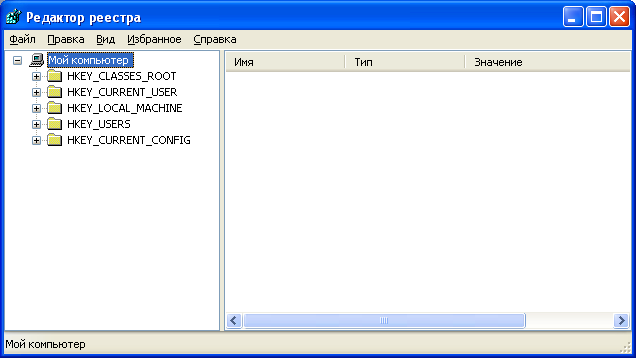

В некоторых случаях восстановить работоспособность системы после сбоя можно, загрузив работоспособную версию реестра, но для этого, естественно, необходимо иметь копию реестра. Основным средством для просмотра и редактирования записей реестра служит специализированная утилита «Редактор реестра».

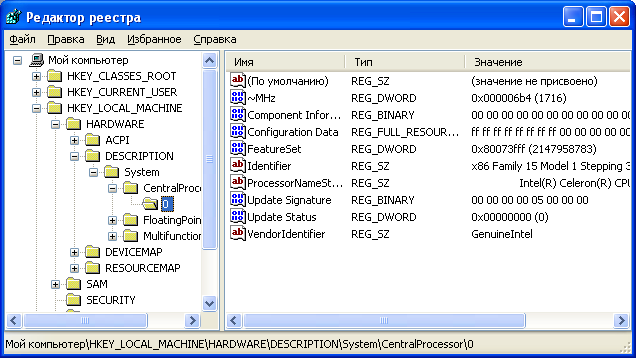

Файл редактора реестра находится в папке Windows. Называется он regedit.exe. Для того, чтобы запустить эту программу, необходимо выбратьПуск–Выполнить–regedit.exe. После запуска появится окно редактора реестра. Вы увидите список из 5 разделов (рис. 11):

HKEY_CLASSES_ROOT.

HKEY_CURRENT_USER.

HKEY_LOCAL_MACHINE.

HKEY_USERS.

HKEY_CURRENT_CONFIG.

Рис. 11

Р ис.

12

ис.

12

Работа с разделами реестра аналогична работе с папками в Проводнике. Конечным элементом дерева реестра являются ключи или параметры, делящиеся на три типа (рис. 12):

строковые (напр. «C:\Windows»);

двоичные (напр. 10 82 АО 8F);

DWORD - этот тип ключа занимает 4 байта и отображается в шестнадцатеричном и в десятичном виде (например, 0x00000020 (32)).

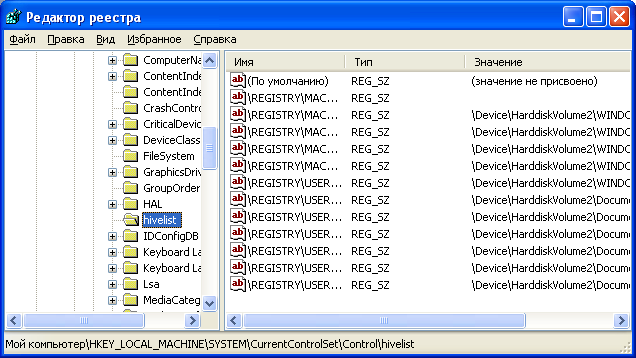

В Windows системная информация разбита на так называемые ульи (hive). Это обусловлено принципиальным отличием концепции безопасности этих операционных систем. Имена файлов ульев и пути к каталогам, в которых они хранятся, расположены в разделе HKEY_LOCAL_MACH1NE\SYSTEM\CurrentControlSet\Control\hivelist(рис. 13).

Рис. 13

В таблице 1 даны краткие описания ульев реестра и файлов, в которых хранятся параметры безопасности.

Таблица 5

Характеристика основных разделов системного реестра

|

HKEY_LOCAL_MACHINE\SAM |

Содержит информацию SAM (Security Access Manager), хранящуюся в файлах SAM, SAM.LOG, SAM.SAV в папке %System-root%\System32\Config |

|

HKEY_LOCAL_MACHINE\SECURITY |

Содержит информацию безопасности в файлах SECURITY, SECURITY.LOG, SECURITY.SAV в папке \%Systemroot%\System32\Config |

|

HKEY_LOCAL_MACHINE\SYSTEM |

Содержит информацию об аппаратных профилях этого подраздела. Информация хранится в файлах SYSTEM, SYSTEM.LOG, SYSTEM.SAV в папке \%Systemroot%\System32\Config |

|

HKEY_CURRENT_CONFIG |

Содержит информацию о подразделе System этого улья, которая хранится в файлах SYSTEM.SAV и SYSTEM.ALT в папке \%Systemroot%\System32\Config |

|

HKEY_USERS\.DEFAULT |

Содержит информацию, которая будет использоваться для создания профиля нового пользователя, впервые регистрирующегося в системе. Информация хранится в файлах DEFAULT, DEFAULT.LOG, DEFAULT.SAV в папке \%Systemroot%\System32\Config |

|

HKEY_CURRENT_USER |

Содержит информацию о пользователе, зарегистрированном в системе на текущий момент. Эта информация хранится в файлах NTUSER.DAT и NTUSER.DAT.LOG, расположенных в каталоге \%Systemroot%\Profiles\User name, где User name – имя пользователя |

Задание: проверить потенциальные места записей «троянских программ» в системном реестре операционной системы Windows 2000 (ХР).

Алгоритм выполнения работы

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователей и системы.

Запустите программу regedit.exe.

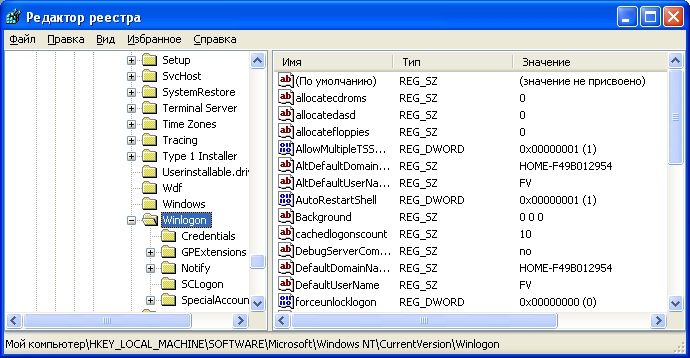

В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINEи далееSoftware\Microsoft\WindowsNT\CurrentVersion\Winlogon(щелкнуть по значку «папка»).

В правой половине открытого окна программы regedit.exeпоявится список ключей.

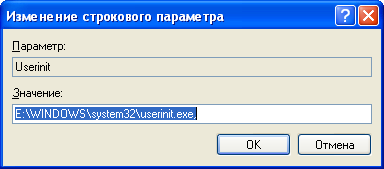

Найдите ключ Userinit(REG_SZ) и проверьте его содержимое.

По умолчанию (исходное состояние) 151 этот ключ содержит следующую запись C:\WINDOWS\system32\userinit.exe(рис. 14).

Рис. 14

Если в указанном ключе содержатся дополнительные записи, то это могут быть «троянские программы».

В этом случае проанализируйте место расположения программы, обратите внимание на время создания файла и сопоставьте с Вашими действиями в это время.

Если время создания файла совпадает со временем Вашей работы в Интернете, то возможно, что в это время Ваш компьютер был заражен «троянским конем».

Для удаления этой записи необходимо дважды щелкнуть на названии ключа (или при выделенном ключе выбрать команду Изменитьиз менюПравкапрограммыregedit.exe).

В открывшемся окне в поле Значение(рис. 15) удалите ссылку на подозрительный файл.

Рис. 15

Закройте программу regedit.exe.

Перейдите в папку с подозрительным файлом и удалите его.

Перезагрузите операционную систему и выполните пункты задания 1-4.

Если содержимое рассматриваемого ключа не изменилось, то предполагаемый «троянский конь» удален из Вашей системы.

Еще одним потенциальным местом записей на запуск «троянских программ» является раздел автозапуска Run.

Для его проверки выполните следующее.

Запустите программу regedit.exe.

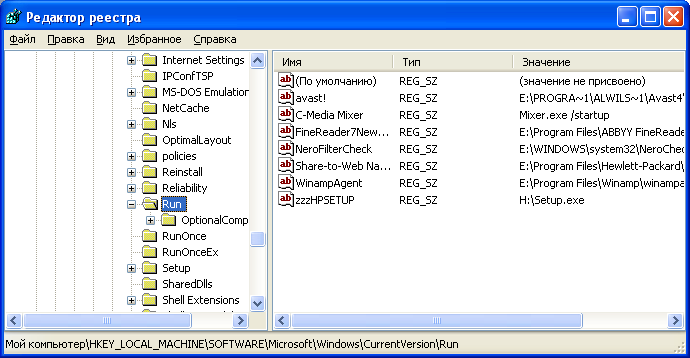

В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINEи далееSoftware\Microsoft\Windows\CurrentVersion\Run\ ... (REG_SZ) (рис. 16).

Рис. 16

В рассматриваемом примере автоматически запускается резидентный антивирус и его планировщик заданий, а также утилита, относящаяся к программе Nero (запись на CD).

Если в указанном разделе есть записи вызывающие подозрения, то выполните пункты 6-14 предыдущего задания.

Задания для самостоятельной работы

Проверьте содержимое ключа HKEY_LOCAL_MACHINE\ Software\ Microsoft\ WindowsNT\ CurrentVersion\ Winlogon\ System (REG_SZ).

Зафиксируйте этапы работы, используя команду PrintScreen клавиатуры.

Составьте отчет о результатах проверки.