- •Часть 2. Проверяем подключения с помощью Ping

- •Часть 3. Обнаруживаем пути путем трассировки маршрута

- •Часть 1: Тестируем и восстанавливаем подключения iPv4

- •Часть 2. Проверяем и восстанавливаем подключения iPv6

- •Часть 1: Создаём сетевой трафика в режиме моделирования и просмотр мультиплексирования

- •Часть 2. Изучаем функциональные возможности протоколов tcp и udp

- •Часть 1: Подготавливаем программу Wireshark к захвату пакетов

- •Часть 2: Захват, поиск и изучение пакетов

- •Часть 1: Записываем данные ip-конфигурации пк (Рис. 14)

- •Часть 2: Захватываем запросов и ответов dns с помощью программы Wireshark

- •Часть 3: Анализ захваченных пакетов dns или udp

- •Часть 1. Изучение dns-преобразования url в ip-адрес

- •Часть 2. Изучение поиска в dns с помощью команды nslookup на веб-сайте

- •Часть 3. Изучение поиска в dns с помощью команды nslookup на почтовых серверах

Часть 1: Подготавливаем программу Wireshark к захвату пакетов

В части 1 нам необходимо запустить программу Wireshark и выбрать подходящие интерфейсы для начала захвата пакетов.

Шаг 1: Узнаём адреса интерфейсов ПК.

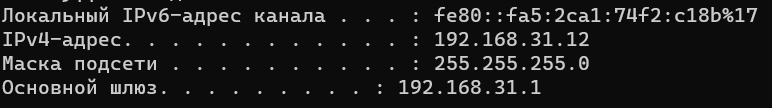

a. Открываем окно командной строки, вводим команду ipconfig /all и нажимаем клавишу Enter. (Рис. 10)

Рис. 10. Адресация нашего устройства

b. Записываем полученные IP-адреса и MAC-адреса, связанные с выбранным адаптером Ethernet. Это адрес источника, который требуется найти при изучении захваченных пакетов.

Шаг 2: Запускаем программу Wireshark и выбираем подходящий интерфейс.

a. Нажимаем кнопку Start (Пуск) в системе Windows. Во всплывающем меню дважды щелкаем Wireshark.

b. После запуска программы Wireshark выбираем активный интерфейс для захвата данных.

В активном интерфейсе отображаются сведения о трафике.

Часть 2: Захват, поиск и изучение пакетов

Шаг 1: Выполняем захват данных.

a. Нажимаем кнопку Start (Начать), чтобы начать захват данных.

b. Открываем веб-обозреватель и переходим на страницу www.google.com.

c. Сворачиваем окно браузера и возвращаемся в Wireshark. Останавливаем процесс захвата данных.

Теперь окно захвата данных активно. Находим столбцы Source (Источник), Destination (Назначение) и Protocol (Протокол).

Шаг 2: Находим соответствующие пакеты для веб-сеанса.

Если компьютер включен недавно и еще не использовался для доступа в Интернет, в захваченных данных вы сможете увидеть весь процесс, включая протокол разрешения адресов (ARP), систему доменных имен (DNS) и трехстороннее квитирование TCP. Если на ПК уже была запись ARP для шлюза по умолчанию, это значит, что был создан DNS-запрос для преобразования адреса www.google.com.

![]()

Рис. 11. Адрес назначения и источника

a. В кадре 6 показан DNS-запрос от ПК к DNS-серверу, который пытается преобразовать доменное имя www.google.com в IP-адрес веб-сервера. Прежде чем отправить первый пакет на веб-сервер, ПК должен узнать IP-адрес.

Назовите IP-адрес DNS-сервера, запрошенного компьютером. – 192.168.31.1

b. Кадр 7 представляет собой ответ DNS-сервера. Он содержит IP-адрес сайта www.google.com.

c. Находим соответствующий пакет, чтобы запустить процедуру трехстороннего квитирования. В данном примере кадр 8 является началом трехстороннего квитирования TCP.

d. Мы получили много пакетов, не связанных с TCP-соединением, возможно, целесообразно воспользоваться средствами фильтрации программы Wireshark. В поле значения фильтра программы Wireshark вводим tcp и нажимаем Enter (Ввод).

Шаг 3: Изучаем содержащиеся в пакетах данные, включая IP-адреса, номера портов TCP и флаги управления TCP.

a. В нашем примере кадр 8 представляет собой начало трехстороннего квитирования между ПК и веб-сервером Google. На панели списка пакетов (верхний раздел основного окна) выберите кадр. После этого будет выделена строка и отображена декодированная информация из этого пакета в двух нижних панелях. Изучаем данные TCP в панели сведений о пакетах (средний раздел основного окна).

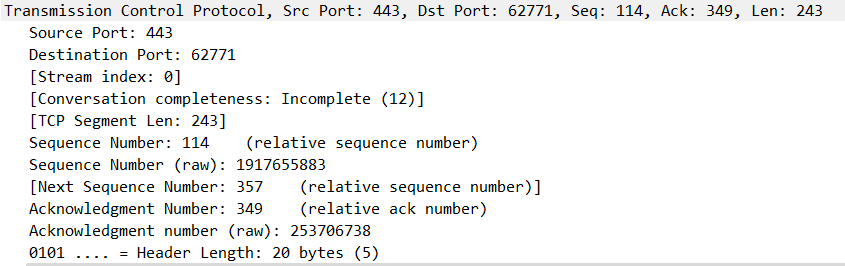

b. На панели сведений о пакетах нажимаем на значок + слева от строки Transmission Control Protocol (Протокол управления передачей данных), чтобы увидеть подробную информацию о TCP.

c. Нажимаем на значок + слева от строки Flags (Флаги). Обращаем внимание на порты (Рис. 12) источника и места назначения, а также на установленные флаги.

Рис. 12. Отображаем информацию о портах

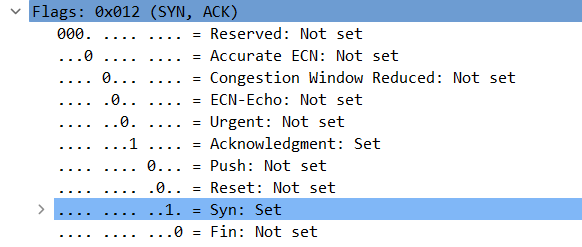

d. Для того чтобы выбрать следующий кадр в трехстороннем квитировании, в меню программы Wireshark выбираем пункт Go (Перейти), а затем Next Packet in Conversation (Следующий пакет в диалоге).

Какие установлены флаги? - Флаг Syn (SYN) и флаг подтверждения (ACK) (Рис. 13)

Рис. 13. Отображаем установленные флаги

Какие значения заданы для относительного порядкового номера и относительного номера подтверждения? - Относительный порядковый номер равен 0, а относительный номер подтверждения равен 1.

e. И наконец, изучаем третий пакет трехстороннего квитирования.

Изучаем третий и последний пакет квитирования.

Какие установлены флаги? - флаг подтверждения (ACK)(Acknowledgment)

Для относительного порядкового номера и относительного номера подтверждения в качестве исходного значения выбрано значение 1. TCP-соединение установлено, и теперь может быть начата передача данных между ПК-источником и веб-сервером.

Вопросы для повторения

1. В программе Wireshark предусмотрены сотни фильтров. В большой сети может существовать множество фильтров и различных типов трафика. Укажите три фильтра, которые могут быть полезны для сетевого администратора. - HTTP, ARP, DHCP, TCP

2. Как еще можно использовать программу Wireshark в сети предприятия? - Wireshark часто используется в целях безопасности для последующего анализа обычного трафика или после сетевой атаки. Может потребоваться захват новых протоколов или служб, чтобы определить, какой порт или порты используются.

Задание 9.2.3.5