- •Задание 2.5.5 (выполняется в новой версии)

- •Часть 1.

- •Часть 2.

- •Часть 3: настраиваем баннер motd

- •Часть 4. Сохраняем и проверяем файлы конфигурации в nvram.

- •Часть 5. Настраиваем коммутатора s2

- •Задание 2.7.6

- •Часть 1. Настраиваем основные параметров коммутаторов s1 и s2

- •Часть 2.

- •Часть 3.

- •Задание 2.9.1

- •Задание 2.9.2

- •Задание 2.9.2 pdf

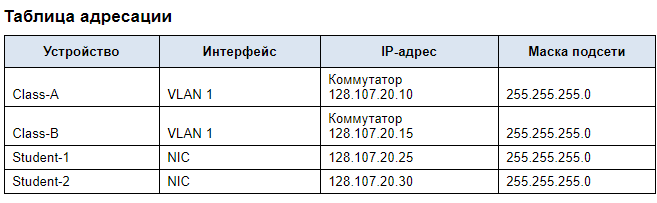

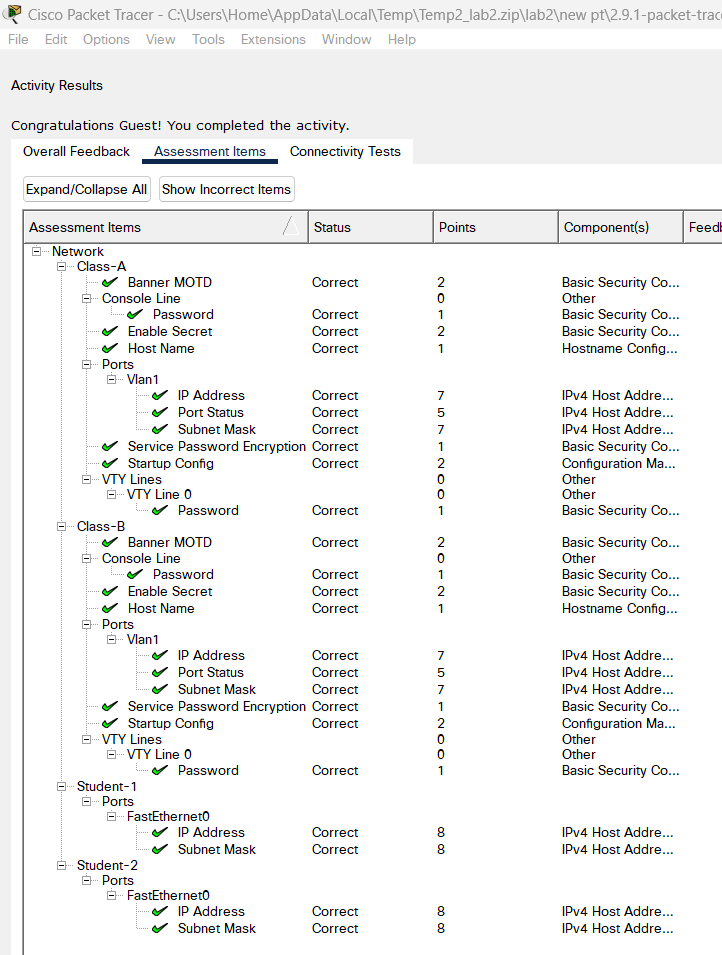

Задание 2.9.1

Настраиваем устройства в соответствии с приведенными ниже требованиями. (Рис. 24)

Рис. 24. Таблица адресаций

Шаги:

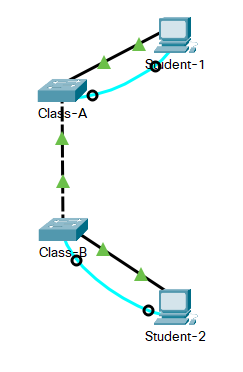

· Используем консольное подключение для доступа к каждому коммутатору (Рис. 25)

Рис. 25. Подключаем консольные соединения

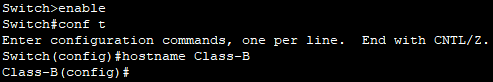

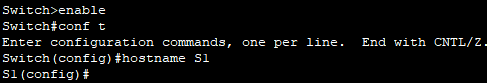

· Задаём коммутаторам имена Class-A и Class-B (Рис. 26)

Рис. 26. Задаём имена

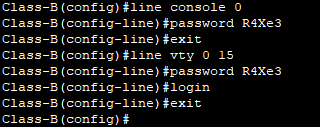

· Используем пароль R4Xe3 для всех линий. (Рис. 27)

Рис. 27. Устанавливаем пароль

· Используем скрытый пароль C4aJa. (Рис. 28)

![]()

Рис. 28. Устанавливаем скрытый пароль

· Шифруем все незашифрованные пароли. (Рис. 29)

![]()

Рис. 29. Шифруем пароли

· Ставим сообщение дня (MOTD). (Рис. 30)

![]()

Рис. 30. MOTD

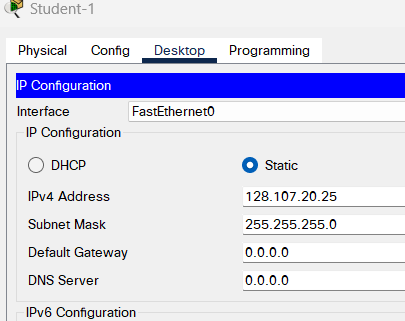

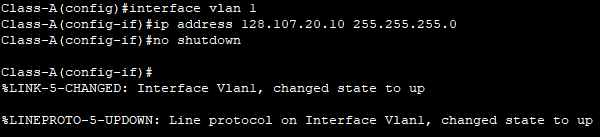

· Настраиваем адресацию для всех устройств в соответствии с таблицей адресации. (Рис. 31, 32)

Рис. 31. IP для компьютеров

Рис. 32. IP для коммутаторов

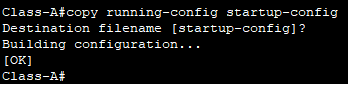

· Сохраняем настройки. (Рис. 33)

Рис. 33. Сохранение настроек

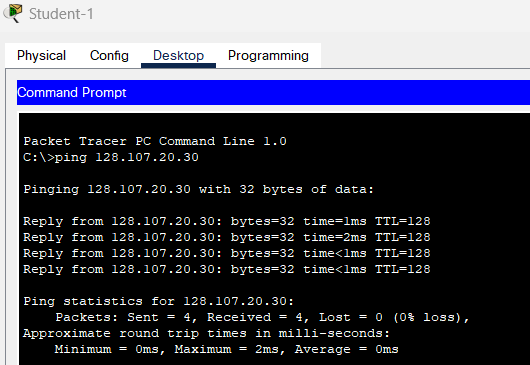

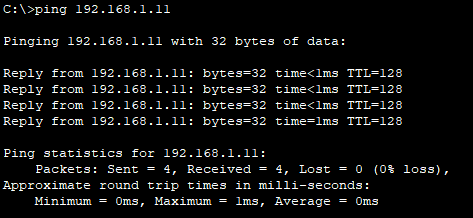

·· Убеждаемся в наличии соединения между всеми устройствами. (Рис. 34)

Рис. 34. Отправляем эхо-запрос

Рис. 35. Проверка результатов задания

Задание 2.9.2

Шаг 1.

Настраиваем топологию сети (Рис. 36)

a. Включаем устройства.

b. Соединяем два коммутатора.

c. Подключаем компьютеры к соответствующим коммутаторам.

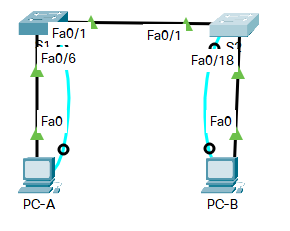

d. Осматриваем сетевые подключения.

Рис. 36. Устанавливаем оборудование

Шаг 2.

Настраиваем узлы ПК

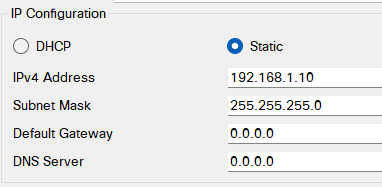

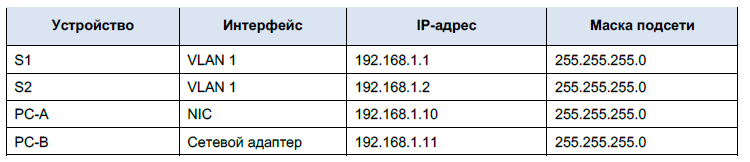

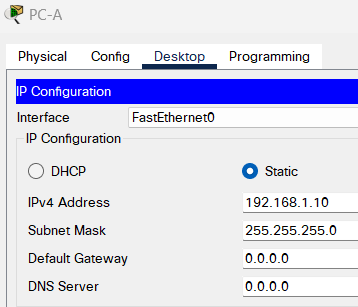

а. Настраиваем информацию статического IP-адреса на ПК в соответствии с таблицей адресации. (Рис. 37)

Рис. 37. Устанавливаем ip

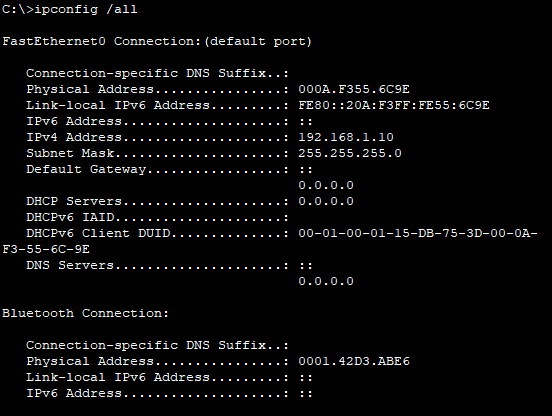

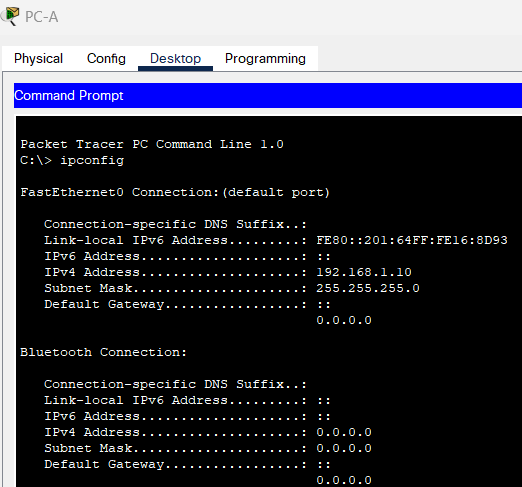

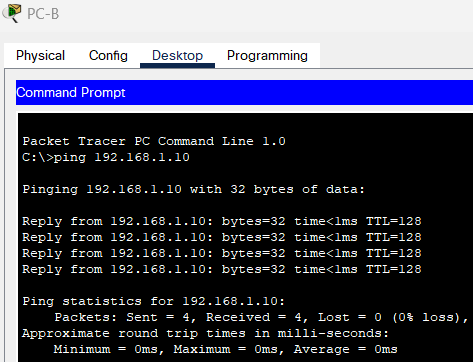

b. Проверяем настройки ПК и подключения. (Рис. 38, 39)

Рис. 38. Проверка настроек пк

Рис. 39. Проверка настроек подключения

Шаг 3.

Настраиваем и проверяем основных параметров коммутатора (Рис. 40, 41)

a. Подключаемся к коммутатору через консоль. Входим в режим глобальной конфигурации.

Откройте окно конфигур

b. Настраиваем имя устройства в соответствии с таблицей адресации.

c. Запрещаем нежелательный поиск в DNS.

d. Вводим локальные пароли. Для перехода в пользовательский режим EXEC используеим пароль

cisco, а для перехода в привилегированный режим EXEC — пароль class.

e. Настраиваем и включаем SVI в соответствии с таблицей адресации.

f. Вводим логин MOTD баннер, чтобы предупредить о несанкционированном доступе.

g. Сохраняем конфигурацию.

h. Отображаем текущую конфигурацию.

i. Отображаем версию IOS и другую информацию о коммутаторе.

j. Отображаем состояние подключенных интерфейсов коммутатора. Закрываем окно настройки.

k. Настраиваем коммутатор S2.

m. Проверяем связь

n. Пинги успешны

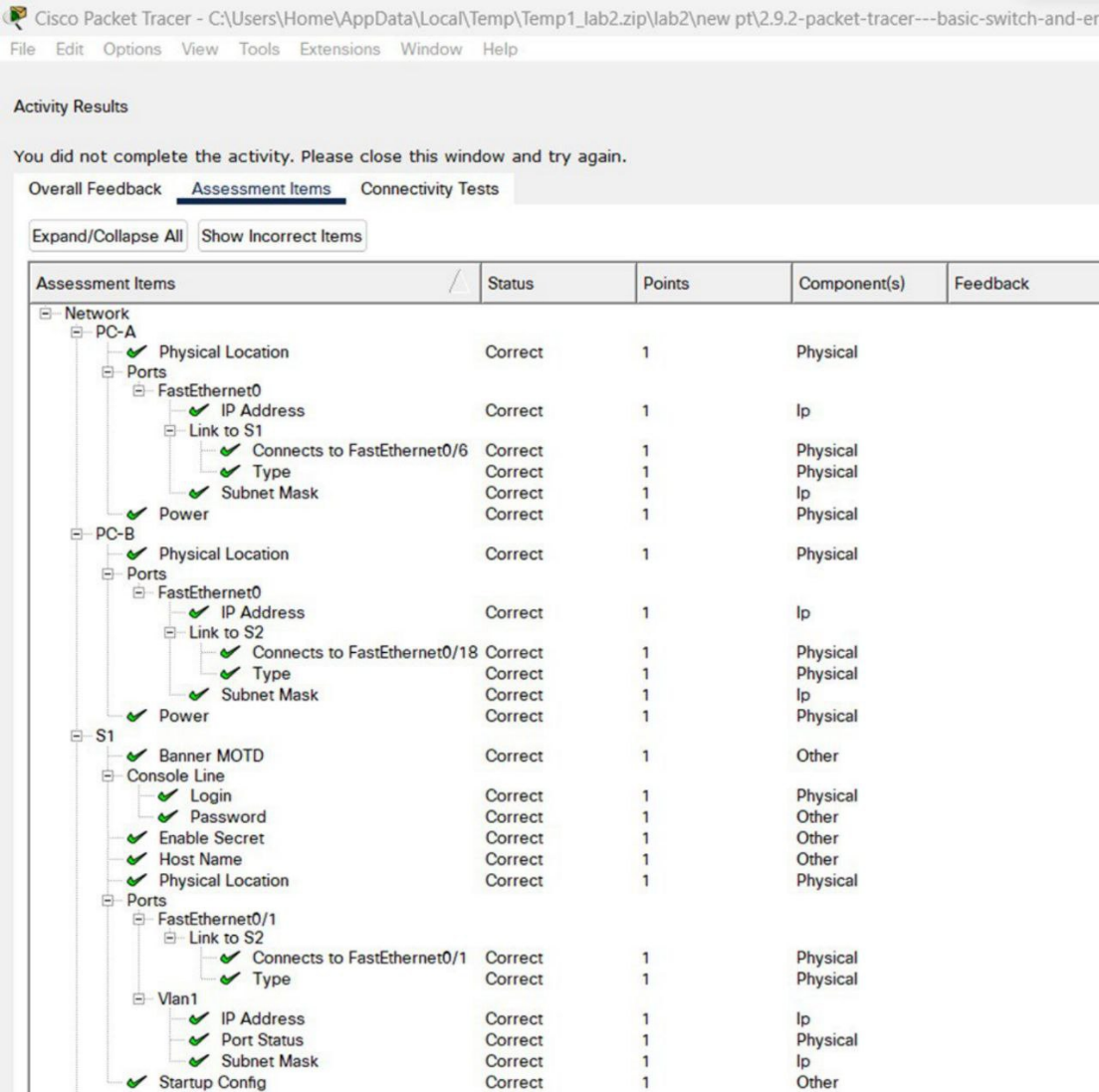

Рис. 40. Проверка шага 3

Рис. 41. Проверка шага 3

Задание 2.9.2 pdf

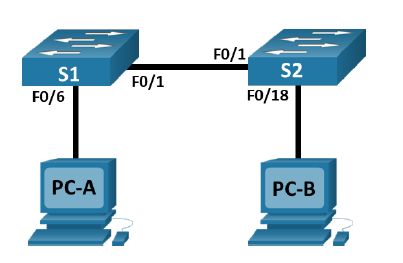

Рис. 42. Рабочая топология

Рис. 43. Таблица адресации

.

Шаг 1.

Настраиваем топологию сети

Мы соединили устройства кабелями в соответствии с топологией сети (Рис 44)

a. Включили устройства.

b. Соединили два коммутатора.

c. Подключили компьютеры к соответствующим коммутаторам.

d. Подключили консольные кабели

Рис. 44. Получившаяся топология

Шаг 2.

Настраиваем узлы ПК

a. Настроили информацию статического IP-адреса на ПК в соответствии с таблицей адресации (Рис. 45)

b. Проверили настройки ПК (Рис. 46) и подключения. (Рис. 47)

Рис. 45. Настроили IP

Рис. 46. Проверили настройки

Рис. 47. Проверили подключения

Шаг 3.

Настраиваем и проверяем основные параметры коммутаторов

a. Подключились к коммутатору через консоль. (Рис 44) Вошли в режим глобальной конфигурации через команду enable (Рис 48)

Откройте окно конфигурации

b. Настроили имя устройства в соответствии с таблицей адресации. (Рис. 48)

Рис. 48. Настраиваем имя устройства

c. Запретили нежелательный поиск в DNS. (Рис. 49)

![]()

Рис. 49. Запрет DNS

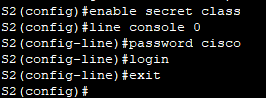

d. Ввели локальные пароли. Для перехода в пользовательский режим EXEC использовали пароль cisco, а для перехода в привилегированный режим EXEC — пароль class. (Рис. 50)

Рис. 50. Локальные пароли

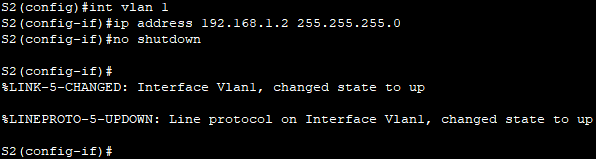

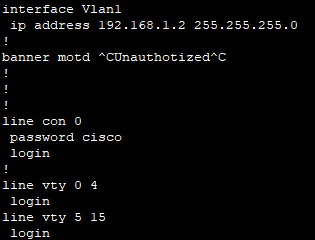

e. Настроили и включили SVI в соответствии с таблицей адресации. (Рис. 51)

Рис. 51. Настроили коммутаторы

f. Ввели логин MOTD баннер, чтобы предупредить о несанкционированном доступе. (Рис. 52)

![]()

Рис. 52. Установили баннер

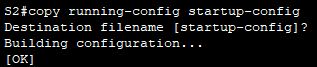

g. Сохранили конфигурацию. (Рис. 53)

Рис. 53. Сохранили конфигурацию

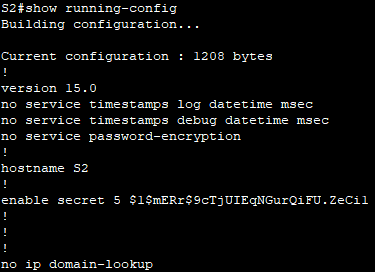

h. Отобразили текущую конфигурацию. (Рис. 54, 55)

Рис. 54. Конфигурация начало

Рис. 55. Конфигурация конец

i. Отобразили версию IOS и другую информацию о коммутаторе. (Рис. 56)

![]()

Рис 56 Версия IOS

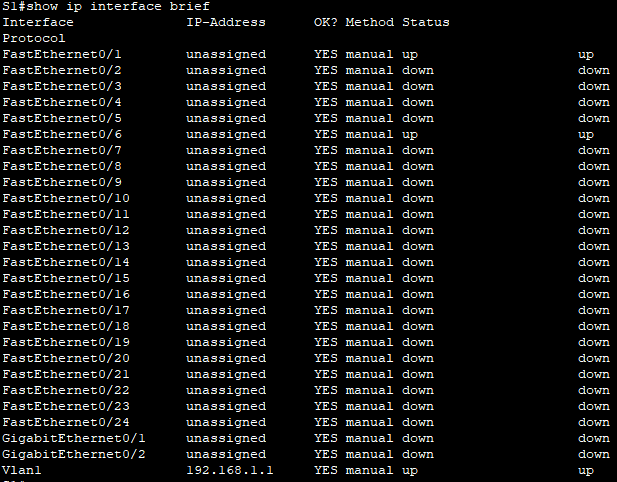

j. Отобразили состояние подключенных интерфейсов коммутатора. (Рис. 57)

Рис. 57.Состояние интерфейсов

k. Настроили так же коммутатор S2.

l. Записали состояние указанных интерфейсов в таблицу ниже.

Интерфейс |

S1 Status |

S1 Protocol |

S2 Status |

S2 Protocol |

F0/1 |

Up |

Up |

Up |

Up |

F0/6 |

Up |

Up |

Down |

Down |

F0/18 |

Down |

Down |

Up |

Up |

VLAN 1 |

Up |

Up |

Up |

Up |

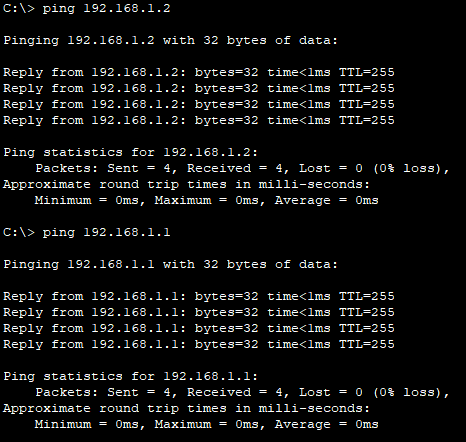

m. С ПК, ping S1 и S2. Связь успешна (Рис. 58)

Рис. 58. Эхо-запрос с ПК

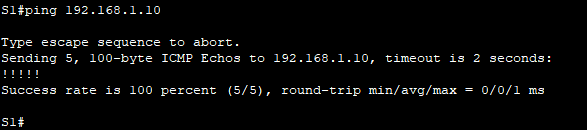

n. От коммутатора, ping PC-A и PC-B. Пинги успешны (Рис. 59)

Рис. 59. Эхо-запрос с коммутаторов

Вывод:

В ходе лабораторной работы №2 мы научились настраивать топологию сети, настраивать узлы ПК, настраивать коммутаторы и проверять их основные параметры, соединять устройства между собой через кабели, настраивать ip адреса, настраивать зашифрованный пароль для защиты доступа к привилегированному режиму и шифровать пароли.