- •Аутентификация сообщений и пользователей компьютерных систем

- •Виды аутентификации

- •Аутентификация сторон

- •При регистрации в информационной системе субъекту (пользователю или процессу) выдаётся некоторое имя. Это

- •Идентификация, identification – проверка наличия предъявленного имени в списке

- •Уровни аутентификации

- •Свою подлинность субъект может показать на основе:

- •Простая аутентификация

- •Одноразовые пароли

- •Строгая аутентификация

- •Двухфакторная аутентификация – аутентификация производится по двум факторам:

- •Магнитная карта

- •Смарт-карта – это пластиковая карта со встроенным микропроцессором. Микропроцессор позволяет проконтролировать доступ к

- •Смарт-карта

- •Микропроцессорныекарты – кроме памяти содержат стандартный процессор для выполнения сложных действий и специализированный

- •По способу считывания информации различаютконтактные карты;

- •Бесконтактная смарт-карта дополнительно содержит радио модуль с индуктивной антенной. Дальность срабатывания от 10

- •Функциональная схема считывателя и карты

- •Бесконтактная смарт-карта

- •Токены являются конструктивным продолжением смарт-карт. Поэтому структурно и функционально они идентичны.В состав USB-токена

- •Электронные ключи

- •Конструктивно USB-ключи выполняются в виде флешки. Предполагается хранение на связке с ключами. Идентификатор

- •Область применения токена.

- •Криптографические протоколы строгой аутентификации

- •Протокол идентификации, identification protocol — протокол установления подлинности (аутентификации) сторон, участвующих во взаимодействии

- •Определение. Протокол идентификации

- •Классы протоколов идентификации:

- •Протоколы идентификации, использующие пароли (слабая аутентификация)

- •Фиксированные пароли нельзя использовать при их передаче по незащищенным каналам связи, особенно по

- •Протоколы идентификации, использующие технику «запрос-ответ» (сильная аутентификация)

- •примеры протоколов

- •2. Односторонняя идентификация с использованием случайных чисел.

- •«Запрос —ответ» с использованием асимметричных алгоритмов шифрования.

- •Протоколы идентификации, не использующие цифровую подпись.

- •Протокол идентификации, использующий цифровую подпись.

- •Протоколы идентификации, использующие технику доказательства знания

- •Свойства протокола: полнота, корректность,

- •Протоколы доказательства выполняют в виде последовательности независимых циклов, каждый из которых состоит из

- •Протокол идентификации Фиата-Шамира.

- ••Можно показать, что для данного криптографического протокола с нулевым разглашением свойства полноты, корректности

- •Способы аутентификации, основанные на знании субъектом уникальной информации

- •Паролирование

- •Угрозы безопасности для паролирования

- •Хэширование паролей при хранении

- •Проблема паролирования

- •Аутентификация MS в стандарте GSM

- •Аутентификация и распределение ключей с использованием сервера аутентификации

- •Внешние объекты аутентификации

- •Биометрические признаки

- •Характерные особенности отпечатка пальцев

- •Структурная схема считывателя отпечатков пальца

- •Полупроводниковый считыватель

- •Считыватели отпечатков пальцев

- •БИОМЕТРИЧЕСКИЙ СКАНЕР

- •Биокриптофлэш

- •Радужная оболочка глаза

- •Считыватели радужной оболочки глаза

- •Сетчатка глаза

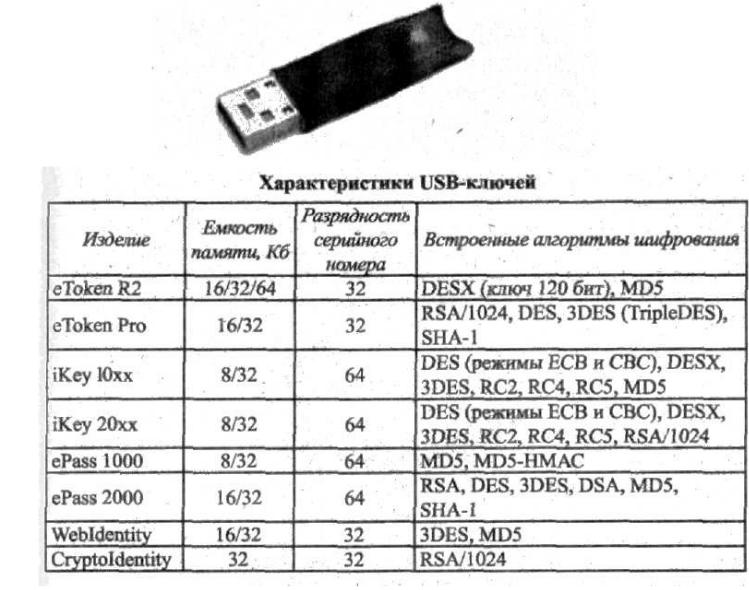

Электронные ключи

21

Конструктивно USB-ключи выполняются в виде флешки. Предполагается хранение на связке с ключами. Идентификатор токена имеет уникальный заводской номер.

Процесс двухфакторной аутентификации проходит в два этапа.

Первый этап – подключение флешки в USB-порт – объявление о наличии устройства с секретной информацией.

Второй этап – открытие памяти токена вводом PIN- кода.

22

Область применения токена.

Строгая аутентификация пользователей ИС, организация безопасного локального или удалённого входа в ИС, шифрование файлов, организация линии засекреченной связи, управление правами доступа, проведение безопасных транзакций…

Недостатки. Ограниченный ресурс, число подключений ограничено, не более 5000, малая механическая прочность, высокая стоимость.

23

Криптографические протоколы строгой аутентификации

В большинстве случаев строгая аутентификация заключается в том, что пользователь аутентифицируется по признаку владения секретным ключом. В зависимости от используемых криптографических алгоритмов протоколы можно поделить на следующие группы:

на основе симметричных шифров;на использовании однонаправленных ключевых хеш-функций;на основе несимметричных шифров;

на использовании цифровых подписей.

24

Протокол идентификации, identification protocol — протокол установления подлинности (аутентификации) сторон, участвующих во взаимодействии и не доверяющих друг другу.

Одной из основных целей использования

протоколов идентификации является правомерный доступ к банковским счетам, каналам связи, компьютерным программам, базам данных,

25

Определение. Протокол идентификации

включает двух участников: доказывающего А, и

проверяющего В.

Целью протокола является установление того, что проверяемым действительно является участник А.

С точки зрения проверяющего В возможными исходами протокола являются

-принятие решения об идентичности доказывающего А,

-принятие решения идентичность не доказана.

26

Классы протоколов идентификации:

•протоколы, основанные на паролях (слабая аутентификация) — одношаговые;

•протоколы, использующие технику «запрос —ответ» (сильная аутентификация)

— двухшаговые;

•протоколы, основанные на технике доказательства знания — трехшаговые;

•протоколы доказательства знания с нулевым разглашением — многошаговые с гарантией неразглашения секретной

информации. |

27 |

Протоколы идентификации, использующие пароли (слабая аутентификация)

Фиксированные пароли. Обычная парольная схема основывается на не зависящих от времени паролях.

Для получения доступа к системному ресурсу В пользователь А представляет свой идентификатор, который обозначим тоже буквой А, пароль р. При этом идентификатор выступает как заявка на идентификацию, а пароль —как подтверждение этой заявки.28

Фиксированные пароли нельзя использовать при их передаче по незащищенным каналам связи, особенно по радиоканалу.

Личные идентификационные номера. К фиксированным паролям относят личные номера. PIN-коды используют в приложениях, связанных с пластиковыми картами, для доказательства того, что данный участник является действительным владельцем карты, имеет право доступа к своему счёту. Это обеспечивает дополнительный рубеж безопасности, если карта утеряна или похищена.

29

Протоколы идентификации, использующие технику «запрос-ответ» (сильная аутентификация)

Доказывающий убеждает проверяющего в

своей аутентичности путем демонстрации знания некоторого секрета без предъявления самого секрета.

Знание секрета подтверждается выдачей ответов на меняющиеся с течением времени запросы проверяющего.

В таких протоколах обычно используют либо случайные числа, либо числа из неповторяющихся

30

последовательностей, либо метки времени.