- •Вопросы по теме №1

- •10.03.01 Информационная безопасность

- •Теория защиты информации. Основные направления.

- •Обеспечение информационной безопасности и направления защиты.

- •Основы обеспечения информационной безопасности организации

- •Комплексность (целевая, инструментальная, структурная, функциональная, временная).

- •Требования к системе защиты информации.

- •Угрозы информации.

- •Виды угроз. Основные нарушения.

- •Характер происхождения угроз.

- •Источники угроз. Предпосылки появления угроз.

- •Система защиты информации.

- •Классы каналов несанкционированного получения информации.

- •11. Причины нарушения целостности информации.

- •12. Методы и модели оценки уязвимости информации.

- •13. Общая модель воздействия на информацию.

- •18. Рекомендации по использованию моделей оценки уязвимости информации.

- •19. Допущения в моделях оценки уязвимости информации.

- •20. Методы определения требований к защите информации.

- •21. Факторы, обуславливающие конкретные требования к защите, обусловленные спецификой автоматизированной обработки информации. Задачи по защите информации

- •Объекты защиты

- •Планирование и реализация систем защиты

- •Методы защиты информации

- •Организационные

- •Аппаратно-программные

- •Методы контроля доступа

- •Методы идентификации пользователей

- •Средства разграничения доступа

- •Протоколирование

- •Криптографические средства

- •Siem-системы

- •22. Классификация требований к средствам защиты информации. Организационные требования

- •Существенные различия между моделями регулирования

- •Организационные меры для государственного органа

- •Организационные меры у операторов пд

- •Требования к программным продуктам

- •Государственные ис

- •Программные и технические средства для операторов пд

- •Требования к файрволам

- •23. Требования к защите, определяемые структурой автоматизированной системы обработки данных.

- •24. Требования к защите, обуславливаемые видом защищаемой информации.

- •25. Требования, обуславливаемые, взаимодействием пользователя с комплексом средств автоматизации.

- •26. Анализ существующих методик определения требований к защите информации.

- •27. Стандарт сша "Критерии оценки гарантировано защищенных вычислительных систем в интересах министерства обороны сша". Основные положения.

- •28. Руководящем документе Гостехкомиссии России "Классификация автоматизированных систем и требований по защите информации", выпущенном в 1992 году. Часть 1.

- •29. Классы защищенности средств вычислительной техники от несанкционированного доступа.

- •30.Факторы, влияющие на требуемый уровень защиты информации.

- •31. Функции и задачи защиты информации. Основные положения механизмов непосредственной защиты и механизмы управления механизмами непосредственной защиты.

- •32. Методы формирования функций защиты.

- •33. События, возникающие при формировании функций защиты.

- •34. Классы задач функций защиты.

- •39. Стратегии защиты информации.

- •40. Способы и средства защиты информации.

- •41. Способы "абсолютной системы защиты".

- •42. Архитектура систем защиты информации. Требования.

- •43. Общеметодологических принципов архитектуры системы защиты информации.

- •44. Построение средств защиты информации.

- •45. Ядро системы защиты.

- •46. Семирубежная модель защиты.

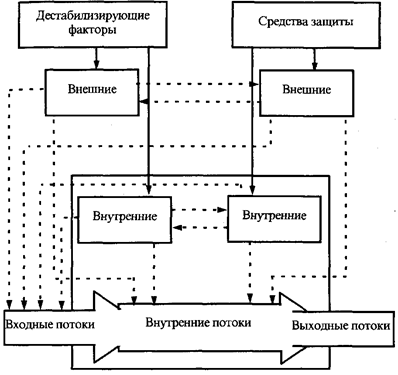

13. Общая модель воздействия на информацию.

Уязвимость информации есть событие, возникающее как результат такого стечения обстоятельств, когда в силу дестабилизирующих воздействий на защищаемую информацию используемые в АСОД средства защиты не в состоянии оказать достаточного противодействия. Модель уязвимости информации в АСОД в самом общем виде представлена на рис. 1.

Рис.1. Общая модель воздействия на информацию

Данная модель детализируется при изучении конкретных видов уязвимости информации: нарушения физической или логической целостности, несанкционированной модификации, несанкционированного получения, несанкционированного размножения.

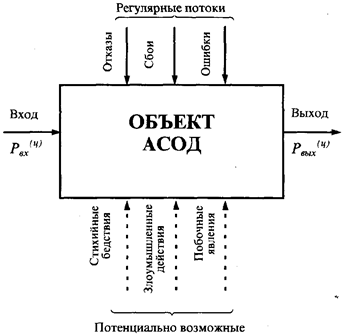

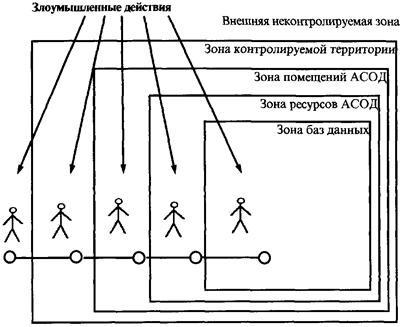

При детализации общей модели основное внимание акцентируется на том, что подавляющее большинство нарушений физической целостности информации имеет место в процессе ее обработки на различных участках технологических маршрутов. При этом целостность информации в каждом объекте АСОД существенно зависит не только от процессов, происходящих на объекте, но и от целостности информации, поступающей на его вход. Основную опасность представляют случайные дестабилизирующие факторы (отказы, сбои и ошибки компонентов АСОД), которые потенциально могут проявиться в любое время, и в этом отношении можно говорить о регулярном потоке этих факторов. Из стихийных бедствий наибольшую опасность представляют пожары, опасность которых в большей или меньшей степени также является постоянной. Опасность побочных явлений практически может быть сведена к нулю путем надлежащего выбора места для помещений АСОД и их оборудования. Что касается злоумышленных действий, то они связаны, главным образом, с несанкционированным доступом к ресурсам АСОД. При этом наибольшую опасность представляет занесение вирусов.

14. Общая модель процесса нарушения физической целостности информации.

15. Структурированная схема потенциально возможных злоумышленных действий в автоматизированных системах обработки данных.

16. Методологические подходы к оценке уязвимости информации.

17. Модель защиты системы с полным перекрытием.

Модель полного перекрытия подразумевает то, что в системе должно быть хотя бы одно средство защиты на каждом пути захода в систему. Такая модель показана на рис.1.

![]()

Рисунок — 1

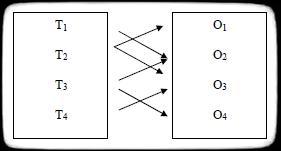

В такой модели конкретно видна каждая область которая нуждается в защите. Также оцениваются методы обеспечения безопасности с точки зрения эффективности, и их непосредственный вклад ы реализацию безопасности во всей информационной системе. Обычно несанкционированный доступ к каждому из объектов O определен неким ущербом который определяется количественно. К каждому объекту приписывают определенное множество действий, которыми может воспользоватся злоумышленник для НСД к объекту. Также можно определить потенциальные действия, которые приводят к списку угроз Т. Каждая из набора угроз имеет свою вероятность реализации ее злоумышленником. На практике понятно, что расчеты могут быть произведены с ограниченной точностью. На рис.2 показан двудольный граф объект-угроза.

Также одна угроза может быть реализована на несколько объектов. Задачей защиты есть реализация перекрытия каждого ребра графа. Из рис.2 можно выделить, что есть рёбра TiOj. Для реализации модели создадим третий набор, который включает методы защиты M. Идеально, когда для каждого Mk из множества M перекрывается определенное ребро TiOj. Набор методов M превращает двудольный граф в трёхдольный, и тогда рёбра будут иметь вид TiMk — MkOj. Если же в системе будет ребро TiOj, то в такой системе есть незащищенный объект. Также нужно помнить то, что одно и тот же метод защиты может перекрывать несколько угроз и защищать несколько объектов. Кроме того, отсутствие ребра TiOj не гарантирует полной защиты системы. На рис.3 показана трёхдульный граф.