Lab_6

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ

КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ

УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Безопасность Astra Linux

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №6

Настройка сети и межсетевого экрана

Направление/специальность подготовки: Информационная безопасность

Студенты:

Преподаватель:

Пестов И.Е. ______ (ФИО) (подпись)

Оглавление

Цель лабораторной работы

Ознакомиться с основными сетевыми параметрами

Задача лабораторной работы

В данной лабораторной работе были рассмотрены следующие задачи:

Научиться настраивать IP-адрес, маску подсети, основной шлюз, DNS-сервер, имя компьютера. Добавить настройки и автозагрузку;

Ознакомиться с межсетевым экраном «NetFilter»;

Ознакомиться с цепочками «filter», «nat», «mangle»;

Научиться настраивать правила в цепочке.

Используемое программное обеспечение

Для выполнения лабораторной работы используется установленный дистрибутив ОС Linux

Порядок выполнения работы

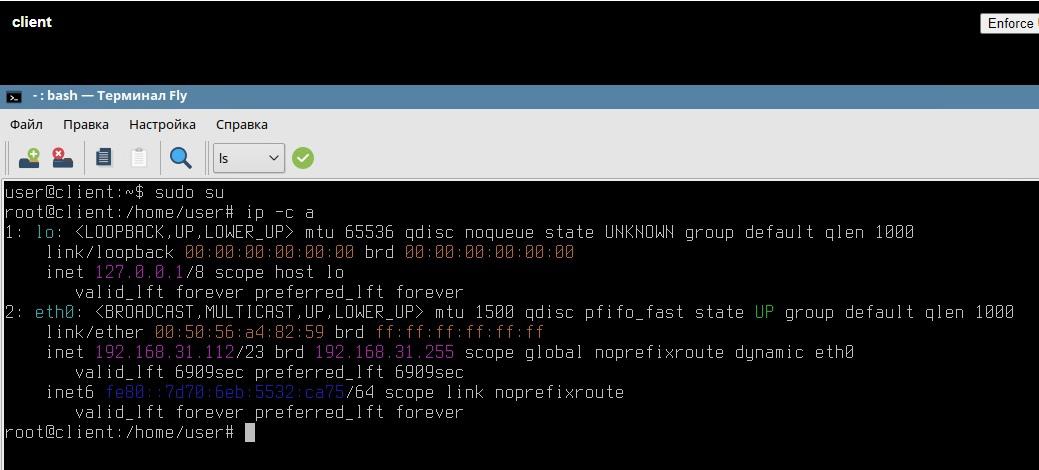

Рассмотрим информацию о IP-конфигурации клиента и сервера (Рисунок 1 и 2);

Рисунок 1 – IP-конфигурация клиента

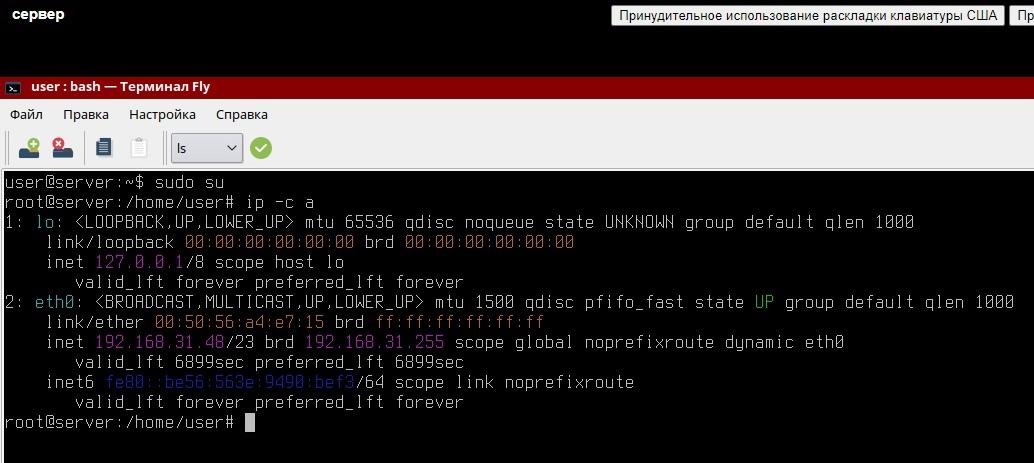

Рисунок 2 – IP-конфигурация сервера

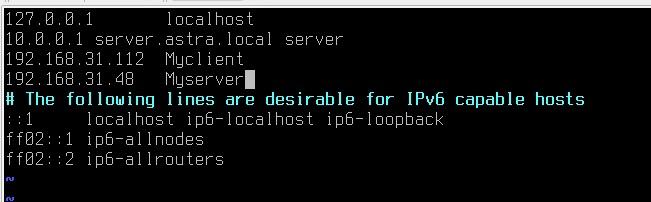

Добавим в файл /etc/hosts IP клиента и имя сервера (Рисунок 3);

Рисунок 3 – Добавление ip-сервера и изменение имени клиента

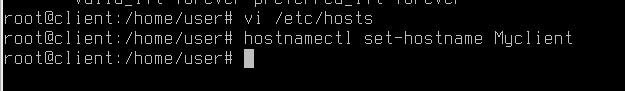

Применим новое имя для клиента (Рисунок 4 и 5);

Рисунок 4 – Применение нового имени клиента

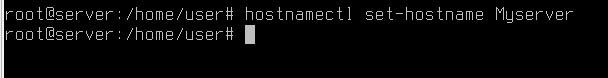

Рисунок 5 – Применение нового имени сервера

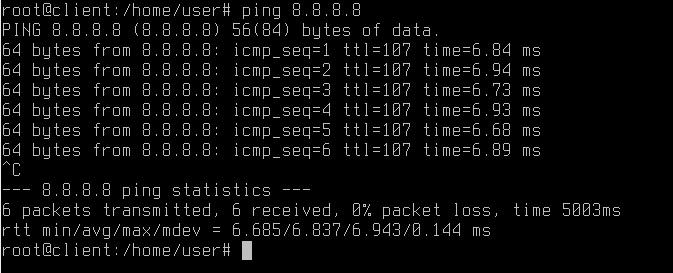

Проверим, есть ли доступ к интернету (Рисунок 6);

Рисунок 6 – Проверка доступа к интернету

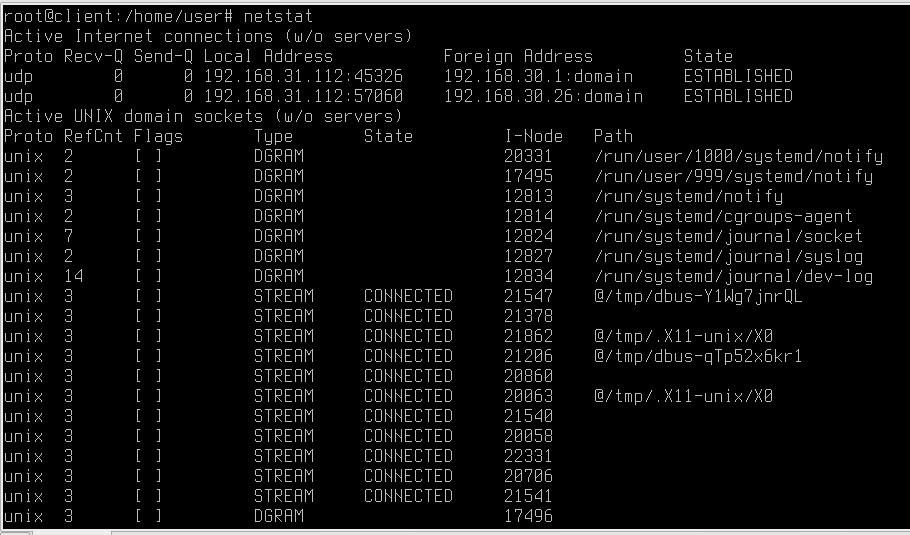

Проверяем открытые подключения (Рисунок 7);

Рисунок 7 – Проверка открытых подключений

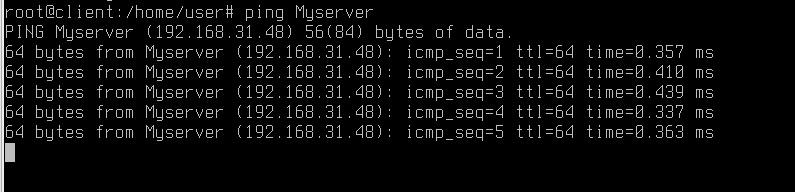

Проверяем подключение клиента к севреру (Рисунок 8);

Рисунок 8 – Проверка подключения клиента к серверу

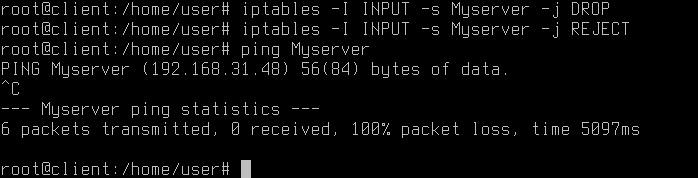

Применяем правила для фильтрации входящего трафика с компьютеров в локальной сети по критерию «адрес отправителя», целями DROP и REJECT (Рисунок 9);

Рисунок 9 – Правила для фильтрации целями DROP и REJECT

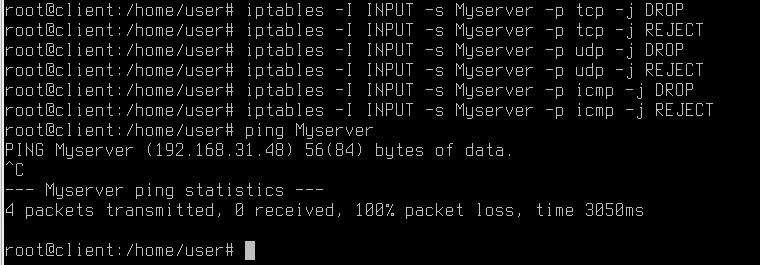

Применяем правила для фильтрации входящего трафика с компьютеров в локальной сети по критерию «адрес отправителя», целями DROP и REJECT по протоколам TCP, UPD и ICMP (Рисунок 10);

Рисунок 10 – Правила для фильтрации по «адресу отправителя», целями DROP и REJECT по протоколам TCP, UPD и ICMP

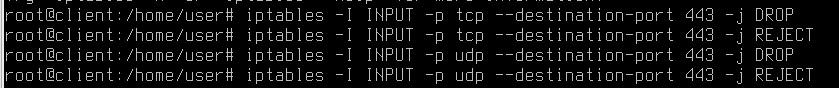

Применяем правила для фильтрации входящего трафика с компьютеров в локальной сети по критерию «порт назначения», целями DROP и REJECT по протоколам TCP, UPD и ICMP (Рисунок 11);

Рисунок 11 – Правила для фильтрации по «порту назначения», целями DROP и REJECT по протоколам TCP, UPD и ICMP

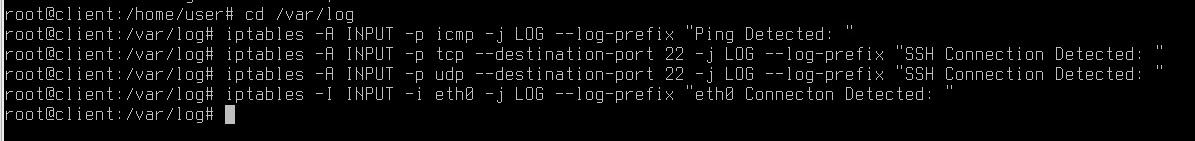

Применяем правила для журналирования для всех icmp-пакетов, всех пакетов, которые проходят на интерфейс eth0, пакетов, которые проходят на 22 порт (Рисунок 12).

Рисунок 12 – Правило для журналирования

Вывод

В данной лабораторной работе были изучены основные сетевые параметры, команда iptables, которая необходима для настройки правил сети.

Санкт-Петербург

2021г.