- •ЛЕКЦИЯ . ОСНОВНЫЕ ПОДСИСТЕМЫ ОС: ПОДСИСТЕМА БЕЗОПАСНОСТИ

- •КЛАССИФИКАЦИЯ

- •БЕЗОПАСНАЯ ИНФОРМАЦИОННАЯ СИСТЕМА

- •ОСНОВНЫЕ

- •КЛАССИФИКАЦИЯ УГРОЗ

- •ТИПИЧНЫЕ АТАКИ НА ОС

- •СИСТЕМНЫЙ ПОДХОД К ОБЕСПЕЧЕНИЮ БЕЗОПАСНОСТИ

- •ПОЛИТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- •ПОНЯТИЕ ЗАЩИЩЕННОЙ ОС

- •ПРИНЦИПЫ ПОЛИТИКИ БЕЗОПАСНОСТИ

- •ОСНОВНЫЕ ФУНКЦИИ ПОДСИСТЕМЫ ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ

- •ИДЕНТИФИКАЦИЯ, АУТЕНТИФИКАЦИЯ И АВТОРИЗАЦИЯ

- •КРИПТОГРАФИЧЕСКИЕ

- •КЛАССИФИКАЦИЯ

- •АУДИТ (ОПРЕДЕЛЕНИЕ)

- •АУДИТ (НЕОБХОДИМОСТЬ АУДИТА)

- •АУДИТ (ТРЕБОВАНИЯ К СИСТЕМЕ)

- •АУДИТ (ОБЯЗАТЕЛЬНО РЕГИСТРИРУЕМЫЕ СОБЫТИЯ)

- •РАЗГРАНИЧЕНИЕ ДОСТУПА (ОПРЕДЕЛЕНИЯ)

- •РАЗГРАНИЧЕНИЕ ДОСТУПА (ОПРЕДЕЛЕНИЯ)

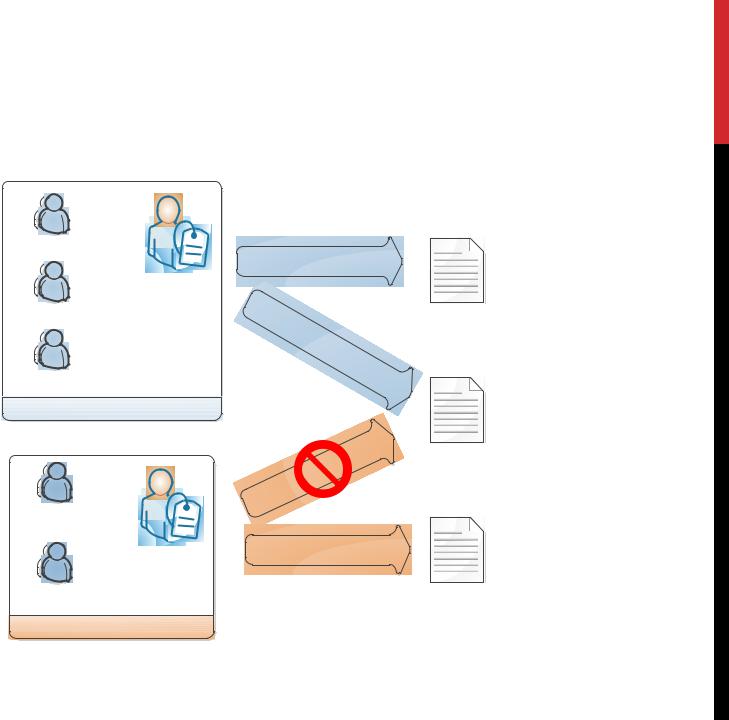

- •ИЗБИРАТЕЛЬНОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА

- •ПОЛНОМОЧНОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА

- •ПОЛНОМОЧНОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА

- •РОЛЕВОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА

- •РОЛЕВОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА

- •КЛАССИФИКАЦИЯ УРОВНЕЙ ЗАЩИТЫ ОС (АМЕРИКАНСКАЯ КЛАССИФИКАЦИЯ)

- •БАЗОВЫЙ УРОВЕНЬ БЕЗОПАСНОСТИ С2 (ТРЕБОВАНИЯ)

- •WINDOWS И УРОВЕНЬ С2

- •ОСНОВНЫЕ НЕДОСТАТКИ АМЕРИКАНСКОЙ КЛАССИФИКАЦИИ

- •КЛАССИФИКАЦИЯ

- •КЛАССИФИКАЦИЯ

- •КЛАССИФИКАЦИЯ

- •ВРЕДОНОСНОЕ ПО

- •Вредоносное ПО (по принципу действия)

- •КЛАССИФИКАЦИЯ

- •ЧЕРВИ

- •ЧЕРВИ

- •ТРОЯНСКИЕ ПРОГРАММЫ

- •ТРОЯНСКИЕ ПРОГРАММЫ

- •ЗАПУСК ТРОЯНСКИХ ПРОГРАММ

- •ЗАПУСК ТРОЯНСКИХ ПРОГРАММ

- •ЗАПУСК ТРОЯНСКИХ ПРОГРАММ

- •ПРАВИЛА ДЛЯ СНИЖЕНИЯ РИСКА ЗАРАЖЕНИЯ

- •ПРАВИЛА ДЛЯ СНИЖЕНИЯ РИСКА ЗАРАЖЕНИЯ

- •ПРАВИЛА ДЛЯ СНИЖЕНИЯ РИСКА ЗАРАЖЕНИЯ

- •ХАКЕРСКИЕ УТИЛИТЫ И ПРОЧЕЕ ВРЕДОНОСНОЕ ПО

- •ДОПОЛНИТЕЛЬНЫЕ ТЕРМИНЫ

- •ДОПОЛНИТЕЛЬНЫЕ

- •ИСТОРИЯ ВИРУСОВ

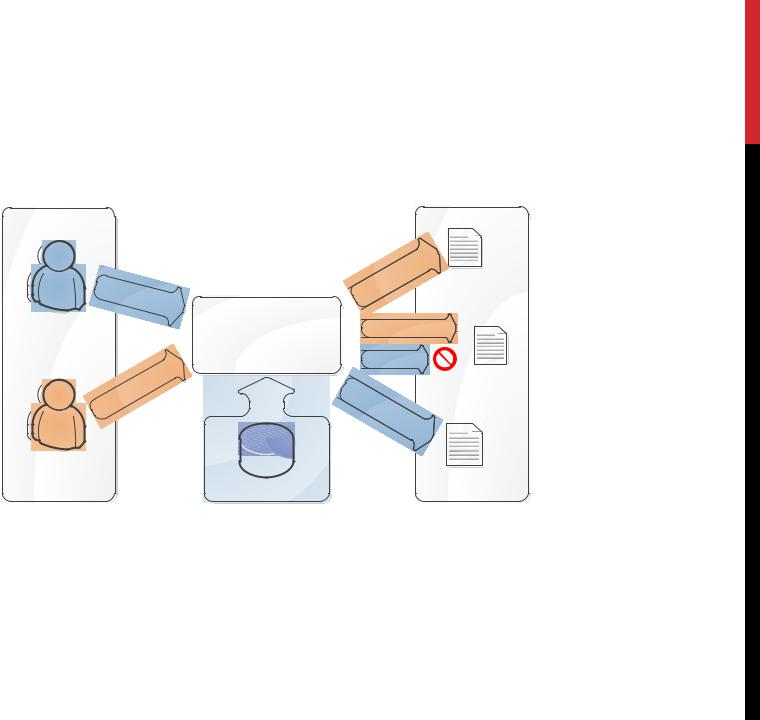

ИЗБИРАТЕЛЬНОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА

Субъект ыдост упа

Пользователь |

Сервис |

Пользователь |

авт оризации |

|

ПользовательПользователь2  Матрицадоступа

Матрицадоступа

ОбъектОбъект11

ОбъектОбъект22

Объект3 |

Объект3 |

Объект ыдост упа

21

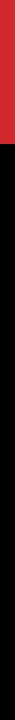

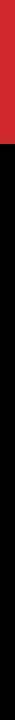

ПОЛНОМОЧНОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА

В множестве объектов доступа операционной системы выделяется подмножество объектов полномочного разграничения доступа. Каждый объект полномочного разграничения доступа имеет гриф секретности. Чем выше числовое значение грифа секретности, тем секретнее объект. Нулевое значение грифа секретности означает, что объект несекретен.

Каждый субъект доступа имеет уровень допуска. Чем выше числовое значение уровня допуска, тем больший допуск имеет субъект. Нулевое значение уровня допуска означает, что субъект не имеет допуска.

Если:

•объект является объектом полномочного разграничения доступа,

•гриф секретности объекта строго выше уровня допуска субъекта, обращающегося к нему,

•субъект открывает объект в режиме, допускающем чтение информации,

то доступ субъекта к объекту запрещен независимо от состояния матрицы доступа.

22

ПОЛНОМОЧНОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА

Совершенно секретно

Дляслужебного Несекретно пользования Секретно

ПользовательПользователь1

ОбъектОбъект11

ПользовательПользователь2

23

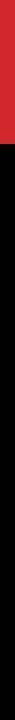

РОЛЕВОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА

Ролевое разграничение доступа (англ. RoleBasedAccessControl, RBAC) — развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли.

24

РОЛЕВОЕ РАЗГРАНИЧЕНИЕ ДОСТУПА

ПользовательПользователь1

Пользователь2 |

|

Пользователь2 |

ОбъектОбъект1 1 |

|

ПользовательПользователь33

Роль 1

ОбъектОбъект2 2

ПользовательПользователь44

Пользователь |

|

Пользователь5 |

ОбъектОбъект3 3 |

|

|

Роль 2 |

|

25

КЛАССИФИКАЦИЯ УРОВНЕЙ ЗАЩИТЫ ОС (АМЕРИКАНСКАЯ КЛАССИФИКАЦИЯ)

D1. Этот критерий не предъявляет никаких требований. Этому критерию удовлетворяют все системы, не удовлетворяющие более высоким критериям.

C1. В операционной системе поддерживается избирательный контроль доступа. Пользователь, начинающий работать с системой, должен подтвердить свою подлинность (аутентифицироваться).

Базовым критерием является критерий С2.

В1. Известен под названием «Полномочный контроль доступа» (Маndatory Асcеss Соntrol). В основе этих систем лежит полномочное разграничение доступа.

B2. Усиливает требования критерия В1. Подсистема защиты систем, удовлетворяющих критерию В2, реализует формально определенную и четко документированную модель безопасности. Осуществляется контроль скрытых каналов утечки информации.

Существуют также критерии В3 и А1, но ничего не известно о наличии операционных систем, удовлетворяющих этим критериям.

26

БАЗОВЫЙ УРОВЕНЬ БЕЗОПАСНОСТИ С2 (ТРЕБОВАНИЯ)

Средство защищенной регистрации в системе требует, чтобы пользователь идентифицировал себя посредством ввода уникального идентификатора и пароля, прежде чем ему будет предоставлен доступ к системе.

Избирательное разграничение доступа позволяет владельцу ресурса определять, кто имеет доступ к данному ресурсу и что они могут с ним делать. Владелец определяет это, назначая права доступа пользователю или группе пользователей.

Аудит обеспечивает возможность обнаружения и регистрации важных событий, имеющих отношение к защите, или любой попытки создания, использования или удаления системных ресурсов.

Защита памяти предотвращает чтение информации, записанной кем– либо в память, после того как этот блок памяти был возвращен ОС. Перед повторным использованием память реинициализируется.

27

WINDOWS И УРОВЕНЬ С2

Требования безопасности по уровню С2 для этих систем выглядят следующим образом:

•в BIOS компьютера установлен пароль на загрузку;

•на жестких дисках используется только файловая система NTFS;

•запрещено использование паролей короче шести символов;

•запрещен гостевой доступ;

•запрещен запуск любых отладчиков;

•запрещено выключение компьютера без предварительной аутентификации пользователя;

•запрещено разделение между пользователями ресурсов сменных носителей информации (гибких дисков и CD-ROM).

28

ОСНОВНЫЕ НЕДОСТАТКИ АМЕРИКАНСКОЙ КЛАССИФИКАЦИИ

совершенно не рассматриваются криптографические средства защиты информации;

практически не рассматриваются вопросы обеспечения защиты системы от атак, направленных на временный вывод системы из строя (атаки класса «отказ в обслуживании»);

не уделяется должного внимания вопросам защиты защищаемой системы от негативных воздействий программных закладок и компьютерных вирусов;

недостаточно подробно рассматриваются вопросы взаимодействия нескольких экземпляров защищенных систем в локальной или глобальной вычислительной сети;

29

КЛАССИФИКАЦИЯ

ГОСТЕХКОМИССИИ

ГРУППА 3. Однопользовательские системы.

Класс 3Б. Проверка подлинности пользователя при входе в систему. Регистрация входа и выхода пользователей из системы. Учет используемых внешних носителей информации.

Класс 3А. Выполняются все требования класса 3Б. Регистрация распечатки документов. Физическая очистка очищаемых областей оперативной и внешней памяти.

30