Шпоры ТОИБАС

.doc|

1. Основные понятия информационной безопасности. Конфиденциальность, целостность, доступность информации. Общая классификация методов обеспечения ИБ |

2. Угрозы информационной безопасности. Критерии классификации угроз. Методы перечисления угроз. |

3. Построение систем защиты от угроз нарушения конфиденциальности информации. Организационные меры.

|

|

Информация - всё то, что можно представить символами конечного (напр, бинарного) алфавита. Предмет - автоматизированные системы обработки информации (АС) - совокупность следующих объектов: 1)средств вычислительной техники; 2)программн.обеспечения; 3)каналов связи; 4)информации на различных носителях; 5)персонала и пользователей системы. Информационная безопасность АС - состояние системы, при котором: 1. Система способна противостоять дестабилизирующему воздействию внутренних и внешних угроз; 2. Функционирование и сам факт наличия системы не создают угроз для внешней среды и для элементов самой системы. На практике инфор. безоп-ть - совокупность следующих трёх базовых свойств защищаемой информации: − конфиденциальность, означающая, что доступ к информации могут получить только легальные пользователи; − целостность, обеспечивающая, что 1) защищаемая инфа может быть изменена только законными и имеющими соответствующие полномочия пользователями, 2) инфа внутренне непротиворечива и (если данное свойство применимо) отражает реальное положение вещей; − доступность, гарантирующая беспрепятственный доступ к защищаемой информации для законных пользователей. Защита информации - деятельность, направленная на обеспечение информационной безопасности. Методы обеспечения ИБ: Теоретические методы: 1) Формализация процессов, связанных с обеспечением ИБ, 2) Обоснование корректности и адекватности систем обеспечения ИБ. Организационные методы: Управление ИБ на Предприятии. Правовые методы: 1) Ответственность, 2) Работа с гостайной, 3) Защита авторских прав, 4) Лицензирование и сертификация. Инженерно-технические методы: Защита информации от утечки по техническим каналам. Сервисы сетевой Безопасности: 1) Идентификация и Аутентификация, 2) Разграничение доступа, 3) Протоколирование и аудит, 4) Средства защиты периметра, 5) Криптографические средства защиты. Сервисы сетевой безоп-ти -механизмы защиты инфы,обрабатываемой в распределённых вычислительных системах и сетях. Инженерн-технич методы - обеспечение защиты инфы от утечки по тех. каналам (напр, за счёт перехвата электромагн. излучения или речевой инфы. Правовые и организационные методы защиты инфы создают нормативную базу для организации различного рода деятельности, связанной с обеспечением ИБ. Теоретические методы обеспечения ИБ решают 2 задачи: 1) формализация, связанных с обеспечением ИБ. (напр, строгое описание всех возможные информационнх потоков в системе – гарантия выполнения требуемых свойств безоп-ти; 2) строгое обоснование корректности и адекватности функционирования систем обеспечения ИБ при проведении анализа их защищённости. |

У Критерии класс-ции: 1.По природе возникновения: Естественные - возникшие в результате воздействия на АС объективных физ.процессов или стихийных природных явлений, не зависящих от человека. Искусственные вызваны действием человека. 2.По степени преднамеренности: Случайные - обусловлены халатностью или непреднамер. ошибками персонала. (Пр. ввод ошибочных данных); Преднамеренные - в результате направл. деят-ти злоумышленника.(Пр. проникновение злоумышленника на охраняемую территорию с нарушением установленных правил физического доступа). 3.В завис-ти от источника угрозы: Угрозы, источником которых является: 1)природная среда. (стихийные бедствия); 2)человек(внедрение агентов в ряды персонала АС); 3)санкционированные программно-аппаратные средства. (некомпетентное использование системных утилит); 4)несанкционированные -//- (кейлоггеры). 4. По положению источника угрозы выделяют угрозы, источник которых расположен: 1)вне контролируемой зоны. (дистанционная фото- и видеосъёмка; перехват акуст. инфы); 2)в пределах контролируемой зоны (жучки). 5. По степени воздействия на АС: Пассивные - при реализации не осуществляют никаких изменений в составе и структуре АС. Активные - нарушают структуру АС. 6. По способу доступа к ресурсам АС угрозы: 1)использующие стандартный доступ (несанкц.получение пароля путём подкупа, шантажа..); 2)использующие нестандартный путь доступа (исп-е недекларированных возможностей средств защиты). Основная классификация (исп.на практике): 1)Угрозы нарушения конфид-ти инфы - инфа становится доступной субъекту, не располагающему полномочиями для ознакомления с ней; 2)Угрозы нарушения целостности инфы (любое злонамеренное искажение информации, обрабатываемой с использованием АС); 3)Угрозы нарушения доступности инфы (доступ к некоторому ресурсу АС для легальных пользователей блокируется). Методы перечисления угроз: 1)Построение произвольных списков угроз: Возможные угрозы выявляются экспертным путём и фиксируются случайным и неструктурированным образом. (неполнота и противоречивость результатов); 2)Построение деревьев угроз: Угрозы описываются в виде одного или нескольких деревьев.

|

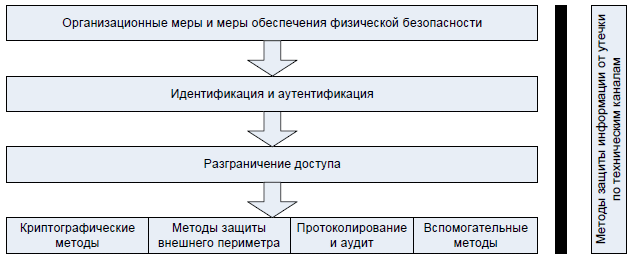

При построении систем защиты от угроз нарушения конфид-ти инфы в АС используется комплексный подход. Схема традиционно выстраиваемой эшелонированной защиты:

Первичная защита осуществляется за счёт реализуемых организационных мер и механизмов контроля физического доступа к АС. На этапе контроля логического доступа, защита осуществляется с использованием различных сервисов сетевой безопасности. Параллельно должен быть развёрнут комплекс инженерно-технических средств защиты информации, перекрывающих возможность утечки по техническим каналам. Организационные меры и меры обеспечения физической безопасности предусматривают: 1)развёртывание системы контроля и разграничения физического доступа к элементам АС; 2)создание службы охраны и физической безопасности; 3)организацию механизмов контроля за перемещением сотрудников и посетителей (с использованием систем видеонаблюдения, проксимити-карт ит.д.); 4)разработку и внедрение регламентов, должностных инструкций и тому подобных регулирующих документов; 5)регламентацию порядка работы с носителями, содержащими конфиденциальную информацию. Не затрагивая логики функционирования АС, данные меры при корректной и адекватной их реализации являются крайне эффективным механизмом защиты и жизненно необходимы для обеспечения безопасности любой реальной системы.

|

|

6. Криптографические методы обеспечения конфид-ти инфы. |

||

|

1

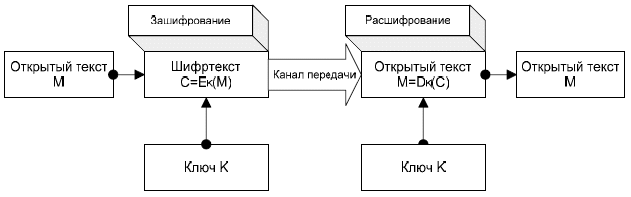

Пр. алгоритм ГОСТ 28147-89, DES и AES. 2.Асимметричные криптосистемы - в них исп-ся различные ключи для зашифрования и расшифрования информации. Ключ для зашифрования (открытый) может быть общедоступным, чтобы любой желающий мог зашифровать сообщение для некоторого получателя. Получатель является единственным обладателем ключа для расшифрования (секретный) и единственный может расшифровать зашифрованные для него сообщения.

Пр. RSA и схема Эль-Гамаля. Симметричные и асимметричные криптосистемы, а также различные их комбинации используются в АС прежде всего для шифрования данных на различных носителях и для шифрования трафика.

|

||

|

4. Построение систем защиты от угроз нарушения конфид-ти инфы. Идентификация и аутентификация. |

||

|

П

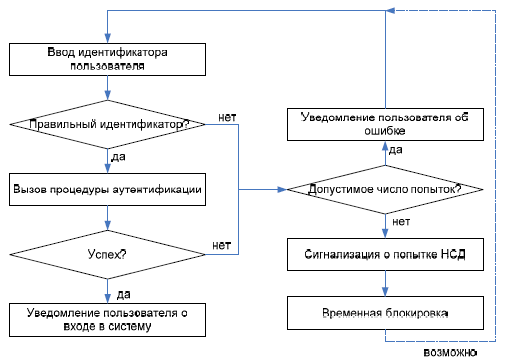

Первичная защита осуществляется за счёт реализуемых организационных мер и механизмов контроля физического доступа к АС. На этапе контроля логического доступа, защита осуществляется с использованием различных сервисов сетевой безопасности. Параллельно должен быть развёрнут комплекс инженерно-технических средств защиты информации, перекрывающих возможность утечки по техническим каналам. Идентификация - присвоение субъектам доступа уникальных идентификаторов и сравнение таких идентификаторов с перечнем возможных. Аутентификация - проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности. Базовая схема иднт-ции и аут-ции:

Приведённая схема учитывает возможные ошибки оператора при проведении процедуры аутентификации: если аутентификация не выполнена, но допустимое число попыток не превышено, пользователю предлагается пройти обе процедуры еще раз. Классификация методов аут-ции: 1.Методы, основанные на знании некоторой секретной информации (Пр. парольная защита, когда в качестве средства аутентификации пользователю предлагается ввести пароль – некоторую последовательность символов) - наиболее распростр. 2.Методы, основанные на использовании уникального предмета (смарт-карта, токен, электронный ключ..) 3.Методы, основанные на использ-ии биометрических характеристик человека (отпечатки пальцев; рисунок сетчатки или радужной оболочки глаза; тепловой рисунок кисти руки; фотография или тепловой рисунок лица; почерк (роспись); голос) - наиболеее распространены сканеры отпечатков пальцев и рисунков сетчатки и радужной оболочки глаза. 4.Методы, основанные на информации, ассоциированной с пользователем (Пр. координаты пользователя, определяемые при помощи GPS) - вряд ли в качестве единственного механизма аутентификации, однако допустим в качестве одного из нескольких. Широко распространена практика совместного использования нескольких из перечисленных выше механизмов – в таких случаях говорят о многофакторной аутентификации. |

||

|

5. Построение систем защиты от угроз нарушения конфиденциальности информации. Особенности парольных систем. Методы разграничения доступа. |

||

|

П

Первичная защита осуществляется за счёт реализуемых организационных мер и механизмов контроля физического доступа к АС. На этапе контроля логического доступа, защита осуществляется с использованием различных сервисов сетевой безопасности. Параллельно должен быть развёрнут комплекс инженерно-технических средств защиты информации, перекрывающих возможность утечки по техническим каналам. Особенности парол.систем: Наиболее распространены из-за ряда причин: 1)Относительная простота реализации. Действительно, реализация механизма парольной защиты обычно не требует привлечения дополнительных аппаратных средств, 2)Традиционность (привычность, в отличие от сканеров рисунка сетчатки глаза напр.). В то же время стойкие пароли мало пригодны для использования человеком. Ибо стойкость пароля = по мере усложнения; но чем сложнее, тем труднее запомнить, и у юзера появляется искушение записать пароль, что создаёт дополнительные каналы для его дискредитации. У Разграничение доступа - установление полномочий субъектов для полследующего контроля санкционированного использования ресурсов, доступных в системе. Методы: Дискреционное - между поименованными субъектами и поименованными объектами. (м.б. реализовано с исп-ем матрицы доступа-определяет права доступа для каждого пользователя по отношению к каждому ресурсу); Мандатное/принудительное - разграничение доступа по уровням секретности(полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен, при этом все ресурсы АС должны быть классифицированы по уровням секретности) Различие: если в случае дискреционного разграничения доступа права на доступ к ресурсу для пользователей определяет его владелец, то в случае мандатного разграничения доступа уровни секретности задаются извне, и владелец ресурса не может оказать на них влияния.

|

||

|

7. Методы защиты внешн. периметра. Межсетевое экранир-е. |

||

|

Подсистема защиты внешнего периметра АС обычно включает в себя два основных механизма: средства межсетевого экранирования и средства обнаружения вторжений. Решая родственные задачи, эти механизмы часто реализуются в рамках одного продукта и функционируют в качестве единого целого.Но каждый из механизмов является самодостаточным и заслуживает отдельного рассмотрения. Межсетевой экран выполняет функции разграничения инф. потоков на границе защищаемой АС. Это позволяет:1)повысить безопасность объектов внутренней среды засчёт игнорирования неавторизованных запросов из внешней среды; 2)контролировать информационные потоки во внешнюю среду; 3)обеспечить регистрацию процессов информационного обмена. Контроль информационных потоков производится посредством фильтрации информации, т.е. анализа её по совокупности критериев и принятия решения о распространении в АС или из АС. Классы МЭ (основной классиф. признак - уровень модели ISO/OSI, на котором функционирует МЭ): 1. Фильтры пакетов - простейший класс МЭ, работают на сетевом и транспортном уровнях модели ISO/OSI. Фильтрация пакетов по следующим критериям: 1)IP-адрес источника; 2)IP-адрес получателя; 3)порт источника; 4)порт получателя; 5)специфические параметры заголовков сетевых пакетов. Фильтрация реализ. путём сравнения этих параметров заголовков сетевых пакетов с базой правил фильтрации. 2. Шлюзы сеансового уровня - работают на сеансовом уровне модели ISO/OSI. Могут контролировать допустимость сеанса связи, анализируя параметры протоколов сеансового уровня. 3. Шлюзы прикладного уровня - позволяют фильтровать отдельные виды команд или наборы данных в протоколах прикладного уровня. Для этого используются прокси-сервисы – программы специального назначения, управляющие трафиком через межсетевой экран для определённых высокоуровневых протоколов (http, ftp, telnet и т.д.). Э допустимость использования отдельных команд протоколов высок. уровня и фильтровать данные, получаемые прокси-сервером извне; при этом прокси-сервер на основании установленных политик может принимать решение о возможности или невозможности передачи этих данных клиенту A. 4.Межсетевые экраны экспертного уровня - наиболее сложные, сочетающие в себе элементы всех трёх приведённых выше категорий. Вместо прокси-сервисов в таких экранах используются алгоритмы распознавания и обработки данных на уровне приложений. Большинство используемых в настоящее время межсетевых экранов относятся к категории экспертных. Наиболее известные и распространённые МЭ – CISCO PIX и CheckPoint FireWall-1. |

|

8. Методы защиты внешнего периметра. Системы обнаружения вторжений. Протоколирование и аудит. |

9. Построение систем защиты от угроз нарушения целостности информации. Принципы обеспечения целостности. Структура системы защиты от угроз нарушения целостности. |

10. Криптографические методы обеспечения целостности информации. |

|

Подсистема защиты внешнего периметра АС обычно включает в себя два основных механизма: средства межсетевого экранирования и средства обнаружения вторжений. Решая родственные задачи, эти механизмы часто реализуются в рамках одного продукта и функционируют в качестве единого целого. Но каждый из механизмов является самодостаточным и заслуживает отдельного рассмотрения. О решающий данную задачу. (на рис схема и алгоритм функц-ия) Категории систем IDS: 1.DS уровня сети - сенсор функционирует на выделенном для этих целей хосте в защищаемом сегменте сети. Сетевой адаптер данного хоста функционирует в режиме прослушивания, что позволяет анализировать весь проходящий в 2.IDS уровня хоста - если сенсор функционирует на уровне хоста, для анализа могут быть использованы: 1)записи стандартных средств протоколирования ОС; 2)инфа об используемых ресурсах; 3)профили ожидаемого поведения пользователей. +/-: IDS уровня сети не снижают общую производительность системы, однако IDS уровня хоста более эффективно выявляют атаки и позволяют анализировать активность, связанную с отдельным хостом. На практике лучше исп-ть системы, совмещающие оба подхода. Подсистема протоколирования - механизм подотчётности системы обеспечения ИБ, фиксирующий все события, относящиеся к вопросам безопасности. В свою очередь, аудит – это анализ протоколируемой информации с целью оперативного выявления и предотвращения нарушений режима информационной безопасности. СОВ уровня хоста можно рассматривать как системы активного аудита. Назначение: 1)обеспечение подотчётности пользователей и администраторов; 2)обеспечение возможности реконструкции последовательности событий; 3)обнаружение попыток нарушения информационной безопасности; 4)предоставление информации для выявления и анализа технических проблем, не связанных с безопасностью. Протоколируемые данные помещаются в регистрационный журнал, который представляет собой хронологически упорядоченную совокупность записей результатов деятельности субъектов АС, достаточную для восстановления, просмотра и анализа последовательности действий с целью контроля конечного результата. Типовая запись содержит эл-ты: временная метка, тип события, инициатор события, результат события. Система протоколирования должна быть спроектирована таким образом, чтобы ни один пользователь (включая администраторов!) не мог произвольным образом модифицировать записи системных журналов. Решение проблемы переполнения максимально допустимого объёма системного журнала: 1)система может быть заблокирована вплоть до решения проблемы с доступным дисковым пространством; 2)могут быть автоматически удалены самые старые записи системных журналов; 3)система может продолжить функционирование, временно приостановив протоколирование информации. |

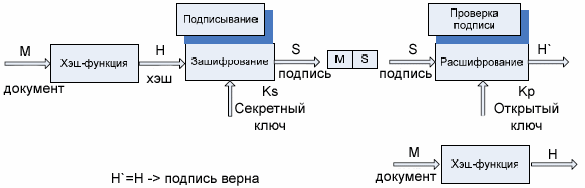

При построении систем защиты от угроз нарушения целостности информации используются следующие криптографические примитивы: цифровые подписи; криптографические хэш-функции; коды проверки подлинности. Цифровая подпись - механизм подтверждения подлинности и целостности цифровых документов. Требования: 1)Цифровая подпись должна позволять доказать, что именно законный автор, и никто другой, сознательно подписал документ; 2)Цифровая подпись должна представлять собой неотъемлемую часть документа. Должно быть невозможно отделить подпись от документа и использовать её для подписывания других документов; 3)Цифровая подпись должна обеспечивать невозможность изменения подписанного документа; 4)Факт подписывания документа должен быть юридически доказуемым. Должен быть невозможным отказ от авторства подписанного документа. __В простейшем случае для реализации цифровой подписи может быть использован механизм, аналогичный асимметричной криптосистеме. Разница будет состоять в том, что для зашифрования (являющегося в данном случае подписыванием) будет использован секретный ключ, а для расшиврования, играющего роль проверки подписи, - общеизвестный открытый ключ. Порядок использования цифр. подписи: 1. Документ зашифровывается секретным ключом подписывающего, и зашифр.копия распространяется вместе с оригиналом документа в качестве цифровой подписи; 2. Получатель, используя общедоступный открытый ключ подписывающего, расшифровывает подпись, сличает её с оригиналом и убеждается, что подпись верна. Функция вида y=f(x) называется криптографической хэш-функцией, если она удовлетворяет следующим свойствам: 1)На вход хэш-функции может поступать последовательность данных произвольной длины, результат же (хэш) имеет фиксированную длину; 2)Значение y по имеющемуся значению x вычисляется за полиномиальное время, а значение x по имеющемуся значению y почти во всех случаях вычислить невозможно; 3)Вычислительно невозможно найти два входных значения хэш-функции, дающие идентичные хэши; 4)При вычислении хэша используется вся информация входной последовательности; 5)Описание функции является открытым и общедоступным. Хэш-функции в схемах цифровой подписи:

Коды проверки подлинности, или MAC-коды, представляют собой криптографические хэш-функции, для вычисления которых необходимо знать секретный ключ. Использование ключа позволяет гарантировать невозможность подмены защищаемых объектов, аналогичной приведённой выше: злоумышленник, не знающий секретного ключа, не сможет пересчитать хэш для нового файла. |

|

|

Б либо с использованием криптографических схем разделения секрета; 5.Аудит произошедших событий - данный принцип требует создания механизма подотчётности пользователей, позволяющего отследить моменты нарушения целостности информации; 6.Объективный контроль – необходимо реализовать оперативное выделение данных, контроль целостности которых является оправданным; 7.Управление передачей привилегий - порядок передачи привилегий должен полностью соответствовать организационной структуре предприятия. Общая структура (на рисунке) |

||

|

11. Построение систем защиты от угроз нарушения доступности. |

||

|

В

Структур. схема:

Дублирование каналов связи может осуществляться как в пределах АС, так и в отношении каналов, связывающих АС с внешней средой (например, путём использования каналов доступа к Internet от нескольких независимых провайдеров). Дублирование шлюзов и МЭ позволяет избежать ситуации, когда связность АС нарушается из-за неисправности узла, представляющего собой «узкое место» - единую точку входа для всего трафика. Резервное копирование инфы является одним из важнейших механизмов, обеспечивающих её доступность и целостность. Методы: 1)Полное - все без исключения файлы, потенциально подвергаемые резервному копированию, переносятся на резервный носитель; 2)Инкрементальное - только файлы, изменённые с момента последнего инкрементального копирования. 3. Дифференциальное - копируются файлы, изменённые с момента полного резервного копирования. Количество копируемых данных в этом случае с каждым разом возрастает. На практике: периодически проводится полное, в промежутках - инкрементальное или дифференциальное. Инкрементальное выполняется быстрее, однако в случае дифференциального легче восстановить оригинал по резервной копии. Использование RAID-массивов решает задачу оптимального распределения данных по нескольким дисковым накопителям. Типы: 0)Уровень 0 - несколько дисков представляются как 1 виртуальный диск. Защита от сбоев не обеспечивается; 1)Уровень 1 - реализуется зеркалирование – идентичные данные хранятся на нескольких (2х) дисках. Надёжная защита от сбоев, но неэффективно; 2)Уровень 2 - биты данных поочерёдно размещаются на различных дисках; имеются выделенные диски, содержащие контрольные суммы. Для контроля ошибок используется код Хэмминга. На практике: редко; 3,4)Уровни 3,4 - байты или блоки данных записываются на различные диски, биты чётности – на выделенный диск; 5)Уровень 5 - Данные и контрольные суммы распределяются по всем дискам. +: возможно одновременное выполнение нескольких операций чтения или записи - повышает производительность; 6)Уровень 7 - аналогично массивам уровня 5, дополнительно на аппаратном уровне реализовано представление массива в виде единого виртуального диска. Зеркалирование серверов в целом аналогично зеркалированию дисковых накопителей: идентичные данные в целях защиты от сбоев оборудования записываются на два независимых сервера. Дублирование серверов позволяет обеспечить полноценную замену сервера в случае его сбоя за счёт передачи управления резервному серверу. В случае отказа основного сервера, резервный сервер, постоянно синхронизирующийся с основным с использованием failover-связи, оперативно перехватит управление. Использование кластеров - эффективная балансировка нагрузки между нескольким серверами. Кластером называется группа независимых серверов, управляемых как единая система. Все серверы являются активными. Механизмы избыточной маршрутизации позволяют за счёт использования избыточных маршрутизаторов и дополнительных соединений гарантировать возможность передачи информации за пределы АС в случае недоступности части маршрутов. Вопросы надёжности оборудования в общем случае решаются с привлечением методов теории надёжности.

|

||

|

13. Модель Харрисона-Руззо-Ульмана. Элементарные операции. |

||

|

Р соответствуют субъектам, существующим в системе, а столбцы – объектам. На пересечении строки и столбца указаны права доступа соответствующего субъекта к данному объекту. Обозначения: S – множество возможных субъектов, O – множество возможных объектов (S O); R={r1, …, rn} – конечное множество прав доступа, O×S×R - пространство состояний системы; M – матрица прав доступа, описывающая текущие права доступа субъектов к объектам; Q=(S, O, M) – текущее состояние системы - M[s,o] – ячейка матрицы, содержащая набор прав доступа субъекта s S к объекту oO . Поведение системы во времени моделируется переходами между различными её состояниями. Переходы осуществляются путём внесения изменений в матрицу М с использованием команд. Система переходит из состояния Q=(S, O, M) в состояние Q’=(S’, O’, M’). В модели 6 элементарных операций: 1) enter r into M[s,o] ( sS, oO ) – добавление субъекту s права r по отношению к объекту o. В результате выполнения команды происходят следующие изменения в состоянии системы: 1) S’=S 2) O’=O 3) M’[x_s, x_o]=M[x_s, x_0], если (x_s, x_o) ≠ (s,o) 4) M’[s, o]=M[s, o] ∪ {r}. Содержимое ячейки таблицы рассматривается как множество => если добавляемый элемент уже присутствовал в ячейке, то её содержимое не изменяется. 2) delete r from M[s,o] ( sS, oO ) – удаление у субъекта s права r по отношению к объекту o. Изменения в состоянии системы: 1) S’=S 2)O’=O 3) M’[x_s, x_o]=M[x_s, x_0], если (x_s, x_o)≠(s,o) 4)M’[s,o]=M[s.o] \ {r}. Если удаляемое право отсутствовало в ячейке, то состояние системы в результате выполнения данной команды никак не изменяется. 3) create subject s (s ∉ S ) – создание нового субъекта s. Изменения в состоянии системы: 1) O’=O∪ {s} 2) S’=S ∪ {s} 3) M’[x_s, x_o]=M[x_s, x_o] для ∀ (x_s, x_o) S×O, 4) M’[s, x_o]=O для ∀ x_ o O' 5) M’[s, x_s]=O для ∀ x_s S'. При создании субъекта в матрицу M добавляются строка и столбец. 4) destroy subject s (sS) – удаление существующего субъекта s. Изменения в состоянии системы: 1) S’=S \ {s} 2) O’=O \ {s} 3) M’[x_s, x_o]=M[x_s, x_o] для ∀ (x_s, x_o) S’× O’. 5) create object o (o∉O) – создание нового объекта o. Изменения в состоянии системы: 1) O’=O∪ {o} 2) S’=S 3) M’[x_s, x_o]=M[x_s, x_o] для ∀ (x_s, x_o) ∈ S×O 4) M’[x_s, o]= O для ∀ x_s S'. При добавлении объекта в матрице доступа создаётся новый столбец. 6) destroy object o (oO \ S) – удаление существующего объекта o. Изменения в состоянии системы: 1) O’=O \ {o} 2) S’=S 3) M’[x_s, x_o]=M[x_s, x_o] для ∀ (x_s, x_o) S’× O’.

|

||

|

12. Основные понятия формальной теории защиты информации. Субъекты, объекты, процессы, домены, преобразования. Понятие доступа, виды доступа. Монитор безопасности обращений. |

||

|

Пусть A – конечный алфавит, A* - множество слов конечной длины в алфавите A, L ⊂ A* - язык, т.е. множество слов, выделенных по определённым правилам из A*. Аксиома 1. Любая информация в автоматизированной системе представляется словом в некотором языке L. Объект относительно языка L - произвольное конечное множество слов языка L. Напр, текстовый файл представляет собой объект, поскольку в произвольный момент времени в него может быть записана некая последовательность символов, которая в общем случае будет представлять собой одно из конечного множества слов L над некоторым алфавитом A. Преобразованием информации мы будем называть отображение, заданное на множестве слов языка L.. Преобразование отображает слово, описывающее исходные данные, в другое слово. Пр. преобразования - программа, написанная на некотором языке программирования. Заметим, что программа может либо выполняться, либо просто храниться в файле на некотором носителе. Аналогично, преобразование может: 1)храниться – в этом случае описание преобразования хранится в некотором объекте и ничем не отличается от других данных; 2)действовать – преобразование может взаимодействовать с некоторыми ресурсами АС. Д 2.Запись - если субъект S получает доступ к объекту O на запись, то производится п т.е. возникает информационный поток от S к O. Данные два вида доступа являются базовыми. Существуют и более сложные варианты – например, активизация процесса, когда субъект S получает доступ к объекту O на активизацию процесса, записанного в O в виде данных. В этом случае для преобразования, описанного в O, формируется домен, и этому преобразованию передаётся управление. Аксиома 2. Все вопросы безопасности информации описываются доступами субъектов к объектам. Монитор безопасности обращений (МБО) представляет собой фильтр, который разрешает или запрещает доступ, основываясь на установленных в системе правилах разграничения доступа. Получив запрос на доступ от субъекта S к объекту O, монитор безопасности обращений анализирует базу правил, соответствующую установленной в системе политике безопасности, и либо разрешает, либо запрещает доступ. Монитор безопасности обращений удовлетворяет следующим свойствам: 1)Ни один запрос на доступ субъекта к объекту не должен выполняться в обход МБО; 2)Работа МБО должна быть защищена от постороннего вмешательства; 3)Представление МБО должно быть достаточно простым для возможности верификации корректности его работы.

|

гроза

информационной безопасности АС -

возможность реализации воздействия

на информацию, обрабатываемую в АС,

приводящего к нарушению конфиденциальности,

целостности или доступности этой

информации, а также возможность

воздействия на компоненты АС, приводящего

к их утрате, уничтожению или сбою

функционирования.

гроза

информационной безопасности АС -

возможность реализации воздействия

на информацию, обрабатываемую в АС,

приводящего к нарушению конфиденциальности,

целостности или доступности этой

информации, а также возможность

воздействия на компоненты АС, приводящего

к их утрате, уничтожению или сбою

функционирования.

.Симметричные

криптосистемы

- для зашифрования и расшифрования

информации исп-ся один и тот же общий

секретный ключ, которым взаимодействующие

стороны предварительно обмениваются

по некоторому защищённому каналу.

.Симметричные

криптосистемы

- для зашифрования и расшифрования

информации исп-ся один и тот же общий

секретный ключ, которым взаимодействующие

стороны предварительно обмениваются

по некоторому защищённому каналу. ри

построении систем защиты от угроз

нарушения конфид-ти инфы в АС

используется комплексный подход.

Схема традиционно выстраиваемой

эшелонированной защиты:

ри

построении систем защиты от угроз

нарушения конфид-ти инфы в АС

используется комплексный подход.

Схема традиционно выстраиваемой

эшелонированной защиты:

ри

построении систем защиты от угроз

нарушения конфид-ти инфы в АС

используется комплексный подход.

Схема традиционно выстраиваемой

эшелонированной защиты:

ри

построении систем защиты от угроз

нарушения конфид-ти инфы в АС

используется комплексный подход.

Схема традиционно выстраиваемой

эшелонированной защиты:

та

схема позволяет контролир-ть

та

схема позволяет контролир-ть бнаружение

вторжений

представляет собой процесс выявления

несанкционированного доступа (или

попыток несанкционированного доступа)

к ресурсам АС. СОВ (Intrusion Detection System, IDS)

в общем случае представляет собой

программно-аппаратный комплекс,

бнаружение

вторжений

представляет собой процесс выявления

несанкционированного доступа (или

попыток несанкционированного доступа)

к ресурсам АС. СОВ (Intrusion Detection System, IDS)

в общем случае представляет собой

программно-аппаратный комплекс, сегменте сетевой трафик;

сегменте сетевой трафик;

ольшинство

механизмов, реализующих защиту

информации от угроз нарушения

конфиденциальности, в той или иной

степени способствуют обеспечению

целостности информации. Основные

принципы

обеспечения целостности (Кларком и

Вилсоном): 1.Корректность

транзакций

- принцип требует обеспечения

невозможности произвольной модификации

данных пользователем. Данные должны

модиф-ся исключительно таким образом,

чтобы обеспечивалось сохранение их

целостности; 2.Аутентификация

пользователей

- изменение данных может осуществляться

только аутентифицированными для

выполнения соответствующих действий

пользователями; 3.Минимизация

привилегий

- процессы должны быть наделены теми

и только теми привилегиями в АС, которые

минимально достаточны для их выполнения;

4.Разделение обязанностей

- для выполнения критических или

необратимых операций требуется участие

нескольких независимых пользователей.

На практике разделение обязанностей

может быть реализовано либо исключительно

организационными методами,

ольшинство

механизмов, реализующих защиту

информации от угроз нарушения

конфиденциальности, в той или иной

степени способствуют обеспечению

целостности информации. Основные

принципы

обеспечения целостности (Кларком и

Вилсоном): 1.Корректность

транзакций

- принцип требует обеспечения

невозможности произвольной модификации

данных пользователем. Данные должны

модиф-ся исключительно таким образом,

чтобы обеспечивалось сохранение их

целостности; 2.Аутентификация

пользователей

- изменение данных может осуществляться

только аутентифицированными для

выполнения соответствующих действий

пользователями; 3.Минимизация

привилегий

- процессы должны быть наделены теми

и только теми привилегиями в АС, которые

минимально достаточны для их выполнения;

4.Разделение обязанностей

- для выполнения критических или

необратимых операций требуется участие

нескольких независимых пользователей.

На практике разделение обязанностей

может быть реализовано либо исключительно

организационными методами,

общем случае обеспечение защиты от

угроз нарушения доступности информации

реализуется путём создания той или

иной избыточности.

общем случае обеспечение защиты от

угроз нарушения доступности информации

реализуется путём создания той или

иной избыточности.

азработанная

в 1971 г. модель

Харрисона-Руззо-Ульмана

формализует понятие матрицы

доступа –

таблицы, описывающей права доступа

субъектов к объектам. Строки матрицы

доступа

азработанная

в 1971 г. модель

Харрисона-Руззо-Ульмана

формализует понятие матрицы

доступа –

таблицы, описывающей права доступа

субъектов к объектам. Строки матрицы

доступа