- •Редакционная коллегия:

- •Введение

- •Литература

- •Литература

- •Автономное программируемое сду

- •1. Чебышев в.В. Алгоритм расчета полоскового вибратора в слоисто однородной среде / в.В. Чебышев. – Изв. Вузов. Сер. Радиоэлектроника, 1981. Т. 24. № 9. С. 3-10.

- •Способы реализации основных угроз безопасности информации

- •Структурная схема регулятора вращения двигателя

- •Литература

- •Сборочный чертеж изделия

- •Литература

- •Литература

- •1. Однодворцев м. Платы печатные. Сверление микроотверстий // Технологии в электронной промышленности. 2006. № 1. С. 32 – 39.

- •Сборочный чертеж блока управления холодильной камерой

- •Литература

- •Функциональная схема генератора для настройки тв приёмников

- •Голиусов а.А., Дубровин а.С., Лавлинский в.В., Рогозин е.А. Методические основы проектирования программных систем защиты информации. Воронеж: вирэ, 2002. 96 с.

- •Структурная схема укт

- •Воронежский государственный технический университет

Литература

Модели и алгоритмы контроля информации на наличие возможного разрушающего кода в АСУ критического применения: Монография. Р.Р. Абулханов, М.В. Бочков, Е.Н. Кореновский, О.В. Ланкин, О.Ю. Макаров, С.И. Попов, Е.А. Рогозин, В.А. Фатеев. Воронеж: Воронеж. гос. техн. ун-т,. 2008. 101 с.

Гостехкомиссия РФ. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. М.: Воениздат, 1992.

Гостехкомиссия РФ. Руководящий документ. Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники. М.: Воениздат, 1992.

Воронежский институт высоких технологий

УДК 681.3

А.В. Турецкий, Н.В. Ципина, В.В. Бухтояров

светодинамическое устройство

с программируемыми алгоритмами

В связи с быстрым ростом развития высоких технологий появляется необходимость в усовершенствовании радиоэлектронных средств. Работа посвящена усовершенствованию светодинамического устройства с программируемыми алгоритмами, позволяющего реализовывать большое многообразие светодинамических эффектов: эстетического оформления баров, дискотек, казино, праздничной иллюминации, организации световой рекламы

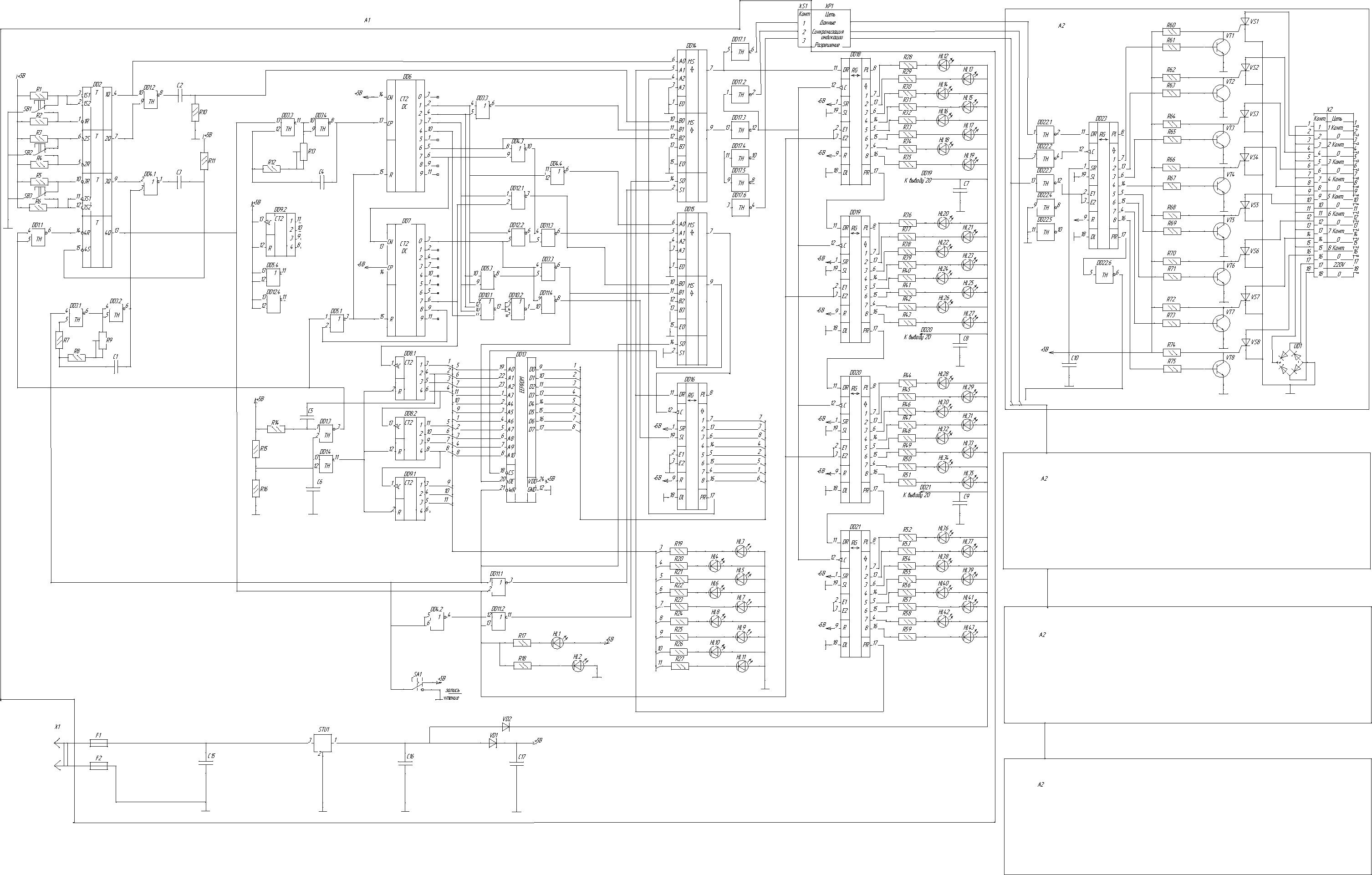

Светодинамическое устройство с программируемыми алгоритмами позволяет реализовывать большое многообразие светодинамических эффектов: эстетического оформления баров, дискотек, казино, праздничной иллюминации, а также для организации световой рекламы и управления независимо каждым из 32 световых элементов гирлянды соединительным линиям последовательного интерфейса.

Устройство содержит два параллельно включенных регистра. Один из них — контрольный, установленный на основной плате устройства. К выходам его микросхем (DD18 — DD21) подключены светодиоды, по которым производится визуальное наблюдение процесса программирования. Второй — выходной регистр (DD23, DD25, DD27, DD29) — является управляющим для гирлянды выносных элементов. Оба регистра работают синхронно, но в процессе программирования участвует только первый из них. Управление выходным регистром, следовательно, и загрузка в него данных, осуществляется по сигнальным линиям последовательного интерфейса: "Данные", "Синхронизация" и "Разрешение индикации". Третья линия — вспомогательная, этот сигнал кратковременно отключает выходы ИМС всех регистров на время загрузки текущей комбинации, что исключает эффект мерцания малоинерционных светодиодов. Гирлянда выносных элементов подключается к основной плате устройства (не считая экранирующих (необходимых только при длине линии более 10 м), составляющих пару каждому сигнальному проводнику) всего четырьмя проводами: "Данные", "Синхронизация", "Разрешение индикации" и "Общий".

Автономное программируемое сду

Основной контроллер собран на печатной плате размерами 127 x 190 мм, а выходные регистры — 127х135 мм из фольгированного стеклотекстолита толщиной 1,5 мм с двухсторонней металлизацией. В устройстве использованы постоянные резисторы типа С1-4, переменные — СП3-38б, конденсаторы К10-17 (C1-C6, С8), К50-35 (С7, C9-C16); светодиоды — сверхъяркие, четырех цветов, на основной плате контроллера — диаметром 3 мм, а в выносной гирлянде — 10 мм типа КИПМ-15, размещённые в чередующейся последовательности. Возможны, конечно, и другие варианты сочетания светоизлучающих элементов. Для управления более мощной нагрузкой, например, лампами накаливания или гирляндами параллельно включенных светодиодов, выходные регистры необходимо дополнить транзисторными или симисторными ключами. Защитный диод VD1 и развязывающие (VD2, VD3) могут быть любыми кремниевыми средней мощности. Кнопки SB1-SB3, типа КМ1-1, и переключатель, типа МТ-1, распаиваются непосредственно на плате контроллера. Для них предусмотрены отверстия соответствующей конфигурации.

Микросхемы выходного регистра (DD22-DD29), управляющие выносной гирляндой световых элементов, как отмечалось выше, подключаются к основной плате контроллера витыми парами проводов. Их включение (с учетом дополнительных инвертирующих триггеров Шмитта) аналогично ИМС DD18-DD21 контрольного регистра (см. рис.), но данные с выхода переноса "PR" последней ИМС DD29 выходного регистра не используются, поскольку выходной регистр работает только в режиме приема (загрузки, но не считывания) информации. Питание выносной гирлянды световых элементов, как и основного контроллера, осуществляется от отдельного стабилизированного источника напряжением 12 В. Ток, потребляемый устройством, не превышает 600 мА (это пиковое значение при одновременном свечении всех светодиодов), а при использовании ИМС КР1533ИР24 — не превышает 750 мА. Поэтому источник питания должен обладать соответствующей нагрузочной способностью. Рекомендуется использовать источник питания с минимальным током нагрузки не менее 1 А, особенно для питания выходных (удаленных) регистров. Это позволит уменьшить амплитуду сигнала помехи, наводимой по цепи питания на сигнальные цепи микросхем регистров.

Регистры DD16, DD18-DD21 типа КР1564ИР24 (прямой аналог 74HС299), используемые на основной плате контроллера, можно заменить КР1554ИР24 (74AC299), а, в крайнем случае, и КР1533ИР24. Поскольку микросхемы КР1533ИР24 (SN74ALS299) ТТЛШ-структуры и потребляют достаточно большой ток даже в статическом режиме (около 35 мА), в удаленных (выходных) регистрах рекомендуется использовать микросхемы КМОП-структуры типа КР1564ИР24 (74HC299). На основной же плате контроллера возможно использование регистров любой из серий КР1554, КР1564 или КР1533. При отсутствии ЭСППЗУ AT28C16-15PI можно использовать ОЗУ статического типа КР537РУ10 (РУ25) [1].

Интегральный стабилизатор DA1 (КР142ЕН5Б), при указанных на схеме номиналах токоограничительных резисторов R17-R59, в радиаторе не нуждается, но если суперярких светодиодов в распоряжении не окажется, можно использовать и обычные, стандартной яркости. При этом номиналы резисторов R17-R59 нужно уменьшить в три-четыре раза, а стабилизатор установить на радиатор площадью не менее 100 см2. Напряжение питания, как основной платы контроллера, так и выходных регистров может быть выбрано в диапазоне 9-15 В, но при его увеличении следует помнить, что мощность, рассеиваемая на ИМС стабилизаторов, возрастает пропорционально падающему на них напряжению. Частоту переключения светодинамических комбинаций можно изменять подстройкой резистора R9, а скорость загрузки, при работе на очень длинные линии — R13.

В устройстве заложена потенциальная возможность наращивания числа световых элементов. Благодаря этому, устройство может использоваться, например, в качестве контроллера светоинформационного табло. Количество каналов гирлянды может достигать нескольких десятков (их удобно увеличивать кратно восьми) без существенного изменения протокола последовательного интерфейса. Необходимо лишь установить требуемое количество контрольных и выходных регистров и соответственно изменить число тактовых импульсов синхронизации. Естественно, нужно учитывать изменение диапазона адресов ЭСППЗУ, соответствующего одной светодинамической комбинации.

Данный пример показывает весь цикл работы со светодинамическим устройством. Из этого видно, что специальную программистскую среду организовывать не придётся. Для загрузки в СВДУ собственной программы никакого специального оборудования или программного обеспечения не требуется.

Литература

1. Воробьёв Н.И. Проектирование электронных устройств. - М.: Высш. шк., 1989.

2. Кауфман М., Сидман А.. Практическое Руководство по расчётам схем в электронике. Справочник. В 2-х томах. - М.: Энергоатомиздат, 1993.

3. Парфёнова Е.М., Камышная Э.Н., Усачёв В.П. Проектирование конструкций РЭА. Пособие для вузов. - М.: Радио и связь,1989. – 271 с.

Воронежский государственный технический университет

УДК 621.3

Д.А. Кабанов, А.А. Кисляк, О.В. Ланкин, Е.А. Рогозин

Анализ методов контроля защищенности

выполнения прикладных программ

в автоматизированных системах управления

критическими объектами

Произведен анализ методов контроля защищенности выполнения прикладных программ в АСК. Представлены достоинства и недостатки проанализированных методов контроля

В контексте угроз динамического нарушения целостности прикладных программ можно выделить следующие методы защиты от угроз активизации разрушающего кода, которые позволяют повысить защищенность АСК от соответствующего класса программных атак:

Методы предварительного контроля, используемые на этапе проектирования и создания программ.

Методы контроля в процессе эксплуатации программ.

В свою очередь, обе группы методов включают статические и динамические методы контроля. Статические методы осуществляют, как правило, контроль целостности программ до момента выполнения, а динамические – в процессе выполнения прикладных программ. Классификация методов контроля защищенности выполнения прикладных программ представлена на рис. 1.

Руководящий документ «Защита от НСД к информации (Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей)» разработан в дополнение к основным документам ГТК и устанавливает классификацию программного обеспечения средств защиты информации по уровню контроля отсутствия в нем недекларированных возможностей [1].

Недекларированными возможностями называются функциональные возможности программного обеспечения, не описанные или несоответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации [2].

разрушающего

Рис. 1. Классификация методов контроля защищенности выполнения прикладных программ

В соответствии с требованиями этого документа, все программное обеспечение СЗИ, в том числе системных и встроенных в прикладные программы, должно подвергаться статическому и динамическому анализу исходных текстов программ.

В настоящее время существуют две основные группы таких методов, на основе которых строятся средства защиты от программных атак, реализующих угрозу активизации «разрушающего кода» - статические и динамические.

Статические методы предполагают проверку исполняемой программы до начала выполнения, а динамические - контроль правильности выполнения программы.

К статическим относятся следующие методы контроля.

Контроля целостности, включающие контроль целостности кода системного ПО и контроль целостности конфигурации системы защиты. Если внедренная в систему ПЗ модифицирует системное ПО, она будет выявлена при ближайшей проверке целостности кода (поскольку ПЗ может модифицировать системное ПО не только на диске, но и в ОП, необходим контроль не только исполняемых файлов, но и их образов, загруженных в память). Если ПЗ внедрена в ПО системы защиты путем модификации ее конфигурации или интерфейсных связей, закладка также будет выявлена при ближайшей проверке их целостности. К статическим средствам защиты относятся также средства, контролирующие целостность файлов и ориентированные на защиту от воздействий вирусов.

Перечисленные способы применимы в случае когда программа еще не загружена в ОП или сразу после такой загрузки. В процессе же выполнения программы, когда наиболее вероятна атака активизации «разрушающего кода», такие проверки не производятся.

К методам динамического контроля защищенности выполнения программ относятся следующие.

Контроль переполнения буфера, основанный на специально разработанных методах и средствах предупреждения и обнаружения атаки переполнения буфера. К ним относятся:

корректировка исходных кодов программы для устранения уязвимостей;

использование неисполнимых буферов;

применение проверок выхода за границы;

применение проверок целостности.

Корректировка исходных кодов программы для устранения уязвимостей.

Недостатки: применение метода возможно только на стадии разработки; не решают проблему в принципе, а лишь минимизируют число уязвимостей по переполнению буфера.

Средства: специально разработанные методики программирования.

Использование неисполнимых буферов.

Недостатки: ограничение на исполнение данных приводит к проблеме несовместимости; защита с использованием неисполнимых буферов предотвратит только атаки с внедрением кода, но не поможет при других видах атак с использованием переполнения буфера.

Средства: компилятор.

Применение проверок выхода за границы

Недостатки: реализованные проверки ограничены только точными ссылками на элементы массивов, но не производятся для указателей; значительное (до 28 раз) снижение производительности программы.

Средства: компилятор.

Применение проверок целостности.

Эвристические методы. Основаны на использовании эвристического анализа, чаще всего применяются в средствах антивирусной защиты и позволяют контролировать прикладные программы в момент их выполнения.

Метод программной изоляции ошибки. Программная изоляция ошибки это метод создания java-подобных ограниченных сред для динамической загрузки произвольных кодов. Эта технология работает на уровне трансляции кода и представляет собой комбинацию статического анализа и динамических проверок. Система выделяет каждому модулю свое отдельное пространство памяти, в котором он существует как изолированная часть большой программы. Статические проверки гарантируют, что все изменения происходят в пределах одного модуля, а все внешние обращения были связаны лишь с разрешенными функциями.

Динамические проверки вставлены в каждую загрузку, сохранение и динамический переход, чтобы гарантировать, что программа не вышла за пределы отведенного статическим анализом ограниченной среды и выделенной памяти. Недостаток этого метода - низкая производительность работы. Достоинства - предотвращение выполнения произвольного кода при переполнении буфера и возможность безопасного выполнения произвольных модулей.

Ограничение состояний. Метод ограничения состояний выполняет статический анализ программы, путем создания абстрактной, недетерминированной модели функций и системных запросов. Во время выполнения всех программ системные вызовы сравниваются с имеющимися шаблонами. И если какая-то программа предпринимает попытку системного вызова, не предусмотренного в ее описании, то предполагается, что произошло вторжение, нарушившее корректную работу программы, и подозрительные действия блокируются.

Достоинства – полное отсутствие ложных тревог. Недостатки - значительный объем обрабатываемой информации (затраты системных ресурсов, большое время обработки) и неспособность обрабатывать многозадачные программы без явного механизма обнаружения местонахождения переключаемых потоков.

Выверенный уровень доступа. Метод предполагает наличие у каждого системного вызова своего уровня доступа в соответствии с политикой безопасности. Пользователь имеет соответствующий доступ на этот вызов и в программе реально существует код, способный сделать этот вызов. Дополнительные проверки доступа могут определить, когда стеку и динамической памяти разрешено содержать выполнимый код. Большинство программ не имеет никакой необходимости генерировать динамический код. Таким образом, можно устранить возможность проведения практически любых типов атак, использующих буфер, в том числе и переполнение.

Такой метод требует многочисленных изменений в операционной системе. Почти каждый системный вызов должен соответствовать определенной политике безопасности. Недостаток – такая система трудно изменяется и модернизируется.

Этот недостаток компенсируется тем, что используется отдельная область операционной системы (сервер защиты) – которая занимается проверкой на защищенность. Когда требуется проверить, позволена ли вызываемая команда, запрашивается сервер защиты, чтобы определить, как текущая политика безопасности рассматривает это действие. В случае положительного решения работа программы продолжается, в противном случае – прерывается. Так обеспечивается максимальная гибкость и довольно высокий уровень защиты. В свою очередь, недостатком этого подхода является то, что данный механизм должен быть встроен непосредственно в саму ОС и политика безопасности должна быть составлена и настроена очень тщательно.

В связи с этим актуальной является задача создания системы контроля защищенного выполнения прикладных программ, которая обеспечивала бы обнаружение моментов активизации «разрушающего кода» в реальном масштабе времени, независимо от типа программной атаки, выбранной злоумышленником.

Литература

Модели и алгоритмы контроля «защищенности» прикладного программного обеспечения АСУ критического применения: Монография. М.В. Бочков, Д.А. Кабанов, Е.Н. Кореновский, О.В. Ланкин, О.Ю. Макаров, Е.А. Рогозин, В.А. Фатеев. Воронеж: Воронеж. гос. техн. ун-т, 2008. 138 с.

Проектирование средств трассологической идентификации компьютерных преступлений / Воробьев В.Ф., Герасименко В.Г., Потанин В.Е., Скрыль С.В. Воронеж: ВИ МВД России, 1999. 136 с.

Воронежский институт высоких технологий

УДК 621.396.67

В.П. Ирхин, А.Б. Антиликаторов, С.А. Васильев

ИНТЕГРАЛЬНЫЕ УРАВНЕНИЯ ДЛЯ НАХОЖДЕНИЯ ТОКА

КРИВОЛИНЕЙНОГО МИКРОПОЛОСКОВОГО ИЗЛУЧАТЕЛЯ

Рассматриваются вопросы математического описания и решения задачи определения тока в криволинейном микроволновом излучателе

Для

криволинейных узких ленточных проводников

Snp

(рис. 1) в приближении узкого проводника

![]() (λ

- рабочая

длина

волны) интегральные уравнения вида

(λ

- рабочая

длина

волны) интегральные уравнения вида

(1)

(1)

и

(2)

(2)

можно

преобразовать к одномерным интегральным

уравнениям. Ленточные проводники Snp

характеризуются

образующей в виде кусочно-гладкой кривой

Г, геометрия которой описывается

ортогональной криволинейной системой

координат (s,

v)

с

коэффициентами

Ламе

![]() .

Вход излучателя представим в виде щели

в

полосковой структуре Snp

с размером

.

Вход излучателя представим в виде щели

в

полосковой структуре Snp

с размером

![]() .

.

При разности потенциалов U на входе в области щели устанавливается первичное поле Е0 [1].

Для

узкого полоскового проводника Snp

при kod

<< 1

можно ограничиться представлением

поверхностного тока

![]() и потребовать выполнения граничного

условия в виде

и потребовать выполнения граничного

условия в виде

![]() ,

(3)

,

(3)

где s0 - единичный вектор, касательный контуру Г.

Рис. 1. Криволинейный ленточный проводник

Из

непрерывности функции Е следует, что

при

![]() составляющая поля (E,

s0)

стремится

к предельному значению. В результате,

для этой составляющей, аналогично (2),

получим

составляющая поля (E,

s0)

стремится

к предельному значению. В результате,

для этой составляющей, аналогично (2),

получим

,

(4)

,

(4)

где

![]() - скалярные произведения единичных

векторов в точках М

и

М0;

- скалярные произведения единичных

векторов в точках М

и

М0;

![]() (M,

M0)

и

G0(M,

M0)

–

ядра уравнения (2).

(M,

M0)

и

G0(M,

M0)

–

ядра уравнения (2).

Уравнение

(4), как и (2) является сингулярным

интегродифференциальным уравнением

1-го рода относительно тока

![]() .

.

Рассмотрим

случай кривых Г постоянной кривизны

h1,

h2

=

const.

Используя свойства непрерывности

интегралов типа потенциала и переходя

к пределу в (4) при dl

= h1

ds,

dt

= h2

dv,

выделим

дифференциальный оператор

![]() .

Рассматривая

полученное уравнение при

.

Рассматривая

полученное уравнение при

![]() ,

имеем обыкновенное дифференциальное

уравнение 2-го порядка, решение которого

можно получить, используя формулу

обращения для выделенного дифференциального

оператора. В результате интегральное

уравнение имеет вид

,

имеем обыкновенное дифференциальное

уравнение 2-го порядка, решение которого

можно получить, используя формулу

обращения для выделенного дифференциального

оператора. В результате интегральное

уравнение имеет вид

![]() (5)

(5)

![]() ,

где

ядро уравнения

,

где

ядро уравнения

(6)

(6)

Особенностью

элементов

![]() ,

входящих в ядро

(6),

имеет порядок

,

входящих в ядро

(6),

имеет порядок

![]() ,

что определяет уравнение

(5)

как интегральное уравнение Фредгольма

1-го рода. Коэффициенты С1,

С2

в (5) определяются из дополнительных

условий для тока на концах проводника

Snp.

,

что определяет уравнение

(5)

как интегральное уравнение Фредгольма

1-го рода. Коэффициенты С1,

С2

в (5) определяются из дополнительных

условий для тока на концах проводника

Snp.

Интегральное уравнение (5) используется для анализа микрополосковых структур постоянной кривизны, к которым относятся кольцевые, эквиугольные и линейные структуры. Используя комбинации фрагментов такого вида, можно составить многообразные произвольные структуры.

Представим, что структура Snp антенны состоит из двух элементов различной кривизны. Тогда указанным способом можно получить систему двух интегральных уравнений для токов этих элементов, которая содержит четыре неизвестных коэффициента, число которых уменьшается до двух, если учесть непрерывность скалярного потенциала в месте соединения элементов.

Обозначим

интегральное выражение в левой части

равенства (5) как

![]() ,

а правую часть равенства - как F(l).

Тогда

для скалярного потенциала Ф следует

dU/dl

,

а правую часть равенства - как F(l).

Тогда

для скалярного потенциала Ф следует

dU/dl![]() .

.

Используя

формулу обращения для дифференциального

оператора в (5) для одного элемента с

образующей

![]() ,

имеем

,

имеем

![]() .

.

Аналогично

определяется величина d![]() /dl

для

другого элемента

ленточного

проводника Snp.

/dl

для

другого элемента

ленточного

проводника Snp.

Из

равенства этих величин в месте соединения

элементов, а также из равенства величин

токов, получим систему двух алгебраических

уравнений относительно двух неизвестных

коэффициентов. Остальные два коэффициента

определяются из дополнительного условия,

выражающего поведение тока на концах

проводника Snp.

Численное решение интегродифференциального

уравнения (4) и интегрального уравнения

(5) связано с вычислением поверхностного

тока js(M0),

M0

![]() Snp.

Snp.

Задача упрощается, если указанные уравнения преобразовать к одномерным уравнениям в приближении узкого проводника Snp. Распределение тока js определяется его особенностью на ребре проводника.

Введем понятие полного тока, как интегральной характеристики поверхностного тока js,

![]() .

.

В этом случае, учитывая условие на ребре Snp, получим представление

![]() .

(7)

.

(7)

Численное решение уравнения (5) предполагает его дискретизацию и сведение к системе линейных алгебраических уравнений для тока на проводнике Snp .

Обозначим

размер

![]() ,

где

h

-

шаг дискретизации. В силу особенности

ядра (6) при

,

где

h

-

шаг дискретизации. В силу особенности

ядра (6) при

![]() ядро можно представить в виде

ядро можно представить в виде

,

,

где Р(М, М0) - регулярная функция.

При

![]() функция К(М,

М0)

является

регулярной.

функция К(М,

М0)

является

регулярной.

Далее

используем дополнительные предположения.

Для приведенной относительно к

величины

![]() (рис.

1)

при условии

(рис.

1)

при условии

![]() можно выделить разложение

можно выделить разложение

![]()

и

принять

![]() .

.

Тогда получим

.

.

Указанные

представления позволяют провести

интегрирование ядра (6) в (5) по одной из

переменных t

с

весом

![]() .

При

этом

возможны

дополнительные упрощения ядра за счет

членов более высокого порядка малости

при

.

При

этом

возможны

дополнительные упрощения ядра за счет

членов более высокого порядка малости

при

![]() .

В результате получим из (5) одномерное

интегральное уравнение для тока I(l)

полосковой структуры.

.

В результате получим из (5) одномерное

интегральное уравнение для тока I(l)

полосковой структуры.

Литература