- •Редакционная коллегия:

- •Введение

- •Литература

- •Литература

- •Автономное программируемое сду

- •1. Чебышев в.В. Алгоритм расчета полоскового вибратора в слоисто однородной среде / в.В. Чебышев. – Изв. Вузов. Сер. Радиоэлектроника, 1981. Т. 24. № 9. С. 3-10.

- •Способы реализации основных угроз безопасности информации

- •Структурная схема регулятора вращения двигателя

- •Литература

- •Сборочный чертеж изделия

- •Литература

- •Литература

- •1. Однодворцев м. Платы печатные. Сверление микроотверстий // Технологии в электронной промышленности. 2006. № 1. С. 32 – 39.

- •Сборочный чертеж блока управления холодильной камерой

- •Литература

- •Функциональная схема генератора для настройки тв приёмников

- •Голиусов а.А., Дубровин а.С., Лавлинский в.В., Рогозин е.А. Методические основы проектирования программных систем защиты информации. Воронеж: вирэ, 2002. 96 с.

- •Структурная схема укт

- •Воронежский государственный технический университет

ГОУВПО ”Воронежский государственный

технический университет”

ПРОБЛЕМЫ ОБЕСПЕЧЕНИЯ

НАДЕЖНОСТИ И КАЧЕСТВА

ПРИБОРОВ, УСТРОЙСТВ И СИСТЕМ

Межвузовский сборник научных трудов

Воронеж 2008

УДК 621. 396. 6: 621. 315. 616. 97: 658:562

Проблемы обеспечения надежности и качества приборов, устройств и систем: межвуз. сб. науч. тр. Воронеж: ГОУВПО “Воронежский государственный технический университет”, 2008. 158 с.

В межвузовском сборнике научных трудов представлены статьи, посвященные вопросам анализа и прогнозирования надёжности и качества приборов, устройств и технических систем, применению математического моделирования в оптимальном проектировании приборов и устройств различного назначения, физико-технологическим аспектам повышения надёжности промышленных изделий. Материалы сборника соответствуют научному направлению “Перспективные радиоэлектронные и лазерные устройства и системы передачи, приёма, обработки и защиты информации” и перечню Критических технологий Российской Федерации, утвержденному Президентом Российской Федерации.

Сборник предназначен для аспирантов и научных сотрудников.

Сборник подготовлен в электронном виде в текстовом редакторе MS WORD, содержится в файле Сборник КИПРА 2008.doc, объем файла 5 Mb.

Редакционная коллегия:

А.В. Муратов - д-р техн. наук, проф. - ответственный редактор,

Воронежский государственный технический университет;

О.Ю. Макаров - д-р техн. наук, проф. - зам. ответственного редактора, Воронежский государственный технический университет;

П.П. Чураков - д-р техн. наук, проф., Пензенский государственный

университет;

В.Г. Керков - канд. техн. наук, доц., Федеральный государственный научно-исследовательский и испытательный центр радиоэлектронной борьбы и оценки эффективности снижения заметности;

А.А. Чаплыгин – канд. техн. наук, ОАО «Концерн «Созвездие»»;

С.Д. Кретов - канд. техн. наук, доц. - технический редактор,

Воронежский государственный технический университет;

О.В. Урминская - ответственный секретарь, Воронежский государственный технический университет

Рецензенты: кафедра информационно-технического обеспечения органов внутренних дел Воронежского института МВД России;

д-р техн. наук, проф. Н.И. Баранников

Издается по решению редакционно-издательского совета Воронежского государственного технического университета

© Коллектив авторов, 2008

© Оформление. ГОУВПО «Воронежский государственный технический университет», 2008

Введение

Одной из важнейших задач на современном этапе в области радиоэлектроники и приборостроения является обеспечение надежности и качества радиоэлектронных устройств и комплексов, приборов, сложных технических и технико-информационных систем, повышение эффективности и устойчивости их функционирования. Поэтому решение комплекса соответствующих вопросов является одной из важнейших составляющих процесса разработки и эксплуатации таких устройств и систем, во многом определяющих области их применения и уровень конкурентоспособности.

В статьях, представленных в настоящем сборнике, рассматриваются различные задачи и вопросы, связанные с анализом, моделированием показателей надежности, подходы и методы ее обеспечения и повышения качества и технического уровня радиоэлектронных устройств, технических комплексов, информационных систем на этапах их проектирования, производства и эксплуатации, постановка и методы решения связанных с этим задач.

Данные работы выполнены на базе проведенных авторами исследований в области структурной и параметрической надежности, создания методов построения и проектирования надежных устройств, приборов и систем, анализа показателей качества технических устройств и программно-технических комплексов и систем, разработки новых качественных материалов и технологических процессов. Материалы, представленные в сборнике, могут быть полезны специалистам, занимающимся проектированием и эксплуатацией качества радиоэлектронных устройств и комплексов, приборов и систем, а также аспирантам и студентам соответствующих специальностей.

УДК 621.3

М.А. Киселев, А.М. Донец

АВТОМОБИЛЬНАЯ СИСТЕМА КОНТРОЛЯ

С РЕЧЕВЫМ ВЫВОДОМ ИНФОРМАЦИИ

Рассматривается принцип действия многофункциональной бортовой системы контроля

В связи с тенденцией динамичного развития автоиндустрии обострилась проблема безопасности движения автотранспорта в городских условиях и на автомагистралях. Одной из задач решения этой проблемы является использование в автомобилях электронных бортовых систем контроля (БСК) работоспособности механических агрегатов.

Современные автомобили оснащены большим количеством стрелочных приборов и световых индикаторов, предназначенных для контроля работоспособности их основных устройств. Однако получаемая с их помощью визуальная информация, требует постоянного отвлечения внимания водителя от контроля дорожной ситуации. Эта проблема особенно актуальна для автолюбителей с небольшим водительским стажем, не обладающих, как правило, необходимыми навыками предупреждения аварийных ситуаций. Например, не вовремя замеченные показания указателя температуры двигателя могут привести к выходу его из строя вследствие недопустимого перегрева. Не менее неприятными могут оказаться и незамеченные отказы других узлов автомобиля, таких как тормозная и смазочная системы, генератор, задние сигнальные фонари и т.д. В отличие от отмеченных БСК, наиболее перспективными являются электронные бортовые системы контроля с речевым выводом информации.

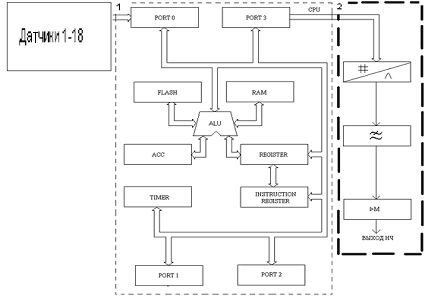

В данной работе представлены результаты разработки БСК обеспечивающей получение звуковой информации через заданные интервалы времени или в случае возникновения нарушения работоспособности механизмов двигателя. Состав БСК отражает схема, приведенная на рис. 1.

Система контроля имеет следующие элементы:

Центральный процессор;

Преобразователь электрических сигналов в речевые сообщения;

Датчики 1-18: положения коленчатого вала, распределения фаз, положения дроссельной заслонки, массового расхода воздуха, давления масла, уровня тормозной жидкости, уровня масла, уровня охлаждающей жидкости (ОЖ), температуры ОЖ, парковочной системы, электронных систем стабилизации, оледенения, дождя.

Рис. 1. Структурная схема бортовой системы контроля

Датчик оледенения, контролируя температуру окружающего воздуха, предупреждает водителя о наступлении условий для образования льда на дороге: в сырую погоду при температуре от 0 до 2,2°С. Схема управляет длительностью периода появления вспышек светоизлучающего диода. При температуре 2,2°С схема генерирует непродолжительные периоды вспышек. При понижении температуры до 0°С вспышки светоизлучающего диода следуют непрерывно. Вспышки повторяются примерно раз в секунду. В качестве датчика температуры используется термистор, номинальное сопротивление которого при 25°С составляет 15 кОм. Термистор установлен в ограждении и находится в контакте с окружающим воздухом. Ограждение предупреждает появление ошибок, обусловленных движением воздуха.

Датчиком дождя служат две алюминиевые пластины из фольги, наклеенные на стекло таким образом, чтобы стеклоочистители вытирали между ними воду. Размеры и расстояние между пластинами подбираются экспериментально. При попадании водяных капель на датчики дождя изменяется сопротивление между пластинками, что приводит к запуску генератора. Сигнал с генератора поступает на транзисторный ключ, который управляет электродвигателем стеклоочистителей. Частота движения стеклоочистителей зависит от влажности лобового стекла автомобиля, чем интенсивнее дождь, тем меньше сопротивление между датчиками и больше частота импульсов, вырабатываемых генератором.

Для исключения аварийных ситуаций связанных с парковкой автомобиля существует два основных типа парковочных радаров: емкостные, ультразвуковые. На сегодняшний день самыми перспективными являются ультразвуковые радары. Принцип работы парковочной системы достаточно прост: в бампера автомобиля устанавливается несколько специальных сенсоров, в каждом из которых расположен пьезоэлемент приемопередатчика. При включении системы пьезоэлемент излучает акустический сигнал на частоте примерно 40 кГц и принимает отраженный.

При включении зажигания, начинается сканирование задействованных в системе датчиков 1-18 автомобиля и выходов блока контроля работоспособности ламп. Если в течение 5 секунд ни на одной из входных линий БСК не будет зафиксирован признак отказа, сканирование датчиков прерывается и устройство переходит к формированию речевого сообщения, выбирая необходимую оцифрованную информацию из ПЗУ речи, после чего опять возвращается к опросу датчиков. В случае возникновения в процессе последующей эксплуатации автомобиля на одной или нескольких входных линиях БСК признака отказа, устройство аналогичным образом выдаст соответствующую фразу сигнализации. При этом для обеспечения надежности работы устройства и защиты от ложных срабатываний, активный уровень на входных линиях БСК воспринимается как признак отказа только в том случае, если он присутствует на линии непрерывно в течение 3 секунд. В большинстве случаев программой предусмотрен двойной повтор фразы для повышения надежности ее восприятия. Кроме того, с этой же целью каждую фразу предваряет тональный звуковой сигнал, привлекающий внимание водителя и готовящий его к приему информации.

Воронежский государственный технический университет

УДК 621.3

Р.Р. Абулханов, С.В. Березовский, О.В. Ланкин, Е.А. Рогозин

АНАЛИЗ Современных способов и средств защиты АСУ критического применения от программных атак внедрения разрушающего кода

В настоящее время благополучие и даже жизнь многих людей зависят от обеспечения ИБ множества компьютерных систем обработки информации, а также контроля и управления различными объектами. Для нормального и безопасного функционирования этих систем необходимо поддерживать их безопасность и целостность

Для защиты от угроз типа разрушающий код существует целый ряд антивирусных программных продуктов, наиболее распространенными из которых являются Dr. Web, Norton Antivirus, AVP Касперского.

Антивирусная программа состоит из двух модулей: детектора и эвристического анализатора.

Детектор построен по принципу сравнения сигнатуры неизвестного кода с сигнатурами известных вирусов, хранящихся в базе данных антивирусной программы.

АО «Диалог-Наука» не публикует в открытой печати форматы представления известных сигнатур и правила их сравнения. Тем не менее, на основании некоторой опубликованной информации предлагается на примере, представленном на рис. 1, рассмотреть общий алгоритм выявления антивирусом Dr.Web сигнатуры известного разрушающего кода [1].

1. Значения байт со смещениями 0h,1Eh,1Fh,62h,90h,91h (рис. 1) представляют собой маску для поиска сигнатуры известного разрушающего кода (то есть реально встречаются в «NoHope.275») по которой Dr.Web и определяет его наличие.

2. Значения байт со смещениями 1Ch,1Dh,8Eh,8Fh являются контрольными суммами тела разрушающего кода, причем байты F4h,7Dh - контрольная сумма для участка 00h-1Fh, а байты C8h,7Fh - для оставшейся части.

3. Однозначное определение известного разрушающего кода осуществляется путем поиска по маске значений байт и расчета контрольной суммы, а затем происходит сравнение полученных результатов с соответствующими данными, хранящимися в базе.

Тем не менее, существует класс так называемых полиморфных вирусов, способных модифицировать свой код. На рис. 2 в каждом из трех столбцов приведены первые 10 команд одного и того же вируса, но абсолютно непохожие друг на друга [1].

00000000: |

9C 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |

00000010: |

00 00 00 00 00 00 00 00 00 00 00 00 F4 7D 5E B4 |

00000020: |

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |

00000030: |

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |

00000040: |

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |

00000050: |

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |

00000060: |

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |

00000070: |

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |

00000080: |

00 00 00 00 00 00 00 00 00 00 00 00 00 00 C8 7F |

00000090: |

42 33 00 |

Рис. 1. Контрольная сигнатура вируса «NoHope.275»

Нетрудно заметить, что применение методов поиска разрушающего кода с использованием детектора для вирусов такого класса будет безрезультатным. Одним из первых полиморфных вирусов был вирус «Phoenix», который шифровал свое тело по переменному ключу и генерировал различные варианты расшифровщиков.

В 1994-1995 годах распространился вирус «Onehalf», который не только шифровал свое тело по переменному ключу, но еще и распределял фрагменты многовариантного расшифровщика по всей зараженной программе. Существуют полиморфные вирусы способные случайным образом постоянно «перемешивать» свой код. Появились и были опубликованы программные технологии, которые автоматизировали процесс создания полиморфных вирусов, что позволяло даже неквалифицированным злоумышленникам делать труднообнаруживаемые штаммы. Одной из наиболее известной и сложной для обнаружения и излечения сигнатур является технология «SMEG», которая широко используется при тестировании качества антивирусных программ. Следует отметить, что отечественные вирусы серий «RDA.Fighter», «Zhenghi» и «NutCracker» содержат гораздо более сложные по отношению даже к «SMEG» алгоритмы [1].

sub bx,bx add bx,0116 mov cx,00EA nop mov al,2E xor [bx],al add bx,01 loop 0000000A cld cld

|

mov bx,0116 mov cx,00E nop xor [bx],37 add bx,01 loop 00000007 std std std std

|

xor bx,bx add bx,0116 sub cx,cx add cx,00EA xor b,[bx],03 add bx,01 loop 0000000C cli nop stc

|

Рис. 2. Пример реализации полиморфного вируса

Структура большинство таких вирусов включает в себя две части:

сначала располагается случайная реализация неслучайного алгоритма расшифрования;

затем следует зашифрованное тело вируса.

Тело вируса зашифровано по определенному закону, например, прибавлением к каждому байту определенного значения. Разумеется, алгоритм расшифровки однозначен и неслучаен: надо просто вычесть это значение в цикле изо всех байтов. Но реализация этого алгоритма может быть и случайной.

Это возможно, поскольку большинство элементарных операций в системе команд ПЭВМ может быть выполнено по-разному. Например, поместить число 0 в регистр AX можно разными способами:

- MOV AX,0;

- XOR AX, AX;

- SUB AX, AX;

- AND AX, 0 .

Кроме того, «полезные» операции можно чередовать командами, не выполняющими никаких полезных действий, например:

- MOV AX,AX;

- ADD AX,0.

Основным способом выявления подобных вирусов современными антивирусными программами является эвристический анализ.

Принцип работы эвристического анализатора заключается в том, что подозрительный файл загружается во внутренний буфер, где происходит пошаговое выполнение его команд, с разрешением расшифровки, но с запрещением выполнения вирусных алгоритмов, направленные на размножение. Эта операция называется эмуляцией кода или символическим исполнением кода. Иными словами, антивирусная программа средствами ЭВМ создает и запускает программную модель этой ЭВМ и заставляет ее исполнять программную модель вируса.

Существует достаточно простой способ создания таких моделей. Он основан на возможности микропроцессоров серии 80x86 работать в режиме трассировки. После выполнения каждой команды программы микропроцессор передает управление некоторой процедуре, которая может проверить тип выполненной команды, ее местоположение, назначение и т.д. Таким образом, можно заставить вирус начать выполняться и остановиться после расшифровки до выполнения вирусных команд, после чего расшифрованное тело можно изучать, сравнивать с известными сигнатурами и т.д.

Тем не менее, обойти эвристический анализатор достаточно легко. Для успешной атаки, с использованием разрушающего кода типа полиморфного вируса достаточно ключ, по которому дешифруется тело вируса, извлекать из тех ячеек памяти ЭВМ, которые по различным причинам недоступны антивирусной программе.

На рис. 3 представлена часть исходного кода, которая до недавнего времени ошибочно отрабатывалась эвристическим анализатором AVP Касперского [1].

В данном примере использована недоработка антивирусной программы, суть которой заключается в том, что по адресу 0:46Ch BIOS хранится счетчик тиков таймера, обновляемый с частотой 18,2 Гц. Обман эвристического анализатора основан на том, что эмулятор не моделирует работу этой ячейки памяти, в результате чего в регистре AX хранится 1, а эвристический анализатор определяет что ноль.

xor ax, ax mov ds, ax mov bx, ds:[46Ch] Label_1: mov ax, ds:[46Ch] sub ax, bx jz Label_1

|

Рис. 3. Вариант обхода эвристического анализатора

Одним из сдерживающих факторов, который останавливает массовое поражение информационных систем подобными вирусами, является то, что для внедрения разрушающего кода такого класса используются исполняемые форматы данных, которые сами по себе являются потенциально опасными и исполняются под особым контролем системы разграничения доступа.

Необходимо отметить, что появилось направление внедрения разрушающего кода, основанное на его маскировании под безопасный формат данных [2, 3]. К числу подобных вирусов следует отнести, в первую очередь, macro-вирусы. Это обусловлено тем, что переход на использование электронного документооборота вызвал широкое применение приложений Microsoft Office. В этих приложениях для написания макросов используется встроенный язык WordBasic. Именно этот язык и используется для написания macro-вирусов. Свое широкое распространение эти вирусы получили благодаря тому, что большинство пользователей до недавнего времени считало электронные документы MS Office безопасными с точки зрения внедрения разрушающего кода, хотя выявление разрушающего кода такого класса достаточно несложно, кроме того, корректно настроенные приложения MS Office всегда сообщают о наличии встроенного макроса в открываемый документ. Ярким примером использования маскирования разрушающего кода под безопасный формат данных является вирус AnnaKurnikova, представляющий собой исполняемый файл, замаскированный под графический путем смены пиктограммы и использования системных настроек OC, которые позволяли не показывать расширение файла. На сегодняшний день методы и средства маскирования разрушающего кода существенно усложнились. Зафиксированы попытки атаки с помощью маскирования под такие форматы как *.mp3, *.pdf, *.jpg, *.rtf, причем внедрение исполняемого разрушающего кода осуществлялось напрямую в эти форматы данных [1]. Отличия атак заключалось только в способах инициализации разрушающего кода.

Внедрение разрушающего кода путем маскирования под безопасный формат данных возможно по следующим причинам:

- наличие удаленных автоматизированных рабочих мест;

- небезопасные системные настройки операционной системы (вирусы LoveYou и AnnaKurnikova);

- использование гибридных форматов (например, внедрение в самораспаковывающиеся архивы исполняемых модулей);

- внедрение исполняемых вставок в традиционно безопасные форматы данных (MSOffice, CorelDraw, AcrobatReader и др.);

- низкая квалификация пользователей;

- недокументированные возможности используемого программного обеспечения.

Кроме того, для надежного выявления новых штаммов компьютерных вирусов требуется, как правило, постоянно обновлять базу данных антивирусных средств.

Конкретный перечень показателей определяет класс защищенности СВТ и описывается соответствующей совокупностью требований.

Установлено семь классов защищенности СВТ от НСД к информации. Самый низкий класс седьмой, самый высший первый.

Документом определены следующие подсистемы, которые должна включать система средств защиты автоматизированной системы (АС) от НСД:

- подсистема управления доступом;

- подсистема регистрации и учета;

- криптографическая подсистема;

- подсистема обеспечения целостности.

Требования к средствам защиты от НСД являются составной частью критериев защищенности автоматизированных систем обработки информации от НСД, которые сгруппированы вокруг реализующих их подсистем защиты.