Учебное пособие 800354

.pdf130

Рис.14. Классификация угроз безопасности информации

79

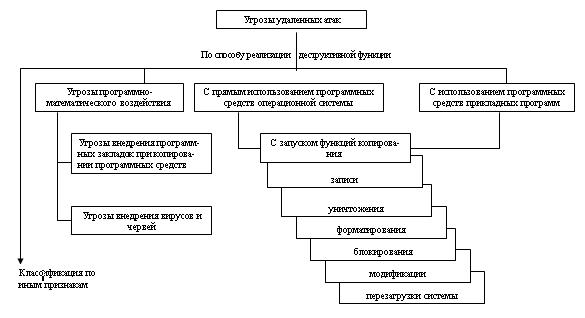

Рис.15. Классификация угроз безопасности информации (продолжение)

80

Рис.16. Классификация угроз безопасности информации (продолжение)

81

Угрозы НСД выделяются из всего комплекса угроз по признаку "способ реализации". При этом под не-

санкционированным доступом понимается доступ к информации заинтересованным субъектом с нарушением установленных прав или правил доступа к ин-

формации. Сам несанкционированный доступ угрозой как таковой не является. Угрозы могут появиться в связи с НСД. При этом может быть несанкционированное ознакомление с информацией, несанкционированное копирование (хищение) информации и/или несанкционированное воздействие на информацию (уничтожение, блокирование и т.д.). Следует различать несанкционированный доступ с целью ознакомления с информацией или ее хищения и утечку информации по техническим каналам, когда для хищения информации применятся специальные средства (в этом случае не имеет смысл понятие санкционированного или несанкционированного доступа; даже понятие доступ неуместен, так как ведется добывание информации).

Угрозы несанкционированного доступа разделяются по используемым средствам доступа на угрозы без использования и с использованием программно-аппаратного обеспечения объекта информатизации. При этом угрозы без использования программно-аппаратного обеспечения в свою очередь разделяются по способу воздействия на угрозы путем внедрения аппаратных закладок и угрозы путем физического (механического) воздействия. Кроме того, по признаку удаленности субъекта доступа угрозы НСД с использованием программно-аппаратного обеспечения разделяются на угрозы непосредственного доступа и угрозы удаленного доступа. Если угрозы непосредственного доступа к компьютеру вполне очевидны, то угрозы удаленного доступа классифицируются еще по целому ряду других классификационных признаков.

102

Приведем классификацию угроз удаленного доступа (удаленных сетевых атак) к компьютерным сетям на примере сети, подключенной к глобальной сети Internet, использующей стек протоколов TCP/IP с использованием системы классификационных признаков, предложенной в книге Медведовского И.Д., Семьянова П.В. и Платонова В.В. "Атаки через Интернет". Под ред. Зегжды П.В., выпущенной НПО "Мир и семья-95" в 1997 г. Часть этих признаков уже упоминалась в ранее изложенной классификационной схеме. Итак, удаленные атаки можно классифицировать по следующим признакам (табл.5): характеру угрозы; цели реализации угрозы; условию начала реализации угрозы; наличию обратной связи с атакуемым объектом; расположению субъекта атаки относительно атакуемого объекта; уровню эталонной модели OSI, на котором реализуется угроза.

1. По характеру воздействия атаки могут быть пассивные (класс 1.2) и активные (класс 1.1). Пассивной атакой на распределенную вычислительную систему называют такую атаку, которая не оказывает непосредственного влияния на работу системы, но может нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу распределенной ВС приводит к тому, что пассивную атаку практически невозможно обнаружить. Примером пассивной атаки служит прослушивание канала связи в сети.

Под активной атакой понимается атака, оказывающая непосредственное влияние на работу системы (изменение конфигурации РВС, нарушение работоспособности и т. д.) и нарушающая принятую в ней политику безопасности. Практически все типы удаленных атак являются активными воздействиями.

103

Таблица 5 Классификация типовых удаленных атак на

распределенные сети

2. По цели воздействия атаки могут быть направлены на нарушение конфиденциальности информации либо ресурсов системы (класс 2.1), нарушение целостности информации (класс 2.2), нарушение работоспособности (доступности) системы (класс 2.3).. Очевидно также, что нарушение конфиденциальности информации является пассивным действием. Возможность искажения (нарушения целостности) информации означает либо полный контроль над информационным потоком между объектами системы, либо возможность передачи сообщений от имени другого объекта. Данное информационное разрушающее воздействие представляет собой яркий пример активной атаки. Принципиально другой целью атаки является нарушение работоспособности системы. В этом случае не предполагается получение атакующим несанкционированного доступа к информации. Его основная цель - добиться, чтобы операционная система на

104

атакуемом объекте вышла из строя и для всех остальных объектов системы доступ к ресурсам атакованного объекта был бы невозможен.

3.По условию начала осуществления атаки име-

ют место три класса атак:

Атака по запросу от атакуемого объекта (класс 3.1).

Вэтом случае атакующий ожидает передачи от потенциальной цели атаки запроса определенного типа, который и будет условием начала осуществления воздействия. Важно отметить, что данный тип удаленных атак наиболее характерен для распределенных ВС.

Атака по наступлению ожидаемого события на атакуемом объекте (класс 3.2). В этом случае атакующий осуществляет постоянное наблюдение за состоянием операционной системы удаленной цели атаки и при возникновении определенного события в этой системе начинает воздействие. Как и в предыдущем случае, инициатором осуществления начала атаки выступает сам атакуемый объект.

Безусловная атака (класс 3.3). В этом случае начало осуществления атаки безусловно по отношению к цели атаки, то есть атака осуществляется немедленно и безотносительно к состоянию системы и атакуемого объекта. Следовательно, в этом случае атакующий является инициатором начала осуществления атаки.

4.По наличию обратной связи с атакуемым объ-

ектом имеют место два класса атак с обратной связью

(класс 4.1) и без обратной связи (однонаправленная атака) (класс 4.2). Удаленная атака, осуществляемая при наличии обратной связи с атакуемым объектом, характеризуется тем, что на некоторые запросы, переданные на атакуемый объект, атакующему требуется получить ответ, а, следовательно, между атакующим и целью атаки сущест-

105

вует обратная связь, которая позволяет атакующему адекватно реагировать на все изменения, происходящие на атакуемом объекте. Подобные удаленные атаки наиболее характерны для распределенных ВС.

В отличие от атак с обратной связью удаленным атакам без обратной связи не требуется реагировать на ка- кие-либо изменения, происходящие на атакуемом объекте. Атаки данного вида обычно осуществляются передачей на атакуемый объект одиночных запросов, ответы на которые атакующему не нужны. Подобную атаку можно называть однонаправленной удаленной атакой.

5.По расположению субъекта атаки относитель-

но атакуемого объекта различают внутрисегментные (класс 5.1) и межсегментные (класс 5.2) атаки. Сегмент сети - физическое объединение хостов. Например, сегмент сети образуют совокупность хостов, подключенных к серверу по схеме "общая шина". При такой схеме подключения каждый хост имеет возможность подвергать анализу любой пакет в своем сегменте. Данный классификационный признак позволяет судить о так называемой "степени удаленности" атаки. На практике межсегментную атаку осуществить значительно труднее, чем внутрисегментную. Важно отметить, что межсегментная удаленная атака представляет гораздо большую опасность, чем внутрисегментная. Это связано с тем, что в случае межсегментной атаки объект еѐ и непосредственно атакующий могут находиться на расстоянии многих тысяч километров друг от друга, что может существенно воспрепятствовать мерам по отражению атаки.

6.По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие, различают атаки на физическом (класс 6.1), канальном (класс 6.2), сетевом (класс 6.3), транспортном (класс 6.4), сеансовом (класс

106

6.5), представительном (класс 6.6) и прикладном (класс 6.7) уровнях. Любой сетевой протокол обмена, как и любую сетевую программу, можно с той или иной степенью точности спроецировать на эталонную семиуровневую модель OSI.

Наиболее известные типовые удаленные атаки в сети Интернет приведены в табл.1.

Приведенная классификация, конечно, не является всеобъемлющей, но дает достаточно полное представление о возможных угрозах безопасности информации в ИТКС и позволяет проводить достаточно полный анализ всей возможной совокупности угроз в ИТКС.

Рассмотрим подробнее некоторые из указанных удаленных атак.

Анализ сетевого трафика. Это удаленная атака,

заключающегося в прослушивании канала связи (рис.17). Анализ сетевого трафика позволяет, во-первых, изучить логику работы распределенной сети и перехватить поток данных, которыми обмениваются компьютеры. Отметим, что при этом отсутствует возможность модификации трафика и сам анализ возможен только внутри одного сегмента сети. Примером перехваченной информации при помощи данной типовой удаленной атаки могут служить имя и пароль пользователя, пересылаемые в незашифрованном виде по сети.

107