Учебное пособие 800306

.pdf

|

- для |

каждого xi |

LI доступ |

(о, |

read) |

PA xi _ read |

|

тогда и только тогда, когда доступ (о,write) |

PA xi _ write ; |

||||||

|

- для |

каждого |

доступа (о, |

read) |

P существует |

||

единственная роль xi _ read : o, read |

PA xi |

_ read |

(здесь xi |

||||

= ci(o)). |

|

|

|

|

|

|

|

|

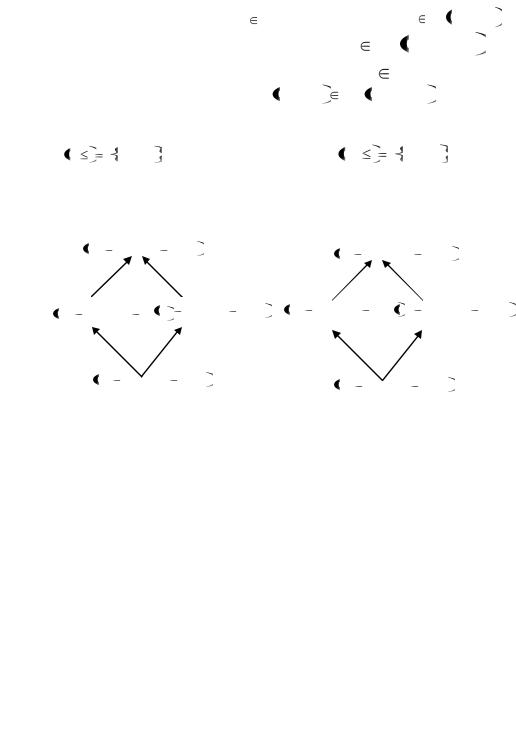

Для |

решеток |

уровней |

конфиденциальности |

|||

L, |

LS, HS |

и уровней целостности |

LI, |

|

LI, HI на рис. |

||

25 представлены иерархии ролей для четырех возможных сочетаний иерархий ролей либерального мандатного управления доступом с либеральным мандатным контролем целостности.

HS read , LI read |

LS write, HI write |

||

|

|||

HS read , HI re LS read , LI read |

HS read , HI |

re LS |

write, LI write |

LS read , HI read |

HS |

read , LI |

write |

|

|||

Рис. 25. Либеральное мандатное управление доступом и мандатный контроль целостности

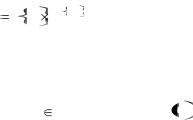

Типовые задачи Задание 1 . Пусть в некоторой системе, построенной на

основе модели мандатного ролевого управления доступом, субъект с высоким текущим уровнем доступа может назначать любые права доступа к сущности некоторой роли, доступной в качестве текущей субъекту с низким уровнем доступа. Постройте пример реализации информационного потока по времени от сущности с высоким уровнем конфиденциальности к сущности с низким уровнем конфиденциальности с использованием прав доступа такой роли.

Решение. Пусть субъекту-процессу Shigh ( c высоким текущим уровнем доступа) необходимо передать один бит

59

данных субъекту-процессу slow (с низким текущим уровнем доступа). Пусть существует роль r , на которую могут авторизоваться сессии Shigh и Slow может администрировать

права доступа роли r к сущности-файлу flow . Тогда в согласованный момент времени субъектами-процессами Shigh и Slow может быть реализована следующая последовательность действий (рис. 26).

-

Рис. 26. Решение задания 1

Шаг 1. Если субъекту-процессу Shigh необходимо

передать 0, он ничего не предпринимает, когда надо передать 1, он дает роли r право доступа read к flow .

Шаг 2. Субъект-процесс slow запрашивает доступ на чтение read к сущности-файлу flow . Если он запрещен, то

передан 0, иначе — передана 1.

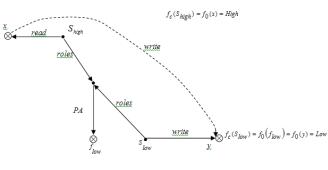

Задание 2. Постройте пример иерархии индивидуальных ролей учетных записей пользователей для

случая, |

когда |

LC 0,1 2 a,b |

(решетка |

уровней |

конфиденциальности из двух элементов линейной шкалы и двух неиерархических категорий, задаваемых маской из двух битов).

Решение. Построим иерархию индивидуальных ролей учетной записи пользователя u U такой, что fu u = (1,11) и

60

iu (u) = i_high (рис. 27).

u_c_(1,11)_(i_high)

u_c_(1,01)_(i_high)  u_c_(1,01)_(i_high)

u_c_(1,01)_(i_high)

u_c_(0,11)_(i_high)

u_c_(0,10)_(i_high) u_c_(0,00)_(i_high)

u_c_(1,10)_(i_low)

u_c_(0,11)_(i_low)

u_c_(0,10)_(i_low) u_c_(0,00)_(i_low)

u_c_(1,00)_(i_high)

u_c_(0,01)_(i_high) u_c_(1,11)_(i_low)

u_c_(1,01)_(i_low) u_c_(1,00)_(i_low)

u_c_(1,01)_(i_low) u_c_(1,00)_(i_low)

u_c_(0,01)_(i_low)

Рис. 27. Решение задания 2

Задания для самостоятельного решения

1. Докажите, что при соответствии модели ролевого управления доступом требованиям либерального или строгого мандатного управления доступом для каждого доступа (о,

write) P существует единственная роль x _ write такая, что

o, write PA x _ write здесь x c(o).

здесь x c(o).

2. Каким образом в определениях либерального или строгого мандатного управления доступом модели ролевого управления доступом реализованы ss-свойство и *-свойство, определенные в классической модели Белла-ЛаПадулы?

61

3. Предложите соответствующие требованиям либерального мандатного управления доступом способы задания ограничений на функцию roles, отличные от использованного в определении 22.

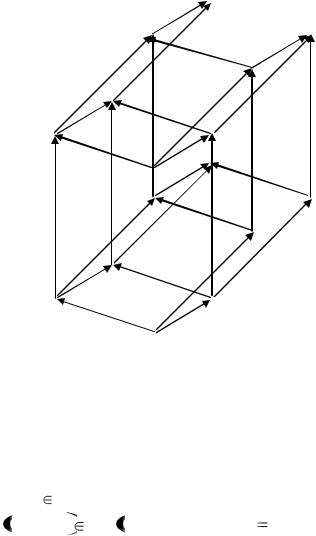

4. Постройте графы иерархии ролей для модели мандатного ролевого управления доступом для решеток

уровней конфиденциальности L,

LS, MS, HS и уровней целостности L,

LS, MS, HS и уровней целостности L,

LI, MI, HI .

LI, MI, HI .

5. Пусть в некоторой системе, построенной на основе модели мандатного ролевого управления доступом, субъект с высоким текущим уровнем доступа может назначать любые права доступа к сущности некоторой роли, доступной в качестве текущей субъекту с низким уровнем доступа. Постройте пример реализации информационного потока по времени от сущности с высоким уровнем конфиденциальности к сущности с низким уровнем конфиденциальности с использованием прав доступа такой роли.

62

4.КОНТРОЛЬНЫЕ ВОПРОСЫ

1.Дайте определения управления доступом (логическим), правил разграничения доступа, объекта и субъекта доступа.

2.Каковы особенности сетевой аутентификации (по сравнению с аутентификацией при доступе к отдельному компьютеру)? Какие виды такой аутентификации рекомендуется использовать?

3.В чем заключается принцип разделений полномочий пользователей?

4.Какие мероприятия по управлению ИБ обеспечивают разделение сред разработки и промышленной эксплуатации систем?

5.Каковы основные функции монитора безопасности объектов (МБО) и монитора безопасности субъектов (МБС) в изолированной программное среде (ИПС), в чём их отличие друг от друга.

6.Почему для реализации ИПС необходимо тебовать наличия в КС контроля порождения объектов?

7.Каковы основные недостатки классической модели Белла-ЛаПадулы?

8.Какой вид политики управления доступом используется в качестве основы автоматной модели безопасности информационных потоков?

9.Какие основные проблемы определения правил изменения иерархии ролей рассматриваются в модели администрирования ролевого управления доступом?

10.Какие изменения в состояние системы разрешается вносить по запросу в модели мандатного управления доступом?

11.Какие информационные потоки, условия возникновения которых анализируются в КС с мандатным управлением доступом, являются запрещенными?

12.Могут ли и каким образом правила дискреционного управления доступом быть использованы в КС с мандатным

63

управлением? Справедливо ли обратное утверждение?

13.Охарактеризуйте ролевое управление доступом с точки зрения связи с дискреционным управлением.

14.Перечислите и дайте краткую характеристику элементам базовой модели ролевого управления доступом

(Role-Based Access Control).

15.Что подразумевается под либеральным и строгим видами мандатного ролевого управления доступом?

16.Как организован либеральный и строгий виды контроля целостности при мандатном доступе?

64

ЗАКЛЮЧЕНИЕ

В результате выполнения самостоятельных работ студентом закрепляются знания в области применения методов и средства познания, обучения и самоконтроля для приобретения новых знаний и умений, в том числе в новых областях, непосредственно не связанных со сферой деятельности, развития социальных и профессиональных компетенций, изменения вида своей профессиональной деятельности, а также формируются способностью применять математический аппарат, в том числе с использованием вычислительной техники, для решения профессиональных задач.

65

СПИСОК РЕКОМЕНДУЕМОЙ ЛИТЕРАТУРЫ

1. Моделирование и синтез оптимальной структуры сети Ethernet [Текст] / А .В. Благодаров, А. Н. Пылькин, Д. М. Скуднев, А. П. Шибанов. – М.: Горячая линия–Телеком, 2014.

2.Бронов, С. А. Имитационное моделирование [Текст]: учеб. пособие [Электронный ресурс] / С. А. Бронов. –— Красноярск: СФУ, 2007. – Режим доступа: http://simulation.su/ uploads/files/ default/2007-uch-posob-bronov-1.pdf.

3.Бунцев, И. А. Создание и реализация имитационных моделей в программной среде AnyLogic [Текст]: учеб. пособие для вузов / И. А. Бунцев. – М.: Горячая линия–Телеком, 2014.

4.Бусленко, Н. П. Моделирование сложных систем [Текст] /Н. П. Бусленко. – М.: Наука, 1988.

5.Девянин, П. Н. Модели безопасности компьютерных систем. Управление доступом и информационными потоками [Текст]: учеб. пособие для вузов / П. Н. Девянин. – 2-е изд., испр. и доп. – М.: Горячая линия – Телеком, 2013. – 338 с.

6.Ивницкий, В. А. Теория нестационарных моментов марковских сетей: Разомкнутые сети массового обслуживания [Текст] / В. А. Ивницкий. – М.: Книжный дом «Либроком»,

2011. – 408 с.

7.Советов, Б. Я. Моделирование систем [Текст]: учебник для вузов / Б. Я. Советов, С. А. Яковлев. – 6-е изд., стер. – М.: Высшая школа, 2009.

8.Файзутдинов, Р. Н. Математическое моделирование сложных систем. Лабораторный практикум [Текст] / Р. Н. Файзутдинов. – Казань: Казанский национальный исследовательский технический университет им. А.Н. Туполева, 2013. – 69 с.

9.Шелухин, О. И. Моделирование информационных систем [Текст]: учеб. пособие /О. И. Шелушин – 2-е изд., перераб. и доп. – М.: Горячая линия–Телеком, 2014.

66

|

СОДЕРЖАНИЕ |

|

1. |

ЦЕЛИ И ЗАДАЧИ САМОСТОЯТЕЛЬНОЙ РАБОТЫ .......... |

1 |

2. |

ВИДЫ САМОСТОЯТЕЛЬНОЙ РАБОТЫ .............................. |

2 |

3. |

ТЕМАТИКА САМОСТОЯТЕЛЬНОЙ РАБОТЫ.................... |

3 |

|

3.1. Составление уравнений переходных процессов .............. |

4 |

|

3.2. Компьютерное моделирование цифровых устройств с |

|

|

использованием СКМ MATLAB с расширением Simulink..... |

8 |

|

3.3. Изучение кластеризации как метода многомерного |

|

|

статистического анализа........................................................... |

20 |

|

3.4. Общие положения разомкнутых сетей массового |

|

|

обслуживания ............................................................................ |

32 |

|

3.5. Системное моделирование событийно-управляющей |

|

|

логики (на примере StateFlow, SimEvents,Simulink).............. |

40 |

|

3.6. Модели ролевого и мандатного ролевого управления |

|

|

доступом в компьютерных системах ...................................... |

49 |

4. |

КОНТРОЛЬНЫЕ ВОПРОСЫ................................................. |

63 |

ЗАКЛЮЧЕНИЕ............................................................................. |

65 |

|

СПИСОК РЕКОМЕНДУЕМОЙ ЛИТЕРАТУРЫ....................... |

66 |

|

67

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

к самостоятельным работам по дисциплине «Моделирование систем и сетей телекоммуникаций» для студентов специальностей

090302 «Информационная безопасность телекоммуникационных систем» очной формы обучения

Составитель Разинкин Константин Александрович

В авторской редакции

Подписано к изданию 07.05.2015. Уч. - изд. л. 4,2.

ФГБОУ ВПО «Воронежский государственный технический университет»

394026 Воронеж, Московский просп., 14