- •Компьютерные преступления методические указания к выполнению практических занятий по учебной дисциплине

- •090301 «Компьютерная безопасность»

- •2.1.1 Классификации механизмов защиты программного обеспечения (по)

- •2.1.2 Исследование программы Denoiser

- •2.1.3 Физические и виртуальные адреса

- •2.1.3 Вопросы для самоконтроля

- •2.2.1 Восстановление с помощью fsck

- •2.2.3 Вопросы для самоконтроля

- •2.3 Практическая работа №3: «Изучение работы Snort - свободной сетевой системы предотвращения вторжений (ips)»

- •2.3.1 Общие положения

- •2.3.2 Установка Snort (Windows xp)

- •2.3.3 Режим снифера

- •2.3.4 Режим регистратора пакетов

- •2.3.5 Режим обнаружения сетевых вторжений

- •2.3.6 Создание собственных правил Snort

- •2.3.7 Написание контекстных правил (подключение препроцессоров)

- •2.3.8 Подключение препроцессора Portscan

- •2.3.9 Вопросы для самоконтроля

- •2.4 Практическая работа №4 «Анализ антивирусного программного обеспечения»

- •2.4.1 Общие положения

- •2.4.2 Классификация антивирусных продуктов

- •2.4.3 Выполнение практической работы

- •2.4.4 Вопросы для самоконтроля

- •2.5 Практическая работа № 5: «Стеганография. Использование программ скрытого шифрования»

- •2.5.1 Основные понятия и определения стеганографии

- •2.5.2 Методы, технологии, алгоритмы

- •2.5.3. Практическая реализация

- •2.5.3.1 Работа с s-Tools

- •2.5.4 Программа ImageSpyer

- •1. Общие положения 1

- •1.1 Цель и задачи практических занятий 1

- •2.3.1 Общие положения 21

- •2.4.1 Общие положения 37

- •Компьютерные преступления методические указания к выполнению практических занятий по учебной дисциплине

- •090301 «Компьютерная безопасность»

- •394026 Воронеж, Московский просп., 14

2.3.9 Вопросы для самоконтроля

1. Что такое система распознавания вторжений Snort?

2. Каков общий формат директив написания контекстных правил?

3. Сформулируйте алгоритм создание собственных правил Snort.

4. Укажите виды систем обнаружения вторжения и их характеристика.

5. Каково назначение ключевого слова ipopts программы Snort?

6. Каким способом можно задавать номера портов?

7.Какую функцию выполняет препроцессор Portscan?

8. Перечислите режимы работы Snort.

9. Дайте характеристику режима обнаружения сетевых вторжений программы Snort.

10. Назовите основные характеристики режима сниффера программы Snort.

11. Назовите основные характеристики режима регистратора пакетов программы Snort.

2.4 Практическая работа №4 «Анализ антивирусного программного обеспечения»

2.4.1 Общие положения

Антивирусная программа (антивирус) — любая программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных (модифицированных) такими программами файлов, а также для профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом[3]

2.4.2 Классификация антивирусных продуктов

Классифицировать антивирусные продукты можно сразу по нескольким признакам, таким как: используемые технологии антивирусной защиты, функционал продуктов, целевые платформы[2].

По используемым технологиям антивирусной защиты:

Классические антивирусные продукты (продукты, применяющие только сигнатурный метод детектирования)

Продукты проактивной антивирусной защиты (продукты, применяющие только проактивные технологии антивирусной защиты);

Комбинированные продукты (продукты, применяющие как классические, сигнатурные методы защиты, так и проактивные)

По функционалу продуктов:

Антивирусные продукты (продукты, обеспечивающие только антивирусную защиту)

Комбинированные продукты (продукты, обеспечивающие не только защиту от вредоносных программ, но и фильтрацию спама, шифрование и резервное копирование данных и другие функции)

По целевым платформам:

Антивирусные продукты для ОС семейства Windows

Антивирусные продукты для ОС семейства *NIX (к данному семейству относятся ОС BSD, Linux, Mac OS X и др.)

Антивирусные продукты для мобильных платформ (Windows Mobile, Symbian, iOS, BlackBerry, Android, Windows Phone 7 и др.)

Антивирусные продукты для корпоративных пользователей можно также классифицировать по объектам защиты:

Антивирусные продукты для защиты рабочих станций

Антивирусные продукты для защиты файловых и терминальных серверов

Антивирусные продукты для защиты почтовых и Интернет-шлюзов

Антивирусные продукты для защиты серверов виртуализации

и др.[4].

2.4.3 Выполнение практической работы

Для выполнения работы были выбраны несколько популярных типов антивирусного программного обеспечения: IKARUS virus.utilities, Comodo Internet Security Premium 2012, Kaspersky Internet Security 2012, DoctorWeb CureIT, McAfee Antivirus Plus и прочие.

Тестирование проводилось с помощью лабораторного стенда, включающего в себя вирусные базы:

2968 файлов. Набор разделен на две части. Первая часть — это файлы подозрительного характера, предположительно вирусы или как минимум, содержащие вредоносный код. Но не исключено, что в список попали абсолютно легальные файлы, или скажем не совсем легальные — креки, патчи. Отсеивать не стал, пусть будет, посмотрим на паранойю антивирусов. Структура второй части файлов сложнее. Ее в свою очередь можно разделить на четыре группы.

Первая группа — 100% вирусы. Как правило, это боевые файлы, извлеченные с зараженных компьютеров.

Вторая группа — это всякие adware: вредоносные тулбары, шпионские модули, лже-антивирусы и прочая нечисть. В частности это многочисленное семейство Hoax.Win32.ArchSMS, которое притворяется всем чем угодно — начиная от торрент-клиента и заканчивая антивирусом.

Третья группа — это не вирусы, а утилиты, которые детектятся как утилиты скажем, группы риска. К примеру, RemoteAdmin.Win32.WinVNC-based (удаленное управление компом) или HackTool.Win32.Clearlog (абсолютно легальная программа— но может быть использована злонамеренно или входить в состав вирусного комплекса).

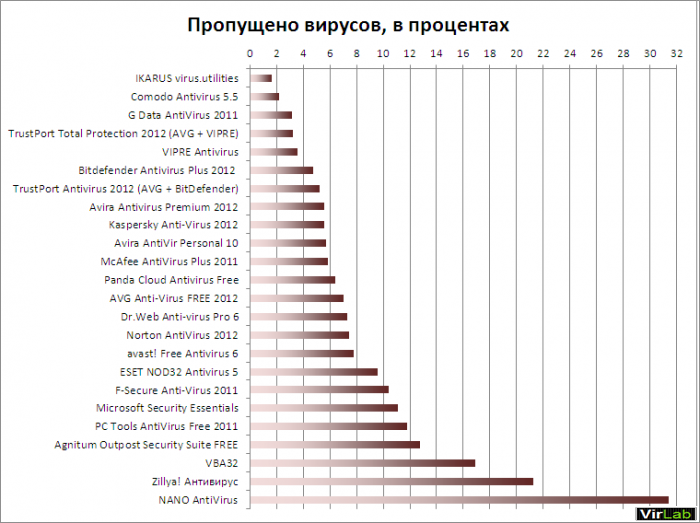

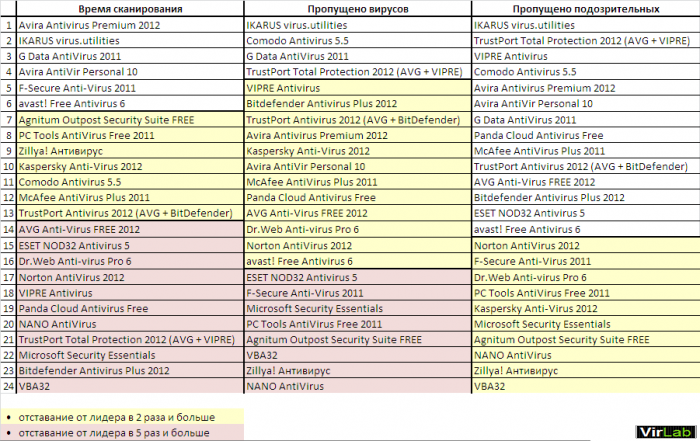

Тестирование проводилось по критериям: Процент пропущенных подозрительных объектов (см. рис. 21), вирусов (см. рис. 22), время сканирования (см. рис. 23).

Тестирование проводилось на ПК под управлением Windows XP, с использованием виртуальной машины.

Полученные результаты (см. рис. 24а) (с использованием тех же стендов, однако с большим охватом антивирусных средств, взятый с сайта virlab.comss.ru):

Рис. 21.Количество пропущенных вирусов, в процентах

Рис. 22. Пропущено вирусов, в процентах

Рис. 23.Время сканирования, в минутах

Рис. 24а. Сводная таблица результатов тестирования

В ходе выполнения данной практической работы студенты научатся проводить практическое исследование антивирусных программных средств, с использованием лабораторного стенда.