- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •Понятие угрозы информационной безопасности иткс

- •Уязвимости иткс

- •Уязвимости иткс в отношении угроз непосредственного доступа

- •Классификация и описание процессов реализации угроз непосредственного доступа к элементам иткс

- •Классификация атак

- •Классификация атак, связанных с непосредственным доступом в операционную среду компьютера

- •Описание атак как процессов реализации угроз

- •Описание процессов реализации угроз непосредственного доступа в операционную среду компьютера

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным доступом к элементам иткс

- •Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •Меры контроля физического доступа к элементам иткс

- •Меры аутентификации

- •Аутентификация с помощью пароля

- •Протокол Kerberos

- •Аутентификация посредством цифровых сертификатов

- •Аутентификация с помощью аппаратных средств

- •Аутентификация на основе биометрических особенностей

- •Применение систем обнаружения вторжений

- •Понятие системы обнаружения вторжений

- •Классификация систем обнаружения вторжений

- •Архитектура систем обнаружения вторжений

- •Уровни применения систем обнаружения вторжений

- •Сетевой уровень

- •Системный уровень

- •Методы обнаружения вторжений

- •Сигнатурный метод

- •Метод обнаружения аномалий

- •Реакция систем обнаружения вторжений на проявления атак исследуемых классов

- •Анализ эффективности систем обнаружения атак

- •Анализ систем, использующих сигнатурные методы

- •Анализ систем, использующих методы поиска аномалий в поведении

- •Глава 3. Определение объектов защиты от угроз непосредственного доступа

- •Определение множества объектов защиты

- •Определение множества типов иткс с учетом их назначения и специфики функционирования

- •Определение функциональных требований к иткс различных типов

- •Определение характеристик атак, реализуемых в отношении иткс различных типов

- •Определение множеств мер защиты, применимых для иткс различных типов

- •Обоснование требований безопасности для иткс различных типов

- •Рекомендации по реализации защиты иткс различных типов

- •Определение комплексов мер защиты иткс различных типов

- •Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз непосредственного доступа к элементам иткс

- •Моделирование процессов реализации угроз непосредственного доступа в операционную среду компьютера

- •Непосредственный доступ в операционную среду компьютера при помощи подбора паролей

- •Непосредственный доступ в операционную среду компьютера при помощи сброса паролей

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз непосредственного доступа к элементам иткс

- •Выбор параметров для осуществления количественного анализа рисков иткс

- •Определение видов ущерба иткс при реализации угроз непосредственного доступа к ее элементам

- •Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •Определение вероятностей реализации атак

- •Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •Расчет интенсивности возникновения атак

- •Расчет вероятности реализации атак

- •Расчет рисков реализации угроз непосредственного доступа к элементам иткс

- •Расчет рисков реализации угроз, наносящих различный ущерб

- •Оценка ущерба от реализации атак

- •Оценка вероятностей реализации атак

- •Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам непосредственного доступа к элементам иткс

- •Понятие эффективности защиты информации

- •Алгоритм оценки эффективности применения комплексов мер

- •Введение функции соответствия исследуемого показателя требованиям

- •Расчет общей эффективности применения комплексов мер защиты иткс

- •Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •Оценка эффективности защиты иткс

- •Оценка вероятностных параметров реализации атак

- •Расчет рисков иткс при использовании мер противодействия угрозам непосредственного доступа

- •Численная оценка эффективности защиты иткс

- •Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •Оценка защищенности иткс как функции от активности злоумышленника

- •Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Оглавление

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным доступом к элементам иткс 21

- •Глава 3. Определение объектов защиты от угроз непосредственного доступа 67

- •Глава 4. Аналитическое моделирование процессов реализации угроз непосредственного доступа к элементам иткс 95

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз непосредственного доступа к элементам иткс 111

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам непосредственного доступа к элементам иткс 154

- •394026 Воронеж, Московский просп., 14

Глава 4. Аналитическое моделирование процессов реализации угроз непосредственного доступа к элементам иткс

Моделирование процессов реализации угроз непосредственного доступа в операционную среду компьютера

Непосредственный доступ в операционную среду компьютера при помощи подбора паролей

Непосредственный доступ в ОС компьютера с подбором паролей разделяется на три этапа [5,26]:

— хищение файлов SAM и SYSTEM с необходимого злоумышленнику компьютера,

— подбор паролей на компьютере злоумышленника,

— осуществление входа в ОС компьютера, используя подобранные пароли.

Рассмотрим первый этап доступа, то есть хищение файлов SAMиSYSTEM с необходимого злоумышленнику компьютера. Для прохождения этого этапа злоумышленнику необходимо наличие загрузочного сменного носителя с альтернативной операционной системой. Для жестких дисков системы FAT32 такой операционной системой служит MSDOS, для жестких дисков системы NTFS—NTFSDOS.

Смоделируем данную атаку с помощью сети Петри-Маркова. Обозначения элементов этой сети приведены ниже,si — позиции, tj — переходы:

s1 — злоумышленник имеет непосредственный доступ к необходимому ему компьютеру и у него имеется загрузочный сменный носитель с альтернативной операционной системой,

t1 — активизация компьютера, инициализация BIOS,

s2 — компьютер выключен (не активизирован),

s3 — базовая система ввода-вывода (BIOS) инициализирована, периферийные устройства опрошены,

t2 — изменение настроек первичной загрузки,

s4 — настройки первичного загрузки изменены,

t3 — установка загрузочного сменного носителя, передача управления на сменный носитель,

s5 — сменный носитель установлен (управление передано на сменный носитель),

t4 — процесс загрузки альтернативной ОС,

s6 — загружена альтернативная операционная система

t5 — копирование файлов SAM и SYSTEM с хеш-функциями паролей на носитель и извлечение его из компьютера,

s7 — файлы SAM и SYSTEM с хеш-функциями паролей скопированы на носитель, носитель извлечен.

Вид данной сети представлен на рис.4.1.

Рис. 4.1. Вид сети Петри-Маркова первого этапа непосредственного доступа в ОС компьютера подбором паролей — «Хищение файлов паролей»

На этой сети позиции не имеют инцидентные дуги, поэтому вероятности перемещения из них в переходы равны единице.

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

Для сети Петри-Маркова первого этапа непосредственного доступа в ОС компьютера, посредством подбора паролей — «Хищение файлов паролей» имеет место следующая система интегро-дифференциальных уравнений [60,62]:

(4.1)

(4.1)

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид (4.2) при i1,…,7; j1,...,5.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

132435465,

(4.2)

(4.2)

где исходные параметры атаки принимают следующие значения: 2116,5с — среднее время включения компьютера и инициализации BIOS, 323,5с — среднее время изменения настроек BIOS, 434,25с — среднее время установки загрузочного сменного носителя и передачи управления на него, 5432с — среднее время загрузки альтернативной ОС, 657,5с — среднее время копирования файлов на носитель.

Таким образом, среднее время перехода по всей сети 63,25с, и зависимость вероятности реализации атаки от времени приобретает вид, представленный на рис.4.2.

P(t)1et/63,25

P(t)

t

Рис. 4.2. Зависимость вероятности реализации хищения файлов паролей

Рассмотрим второй этап непосредственного доступа в ОС компьютера, подбором паролей — подбор паролей на компьютере злоумышленника. В данном случае рассматриваются пароли, состоящие из четырех символов английского алфавита (A—Z). Для прохождения данного этапа злоумышленнику необходимо:

— наличие программы для подбора паролей установленной на его компьютере (такой программой может служить, например программа SamInside или LCP04);

— носитель с похищенными файлами SAM и SYSTEM, полученная в результате прохождения первого этапа.

Злоумышленник устанавливает носитель в компьютера, открывает программу подбора паролей, загружает из файлов SAM и SYSTEM информацию о пользователях и соответствующих им хэш-функциях паролей. Программа подбирает пароли, сравнивая хэш-функции перебираемых наборов символов с исходными хэш-функциями, загруженными из файла SAM. Найдя соответствие, программа информирует о том, что пароль подобран, и благодаря информации, хранящейся в файле System, сопоставляет подобранный пароль с именем учетной записи пользователя.

Смоделируем с помощью сети Петри-Маркова данный этап. Элементами сети являются:

s1 — программа подбора паролей имеется на компьютере злоумышленника,

s2 — носитель со скопированными файлами SAM и SYSTEM установлен в компьютер злоумышленника,

t1 — запуск программы подбора паролей,

s3 — программа для подбора паролей запущена,

t2 — процесс подбора паролей,

s4 — пароли подобраны.

Вид такой сети представлен на рис.4.3.

Рис. 4.3. Вид сети Петри-Маркова реализации подбора пароля на компьютере злоумышленника

На этой сети позиции не имеют инцидентные дуги, поэтому вероятности перемещения из них в переходы равны единице.

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

Для данной сети Петри-Маркова имеет место следующая система интегро-дифференциальных уравнений [60,62]:

(4.3)

(4.3)

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид (4.2) при i1,…,4; j1,...,2.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

11132,

(4.4)

(4.4)

где исходные параметры атаки принимают следующие значения: 1113,5с — среднее время запуска программы подбора паролей, 213,5с — среднее время установки сменного носителя, 4324,25с — среднее время подбора паролей из данного набора символов.

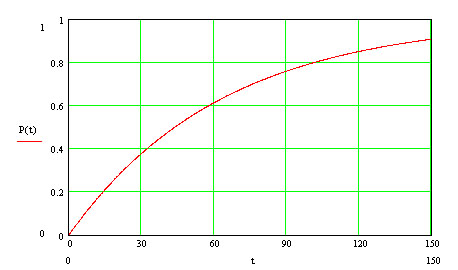

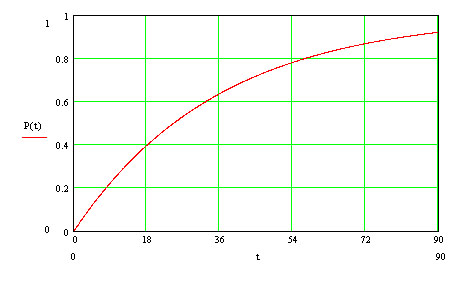

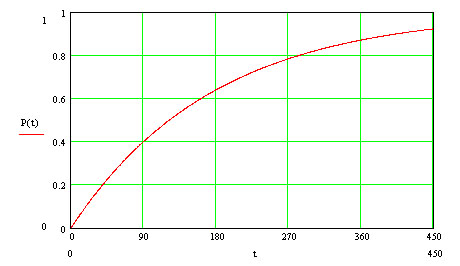

Таким образом, среднее время перехода по всей сети 35,57с, и зависимость вероятности реализации этапа от времени приобретает вид, представленный на рис. 4.4.

P(t)1et/35,57

P(t)

t

Рис. 4.4. Зависимость вероятности реализации подбора пароля на компьютере злоумышленника

Рассмотрим третий этап непосредственного доступа в ОС компьютера, посредством подбора паролей — осуществление входа в ОС компьютера, использую подобранные пароли.

Смоделируем с помощью сети Петри-Маркова третий этап непосредственного доступа. Элементы сети:

s1 — злоумышленник имеет непосредственный доступ к необходимому ему компьютеру,

s2 — компьютер выключен (не активизирован),

t1 — активизация компьютера, инициализация BIOS,

s3 — работа загрузчика завершена ожидание ввода пароля,

t2 — ввод пароля,

s4 — осуществлен вход в ОС,

Вид такой сети представлен на рис.4.5.

Рис. 4.5. Вид сети Петри-Маркова реализации входа злоумышленника в систему при известном пароле

На этой сети позиции не имеют инцидентные дуги, поэтому вероятности перемещения из них в переходы равны единице.

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

Для сети Петри-Маркова этапа входа в систему при известном пароле справедлива следующая система интегро-дифференциальных уравнений [60,62]:

(4.5)

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид (4.2) при i1,…,4; j1,...,3.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

132,

(4.6)

(4.6)

где исходные параметры атаки принимают следующие значения: 2134,5с — среднее время включения компьютера и работы загрузчика ОС, 3213,35с — среднее время ввода известного пароля и загрузки ОС.

Таким образом, среднее время перехода по всей сети 47,25с, и зависимость вероятности реализации атаки от времени приобретает вид, представленный на рис.4.6.

P(t)1et/47,25

P(t)

t

Рис. 4.6. Зависимость вероятности реализации входа злоумышленника в систему при известном пароле

Для реализации атаки злоумышленнику необходимо последовательно пройти все три этапа, поэтому при построении сети Петри-Маркова для всей атаки, аналогично предыдущим утверждениям, среднее время прохождения такой сети

123, (4.7)

где i — время прохождения i-го этапа.

Среднее время перехода по всей сети 176,25с, и зависимость вероятности реализации атаки от времени приобретает вид, представленный на рис.4.7.

P(t)1et/176,25

P(t)

t

Рис. 4.7. Зависимость вероятности реализации всех этапов непосредственного доступа злоумышленника в систему при помощи хищения файлов паролей