- •Введение

- •Принципы функционирования сетевых сов

- •Принципы построения сетевых сов

- •Классификация сов

- •Архитектура сов

- •Скорость реакции

- •Информационные источники

- •Сов, основанные на анализе сетевых пакетов

- •Сов основанные на анализе хоста

- •Сов, основанные на анализе приложений

- •Стандарты в области сов

- •Обнаружения аномалий

- •Гост р исо/мэк 15408-2003

- •Представление требований безопасности.

- •Общие функциональные требования

- •Сов, осуществляющие анализ аномалий

- •Оценка эффективности сов осуществляющих анализ аномалий

- •Подготовка тестируемой системы

- •Расчет риска для атак, основанных на серьезных уязвимостях вида «dDoS»

- •Расчет для атак, основанных на серьезных уязвимостях вида «переполнение буфера»

- •Расчет рисков для атак, основанных на серьезных уязвимостях вида «удаленное выполнение команд»

- •Оценка эффективности настройки системы сов

- •Заключение

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

Оценка эффективности настройки системы сов

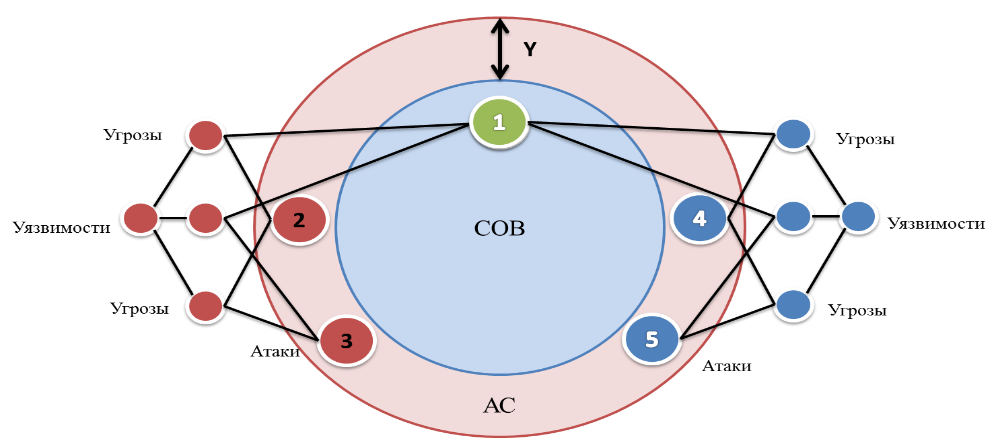

Опираясь на профилирующею базу знаний «CC Profiling Knowledge Base» мы можем связать уязвимость и атаку.[60] Сопоставив количество атак в АС и отражённых вторжений в СОВ, мы увидим разницу, которая и будет показывать эффективность СОВ. Если связать с помощью профилирующей базы знаний атаки и уязвимости, можно увидеть насколько эффективно настроена СОВ (рис. 2.12).

Рис. 2.12. Методика нахождения эффективности настройки СОВ

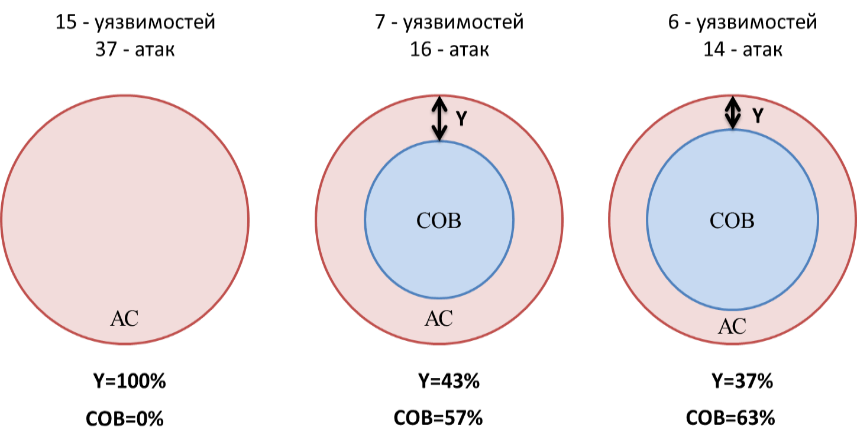

Согласно приведенной выше методики оценки эффективности настройки СОВ в нашей испытательной системе получились следующие результаты продемонстрированные на рис. 2.13.

Рис. 2.13. Эффективность СОВ

Рис. 2.14. Гистограмма риска от серьезных уязвимостей

Суммировав риски от серьезных уязвимостей, мы получили гистограмму риска, которая показанная на рис. 2.15. Из данной гистограммы видно, как снижаются риски с системе с СОВ с разными настройками.

Рис. 2.15. Гистограмма суммарный, риски от серьезных уязвимостей

Заключение

При выполнении этапа управления эффективностью систем защиты информации необходимо учитывать, что финансовые затраты на средства защиты информации должны быть пропорциональны ущербу, наступающему в случае утечки защищаемой информации и потому оправданы.

Также стоит учитывать аналитическую работу, пример которой проведен в данном пособии. Произведен расчет количественных показателей эффективности СОВ на основе требований к среднему ущербу при функционировании АС. На основе анализа статистических данных с использованием теории вероятности и теории рисков произведен риск-анализ сетевых атак, реализуемых в АС с использованием СОВ.

Третья составляющая представляет собой определение всего множества управленческих решений, которые можно принять в соответствии с данным состоянием системы. Используя полученные показатели эффективности произвести выбор наиболее подходящего управленческого решения, на основе сопоставления ущербов, затрат и положительного экономического эффекта от его принятия.

Используя приведенные аналитические выражения, представляется возможным произвести расчет количественных показателей эффективности системы обнаружения вторжений. Важным условием, характеризующим точность расчетов, при определении количественных показателей эффективности является наличие определенного объема априорной информации, априорные и апостериорные вероятности появления сигнатур атак в условиях реализации сетевой атаки и при функционировании компьютерной сети в обычном режиме.

Библиографический список

1. Абраменко B.C. Метод контроля безопасности выполнения прикладных программ / B.C. Абраменко // Информационные технологии, 2005. №4. С.33-38.

2. Аграновский A.B. Статистические методы обнаружения аномального поведения в COA / A.B. Аграновский // Информационные технологии, 2005. №1. С.61-64.

3. Аксенов А.Ю. Обнаружение и распознавание образов на изображениях с использованием исскуственных нейросетей / А.Ю. Аксенов // Нейроинформатика 99: сб. науч. тр. М.: МИФИ, 1999. Ч.3. С. 131 - 137.

4. Анализ защищенности: сетевой или системный уровень? Руководство по выбору технологии анализа защищенности; пер. с англ. Лукацкого A.B., Цаплева Ю.Ю. // Inlernet Security Systems, 1999. С. 22-24.

5. Андрейчиков A.B. Интеллектуальные информационные системы / A.B. Андрейчиков// М.: Финансы и статистика, 2004. С. 85 - 94.

6. Анисимов B.B. Элементы теории массового обслуживания и асимптотического анализа систем / B.B. Анисимов// К.: Вища шк. Головное изд-во, 1987. С. 118-122.

7. Асанов С.М. Вопросы построения защищенных КС с многоуровневым доступом / С.М.Асанов // Защита информации. Конфидент . 2003. №4. С.38-42.

8. Бабенко JI.K. Разработка комплексной системы обнаружения атак / JI.K. Бабенко, О.Б.Макаревич, О.Ю. Пескова // Информационная безопасность: материалы V междунар. науч. - практ. конф. 2003. №4(33). С.235 - 239.

9. Баева Е.П. Имитационное моделирование информационных систем / Е.П. Баева // Автоматика, связь, информатика. 1999. №11. С.117-118.

10. Бакусов JI.М. Математические модели информационных процессов и управления в АСУ: Учеб. пособие. / JI.М. Бакусов. Уфа: У ЛИ, 1991. С. 32- 33.

11. Борисов В.В. Нечеткие модели и сети / В.В. Борисов. М.: Горячая линия - Телеком, 2007. С. 75-78.

12. Браверман Э.М. Структурные методы обработки эмпирических данных / Э.М. Браверман. М.: Наука, 1983. С. 129 - 133.

14. Васильев В.И. Применение нечетких сетей Петри для анализа безопасности локальной вычислительной сети / В.И. Васильев, Т.Р. Катаев // Вычислительная техника и новые информационные технологии. Уфа: Изд-во УГАТУ, 2007. С.166-170.

15. Васильев В.И. Комплексный подход к построению интеллектуальной системы обнаружения атак / В.И. Васильев, Т.Р. Катаев, JI.A. Свечников // Системы управления и информационные технологии. Воронеж: Научная книга. 2007. №2. С.76-82.

16. Построение нечетких когнитивных карт для анализа и управления информационными рисками ВУЗа/ В.И. Васильев, Р.Т. Кудрявцева, И.А. Савина, И.И. Шарипова // Вестник УГАТУ. Уфа: Изд-во УГАТУ, 2007. №2(27). С.199-209.

17. Васильев В.И. Подход к реализации нейросетевого сенсора интеллектуальной системы обнаружения атак / В.И. Васильев, JI.A. Свечников // Вычислительная техника и новые информационные технологии. Уфа: Изд-во УГАТУ, 2007. С.161-166.

18. Вихорев C.B. Классификация угроз информационной безопасности. http://www.cnews.ru/reviews/free/oldcom /security/elvisclass.shtml.

19. Вишневский В.М. Теоретические основы проектирования компьютерных сетей /В.М. Вишневский. М.: Техносфера, 2003. С.76-81.

20. Герасименко В.Г. Проблемы обеспечения информационной безопасности при использовании открытых информационных технологий в системах критических приложений / В.Г. Герасименко // Информация и безопасность, 1999. Вып. 4. С.66-67.

21. Городецкий А.Я. Информационные системы. Вероятностные модели и статистические решения. Учеб.пособие / А.Я. Городецкий. СПб: Изд-во СПбГПУ, 2003. С 89 -92.

22. ГОСТ50.922-96. Стандартизованные термины и определения в области защиты информации.

23. ГОСТ Р 50992-96 Защита информации. Основные требования и определения.

24. ГОСТ Р 50992-96. Защита информации. Основные термины и определения.

25. ГОСТ Р 51275-99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.

26. Девис Д. Вычислительные сети и сетевые протоколы: пер с англ. / Д. Девис, Д. Барбер, У. Прайс, С. Соломонидес. М.: Мир, 1981. С. 530 - 537.

27. Джонс М.Т. Программирование искусственного интеллекта в приложениях / М.Т. Джонс; пер. с англ. Осипов А.И. М.: ДМК Пресс, 2006. С. 135 -142.

28. Долгов А.И. Оценка уровня безопасности программных средств / А.И.Долгов, А.Н.Трубников // Вопросы защиты информации. 2000, Вып. 1(48).

29. Вршов М.А. Теоретические основы построения цифровой сети с интеграцией служб / М.А. Вршов, Н.А. Кузнецов. М.:ИППИ РАН, 1995. С. 82 - 86.

30. Завгородний В.И. Комплексная защита информации в компьютерных системах: учеб. пособие / В.И. Завгородний // М.: Логос, 2001. С. 57 - 61.

31. Зегжда П.Д. Теория и практика обеспечения информационной безопасности / П.Д. Зегжда. М.: Яхтсмен, 1996. С. 92 - 95.

32. Ивахненко А.Г. Моделирование сложных систем по экспериментальным данным / А.Г. Ивахненко. М.: Радио и связь, 1987. С. 71 - 73.

33. Искусственный интеллект. Модели и методы: Справочник / Под ред. Поспелова Д.А. М.: Радио и связь, 1990. С. 33-34.

34. Катаев Т.Р. Использование Active Directory для создания защищенных приложений / Т.Р. Катаев, Г.А. Кустов, Л.А.Свечников // Интеллектуальные системы обработки и управления информацией. 2003. С.21.

35. Козлов В.Н. Теория и практика борьбы с компьютерной преступностью / В.Н.Козлов. М.: Горячая линия-Телеком, 2002. С. 33 - 38.

36. Козлов В.Н. Вычислительная математика и теория управления / В.Н.Козлов, В.Е.Куприянов, В.Н. Шашихин; под ред. Козлова В.Н. СПб.: Изд-во СПбГТУ, 1996. С.97- 105.

37. Колесников П.А. Основы теории системного подхода / П.А. Колесников. К.: Наукова думка, 1981. С.412-417.

38. Колисниченко Д.Н. Rootkits под Windows. / Д.Н. Колисниченко. СПб.: Наука и Техника, 2006. С 311 -313.

39. Колчин В.Ф. Случайные графы / В.Ф. Колчин. М.: ФИЗМАТЛИТ, 2004. С. 264 - 268.

40. Конеев И.Р. Информационная безопасность предприятия / И.Р. Конеев. СПб.: БХВ-Петербург, 2003. С.631- 639.

41. Костров Д. Системы обнаружения атак / Д.Костров. BYTE. 2002.

42. Круглов В.В. Нечеткая логика и искусственные нейронные сети: учеб. пособие /В.В.Круглов, М.И.Дли, Р.Ю. Голунов. М.: Издательство физико-математической литературы. 2001. С. 33 - 37.

43. Кудрявцева Р.Т. Управление информационными рисками с использованием технологии когнитивного моделирования (на примере вуза) / Р.Т.Кудрявцева.

44. Куликов Г.Г. Системное проектирование автоматизированных информационных систем: учеб. пособие / Г.Г. Куликов. Уфа: Изд-во УГА ГУ, 1999. С. 61 -63.

45. Лазарев В.Г. Интеллектуальные цифровые сети /В.Г. Лазарев. М.: Финансы и статистика, 1996. С. 74 - 76.

46. Ломазова И.А. Вложенные сети Петри: моделирование и анализ распределенных систем с объектной структурой / И.А. Ломазова. М.: Научный мир, 2004. С. 188- 191.

47. Лукацкий A.B. Обнаружение атак/ A.B. Лукацкий. СПб.: БХВ-Петербург, 2001. С. 521 - 523.

48. Майн X. Марковские процессы принятия решений / X. Майн, С. Осаки. М.: Наука, 1997. С. 83 -88.

49. Махинов Д.В. Комплексная оценка угроз качеству функционирования эргатических информационно-управляющих систем / Д.В. Махинов, Е.А.Рогозин // Телекоммуникации. 2002. №2. С. 33-40.

50. Мельников В.П. Информационная безопасность и защита информации / В.П. Мельников; под ред. С. А. Клейменова. М.: Академия, 2006. С. 46 - 49.

51. Методы робастного, нейро-нечеткого и адаптивного управления: учебник / Под ред. Ягупова Н. Д. М.: Изд-во МГТУ им. Баумана, 2001. С. 91 -95.

52. Милославская Н.Г. Интрасети: обнаружение вторжений: учеб. пособие для вузов / Н.Г. Милославская// М.: ЮНИТИ, 2001. С. 542 - 544.

53. Непомнящих A.B. Методика оценивания функциональных возможностей систем обнаружения вторжений / A.B. Непомнящих // Информационные технологии. 2006. №1. С. 31-36.

54. Новак В. Математические принципы нечеткой логики / В. Новак; пер. с англ. под ред. А.Н. Аверкина. М.: Физматлит, 2006. С 221 - 225.

55. Нумеллин Е. Общие неприводные цепи Маркова и неотрицательные операторы / Е. Нумеллин. М.: Мир. 1989. С. 94 - 99.

56. Осовецкий Л.Г. К вопросу иммунологии сложных информационных систем / Л.Г. Осовецкий // Известия ВУЗов. Приборостроение. 2003. Т 46. №7. С. 45-49.

57. Осовский С. Нейронные сети для обработки информации / С. Осовский; пер. с польского Рудинского И.Д. М.: Финансы и статистика, 2004. С. 56 - 58.

58. Паулаускас Н. Классификация атак компьютерных систем / Н. Паулаускас, Э. Гаршва // Электроника и электротехника. 2006. № 2(66). С. 84-87.

59. Перегудов Ф.И. Введение в системный анализ / Ф.И. Перегудов. М.: Высшая школа, 1989. С. 172 - 175.

60. Питерсон Дж. Теория сетей Петри и моделирование систем/ Дж. Питерсон; пер. М. В. Горбатовой; под ред. В. А. Горбатова // М.: Мир, 1984. С. 321 - 325.

61. Прохоров А. Рынок ИТ-безопасности: структура, объемы, перспективы роста / А. Прохоров //КомпьютерПресс. 2005. №4. С. 8-16.

62. Ревюз Д. Цепи Маркова / Д. Ревюз; пер. с англ. Малиновский В.К. // М.: РФФИ, 1997. С. 69-72.

63. Росенко А.П. Структура нейросетевой динамической экспертной системы защиты информации / А.П. Росенко, С.П. Евстафиади, Е.В. Феник // Информационная безопасность: материалы V междунар. науч. практ. конф. Таганрог, 2003. № 4(33). С.86 - 89.

64. Ротач В.Я. Системы управления технологическими процессами с моделью состояния объекта / В.Я. Ротач// Теплоэнергетика. 2005. №10. С. 42-47.

65. Рутковская Д. Нейронные сети, генетические алгоритмы и нечеткие системы / Д. Рутковская. М.: Горячая линия - Телеком, 2004. С. 77-79.

66. Свечников Л.А. Архитектура распределенной системы обнаружения атак / Л.А. Свечников// Информационная безопасность 2006: материалы 8й науч.-практ. конф. Таганрог, 2006. С. 180-184.

67. Свечников Л.А. Моделирование и оптимизация системы обнаружения атак в локальных вычислительных сетях. Интеллектуальные системы обработки и управления информацией/ Л.А. Свечников. Уфа: Изд-во УГАТУ, 2008. С. 175-178.

68. Севастьянов Б.А. Ветвящиеся процессы / Б.А. Севастьянов. М.: Наука, 1971. С. 389-391.

69. Сердюк В.А. Перспективы развития новых технологий обнаружения информационных атак/ В.А. Сердюк// Системы безопасности связи и телекоммуникаций, 2002. №5. С. 78-82.

70. Смуров В.А. Оценка интеллектуальности систем / В.А. Смуров// Нейрокомпьютеры. Разработка, применение. 2006. №8-9. С. 98-104.

71. Советов Б.Я. Моделирование систем: учебник для вузов/ Б.Я. Советов. М.: Высш.школа, 2001. С.331 - 339.

72. Соколов А.В. Защита информации в распределенных корпоративных сетях и системах / А.В. Соколов// М.: ДМК Пресс, 2002.С. 612 - 614.

73. Amoroso G. Intrusion Detection, 1sted., Intrusion. NetBooks, Sparta, NewJersey, USA, 1999.

74. BalidP. Bioinformatics: The Machine Learning Approach. Cambridge, Mass.: MIT Press, 1998.

75. Bradshaw J. Software Agents. AAAI Press / MIT Press, 1997.

76. Chakka R., Harrison P. G. F Markov modulated multi-server queue with negative customers // Acta Informática. 2001. V. 37.

77. Chen D., Jain C. A robust back propagation learning algorithm for function approximation // IEEE Trans. Neural Networks, 1994. Vol. 5. - Pp. 467-479.

78. Crosbie M., Spafford E. Defending a computer system using autonomous agents // Technical Report 95-022, COAST Laboratory, Department of Computer Sciences, Purdue University, West Lafayette, IN 47907-1398, March 1994.

79. Denning D. An Intrusion Detection Model // IEEE Transaction on Software Enginering, 1987, №2, vol.13, p.222-232.

80. Denoeux J., Lengalle R. Initializing back propagation networks with prototypes // Neural Networks, 1993. Vol 6. Pp. 351-363.fy

81. Edward Yordon. Modern Structured Analysis. Prentice-I Tall 1989.

82. Garsva E. Computer system survivability modeling // Electronics and Electrical Engineering. Kaunas:Technology, 2006. - No. 1 (62). - P. 60-63

83. ITaykin S. Neural Networks: A Comprehensive Foundation. N.Y.: MacMillan College Publishing Co., 1994.

84. Jang J.S., Sun C.T., Mizutani E. Neuro-fuzzy and soft computing. N.Y.: Prentice Hall, 1997.

85. Jantzen J. Tutorial to Fuzzy Logic // Technical Report no 98 E 868. -University of Denmark, Department of Automation, 1998.

86. Kuncheva L. Fuzzy Classifiers Physica-Verlag, 2000.

87. Landwehr C. E., Bull A. R. A taxonomy of computer program security flaws, with examples // ACM Computing Surveys, 26(3): p. 211-254, September 1994.

88. Manikantan Ramadas. Detecting Anomalous Network Traffic with self-organizing maps.2002.

89. Sherif J.S., Dearmond T. G. Intrusion Detection Systems and Models // Proceedings of the Eleventh IEEE International Workshop on Enabling Technology Infrastructure for Collaborative Enterprises. 2000.

90. Svechnikov L. Design of Intelligent Distributed Intrusion Detection System // Proceedings of the 7th International Workshop on Computer Science and Information Technologies CSIT'2005.

91. Svechnikov L.A. Vasiliev V.I. Architecture of Distributed Intrusion Detection System // Proceedings of the 8th International Workshop on Computer Science and Information Technologies CSIT'2006.

92. Verbruggen H.B., Babuska R. Constructing fuzzy models by product space clustering // Fuzzy model identification. Berlin: Springer, 1998. - Pp. 53-90.

93. Verwoerd T., Hunt R. Intrusion detection techniques and approaches. // Computer Communications, №25, 2002.

94. Web Application Security Consortium http://www.webappsec.org

95. Winston P.H. Artificial Intelligence, 3rd ed. AddisonWesley, 1993.