- •В.Б. Щербаков, с. А. Ермаков, м.И.Бочаров анализ и управление рисками беспроводных сетей Учебное пособие

- •Воронеж 2008

- •Воронеж 2008

- •Спектр уязвимостей беспроводных сетей стандарта ieee 802.11……………………………………………………….38

- •1 Беспроводные сети стандарта ieee 802.11 как объект обеспечения информационной безопасности

- •Угрозы информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Классификация угроз информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Беспроводные сети стандарта ieee 802.11 как объект угроз информационной безопасности

- •Нарушители как источники угроз информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Спектр уязвимостей беспроводных сетей стандарта ieee 802.11

- •Атаки на беспроводные сети стандарта ieee 802.11

- •Атаки использующие уязвимости среды передачи и диапазона рабочих частот

- •Атаки на систему аутентификации

- •Атаки на криптографические протоколы

- •Атаки на используемое программное обеспечение

- •Атаки, обусловленные человеческим фактором

- •Постановка задач исследования

- •Анализ рисков информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Общая методика оценки рисков информационной безопасности

- •Особенности оценки рисков информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Методика оценки вероятности реализации угроз информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Оценка ущерба при нарушении безопасности беспроводных сетей стандарта ieee 802.11

- •Результаты опроса экспертов

- •Оценка рисков информационной безопасности беспроводных сетей стандарта ieee 802.11 на основе использования теории нечетких множеств и нечеткой логики

- •Методика оценки рисков информационной безопасности на основе использования теории нечетких множеств и нечеткой логики

- •Методика построения функций принадлежности нечетких множеств

- •Построение функций принадлежности нечетких множеств для анализа риска информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Пример оценки риска информационной безопасности беспроводных сетей стандарта ieee 802.11 на основе использования теории нечетких множеств и нечеткой логики

- •Основные результаты

- •Управление рисками информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Обзор концепций и методов управления рисками информационной безопасности для беспроводных сетей стандарта ieee 802.11

- •Методика управления остаточными рисками иб

- •Методология борьбы с рисками иб

- •Концепция управления рисками octave

- •Концепция управления рисками сramm

- •Концепция управления рисками mitre

- •Инструментарий для управления рисками

- •Ранжирование рисков информационной безопасности беспроводных сетей стандарта ieee 802.11

- •Анализ контрмер для снижения рисков иб беспроводных сетей стандарта ieee 802.11

- •Выбор структуры и параметров средств защиты информации

- •Введение ограничений на процесс управления и постановка задачи оптимального управления риском

- •Метод анализа иерархий

- •Применение метода анализа иерархий для сравнения систем контрмер

- •Сравнение методов криптографической защиты

- •Сравнение средств и методов аутентификации

- •Решение задачи выбора системы контрмер

- •Основные результаты

- •Нормативные требования политики безопасности беспроводных сетей стандарта 802.11

- •Гост 15408 – Критерии оценки безопасности информационных технологий

- •Подход к разработке политики безопасности, согласно iso 17799

- •Структура неформальной политики безопасности

- •Основные методики формирования политики безопасности

- •Мероприятия по обеспечению информационной безопасности беспроводных сетей стандарта 802.11

- •Требования политики безопасности к построению беспроводных сетей vpn

- •Основные этапы разработки информационной безопасности беспроводной сети

- •Основные результаты

- •Список литературы

- •1.5 Объекты защиты ткс стандарта iee 802.11

- •1.6 Зона ответственности оператора беспроводной связи

- •1.7 Основные принципы и подходы к защите блвс

- •1.8 Оценка рисков и управление

- •1.9 Технические средства

- •394026 Воронеж, Московский просп., 14

Атаки на криптографические протоколы

Пассивные сетевые атаки – статистический метод вычисления ключа. Секретный ключ шифрования WEP может быть вычислен с использованием определенных кадров, пассивно собранных в беспроводной сети. Причиной уязвимости послужила реализация в WEP метода планирования ключей алгоритма потокового шифрования RC4. Некоторые векторы инициализации (так называемые “слабые” векторы) дают возможность установить побайтовый состав секретного ключа, применяя статистический анализ. Для загруженной беспроводной сети возможность определения секретного ключа длиной 40 и 128 битов после анализа всего лишь четырех миллионов кадров эквивалентна приблизительно четырем часам работы, после чего ключ шифрования станет известен пассивному наблюдателю. Подобная уязвимость делает шифрование с использованием WEP неэффективным, лишая его криптографической стойкости. Использование динамических секретных ключей шифрования WEP решает проблему лишь частично, для полного устранения уязвимости требуется способ усиления самого ключа [33, 54, 57].

Активные сетевые атаки – индуктивное вычисление ключа. Индуктивное вычисление секретного ключа шифрования WEP представляет собой процесс воздействия на беспроводную сеть для получения определённой информации и относится к классу активных сетевых атак. При потоковом шифровании выполняется двоичное сложение по модулю два исходного сообщения с ключевой последовательностью с целью получения шифрованного сообщения. Этот факт лёг в основу данной атаки.

Высокая эффективность атаки индуктивного вычисления ключа, предпринимаемой сторонним наблюдателем в беспроводной сети IEEE 802.11 объясняется отсутствием действенных средств контроля целостности сообщений. Принимающая сторона не в состоянии распознать факт модификации содержимого кадра в процессе передачи по общедоступному радиоканалу. Таким образом, в отсутствии механизмов контроля целостности сообщений беспроводные сети подвержены активным атакам с манипуляцией битами, и повторным использованием вектора инициализации [8, 60].

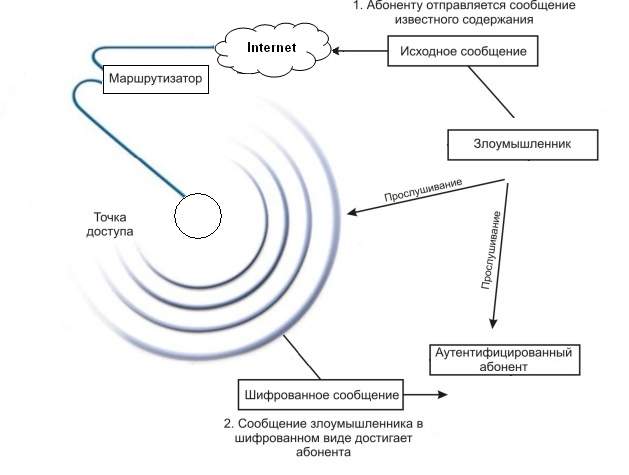

Повторное использование вектора инициализации. Повторное использование вектора инициализации представляет собой сетевую атаку в беспроводной сети, существующую в нескольких разновидностях, одна из которых описана ниже и проиллюстрирована на рисунке 1.1:

– злоумышленник многократно отправляется абоненту беспроводной сети по проводной сети сообщение известного содержания;

– злоумышленник пассивно прослушивает радиоканал связи абонента с точкой радиодоступа и собирает кадры, предположительно содержащие шифрованное сообщение;

– злоумышленник вычисляет ключевую последовательность, применяя операцию «исключающее или» к предполагаемому шифрованному и известному нешифрованному сообщениям;

– злоумышленник вычисляет ключевую последовательность для пары вектора инициализации и секретного ключа, породившей ключевую последовательность, вычисленную на предыдущем шаге.

Рисунок 1.1 – Повторное использование вектора инициализации

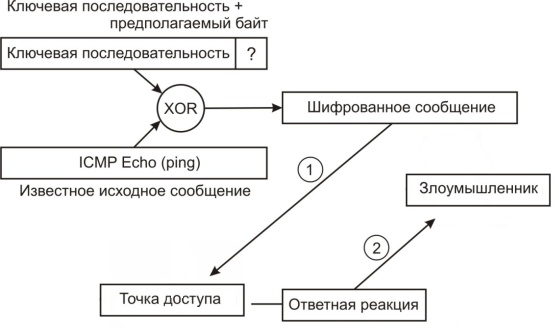

После того, как ключевая последовательность вычислена для кадров некоторой длины, она может быть получена любого размера, как описано ниже (рисунок 1.2):

– злоумышленник создает кадр на один байт длинее, чем длина уже известной ключевой последовательности. Пакеты ICMP «echo request» идеальны для этих целей, ибо точка радиодоступа вынуждена на них отвечать;

– злоумышленник увеличивает длину ключевой последовательности на один байт;

– значение дополнительного байта выбирается случайным образом из 256 возможных;

– если предполагаемое значение дополнительного байта ключевой последовательности верно, то будет получен ожидаемый ответ от точки радиодоступа, в данном примере это ICMP «echo reply»;

– процесс повторяется до тех пор, пока не будет подобрана ключевая последовательность требуемой длины.

Рисунок 1.2 – Получение ключевой последовательности

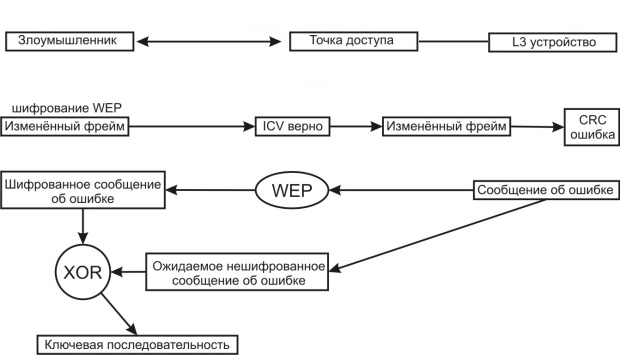

Манипуляция битами. Манипуляция битами преследует ту же цель, что и повторное использование вектора инициализации, и опирается на уязвимость вектора контроля целостности кадра ICV. Пользовательские данные могут различаться от кадра к кадру, в то же самое время многие служебные поля и их положение внутри кадра остаются неизменными. Злоумышленник манипулирует битами пользовательских данных внутри L2-кадра с целью искажения L3-пакета. Процесс манипуляции описан ниже (рисунок 1.3):

– злоумышленник пассивно наблюдает кадры беспроводной сети с помощью средств анализа трафика протокола 802.11;

– злоумышленник захватывает кадр и произвольно изменяет биты в поле данных протокола 3-го уровня;

– злоумышленник модифицирует значение вектора контроля целостности кадра ICV;

– злоумышленник передаёт модифицированный кадр в беспроводную сеть;

– принимающая сторона (абонент либо точка радиодоступа) вычисляет значение вектора контроля целостности кадра ICV для полученного модифицированного кадра;

– принимающая сторона сравнивает вычисленное значение вектора ICV с имеющимся в полученном модифицированном кадре;

– значения векторов совпадают, кадр считается неискажённым и не отбрасывается;

– принимающая сторона деинкапсулирует содержимое кадра и обрабатывает пакет сетевого уровня;

– поскольку манипуляция битами происходила на канальном уровне, контрольная сумма пакета сетевого уровня оказывается неверной;

– стек протокола сетевого уровня на принимающей стороне генерирует предсказуемое сообщение об ошибке;

– злоумышленник наблюдает за беспроводной сети в ожидании зашифрованного кадра с сообщением об ошибке;

– злоумышленник захватывает кадр, содержащий зашифрованное сообщение об ошибке и вычисляет ключевую последовательность, как это было описано ранее для атаки с повторным использованием вектора инициализации.

Рисунок 1.3 – Атака с манипуляцией битами

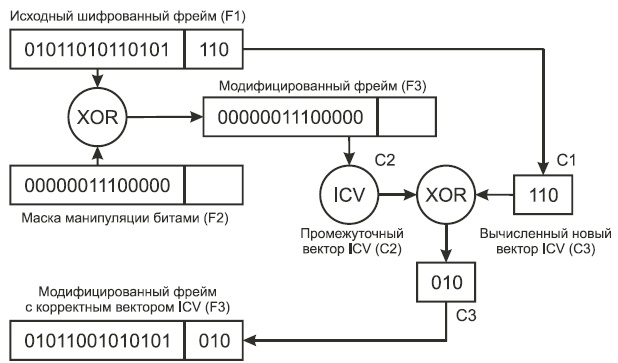

Вектор ICV находится в шифрованной части кадра. С помощью следующей процедуры злоумышленник манипулирует битами шифрованного вектора ICV и таким образом обеспечивает корректность самого вектора для нового, модифицированного кадра (рисунок 1.4):

Рисунок 1.4 – Модифицирование ICV за счет побитовой обработки