- •Введение

- •1. Информация как предмет защиты

- •2. Информационная безопасность

- •3. Основные угрозы информационной безопасности

- •Классификация угроз безопасности данных

- •4. Модель потенциального нарушителя

- •Типы нарушителей информационной безопасности ис

- •5. Классификация компьютерных преступлений

- •6. Личностные особенности компьютерного преступника

- •7. Принципы организации систем обеспечения безопасности данных (собд) ивс

- •8. Стандарты информационной безопасности

- •8.1. Критерии оценки безопасности компьютерных систем. «Оранжевая книга» сша

- •Основные элементы политики безопасности

- •Произвольное управление доступом

- •Безопасность повторного использования объектов

- •Метки безопасности

- •Принудительное управление доступом

- •Классы безопасности

- •Требования к политике безопасности

- •Произвольное управление доступом:

- •Повторное использование объектов:

- •Метки безопасности:

- •Целостность меток безопасности:

- •Принудительное управление доступом:

- •Требования к подотчетности Идентификация и аутентификация:

- •Предоставление надежного пути:

- •Требования к гарантированности Архитектура системы:

- •Верификация спецификаций архитектуры:

- •Конфигурационное управление:

- •Тестовая документация:

- •Описание архитектуры:

- •8.2. Европейские критерии безопасности информационных технологий

- •8.3. Руководящие документы Гостехкомиссии России

- •8.4. Общие критерии безопасности информационных технологий

- •9. Методы и средства защиты данных

- •9.1. Основные методы защиты данных

- •9.2. Классификация средств защиты данных

- •9.3. Формальные средства защиты

- •9.4. Физические средства защиты

- •9.5. Аппаратные средства защиты

- •9.5.1. Отказоустойчивые дисковые массивы

- •9.5.2. Источники бесперебойного питания

- •9.6.Криптографические методы и средства защиты данных

- •Классификация криптографических методов преобразования информации

- •9.7. Методы шифрования

- •9.7.1. Методы замены

- •9.7.2. Методы перестановки

- •9.7.3. Методы аналитических преобразований

- •9.7.4. Комбинированные методы

- •9.7.5. Стандарт сша на шифрование данных (des)

- •9.7.6. Отечественный стандарт на шифрование данных

- •9.8. Системы шифрации с открытым ключом

- •9.8.1. Алгоритм rsa

- •9.8.2. Криптосистема Эль-Гамаля

- •9.8.3. Криптосистемы на основе эллиптических уравнений

- •9.9. Электронная цифровая подпись

- •9.10. Методы кодирования

- •9.11. Другие методы шифрования

- •10. Стеганография

- •11. Защита программ от несанкционированного копирования

- •11.1. Методы, затрудняющие считывание скопированной информации

- •11.2. Методы, препятствующие использованию скопированной информации

- •11.3. Основные функции средств защиты от копирования

- •11.4. Основные методы защиты от копирования

- •11.4.1. Криптографические методы

- •11.4.2. Метод привязки к идентификатору

- •11.4.3. Методы, основанные на работе с переходами и стеком

- •11.4.4. Манипуляции с кодом программы

- •11.5. Методы противодействия динамическим способам снятия защиты программ от копирования

- •12. Защита информации от несанкционированного доступа

- •12.1. Аутентификация пользователей на основе паролей и модели «рукопожатия»

- •12.2. Аутентификация пользователей по их биометрическим характеристикам, клавиатурному почерку и росписи мыши

- •12.3. Программно-аппаратная защита информации от локального несанкционированного доступа

- •12.4. Аутентификация пользователей при удаленном доступе

- •13. Защита информации в компьютерных сетях

- •Пакетные фильтры

- •Сервера прикладного уровня

- •Сервера уровня соединения

- •Сравнительные характеристики пакетных фильтров и серверов прикладного уровня

- •Схемы подключения

- •Администрирование

- •Системы сбора статистики и предупреждения об атаке

- •Заключение

- •Библиографический список

- •394026 Воронеж, Московский просп., 14

13. Защита информации в компьютерных сетях

Основные причины, облегчающие нарушителю реализацию угроз безопасности информации в распределенных КС:

отсутствие выделенного канала связи между объектами распределенной КС (наличие широковещательной среды передачи данных, например среды Ethernet), что позволяет нарушителю анализировать сетевой трафик в подобных системах;

возможность взаимодействия объектов распределенной КС без установления виртуального канала между ними, что не позволяет надежно идентифицировать объект или субъект распределенной КС и организовать защиту передаваемой информации;

использование недостаточно надежных протоколов идентификации объектов распределенной КС перед установлением виртуального канала между ними, что позволяет нарушителю при перехвате передаваемых сообщений выдать себя за одну из сторон соединения;

отсутствие контроля создания и использования виртуальных каналов между объектами распределенной КС, что позволяет нарушителю добиться реализации угрозы отказа в обслуживании в КС (например, любой объект распределенной КС может анонимно послать любое число сообщений от имени других объектов КС);

отсутствие возможности контроля маршрута получаемых сообщений, что не позволяет подтвердить адрес отправителя данных и определить инициатора удаленной атаки на КС;

отсутствие полной информации об объектах КС, с которыми требуется создать соединение, что приводит к необходимости отправки широковещательного запроса или подключения к поисковому серверу (нарушитель при этом имеет возможность внедрения ложного объекта в распределенную КС и выдать один из ее объектов за другой);

отсутствие шифрования передаваемых сообщений, что позволяет нарушителю получить несанкционированный доступ к информации в распределенной КС.

Выделим основные методы создания безопасных распределенных КС:

использование выделенных каналов связи путем физического соединения каждой пары объектов распределенной КС или применения топологии «звезда» и сетевого коммутатора, через который осуществляется связь между объектами;

разработка дополнительных средств идентификации объектов распределенной КС перед созданием виртуального канала связи между ними и применение средств шифрования передаваемой по этому каналу информации;

контроль маршрута поступающих сообщений;

контроль создания и использования виртуального соединения между объектами распределенной КС (например, ограничение числа запросов от одного из объектов и разрыв соединения после истечения определенного интервала времени);

разработка распределенной КС с полной информацией об ее объектах, если это возможно, или организация взаимодействия между объектом КС и поисковым сервером только с созданием виртуального канала.

Среди программно-аппаратных и программных средств обеспечения информационной безопасности распределенных КС можно выделить межсетевые экраны (МСЭ), средства анализа защищенности и средства обнаружения атак.

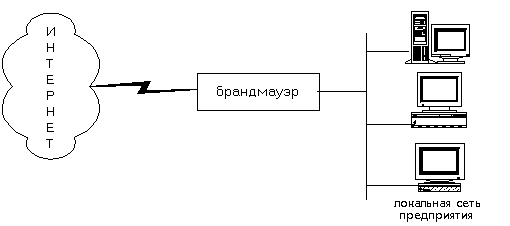

Межсетевой экран (брандмауэр) (нем. brandmauer, англ. firewall) – это система или комбинация систем, позволяющих разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения пакетов из одной части в другую (рис.15). Чаще всего эта граница проводится между локальной сетью и интернет, хотя ее можно провести и внутри локальной сети. Брандмауэр, таким образом, пропускает через себя весь трафик. Для каждого проходящего пакета брандмауэр принимает решение пропускать его или отбросить. Для того чтобы брандмауэр мог принимать эти решения, ему необходимо определить набор правил.

Рис.15.

Брандмауэр в компьютерной сети

Рис.15.

Брандмауэр в компьютерной сети

Как правило, брандмауэры функционируют на какой-либо UNIX платформе – чаще всего это BSDI, SunOS, AIX, IRIX и т.д., реже – DOS, VMS, WNT, Windows NT/2000/XP. Из аппаратных платформ встречаются INTEL, Sun SPARC, RS6000, Alpha, HP PA-RISC, семейство RISC процессоров R4400-R5000. Помимо Ethernet, многие брандмауэры поддерживают FDDI, Token Ring, 100Base-T, 100VG-AnyLan, различные серийные устройства. Требования к оперативной памяти и объему жесткого диска зависят от количества машин в защищаемом сегменте сети.

Обычно в операционную систему, под управлением которой работает брандмауэр, вносятся изменения, цель которых – повышение защиты самого брандмауэра. Эти изменения затрагивают как ядро ОС, так и соответствующие файлы конфигурации. На самом брандмауэре не разрешается иметь счета пользователей (а значит и потенциальных дыр), только счет администратора. Некоторые брандмауэры работают только в однопользовательском режиме. Многие брандмауэры имеют систему проверки целостности программных кодов. При этом контрольные суммы программных кодов хранятся в защищенном месте и сравниваются при старте программы во избежание подмены программного обеспечения.

Все брандмауэры можно разделить на три типа:

пакетные фильтры (packet filter);

сервера прикладного уровня (application gateways);

сервера уровня соединения (circuit gateways).

Все типы могут одновременно встретиться в одном брандмауэре.