- •Моделирование процессов удаленного проникновения в операционную среду компьютера

- •1. Моделирование в области обеспечения защиты информации

- •1.1. Общие аспекты

- •1.2. Аналитическое моделирование

- •1.3. Имитационное моделирование

- •2. Угрозы удаленного проникновения в операционную среду компьютера

- •2.1. Общая классификация сетевых атак

- •2.2. Атаки, направленные на нарушение конфиденциальности и целостности информации

- •3. Аналитическое моделирование угроз удаленного проникновения в операционную среду компьютера

- •3.1. Моделирование удаленного проникновения в операционную среду без применения мер и средств защиты

- •3.1.1. Моделирование подготовительного этапа – «сканирование сети»

- •3.1.2. Моделирование удаленного проникновения в операционную среду компьютера при помощи подбора паролей

- •3.1.3. Моделирование удаленного проникновения в операционную среду компьютера при помощи перехвата паролей

- •3.2. Моделирование удаленного проникновения в операционную среду с применением мер и средств защиты

- •3.2.1. Моделирование подготовительного этапа – «сканирование сети» с применением меры защиты – использование нестандартного порта сервиса

- •3.2.2. Моделирование удаленного проникновения в операционную среду компьютера с применением меры защиты – увеличенная длина пароля

- •3.2.3. Моделирование удаленного проникновения в операционную среду компьютера с применением меры защиты – ограничение количества попыток на ввод неверного пароля

- •3.2.4. Моделирование удаленного проникновения в операционную среду компьютера с применением средства защиты – шифрование

- •Обозначения для переходов и позиций сети Петри-Маркова удаленного проникновения в ос компьютера при помощи перехвата паролей, с применения меры защиты – шифрование

- •4. Имитационное моделирование угроз удаленного проникновения в операционную среду компьютера

- •4.1. Назначение и возможности программ «эмуляторов сетей Петри»

- •4.2. Особенности технической реализации «эмуляторов сетей Петри»

- •4.3. Моделирование удаленного проникновения в операционную среду компьютера

- •4.3.1. Подбор паролей

- •4.3.2. Сканирование сети

- •4.3.3. Перехват паролей

- •4.4. Сравнительный анализ временных характеристик аналитического и имитационного моделирований

- •5. Меры и средства защиты информации от угроз удаленного проникновения в операционную среду компьютера

- •5.1. Общее понятие о мерах и средствах защиты информации

- •5.2. Меры и средства защиты от удаленного проникновения в операционную среду компьютера

- •5.3. Эффективность мер и средств защиты информации от угроз удаленного проникновения

- •5.3.1. Применение нестандартного порта сервиса как меры защиты от «сканирования» сети

- •5.3.2. Определение эффективности пароля из шести символов

- •5.3.3. Ограничение на количество вводимых ошибочных паролей

- •394026 Воронеж, Московский просп., 14

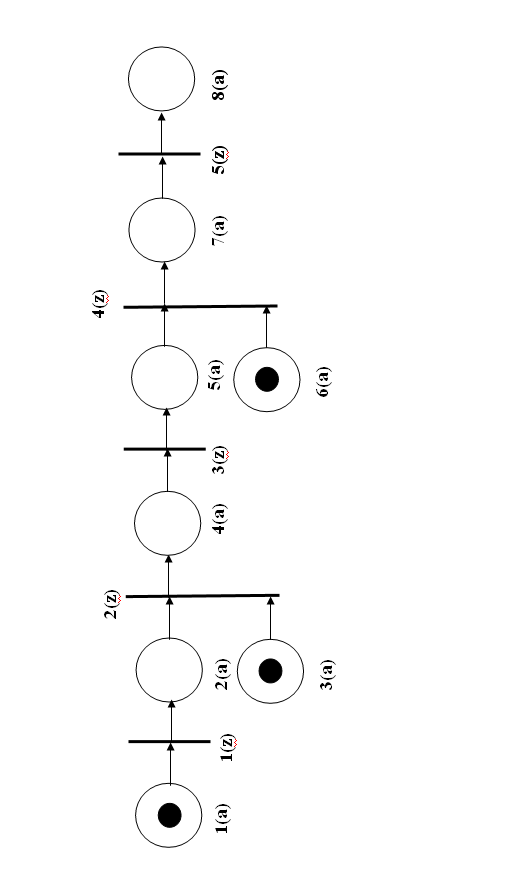

3.1.3. Моделирование удаленного проникновения в операционную среду компьютера при помощи перехвата паролей

Для реализации данной атаки злоумышленнику необходимо наличие доступа к компьютеру, подключенному к сети к сети и заранее приготовленное программное обеспечение для осуществления перехвата паролей по сети.

Первоначально происходит установка носителя информации с необходимым программным обеспечением. После того как носитель информации с программой подключен, происходит настройка приложения для осуществления сканирования сети для выявления соответствия MAC-адресов с IP-адресами хостов. После следует настройка параметров программы для проведения перехвата трафика между двумя или более хостами. Далее происходит подмена MAC-адресов и ожидание подключения к удаленному компьютеру, для перехвата имени и пароля. Как только будет осуществлен перехват необходимой информации, происходит сетевое проникновение посредством ввода перехваченных имени и пароля.

Вид такой сети Петри-Маркова представлен на рис. 3.5, а обозначения для переходов и позиций приведены в табл.3.3.

Таблица 3.3

Обозначения для переходов и позиций сети Петри-Маркова удаленного проникновения в ОС компьютера при помощи перехвата паролей

Элемент сети Петри |

Обозначение элемента |

Описание |

Позиция |

1(а) |

Злоумышленник имеет доступ к компьютеру, подключенному к сети. У злоумышленника имеется сменный носитель информации с программой для проведения arp-спуфинга и перехвата информации в сети |

Позиция |

2(а) |

Программа установлена и запущена |

Позиция |

3(а) |

Объекты атаки (хосты) активны |

Позиция |

4(а) |

С

Продолжение табл. 3.3 |

Позиция |

5(а) |

Настройка на спуфинг осуществлена |

Позиция |

6(а) |

Объект атаки (хост) активен и готов осуществить подключение к сервису |

Позиция |

7(а) |

Перехват имени и пароля осуществлен |

Позиция |

8(а) |

Проникновение осуществлено |

Переход |

1(z) |

Установка сменного носителя информации с программой в компьютер. Настройка параметров программы. |

Переход |

2(z) |

Определение MAC-адресов активных хостов |

Переход |

3(z) |

Настройка параметров программы и осуществление спуфинга |

Переход |

4(z) |

Перехват имени и пароля |

Переход |

5(z) |

Осуществление проникновения |

Входная функция |

I(zi), I=1..5 |

I(1(z)) ={1(a)}, I(2(z)) ={2(a), 3(a)}, I(3(z)) = {4(a)}, I(4(z)) ={5(a), 6(a)}, I(5(z)) ={7(a)} |

Выходная функция |

O(zi), i=1…5 |

I(1(z)) ={2(a)}, I(2(z)) = {4(a)}, I(3(z)) ={5(a)}, I(4(z)) ={7(a)}, I(5(z)) ={8(a)} |

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны следующим образом (3.20):

ν1(а)5(z)=

|

|

1(z) |

2(z) |

3(z) |

4(z) |

5(z) |

1(a) |

1 |

0 |

0 |

0 |

0 |

|

2(a) |

1 |

1 |

0 |

0 |

0 |

|

3(a) |

0 |

1 |

0 |

0 |

0 |

|

4(a) |

0 |

2(a), 2(z)∩3(a), 2(z) |

1 |

0 |

0

(3.20)

|

|

5(a) |

0 |

0 |

1 |

1 |

0 |

|

6(a) |

0 |

0 |

0 |

1 |

0 |

|

7(a) |

0 |

0 |

0 |

5(a), 4(z)∩6(a), 4(z) |

1 |

|

|

8(a) |

0 |

0 |

0 |

0 |

1 |

Система интегро-дифференциальных уравнений для данной сети выглядит следующим образом:

(3.21)

где: - вероятность установки сменного носителя информации с программой в компьютер;

- вероятность определения MAC-адресов хостов;

- вероятность ответов хостов;

- вероятность настройки параметров программы для осуществления перехвата трафика;

- вероятность перехвата имени и пароля;

![]() - вероятность

осуществления подключения одного из

хостов к сервису;

- вероятность

осуществления подключения одного из

хостов к сервису;

![]() - вероятность

осуществления проникновения.

- вероятность

осуществления проникновения.

Вероятность перехода сети Петри-Маркова из начального состояния в конечное состояние определяется как вероятность того, что ко времени t перемещение пройдет по всей сети, от начального состояния до конечного перехода:

![]() (3.22)

(3.22)

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид:

![]()

![]()

![]() (3.23)

(3.23)

где: - интенсивность установки сменного носителя информации с программой в компьютер;

- интенсивность определения MAC-адресов хостов;

![]() - интенсивность

ответов хостов;

- интенсивность

ответов хостов;

![]() - интенсивность

настройки параметров программы

осуществления спуфинга;

- интенсивность

настройки параметров программы

осуществления спуфинга;

![]() - интенсивность

перехвата имени и пароля;

- интенсивность

перехвата имени и пароля;

![]() - интенсивность

осуществления подключения одного из

хостов к сервису;

- интенсивность

осуществления подключения одного из

хостов к сервису;

![]() - интенсивность

осуществления проникновения,

- интенсивность

осуществления проникновения,

где τi,j (i=1..7, j=1..5) - средние времена вышеперечисленных действий соответственно.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

![]() (3.24)

(3.24)

![]() (3.25)

(3.25)

![]() (3.26)

(3.26)

![]() (3.27)

(3.27)

![]() (3.28)

(3.28)

Подставляя в это выражение полученные

значения временных характеристик

получаем при

![]() с.:

с.:

![]() (3.29)

(3.29)

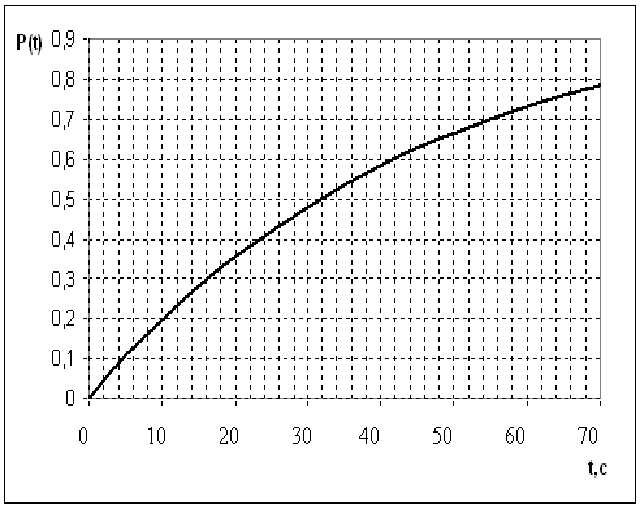

На рис. 3.6 представлена зависимость от времени вероятности реализации перехвата имени и пароля.

Рис. 3.6. Зависимость от времени вероятности реализации перехвата имени и пароля по сети