- •Н.М. Радько а.Н. Мокроусов

- •Введение

- •Защита информации в сети доступа

- •Методы защиты информации в канале связи

- •Режимы шифрования

- •2.1. Терминология

- •2.2. Электронная кодовая книга

- •2.3. Сцепление блоков по шифротексту

- •2.4. Обратная загрузка шифротекста

- •2.5. Обратная загрузка выходных данных

- •2.6. Шифрование со счётчиком

- •2.7. Вектор инициализации

- •2.8. Накопление ошибок в различных режимах шифрования

- •Криптографическая защита телефонных сообщений

- •3.1. Общие принципы криптографического преобразования телефонных сообщений

- •3.2. Криптографическое преобразование аналоговых телефонных сообщений

- •3.3. Криптографическое преобразование цифровых телефонных сообщений

- •Основы безопасности gsm

- •4.1. Потенциальные (виртуальные) механизмы защиты информации

- •4.1.1. Алгоритмы аутентификации

- •4.1.2. Шифрование

- •4.1.3. Управление ключами

- •4.1.4. Средства защиты идентичности пользователя

- •4.1.5. Архитектура и протоколы

- •4.2. Суровая реальность: вскрытие криптозащиты и клонирование телефонов gsm

- •4.3. Абонентское шифрование – реальная гарантированная защита информации

- •4.4. Акустическое зашумление – защита от негласной активации мобильного телефона

- •Защита информации и беспроводные сети

- •5.2. Уязвимость старых методов защиты

- •5.4. Современные требования к защите

- •Аутентификация

- •Шифрование и целостность

- •5.5. Стандарт 802.11i ратифицирован

- •5.7. Выводы и рекомендации

- •Вопросы обеспечения безопасности корпоративных беспроводных сетей стандарта 802.11. Специфика россии.

- •Заключение

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

2.4. Обратная загрузка шифротекста

В алгоритме режима обратной загрузки шифротектса очередной блок открытого текста суммируется по модулю с блоком предыдущего шифротекста, но только после того, как этот шифротекст подвергнется дополнительной обработке функцией . Так происходит зашифрование сообщения в этом режиме. Для расшифрования нужно просто суммировать (естественно по модулю 2) очередной блок шифротекста с предыдущим, пропущенным опять-таки через функцию . . Особенно важно, что при за- и расшифровании в этом режиме блочный шифр используется только в режиме зашифрования (то есть функции нет вообще). Такие режимы, в которых функция преобразования блочным шифром применяется до суммирования с блоком открытого текста называют поточными (далее будет видно почему), если же функция преобразования блочным шифром вызывается в алгоритме режима после наложения блока открытого текста, то такой режим шифрования будет блочным.

В поточных режимах шифрования можно

применить трюк, позволяющий сгладить

проблему дополнения последнего блока

сообщения. Вместо того, чтобы скармливать

алгоритму режима на каждой его итерации

сообщение полными блоками, текст подаётся

порциями длиной

![]() ,

где b – длина блока в битах. И далее,

при суммировании используется только

s старших бит выходных данных функции

,

остальные попросту отбрасываются.

Следующая итерация режима получает на

входе s бит шифротекста, которые

сдвигают влево на s бит входные

данные функции

,

оставшиеся там с предыдущей итерации.

,

где b – длина блока в битах. И далее,

при суммировании используется только

s старших бит выходных данных функции

,

остальные попросту отбрасываются.

Следующая итерация режима получает на

входе s бит шифротекста, которые

сдвигают влево на s бит входные

данные функции

,

оставшиеся там с предыдущей итерации.

Таким образом, длина всего сообщения

теперь должна быть кратна не b а s,

что означает меньшее количество бит

необходимое для выравнивания сообщения.

Варьируя величину s можно изменять

скорость работы прогаммы, реализующей

режим шифрования CFB. Например, если

известно, что пропускная способность

канала передачи данных ограничена (или

программа выдаёт текст сообщения для

зашифрования с определённой скоростью),

тогда, с учётом этих ограничений, можно

подобрать такое значение s, что

пропускная способность канала будет

использоваться наиболее эффективно

(либо текст сообщения будет обрабатываться

с оптимальной скоростью). Но за всё

приходиться платить – и теперь, поскольку

за одну итерацию алгоритма шифрования

преобразуется меньшее число бит, то

таких итераций потребуется больше.

Отношение

![]() характеризует

количество "холостой" работы

блочного шифра.

характеризует

количество "холостой" работы

блочного шифра.

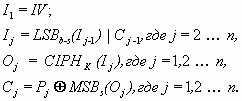

Уравнения режима шифрования CFB приведены ниже:

CFB зашифрование:

-----------------------------------------------------

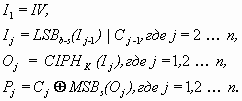

CFB расшифрование:

В уравнениях приняты следующие обозначения:

IV – вектор инициализации;

Pj – очередной, j-ый блок открытого текста.

Cj – очередной, j-ый блок шифротекста.

LSBm (X) - m младших бит (less significant bits) двоичного числа X

MSBm (X) - m старших бит (most significant bits) двоичного числа X

X | Y – конкатенция битовых строк, представленных числами X и Y,

напр. 01 | 1011 = 011011

В режиме CFB при зашифровании входные данные для функции формируются на основании шифротекста с предыдущей итерации алгоритма, поэтому параллельное выполнение итераций алгоритма невозможно. Однако, в режиме расшифрования CFB при условии наличия полного шифротекста все порции открытого текста можно получить одновременно.