- •Н.М. Радько а.Н. Мокроусов

- •Введение

- •Защита информации в сети доступа

- •Методы защиты информации в канале связи

- •Режимы шифрования

- •2.1. Терминология

- •2.2. Электронная кодовая книга

- •2.3. Сцепление блоков по шифротексту

- •2.4. Обратная загрузка шифротекста

- •2.5. Обратная загрузка выходных данных

- •2.6. Шифрование со счётчиком

- •2.7. Вектор инициализации

- •2.8. Накопление ошибок в различных режимах шифрования

- •Криптографическая защита телефонных сообщений

- •3.1. Общие принципы криптографического преобразования телефонных сообщений

- •3.2. Криптографическое преобразование аналоговых телефонных сообщений

- •3.3. Криптографическое преобразование цифровых телефонных сообщений

- •Основы безопасности gsm

- •4.1. Потенциальные (виртуальные) механизмы защиты информации

- •4.1.1. Алгоритмы аутентификации

- •4.1.2. Шифрование

- •4.1.3. Управление ключами

- •4.1.4. Средства защиты идентичности пользователя

- •4.1.5. Архитектура и протоколы

- •4.2. Суровая реальность: вскрытие криптозащиты и клонирование телефонов gsm

- •4.3. Абонентское шифрование – реальная гарантированная защита информации

- •4.4. Акустическое зашумление – защита от негласной активации мобильного телефона

- •Защита информации и беспроводные сети

- •5.2. Уязвимость старых методов защиты

- •5.4. Современные требования к защите

- •Аутентификация

- •Шифрование и целостность

- •5.5. Стандарт 802.11i ратифицирован

- •5.7. Выводы и рекомендации

- •Вопросы обеспечения безопасности корпоративных беспроводных сетей стандарта 802.11. Специфика россии.

- •Заключение

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

4.4. Акустическое зашумление – защита от негласной активации мобильного телефона

Известно, что возможность негласной активации мобильного телефона заложена разработчиками для решения некоторых полицейских задач контроля и является одной из недекларированных возможностей. Однако, к сожалению, эту возможность могут использовать не только специальные службы, но и многие заинтересованные лица. Ярким подтверждением этому стало появление на рынке безопасности мобильного телефона (МТ), разработанного одной из израильских фирм, в котором заложены возможность дистанционного включения других мобильных телефонов и несанкционированная активация режима передачи акустической информации с использованием их штатных микрофонов (т.е. использование МТ в качестве радиозакладки).

Проблема несанкционированной активации мобильного телефона или использования его недекларированных возможностей в настоящее время является исключительно актуальной, поскольку он является постоянным спутником его владельца и утечка информации может произойти в любой момент времени, пока МТ находится в зоне приема.

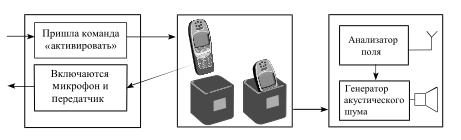

Для защиты от данного вида утечки информации, наиболее эффективным является акустическое зашумление микрофона защищаемого мобильного телефона при обнаружении факта его несанкционированной активации. В частности, фирма “НЕРА-С” предлагает сегодня на рынке средств безопасности целую серию так называемых акустических сейфов “Кокон”, “Ладья” и “Свирель”, которые обеспечивают в точке размещения микрофона МТ уровень акустического шума более 100 дБ. Изделие “Кокон” представляет собой обычный чехол для МТ, в который вмонтированы миниатюрное устройство определения момента включения передатчика и генератор акустического шума. Изделие “Ладья” (рис.4.6) имеет аналогичные электрические характеристики и отличается тем, что имеет настольное исполнение в виде подставки для канцелярских принадлежностей /16/.

Рис.

4.6. Акустические сейфы “Ладья”:

Рис.

4.6. Акустические сейфы “Ладья”:

общий вид и принцип действия

Более сложным является акустический сейф с селекцией угроз “Свирель”, который предназначен для активной защиты при несанкционированном включении режима прослушивания телефона оператором сотовой связи, регистрации и протоколирования обмена информацией по радиоканалу. Это устройство обеспечивает:

возможность считывания протокола наблюдений или заданной его части из устройства;

архивацию протокола наблюдений;

графическое отображение протокола наблюдений для детального анализа в виде временных диаграмм с комментариями;

сортировку протокола по выбранным параметрам (тип события, время события и т.д.);

обработку информации для составления файла отчета в графическом или текстовом формате;

архивацию и печать файла отчета.

Таким образом, проведенный анализ показал, что в настоящее время в основном путем использования комплексной защиты динамическое равновесие в решении проблемы “брони и снаряда” применительно к сотовой мобильной радиосвязи восстановлено: реальную защиту информации в GSM-сетях можно приблизить к потенциальной, заявляемой разработчиками /16/. Но время идет, технологии совершенствуются, противостояние продолжается.