Основы защиты компьютерной информации. методические указания к выполнению контрольной работы и лабораторных работ по дисциплине «Защита информации». Сергеева Т.И., Сергеев М.Ю

.pdf

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Воронежский государственный технический университет»

Кафедра автоматизированных и вычислительных систем

ОСНОВЫ ЗАЩИТЫ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

к выполнению контрольной работы и лабораторных работ по дисциплине «Защита информации» для студентов направления 09.03.01

«Информатика и вычислительная техника» (профиль «Вычислительные машины, комплексы, системы и сети») заочной формы обучения

Воронеж 2021

УДК 681.3.06(07) ББК 32.973

Составители:

канд. техн. наук Т. И. Сергеева, канд. техн. наук М. Ю. Сергеев

Основы защиты компьютерной информации: методические указания к выполнению контрольной работы и лабораторных работ по дисциплине «Защита информации» для студентов направления 09.03.01 «Информатика и вычислительная техника» (профиль «Вычислительные машины, комплексы, системы и сети») заочной формы обучения / ФГБОУ ВО «Воронежский государственный технический университет»; сост. Т. И. Сергеева, М. Ю. Сергеев. Воронеж: Изд-во ВГТУ, 2021. 30 с.

Цель методических указаний - получение знаний об основных направлениях защиты компьютерной информации, выработка умений и навыков написания программ генерации паролей и шифрования сообщений.

Методические указания содержат задания для выполнения контрольной работы, теоретические сведения и практические задания для проведения лабораторных работ.

Предназначены для выполнения контрольной работы и проведения лабораторных работ по дисциплине «Защита информации» для студентов 5 курса заочной формы обучения.

Методические указания подготовлены в электронном виде и содержатся в файле ZI_ZO_KLR.pdf.

Ил. 5. Табл. 6. Библиогр.: 4 назв.

УДК 681.3.06(07) ББК 32.973

Рецензент – П. Ю. Гусев, канд. техн. наук, доцент кафедры компьютерных интеллектуальных технологий проектирования ВГТУ

Издается по решению редакционно-издательского совета Воронежского государственного технического университета

2

1. КОНТРОЛЬНАЯ РАБОТА ВВЕДЕНИЕ В ТЕОРИЮ ЗАЩИТЫ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

1.1. Указания к выполнению контрольной работы

Контрольная работа – это ответы на теоретические вопросы, касающиеся основ защиты компьютерной информации.

Контрольная работа включает 4 вопроса: по одному из каждой темы. Номера вопросов, входящих в задание конкретного варианта, следует определить по табл. 1, исходя из порядкового номера студента в списке. Первое число – номер вопроса из первой темы, второе число – номер вопроса из второй темы, и.т.д.

Теоретический материал для ответов на вопросы можно найти в лекциях (ЭИОС), в электронном пособии (ЭИОС) или в Интернете.

Таблица 1

Варианты заданий

Порядковый |

Номер во- |

Номер во- |

Номер во- |

Номер во- |

номер |

проса из |

проса из |

проса из |

проса из |

студента |

первой |

второй те- |

третьей |

четвертой |

в списке |

темы |

мы |

темы |

темы |

1 |

1 |

15 |

1 |

15 |

2 |

2 |

14 |

2 |

14 |

3 |

3 |

13 |

3 |

13 |

4 |

4 |

12 |

4 |

12 |

5 |

5 |

11 |

5 |

11 |

6 |

6 |

10 |

6 |

10 |

7 |

7 |

7 |

7 |

7 |

8 |

8 |

8 |

8 |

8 |

9 |

9 |

9 |

9 |

9 |

10 |

10 |

1 |

10 |

1 |

11 |

11 |

2 |

11 |

2 |

12 |

12 |

3 |

12 |

3 |

13 |

13 |

4 |

13 |

4 |

14 |

14 |

5 |

14 |

5 |

15 |

15 |

6 |

15 |

6 |

16 |

1 |

7 |

2 |

8 |

17 |

2 |

8 |

3 |

9 |

18 |

3 |

9 |

4 |

10 |

19 |

5 |

10 |

6 |

11 |

20 |

6 |

11 |

7 |

12 |

21 |

7 |

12 |

8 |

13 |

3

|

|

|

|

Окончание табл. 1 |

|

|

|

|

|

|

|

22 |

8 |

13 |

9 |

14 |

|

23 |

9 |

14 |

10 |

15 |

|

24 |

10 |

15 |

11 |

1 |

|

25 |

11 |

1 |

12 |

2 |

|

1.2. Учебные темы и вопросы

Тема 1. Введение в основы защиты информации

1.Определение информации. Разделение информации по видам доступа.

2.Защищаемая информация. Ценность информации. Уровни важности информации.

3.Уровень секретности. Защита информации. Утечка информации. Разглашение информации.

4.Несанкционированный доступ. Несанкционированное воздействие. Непреднамеренной воздействие.

5.Цель защиты информации. Эффективность защиты. Объект защиты.

6.Безопасность информации. Целостность, конфиденциальность, доступность информации.

7.Нарушение безопасности информации. Угроза безопасности информации. Источник угрозы безопасности информации.

8.Утечка информации. Несанкционированный доступ к информации. Искажение информации. Уничтожение информации.

9.Аппаратная закладка. Политика безопасности.

10.Основные угрозы информации по предмету направленности.

11.Угрозы безопасности по источнику возникновения.

12.Виды воздействий.

13.Прямые и косвенные каналы утечки информации.

14.Модели потенциального нарушителя первого и второго уровня.

15.Модели потенциального нарушителя третьего и четвертого уровня.

Тема 2. Классификация методов и средств защиты информации

1.Метод защиты данных. Средство защиты данных.

2.Методы защиты данных: управление.

3.Методы защиты данных: препятствие.

4.Методы защиты данных: маскировка.

5.Методы защиты данных: регламентация.

6.Методы защиты данных: побуждение.

7.Методы защиты данных: принуждение.

8.Организационные средства защиты.

9.Законодательные средства защиты.

10.Физические средства защиты.

4

11.Аппаратные средства защиты.

12.Программные средства защиты.

13.Требования к комплексной системе защиты информации.

14.Стандарты компьютерной безопасности России.

15.Классы защищенности СВТ и АС.

Тема 3. Криптографические методы и средства защиты данных

1.Криптография, шифрование, шифр, ключ.

2.Схема симметричной криптосистемы.

3.Схема асимметричной криптосистемы.

4.Методы замены: моноалфавитная, гомофоническая.

5.Методы замены: полиалфавитные, полиграммная замена.

6.Методы перестановки.

7.Методы аналитических преобразований.

8.Методы гаммирования.

9.Общие сведения об алгоритме шифрования DES.

10.Основные режимы работы алгоритма DES.

11.Российский стандарт шифрования: шифрование данных в режиме простой замены.

12.Российский стандарт шифрования: шифрование данных в режиме гаммирования.

13.Российский стандарт шифрования: шифрование данных в режиме гаммирования с обратной связью.

14.Российский стандарт шифрования: шифрование данных в режиме выработки имитовставки.

15.Криптосистема шифрования данных RSА.

Тема 4. Защита информации в ОС и сетях

1. Дискреционное управление доступом к объектам компьютерных сис-

тем.

2.Мандатное управление доступом к объектам компьютерных систем.

3.Способы аутентификации пользователей.

4.Аутентификация пользователей на основе паролей

5.Аутентификация пользователей на основе модели «рукопожатия».

6.Аутентификация пользователей по их биометрическим характеристи-

кам.

7.Двухфакторная аутентификация.

8.Политика сетевой безопасности.

9.Фильтрующие маршрутизаторы.

10.Шлюзы сетевого уровня.

11.Шлюзы прикладного уровня.

12.Межсетевой экран - фильтрующий маршрутизатор.

13.Межсетевой экран на основе двухпортового шлюза.

5

14.Межсетевой экран на основе экранированного шлюза.

15.Межсетевой экран - экранированная подсеть.

2.ЛАБОРАТОРНАЯ РАБОТА № 1 РАЗРАБОТКА ПРОГРАММЫ «ГЕНЕРАТОР ПАРОЛЯ»

2.1. Общие сведения

Цель работы – изучение назначения парольной защиты информации, программная реализация генератора паролей.

Подсистемы идентификации (отличие одного пользователя от другого) и аутентификации (проверка подлинности) пользователя играют очень важную роль в системах защиты информации.

Парольные системы идентификации / аутентификации являются одними из основных и наиболее распространенных методов пользовательской аутентификации. В данном случае, информацией, аутентифицирующей пользователя, является некоторый секретный пароль, известный только легальному пользователю.

Основными минимальными требованиями к выбору пароля и к подсистеме парольной аутентификации пользователя являются следующие:

-минимальная длина пароля должна быть не менее 6 символов;

-пароль должен состоять из различных групп символов (малые и большие латинские или русские буквы, цифры, специальные символы '(\, ')', '#' и

т.д.);

-в качестве пароля не должны использоваться реальные слова, имена, фамилии и т.д.

2.2.Реализация генератора паролей в Visual Studio на языке С#

Необходимо осуществить следующие действия.

1.Создать папку для сохранения проекта.

2.Запустить Visual Stidio. Выбрать Create Project, на дереве выбрать

Visual C#, Windows, в правом окне Windows Forms Application, в поле Name

ввести имя программы, выбрать (создать) папку для сохранения проекта в окне

Location, ОК.

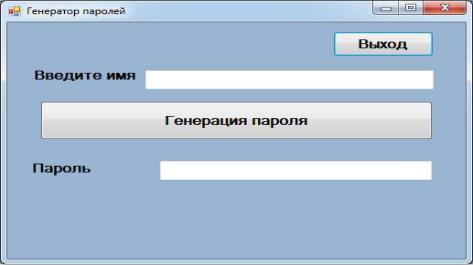

3.Создать интерфейс пользователя (окно формы программы представлено на рис. 1).

Интерфейс пользователя включает:

- кнопки выхода и запуска программы генерации пароля; - поясняющие надписи; - окно для ввода имени (идентификатора) пользователя;

- окно для вывода сформированного пароля.

6

Компонент Label используется для создания надписи, компонент Button – для создания кнопки, компонент textBox – для создания поля для ввода или вывода данных.

4. Написание и отладка программы, проверка работы программы.

Рис. 1. Возможный вид оконной формы программы

Текст программы на кнопке «Выход»

Close();

Примеры фрагментов программы на кнопке «Генерация пароля»

//описание строковых переменных

String imp; String parol;

//проверка, что имя пользователя не пусто

if (textBox1.Text == "") textBox1.Text = "Не введено имя пользователя";

// определение двух строковых переменных

String rbb = "АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ"; String mss = "$%^&*()";

//чтение (ввод) содержимого компонента textBox1

//(имени пользователя) в переменную imp

imp = textBox1.Text;

// определение длины имени (идентификатора) пользователя int dimp = imp.Length;

7

//очистка пароль parol = "";

//запуск датчика случайных чисел

Random a = new Random();

//случайный выбор числа в интервале от 0 до 9 и добавление его в пароль int nn = a.Next(9);

parol = parol + Convert.ToString(nn);

//случайный выбор буквы из имени пользователя и добавление в пароль int q = dimp - 1;

int mm = a.Next(q);

parol = parol + imp[mm];

// случайный выбор двух больших русских букв и добавление их в пароль int drbb = rbb.Length;

q = drbb - 1;

for (int i = 0; i < 2; i++)

{

mm = a.Next(q);

parol = parol + rbb[mm];

}

// случайный выбор специального символа из множества int dmss = mss.Length;

q = dmss - 1; mm = a.Next(q);

parol = parol + mss[mm];

//добавление в пароль к-й буквы из имени пользователя, //где k есть остаток от деления на 10 длины имени

//пользователя. Если к больше количества букв в имени,

//то выбирается последняя буква

int k = dimp % 10;

if (k > dimp) k = dimp - 1; parol = parol + imp[k-1];

// вывод сформированного пароля в компонент textBox2 textBox2.Text = parol;

8

2.3. Задания для лабораторной работы № 1

Задание

Выполнить следующие действия:

-создать оконную форму для реализации задания, вариант задания выбрать из табл. 2; номер варианта совпадает с порядковым номером студента в списке группы;

-написать и отладить программу генерации пароля в соответствии с вариантом задания;

-продемонстрировать преподавателю работу программы;

-оформить отчет.

Отчет

Отчет должен содержать:

-титульный лист;

-задание;

-текст программы генерации пароля с комментариями, поясняющими группы операторов;

-скриншот оконной формы с результатами генерации пароля.

Таблица 2 Варианты заданий на формирование программы - генератора паролей

Вариант |

Количество |

|

|

Перечень требований |

|

||

|

символов |

|

|

|

|

|

|

|

пароля |

|

|

|

|

|

|

|

|

|

|

||||

1 |

6 |

1.b1,Ь2 - случайные цифры от 0 до 9. |

|

||||

|

|

2.b3, b4 - случайные символы из идентифика- |

|||||

|

|

тора (имени) пользователя. |

|

|

|||

|

|

4. b5 |

- |

случайный |

символ |

из |

множества |

|

|

{!,",#,$,%,&,',(,),*}. |

|

|

|

||

|

|

5. b6 - случайная малая буква английского ал- |

|||||

|

|

фавита. |

|

|

|

|

|

|

|

|

|||||

2 |

6 |

1. b1 – случайный символ из идентификатора |

|||||

|

|

(имени) пользователя. |

|

|

|

||

|

|

2. b2– случайная малая буква английского ал- |

|||||

|

|

фавита. |

|

|

|

|

|

|

|

3.b3, b4 – случайные цифры от 0 до 9. |

|

||||

|

|

4.b5, |

b6 |

- случайный |

символ |

из |

множества |

|

|

{!,",#,$,%,&,',(,),*}. |

|

|

|

||

|

|

|

|

|

|

|

|

9

|

|

|

|

Продолжение табл. 2 |

|||

|

|

|

|

||||

3 |

7 |

1. b1, b2 - случайные малые буквы английского алфа- |

|||||

|

|

вита. |

|

|

|

|

|

|

|

2. b3, b4 – случайные символы из идентификатора |

|

||||

|

|

(имени) пользователя. |

|

|

|

|

|

|

|

2.b5,b6 -случайныезаглавныебуквыанглийскогоал- |

|

||||

|

|

фавита. |

|

|

|

|

|

|

|

3.b7- случайноечислоот0до9. |

|

|

|

||

4 |

7 |

1.b1,b2–случайныечислаот0до9. |

|

|

|

||

|

|

2.b3, b4 – случайные малые буквыанглийскогоалфа- |

|

||||

|

|

вита. |

|

|

|

|

|

|

|

3.b5–случайныйсимволизмножества{&,%,$,#,!} |

|

||||

|

|

4. b6, b7 - - случайные буквы из идентификатора (имя) |

|

||||

|

|

пользователя. |

|

|

|

|

|

|

|

|

|

|

|

||

5 |

8 |

1.b1,b2,b3-случайныецифры. |

|

|

|

||

|

|

2.b4, b5 - |

случайные |

символы |

из |

множества |

|

|

|

{!,",#,$,%,&,',(,),*}. |

|

|

|

|

|

|

|

3.b6, b7 - случайные буквы из идентификатора (имя) |

|

||||

|

|

пользователя. |

|

|

|

|

|

|

|

4.b8–случайная малаябукваанглийскогоалфавита |

|

||||

|

|

|

|

||||

6 |

8 |

1. b1, b2, b3 - случайные малые буквы английского ал- |

|||||

|

|

фавита. |

|

|

|

|

|

|

|

2.b4,b5,b6–случайныецифрыот0до9. |

|

|

|||

|

|

3.b7 –случайнаязаглавнаябукваанглийскогоалфави- |

|

||||

|

|

та |

|

|

|

|

|

|

|

4. b8 – случайный символ из идентификатора (имя) |

|

||||

|

|

пользователя |

|

|

|

|

|

|

|

|

|

|

|

|

|

7 |

9 |

1.b1,…,b3 - |

случайные |

символы |

из |

множест- |

|

|

|

ва{!,",#,$,%,&,',(,),*} |

|

|

|

|

|

|

|

2.b4,…,b6 |

случайные |

|

малые |

|

|

|

|

буквыанглийскогоалфавита. |

|

|

|

||

|

|

3.b7,b8–случайныечислаот0до9 |

|

|

|

||

|

|

4.b9 -случайныйсимволизидентификаторапользова- |

|

||||

|

|

теля |

|

|

|

|

|

|

|

|

|

|

|

|

|

10