Методическое пособие 371

.pdf

Произвести сдвиг регистра

Эта функция эмулирует работу регистра сдвига. Последовательно производя 256 сдвигов, каждый сдвиг формирует выходной бит псевдослучайной последовательности и новое состояние регистра. Как только находится состояние регистра равное инициальному, вычисляется период и выводит в поле Memo1 полученную псевдослучайную последовательность.

Помощь->О программе

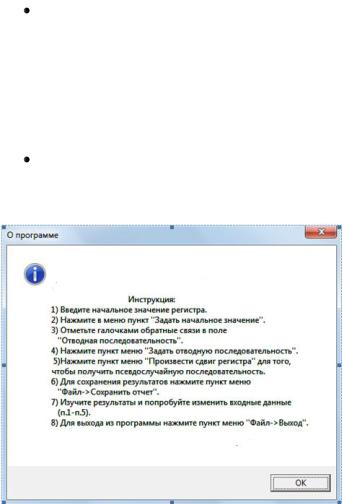

Эта функция выводит на экран краткое описание программы и инструкцию (рис. 24).

Рис. 24. Инструкция

3.3.Инструкция пользователя

1)Сначала установите инициальное состояние регистра. Оно должно содержать восемь двоичных символов. В противном случае будет выдано сообщение об ошибке и Вам придется исправить введенное значение. Нажмите пункт меню «Задать инициальное значение».

49

2)Затем отметьте флажками в клеточках обратные связи регистра (Отводная последовательность). Нажмите пункт меню «Задать отводную последовательность».

3)Далее нажмите пункт меню «Сдвиг регистра». Обязательно перед этим удостоверьтесь в том, что вы выполнили пункт

1и 2, иначе произойдет программная ошибка.

4)Получив результаты вы можете их сохранить нажав пункт меню «Файл->Сохранить отчет». Обязательно перед этим удостоверьтесь в том, что вы выполнили пункты 1-3, иначе произойдет программная ошибка.

5)Чтобы посмотреть работу регистра при других значениях отводной последовательности и инициального состояния регистра, повторите последовательно действия в пунктах 1- 3, введя другие параметры.

3.4.Пример заключения к работе

Вданной работе были рассмотрены РСОСП в качестве генераторов псевдослучайных чисел. Программа может служить наглядной демонстрацией принципов работы регистров сдвига с обратной связью по переносу. На ней можно изучать принцип формирования псевдослучайной последовательности битов, зависимость между инициальным значением регистра и значением псевдослучайной последовательности, отводной последовательностью и периодом. Получаемую псевдослучайную гамму можно использовать в другом программном приложении (например, программная реализация шифра гаммирования).

На сегодняшний момент данные регистры не используются как самостоятельные генераторы псевдослучайных чисел, а входят в состав более сложных устройств. Однако именно они открыли новые направления в математике (поиск примитивных многочленов в конечных полях, математические способы взлома генераторов псевдослучайных чисел). Без знания принципов работы генераторов на РСОСП нельзя понять работу более сложных

50

устройств. Благодаря своей простой аппаратной реализации они получили широкое распространение в технике. Исследование РСОСП привело к возникновению новых шифров - блочных и потоковых - основанных на этих типах регистров (шифр скользящей перестановки, DES и т.п.; ЭЦП, хеш-функции).

В целом исследования в этой области серьезно подтолкнули развитие криптографии и криптоаналитики, ЭВМ и устройств, а также позволили реализовать и ряд других полезных функций (например, корректирующие цикловые коды).

51

4. СОДЕРЖАНИЕ ПРОЕКТА

На защиту студент представляет расчетнопояснительную записку (РПЗ) в электронном и бумажном виде. Пояснительная записка должна содержать постановку задач (общую и по разделам), подробное описание выполняемых расчетов, графики в удобном для иллюстрации масштабе. Отдельные элементы графиков должны быть озаглавлены в поле рисунка и хорошо различаться в черно-белом варианте.

РПЗ объемом от 25 до 50 страниц содержит: титульный лист;  задание на курсовую работу (проект);

задание на курсовую работу (проект);

лист «Замечания руководителя»; содержание;  введение;

введение;

основную часть (конструкторскую, технологическую, расчетную, исследовательскую);  заключение;

заключение;  список литературы;

список литературы;

приложения (при необходимости).

52

5. ЗАДАНИЯ НА ПРОЕКТИРОВАНИЕ

Задание 1.

Определить на основе алгоритма A3 отзыв SRES Центром аутентификации информации сети GSM с помощью случайного пароля сотового телефона RAND и ключа SIMкарты K.

Задание 2.

Определить пароль, зашифрованный алгоритмом 3-Way от ключа K от сообщения X.

Задание 3.

Определить пароль зашифрованный алгоритмом A5/1 от сеансового ключа K от сообщения X для номера кадра Fn.

Задание 4.

Определить пароль, зашифрованный алгоритмом Blowfish от ключа K от сообщения X.

Задание 5.

Определить пароль, зашифрованный алгоритмом CAST от ключа K от сообщения X.

Задание 6.

Определить пароль, зашифрованный алгоритмом CRYPTON от ключа K от сообщения X.

Задание 7.

Определить пароль, зашифрованный алгоритмом FEAL от ключа K от сообщения X.

Задание 8.

Определить пароль, зашифрованный алгоритмом IDEA от ключа K от сообщения X.

Задание 9.

Определить пароль, зашифрованный алгоритмом Khufu от ключа K от сообщения X при числе раундов R.

Задание 10.

Определить пароль, зашифрованный алгоритмом LOKI97 от ключа K от сообщения X.

53

Задание 11.

Определить пароль, зашифрованный алгоритмом RC4 от ключа K от сообщения X.

Задание 12.

Определить пароль, зашифрованный алгоритмом RC5 от ключа K от сообщения X при числе раундов R.

Задание 13.

Определить пароль, зашифрованный алгоритмом RC6 от ключа K от сообщения X.

Задание 14.

Определить пароль, зашифрованный алгоритмом SAFER от ключа K от сообщения X при числе раундов R.

Задание 15.

Определить пароль, зашифрованный алгоритмом SEAL от ключа K от сообщения X.

Задание 16.

Определить пароль, зашифрованный алгоритмом Serpent от ключа K от сообщения X.

Задание 17.

Определить пароль, зашифрованный алгоритмом Tea от ключа K от сообщения X.

Задание 18.

Определить пароль, зашифрованный алгоритмом Treefish от ключа K от сообщения X при числе раундов R.

Задание 19.

Определить пароль, зашифрованный алгоритмом Twofish от ключа K от сообщения X.

54

Варианты исходных данных к заданиям приведены в табл. 6.

Таблица 6

|

Исходные данные по вариантам |

||

Варианты |

Номер |

Исходные данные |

|

задания |

|||

|

|

||

01 |

01 |

RAND = 2128-555, K = 2128-777. |

|

|

|||

|

|

|

|

02 |

01 |

RAND = 2128-333, K = 2128-888. |

|

|

|||

|

|

|

|

03 |

02 |

X = 296-555, K = 296-777. |

|

|

|||

|

|

|

|

04 |

02 |

X = 296-444, K = 296-888. |

|

|

|||

|

|

|

|

05 |

03 |

X = 2114-555, K = 264-777, Fn = 22 |

|

|

|

|

|

06 |

03 |

X = 2114-444, K = 264-999, Fn = 22 |

|

|

|

|

|

07 |

04 |

X = 264-555, K = 264-777. |

|

|

|||

|

|

|

|

08 |

04 |

X = 264-444, K = 2256-777. |

|

|

|||

|

|

|

|

09 |

05 |

X = 2128-555, K = 2128-777. |

|

|

|||

|

|

|

|

10 |

05 |

X = 2128-777, K = 2160-777. |

|

|

|||

|

|

|

|

11 |

06 |

X = 2128-555, K = 2128-777. |

|

|

|||

|

|

|

|

12 |

06 |

X = 2128-888, K = 2192-777. |

|

|

|||

|

|

|

|

13 |

07 |

X = 264-555, K = 264-777. |

|

|

|||

|

|

|

|

14 |

07 |

X = 264-333, K = 264-222. |

|

|

|||

|

|

|

|

15 |

08 |

X = 264-555, K = 2128-777. |

|

|

|||

|

|

|

|

16 |

08 |

X = 264-333, K = 2128-999. |

|

|

|||

|

|

|

|

17 |

09 |

X = 264-555, K = 2512-777, R = 32 |

|

|

|||

|

|

|

|

18 |

09 |

X = 264-222, K = 2512-444, R = 64 |

|

|

|||

|

|

|

|

19 |

10 |

X = 2128-555, K = 2128-777. |

|

|

|||

|

|

|

|

55

|

|

Продолжение табл. 5 |

|

Варианты |

Номер |

Исходные данные |

|

задания |

|||

|

|

||

20 |

10 |

X = 2128-444, K = 2192-777. |

|

|

|||

|

|

|

|

21 |

11 |

X = 2256-555, K = 2256-777. |

|

|

|||

|

|

|

|

22 |

11 |

X = 2256-888, K = 21024-777. |

|

|

|||

|

|

|

|

23 |

12 |

X = 264-555, K = 2128-777, R = 64 |

|

|

|||

|

|

|

|

24 |

12 |

X = 2128-555, K = 264-777, R = 128 |

|

|

|||

|

|

|

|

25 |

13 |

X = 2128-555, K = 2128-777. |

|

|

|||

|

|

|

|

26 |

13 |

X = 2128-444, K = 2192-777. |

|

|

|||

|

|

|

|

27 |

14 |

X = 264-555, K = 2128-777, R = 10 |

|

|

|||

|

|

|

|

28 |

14 |

X = 2128-555, K = 264-777, R = 16 |

|

|

|||

|

|

|

|

29 |

15 |

X = 2256-555, K = 2160-777. |

|

|

|||

|

|

|

|

30 |

15 |

X = 2256-999, K = 2160-888. |

|

|

|||

|

|

|

|

31 |

16 |

X = 2128-555, K = 2128-777. |

|

|

|||

|

|

|

|

32 |

16 |

X = 2128-444, K = 2192-777. |

|

|

|||

|

|

|

|

33 |

17 |

X = 264-555, K = 2128-777. |

|

|

|||

|

|

|

|

34 |

17 |

X = 264-333, K = 2128-444. |

|

|

|||

|

|

|

|

35 |

18 |

X = 2256-555, K = 2256-777, R = 72 |

|

|

|||

|

|

|

|

36 |

18 |

X = 21024-555, K = 21024-777, R = 80 |

|

|

|||

|

|

|

|

37 |

19 |

X = 2128-555, K = 2256-777. |

|

|

|||

|

|

|

|

38 |

19 |

X = 2128-444, K = 2256-888. |

|

|

|||

|

|

|

56

6.КОНТРОЛЬНЫЕ ВОПРОСЫ

1.Перечислите способы защиты информации?

2.Что представляет собой криптостойкость

системы?

3.Назовите отличие симметричных и ассиметричных криптосистем?

4.Назовите основные виды потоковых шифров, основанных на РСЛОС?

5.Перечислите требования, предъявляемые к криптосистемам?

6.Назовите отличие блочных и потоковых криптосистем?

7.Что понимается под потоковыми шифрами на регистрах сдвига с линейной обратной связью?

8.Какие возможны типы криптостойких систем

шифрования?

9.Назовите отличие сети Фейстеля от SP-сети?

10.Какие функции используются в сетях Фейстеля?

57

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1.Шнайер, Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си [Текст] / Б. Шнайер. – М.: Триумф, 2002.

2.Бабаш, А. В. Криптографические и теоретикоавтоматные аспекты современной защиты информации [Текст]: Т. 1 / А. В. Бабаш. – М.: Изд. центр ЕАОИ, 2009. – 414 с.

3.Селмер, Е. С. Линейная рекурсия в конечном поле [Текст]: монография / Е. С. Селмер. – Норвегия: Университет Бергена, 1966.

4.Зиерлер, Н. О примитивных трехчленах по модулю 2 [Текст] / Н. Зиерлер Дж. Бриллхарт // Информация и Контроль. – 1968. – изд. 13, № 6. – С. 541-544.

5.Мейер, К. Х. Псевдослучайные коды могут быть взломаны [Текст] / К. Х. Мейер, У. Л. Тучман // Электроник Дизайн. – 1972. – № 23.

6.Массей, Дж. Л. Обобщение регистров сдвига и дешифровка кода Бозе-Чоудхури-Хоквингема [Текст] / Дж. Л. Массей // IEEE Transactions on Information Theory. – 1969. – Vol. IT-15. – No 1. – рр. 122-127.

7.С. У. Голомб. Последовательности регистров сдвига [Текст] / С. У. Голомб. – Сан-Франциско: Голден-Дей,

1967.

58