- •Моделирование процессов непосредственного проникновения в операционную среду компьютера

- •1. Моделирование в области обеспечения защиты информации

- •1.1. Общие аспекты

- •1.2. Аналитическое моделирование

- •1.3. Имитационное моделирование

- •2. Угрозы непосредственного проникновения в операционную среду компьютера

- •2.1. Описание угроз непосредственного доступа

- •2.2. Подбор паролей на вход в операционную среду компьютера

- •2.3. Сброс паролей на вход в операционную среду компьютера

- •3. Аналитическое моделирование угроз непосредственного проникновения в операционную среду компьютера

- •3.1. Моделирование непосредственного доступа без применения мер и средств защиты

- •3.1.1. Непосредственное проникновение с помощью подбора паролей на вход в операционную среду компьютера

- •3.1.2. Непосредственное проникновение с помощью сброса паролей на вход в операционную среду компьютера

- •3.2. Моделирование непосредственного доступа с применением мер и средств защиты

- •3.2.1. Непосредственное проникновение с помощью подбора паролей на вход в операционную среду компьютера

- •3.2.1.1. Мера защиты – пароль на настройки bios

- •3.2.1.2. Мера защиты – увеличение длины пароля

- •3.2.1.3. Средство защиты – биометрическая мышь «u–Match BioLink Mouse»

- •3.2.2. Непосредственное проникновение с помощью сброса паролей на вход в операционную среду компьютера

- •3.2.2.1. Мера защиты – пароль на настройки bios

- •3.2.2.2. Мера защиты – увеличение длины пароля и увеличение алфавита символов

- •3.2.2.3. Средство защиты – биометрическая мышь

- •4. Имитационное моделирование угроз непосредственного проникновения в операционную среду компьютера

- •4.1. Назначение и возможности программ «эмуляторов сетей Петри»

- •4.2. Моделирование непосредственного доступа в операционную среду компьютера с помощью подбора паролей

- •4.2.1. Хищение файлов sam и system

- •4.2.2. Подбор паролей на компьютере злоумышленника

- •4.2.3. Вход в операционную среду компьютера, используя подобранные пароли

- •4.3. Моделирование непосредственного доступа в операционную среду компьютера с помощью сброса паролей

- •4.4. Сравнительный анализ временных характеристик аналитического и имитационного моделирований

- •5. Меры и средства защиты информации от угроз удаленного проникновения в операционную среду компьютера

- •5.1. Общее понятие о мерах и средствах защиты информации

- •5.2. Меры и средства защиты от непосредственного доступа в операционную среду компьютера

- •5.3. Эффективность мер и средств защиты информации от угроз непосредственного проникновения

- •5.3.1 Эффективность применения парольной защиты на вход в настройки bios

- •5.3.2. Эффективность применения парольной защиты на вход в настройки bios при условии сброса паролей

- •5.3.3. Эффективность применения пароля, состоящего из 6 символов английского алфавита (a-z) при условии, что злоумышленнику известна длина пароля

- •5.3.4. Эффективность применения пароля, состоящего из 6 символов английского алфавита (a-z), при условии, что его длина не известна злоумышленнику

- •5.3.5. Эффективность применения пароля, состоящего из 6 символов (алфавит состоит из цифр, спецсимволов и английского алфавита (a-z)), при условии, что его длина известна злоумышленнику

- •5.3.6. Эффективность применения пароля, состоящего из 6 символов (алфавит состоит из цифр, спецсимволов и английского алфавита (a-z)), при условии, что его длина не известна злоумышленнику

- •1 2 Рис. 5.15. Вероятность преодоления парольной защиты на вход в ос при условии, что неизвестен алфавит символов:

- •5.3.7. Эффективность применения биометрической мыши при входе в операционную среду

- •394026 Воронеж, Московский просп., 14

3.2. Моделирование непосредственного доступа с применением мер и средств защиты

3.2.1. Непосредственное проникновение с помощью подбора паролей на вход в операционную среду компьютера

3.2.1.1. Мера защиты – пароль на настройки bios

Если на вход в меню настроек BIOS имеется пароль, то для осуществления непосредственного доступа в ОС компьютера, посредством подбора паролей, необходимо сначала преодолеть парольную защиту на вход в меню настроек BIOS, а затем осуществить действия, описанные в разделе 3.1.1.

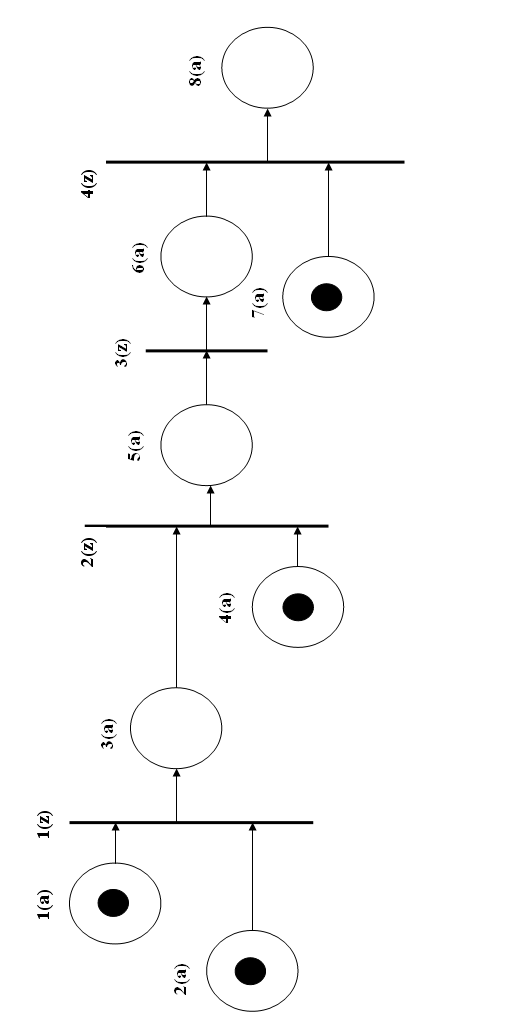

Смоделируем с помощью сети Петри-Маркова данный этап. Вид такой сети представлен на рис. 3.11, а обозначения для переходов и позиций приведены в таблице 3.6.

Таблица 3.6

Обозначения для переходов и позиций сети Петри-Маркова «преодоление парольной защиты на вход в меню настроек BIOS»

Элемент сети Петри |

Обозначение элемента |

Описание |

Позиция |

1(а) |

Злоумышленник находится в помещение, в котором расположен необходимый ему компьютер |

Позиция |

2(а) |

Компьютер выключен (неактивизирован) |

Позиция |

3(а) |

BIOS инициализирован, периферийные устройства опрошены |

Позиция |

4(а) |

Злоумышленник готов к нажатию клавиши «Delete» |

Позиция |

5(а) |

На экране

монитора компьютера отображено

приглашение ввести пароль для входа

в меню настроек B

Продолжение табл. 3.6 |

Позиция |

6(а) |

Компьютер выключен |

Позиция |

7(а) |

Наличие у злоумышленника необходимых инструментов, например отвертки |

Позиция |

8(а) |

Пароль на вход в меню настроек BIOS сброшен |

Переход |

1(z) |

Инициализация BIOS, опрос периферийных устройств |

Переход |

2(z) |

Отображение приглашения ввести пароль для входа в меню настроек BIOS |

Переход |

3(z) |

Выключение компьютера |

Переход |

4(z) |

Сброс настроек BIOS: - изъятие батарейки с платы BIOS; - замыкание контактов на плате BIOS; - установка батарейки на плату BIOS. |

Входная функция |

I(zi), i=1…4 |

I(1(z)) ={1(a),2(a)}, I(2(z)) = {3(a),4(a)}, I(3(z)) ={5(a)}, I(4(z)) = {6(a),7(а)} |

Выходная функция |

O(zi), i=1…4 |

O(1(z)) ={3(a)}, O(2(z)) = {5(a)}, O(3(z)) ={6(a)}, O(4(z)) = {8(a)} |

Н

а

этой сети позиции не имеют инцидентные

дуги, поэтому вероятности перемещения

из них в переходы равны единице.

а

этой сети позиции не имеют инцидентные

дуги, поэтому вероятности перемещения

из них в переходы равны единице.

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

ν1(а)7(z)= |

|

1(z) |

2(z) |

3(z) |

4(z) |

5(z) |

6(z) |

7(z) |

1(a) |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

|

2(a) |

1 |

0 |

0 |

0 |

0 |

0 |

1 |

|

3(a) |

1(а), 1(z)∩2(a), 1(z) |

1 |

0 |

0 |

0 |

0 |

0 |

|

4(a) |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

|

5(a) |

0 |

3(а), 2(z)∩4(a), 2(z) |

1 |

0 |

0 |

0 |

0 |

|

6(a) |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

|

7(a) |

0 |

0 |

1 |

1 |

0 |

0 |

0 |

|

8(a) |

0 |

0 |

0 |

6(а), 4(z)∩7(a), 4(z) |

1 |

0 |

0 |

|

9(a) |

0 |

0 |

0 |

0 |

1 |

1 |

0 |

|

10(a) |

0 |

0 |

0 |

0 |

|

1 |

1 |

(3.46)

Д ля

данной сети имеет место следующая

система интегро-дифференциальных

уравнений:

ля

данной сети имеет место следующая

система интегро-дифференциальных

уравнений:

(2.47)

(3.47)

где – вероятность включения злоумышленником компьютера;

– вероятность инициализации BIOS и опроса периферийных устройств;

– вероятность отображения на экране монитора компьютера приглашения ввести пароль для входа в меню настроек BIOS;

– вероятность нажатия клавиши «Delete»;

– вероятность выключения компьютера;

– вероятность снятия крышки с системного блока компьютера;

– вероятность удаления пароля на вход в меню настроек BIOS.

Вероятность перехода сети Петри-Маркова из начального состояния в конечное состояние определяется как вероятность того, что ко времени t перемещение пройдет по всей сети, от начального состояния до конечного перехода:

![]() (3.48)

(3.48)

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид:

![]()

![]() (3.49)

(3.49)

где λ1,1=1/τ1,1 – интенсивность включения злоумышленником компьютера;

λ2,1 =1/τ2,1 – интенсивность инициализации BIOS и опроса периферийных устройств;

λ3,2 =1/τ3,2 – интенсивность отображения на экране монитора компьютера приглашения ввести пароль для входа в меню настроек BIOS;

λ4,2 =1/τ4,2 – интенсивность нажатия клавиши «Delete»;

λ5,3 =1/τ5,3 – интенсивность выключения компьютера;

λ7,4 =1/τ7,4 – интенсивность снятия крышки с системного блока компьютера;

λ6,4 =1/τ6,4 – интенсивность удаления пароля на вход в меню настроек BIOS,

где τi,j (i=1..7,j=1..4) – средние времена вышеперечисленных действий соответственно.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

(3.50)

(3.50)

(3.51)

(3.51)

(3.52)

![]() (3.53)

(3.53)

Подставляя в это выражение полученные значения временных характеристик (приложение 2) получаем при τ1,4=72,72с.:

![]() (3.54)

(3.54)

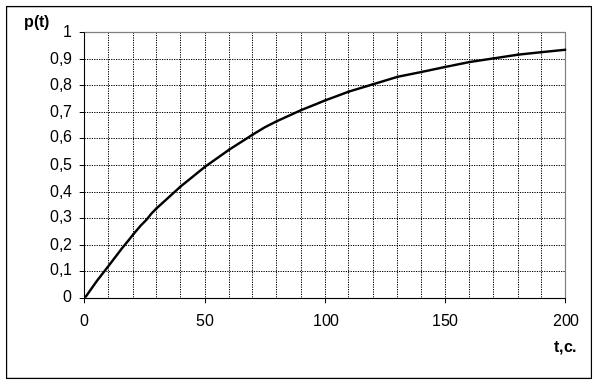

На рис. 3.12 представлена зависимость от времени вероятности реализации преодоления пароля на вход в меню настроек BIOS.

Рис. 3.12. Зависимость от времени вероятности реализации преодоления пароля на вход в меню настроек BIOS

Определив среднее время и вероятность преодоления парольной защиты на вход в меню настроек BIOS, можно рассчитать среднее время и вероятность преодоления парольной защиты на вход в ОС компьютера, с применением меры защиты – пароль на вход в меню настроек BIOS.

![]() (3.55)

(3.55)

где

![]() – среднее время преодоления парольной

защиты на вход в ОС компьютера (3.33), а

– среднее время преодоления парольной

защиты на вход в ОС компьютера (3.33), а

![]() – среднее время преодоления парольной

защиты на вход в меню настроек BIOS

(3.52)

– среднее время преодоления парольной

защиты на вход в меню настроек BIOS

(3.52)

![]()

![]() (3.56)

(3.56)

На рис. 3.13 представлена зависимость от времени вероятности реализации непосредственного доступа в ОС компьютера, посредством подбора паролей, с учетом применения парольной защиты на вход в меню настроек BIOS.

Рис. 3.13. Зависимость от времени вероятности реализации непосредственного доступа в ОС компьютера, посредством подбора паролей, с учетом применения парольной защиты на вход в меню настроек BIOS