- •Введение

- •1. Информация как предмет защиты

- •2. Информационная безопасность

- •3. Основные угрозы информационной безопасности

- •3.1. Классификация угроз безопасности данных

- •4. Модель потенциального нарушителя

- •4.1. Типы нарушителей информационной безопасности ис

- •5. Классификация компьютерных преступлений

- •6. Личностные особенности компьютерного преступника

- •7. Принципы организации систем обеспечения безопасности данных (собд) ивс

- •7.1. Основные подсистемы, входящие в состав собд ивс

- •8. Стандарты информационной безопасности

- •8.1. Критерии оценки безопасности компьютерных систем. «Оранжевая книга» сша.

- •Основные элементы политики безопасности.

- •Произвольное управление доступом.

- •Безопасность повторного использования объектов.

- •Метки безопасности.

- •Принудительное управление доступом.

- •Классы безопасности.

- •Требования к политике безопасности.

- •Произвольное управление доступом:

- •Повторное использование объектов:

- •Метки безопасности:

- •Целостность меток безопасности:

- •Принудительное управление доступом:

- •Требования к подотчетности. Идентификация и аутентификация:

- •Предоставление надежного пути:

- •Требования к гарантированности. Архитектура системы:

- •Верификация спецификаций архитектуры:

- •Конфигурационное управление:

- •Тестовая документация:

- •Описание архитектуры:

- •8.2. Европейские критерии безопасности информационных технологий

- •8.3. Руководящие документы Гостехкомиссии России.

- •8.4. Общие критерии безопасности информационных технологий

- •9. Методы и средства защиты данных

- •9.1. Основные методы защиты данных

- •9.2. Классификация средств защиты данных

- •9.3. Формальные средства защиты

- •9.4. Физические средства защиты

- •9.5. Аппаратные средства защиты

- •9.5.1. Отказоустойчивые дисковые массивы

- •9.5.2. Источники бесперебойного питания

- •9.6.Криптографические методы и средства защиты данных

- •Классификация криптографических методов преобразования информации

- •9.7. Методы шифрования

- •9.7.1. Методы замены

- •9.7.2. Методы перестановки

- •9.7.3. Методы аналитических преобразований

- •9.7.4. Комбинированные методы

- •9.7.5. Стандарт сша на шифрование данных (des)

- •Функция перестановки и выбора последовательности в

- •Функции сдвига Si

- •9.7.6. Отечественный стандарт на шифрование данных

- •9.8. Системы шифрации с открытым ключом

- •9.8.1. Алгоритм rsa

- •9.8.2. Криптосистема Эль-Гамаля

- •9.8.3. Криптосистемы на основе эллиптических уравнений

- •9.9. Электронная цифровая подпись

- •9.10. Методы кодирования

- •9.11. Другие методы шифрования

- •10. Стеганография

- •11. Защита программ от несанкционированного копирования

- •11.1. Методы, затрудняющие считывание скопированной информации

- •11.2. Методы, препятствующие использованию скопированной информации

- •11.3. Основные функции средств защиты от копирования

- •11.4. Основные методы защиты от копирования

- •11.4.1. Криптографические методы

- •11.4.2. Метод привязки к идентификатору

- •11.4.3. Методы, основанные на работе с переходами и стеком

- •11.4.4. Манипуляции с кодом программы

- •11.5. Методы противодействия динамическим способам снятия защиты программ от копирования

- •12. Защита информации от несанкционированного доступа

- •12.1. Аутентификация пользователей на основе паролей и модели «рукопожатия»

- •12.2. Аутентификация пользователей по их биометрическим характеристикам, клавиатурному подчерку и росписи мыши

- •12.3. Программно-аппаратная защита информации от локального несанкционированного доступа

- •12.4. Аутентификация пользователей при удаленном доступе

- •13. Защита информации в компьютерных сетях

- •Пакетные фильтры.

- •Сервера прикладного уровня.

- •Сервера уровня соединения.

- •Сравнительные характеристики пакетных фильтров и серверов прикладного уровня.

- •Схемы подключения.

- •Администрирование.

- •Системы сбора статистики и предупреждения об атаке

- •Библиографический список

- •394026 Воронеж, Московский просп., 14

Схемы подключения.

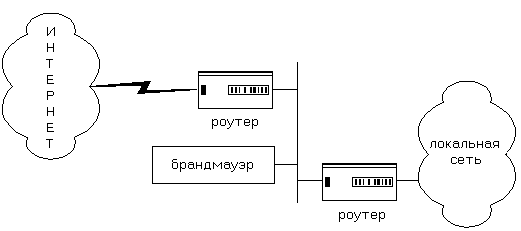

Для подключения брандмауэров используются различные схемы. Брандмауэр может использоваться в качестве внешнего роутера, используя поддерживаемые типы устройств для подключения к внешней сети (рис.15). Иногда используется схема, изображенная на рис.16, однако пользоваться ей следует только в крайнем случае, поскольку требуется очень аккуратная настройка роутеров и небольшие ошибки могут образовать серьезные дыры в защите.

Рис.16.

Брандмауэр в качестве внешнего роутера

Рис.16.

Брандмауэр в качестве внешнего роутера

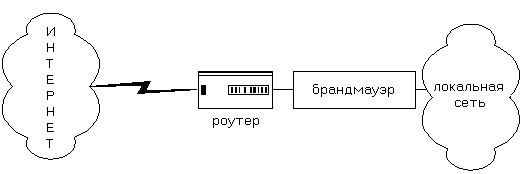

Чаще всего подключение осуществляется через внешний маршрутизатор, поддерживающий два Ethernet интерфейса (так называемый dual-homed брандмауэр) (две сетевые карточки в одном компьютере) (см. рис.17).

Рис.

17.

Рис.

17.

При этом между внешним роутером и брандмауэром имеется только один путь, по которому идет весь трафик. Обычно роутер настраивается таким образом, что брандмауэр является единственной видимой снаружи машиной. Эта схема является наиболее предпочтительной с точки зрения безопасности и надежности защиты.

Другая схема представлена на рис. 18.

Рис.18.

Рис.18.

При этом брандмауэром защищается только одна подсеть из нескольких выходящих из роутера. В незащищаемой брандмауэром области часто располагают серверы, которые должны быть видимы снаружи (WWW, FTP и т.д.). Большинство брандмауэров позволяет разместить эти сервера на нем самом – решение, далеко не лучшее с точки зрения загрузки машины и безопасности самого брандмауэра.

Существуют решения (рис.19), которые позволяют организовать для серверов, которые должны быть видимы снаружи, третью сеть; это позволяет обеспечить контроль за доступом к ним, сохраняя в то же время необходимый уровень защиты машин в основной сети.

Рис.19.

Рис.19.

При этом достаточно много внимания уделяется тому, чтобы пользователи внутренней сети не могли случайно или умышленно открыть дыру в локальную сеть через эти сервера. Для повышения уровня защищенности возможно использовать в одной сети несколько брандмауэров, стоящих друг за другом.

Администрирование.

Легкость администрирования является одним из ключевых аспектов в создании эффективной и надежной системы защиты. Ошибки при определении правил доступа могут образовать дыру, через которую может быть взломана система. Поэтому в большинстве брандмауэров реализованы сервисные утилиты, облегчающие ввод, удаление, просмотр набора правил. Наличие этих утилит позволяет также производить проверки на синтаксические или логические ошибки при вводе или редактирования правил. Как правило, эти утилиты позволяют просматривать информацию, сгруппированную по каким-либо критериям, например, все что относится к конкретному пользователю или сервису.

Системы сбора статистики и предупреждения об атаке

Еще одним важным компонентом брандмауэра является система сбора статистики и предупреждения об атаке. Информация обо всех событиях – отказах, входящих, выходящих соединениях, числе переданных байт, использовавшихся сервисах, времени соединения и т.д. – накапливается в файлах статистики. Многие брандмауэры позволяют гибко определять подлежащие протоколированию события, описать действия брандмауэра при атаках или попытках несанкционированного доступа - это может быть сообщение на консоль, почтовое послание администратору системы и т.д. Немедленный вывод сообщения о попытке взлома на экран консоли или администратора может помочь, если попытка оказалась успешной, и атакующий уже проник в систему. В состав многих брандмауэров входят генераторы отчетов, служащие для обработки статистики. Они позволяют собрать статистику по использованию ресурсов конкретными пользователями, по использованию сервисов, отказам, источникам, с которых проводились попытки несанкционированного доступа и т.д.

Основными функциями программных средств анализа защищенности КС (сканеров уязвимости, Vulnerability-Assessment) являются:

проверка используемых в системе средств идентификации и аутентификации, разграничения доступа, аудита и правильности их настроек с точки зрения безопасности информации в КС;

контроль целостности системного и прикладного программного обеспечения КС;

проверка наличия известных неустраненных уязвимостей в системных и прикладных программах, используемых в КС, и др.

Средства анализа защищенности работают на основе сценариев проверки, хранящихся в специальных базах данных, и выдают результаты своей работы в виде отчетов, которые могут быть конвертированы в различные форматы.

К недостаткам средств анализа защищенности КС относятся:

зависимость их от конкретных систем;

недостаточная надежность (их применение может иногда вызывать сбои в работе анализируемых систем);

малый срок эффективной эксплуатации (не учитываются новые обнаруженные уязвимости, которые и являются наиболее опасными);

возможность использования нарушителями в целях подготовки к атаке на КС.

Программные средства обнаружения атак (Intrusion Detection Systems, IDS) применяются для решения двух основных задач:

обнаружение признаков атак на основе анализа журналов безопасности операционной системы, журналов МСЭ и других служб;

инспекция пакетов данных непосредственно в каналах связи (с использованием мультиагентных систем).

В обоих случаях средствами обнаружения атак используются базы данных с зафиксированными сетевыми событиями и шаблонами известных атак. Эти средства работают в реальном масштабе времени и реагируют на попытки использования известных уязвимостей КС или несанкционированного исследования защищенной части сети организации, а также ведут журнал регистрации зафиксированных событий для последующего анализа.

К основным недостаткам средств обнаружения атак относятся:

неспособность эффективно функционировать в высокоскоростных сетях;

возможность пропуска неизвестных атак;

необходимость постоянного обновления базы данных с шаблонами атак;

сложность определения реакции этих средств на обнаруженные попытки атаки.

ЗАКЛЮЧЕНИЕ

Широкое внедрение компьютеров во все виды деятельности, постоянное наращивание их вычислительной мощности, использование компьютерных сетей различного масштаба привели к тому, что угрозы потери конфиденциальной информации в системах обработки данных стали неотъемлемой частью практически любой деятельности.

В настоящее время обобщенная теория безопасности информации пока не создана. Применяемые на практике подходы и средства нередко страдают существенными недостатками и не обладают объявленной надежностью. Поэтому необходимо обладать достаточной подготовкой и квалифицированно ориентироваться во всем спектре вопросов обеспечения информационной безопасности, понимая их комплексный и взаимообусловленный характер.

Данное учебное пособие не претендует на полноту сведений об информационной безопасности, однако позволяет охватить все основные теоретические аспекты данной проблемы.

Предлагаемое учебное пособие может оказаться полезным при подготовке специалистов высшей квалификации в области информационной безопасности.