- •Введение

- •1. Информация как предмет защиты

- •2. Информационная безопасность

- •3. Основные угрозы информационной безопасности

- •3.1. Классификация угроз безопасности данных

- •4. Модель потенциального нарушителя

- •4.1. Типы нарушителей информационной безопасности ис

- •5. Классификация компьютерных преступлений

- •6. Личностные особенности компьютерного преступника

- •7. Принципы организации систем обеспечения безопасности данных (собд) ивс

- •7.1. Основные подсистемы, входящие в состав собд ивс

- •8. Стандарты информационной безопасности

- •8.1. Критерии оценки безопасности компьютерных систем. «Оранжевая книга» сша.

- •Основные элементы политики безопасности.

- •Произвольное управление доступом.

- •Безопасность повторного использования объектов.

- •Метки безопасности.

- •Принудительное управление доступом.

- •Классы безопасности.

- •Требования к политике безопасности.

- •Произвольное управление доступом:

- •Повторное использование объектов:

- •Метки безопасности:

- •Целостность меток безопасности:

- •Принудительное управление доступом:

- •Требования к подотчетности. Идентификация и аутентификация:

- •Предоставление надежного пути:

- •Требования к гарантированности. Архитектура системы:

- •Верификация спецификаций архитектуры:

- •Конфигурационное управление:

- •Тестовая документация:

- •Описание архитектуры:

- •8.2. Европейские критерии безопасности информационных технологий

- •8.3. Руководящие документы Гостехкомиссии России.

- •8.4. Общие критерии безопасности информационных технологий

- •9. Методы и средства защиты данных

- •9.1. Основные методы защиты данных

- •9.2. Классификация средств защиты данных

- •9.3. Формальные средства защиты

- •9.4. Физические средства защиты

- •9.5. Аппаратные средства защиты

- •9.5.1. Отказоустойчивые дисковые массивы

- •9.5.2. Источники бесперебойного питания

- •9.6.Криптографические методы и средства защиты данных

- •Классификация криптографических методов преобразования информации

- •9.7. Методы шифрования

- •9.7.1. Методы замены

- •9.7.2. Методы перестановки

- •9.7.3. Методы аналитических преобразований

- •9.7.4. Комбинированные методы

- •9.7.5. Стандарт сша на шифрование данных (des)

- •Функция перестановки и выбора последовательности в

- •Функции сдвига Si

- •9.7.6. Отечественный стандарт на шифрование данных

- •9.8. Системы шифрации с открытым ключом

- •9.8.1. Алгоритм rsa

- •9.8.2. Криптосистема Эль-Гамаля

- •9.8.3. Криптосистемы на основе эллиптических уравнений

- •9.9. Электронная цифровая подпись

- •9.10. Методы кодирования

- •9.11. Другие методы шифрования

- •10. Стеганография

- •11. Защита программ от несанкционированного копирования

- •11.1. Методы, затрудняющие считывание скопированной информации

- •11.2. Методы, препятствующие использованию скопированной информации

- •11.3. Основные функции средств защиты от копирования

- •11.4. Основные методы защиты от копирования

- •11.4.1. Криптографические методы

- •11.4.2. Метод привязки к идентификатору

- •11.4.3. Методы, основанные на работе с переходами и стеком

- •11.4.4. Манипуляции с кодом программы

- •11.5. Методы противодействия динамическим способам снятия защиты программ от копирования

- •12. Защита информации от несанкционированного доступа

- •12.1. Аутентификация пользователей на основе паролей и модели «рукопожатия»

- •12.2. Аутентификация пользователей по их биометрическим характеристикам, клавиатурному подчерку и росписи мыши

- •12.3. Программно-аппаратная защита информации от локального несанкционированного доступа

- •12.4. Аутентификация пользователей при удаленном доступе

- •13. Защита информации в компьютерных сетях

- •Пакетные фильтры.

- •Сервера прикладного уровня.

- •Сервера уровня соединения.

- •Сравнительные характеристики пакетных фильтров и серверов прикладного уровня.

- •Схемы подключения.

- •Администрирование.

- •Системы сбора статистики и предупреждения об атаке

- •Библиографический список

- •394026 Воронеж, Московский просп., 14

Тестовая документация:

Класс C1 – разработчик системы должен представить экспертному совету документ, содержащий план тестов, процедуры прогона тестов и результаты тестов.

Класс B2 – в дополнение к C1, тесты должны подтверждать действенность мер по уменьшению пропускной способности тайных каналов передачи информации.

Класс A1 – в дополнение к B2, должно быть описано соответствие между формальными спецификациями верхнего уровня и исходными текстами.

Описание архитектуры:

Класс C1 – должны быть описаны подход к безопасности, используемый производителем, и применение этого подхода при реализации вычислительной базы. Если база состоит из нескольких модулей, должен быть описан интерфейс между ними.

Класс B1 – в дополнение к C1, должно быть представлено неформальное или формальное описание модели политики безопасности, проводимой в жизнь вычислительной базой. Необходимо наличие аргументов в пользу достаточности избранной модели для реализации политики безопасности. Должны быть описаны защитные механизмы базы и их место в модели.

Класс B2 – в дополнение к B1, модель политики безопасности должна быть формальной и доказательной. Должно быть показано, что описательные спецификации верхнего уровня точно отражают интерфейс вычислительной базы. Должно быть показано, как база реализует концепцию монитора обращений, почему она устойчива к попыткам отслеживания ее работы, почему ее нельзя обойти и почему она реализована корректно. Должна быть описана структура базы, чтобы облегчить ее тестирование и проверку соблюдения принципа минимизации привилегий.

Класс B3 – в дополнение к B2, должно быть неформально продемонстрировано соответствие между описательными спецификациями верхнего уровня и реализацией вычислительной базы.

Класс A1 – в дополнение к B3, должно быть неформально продемонстрировано соответствие между формальными спецификациями верхнего уровня и реализацией вычислительной базы.

На рис. 5 представлена схема систематизации требований безопасности «Оранжевой книги».

«Оранжевая книга» (ОК) – основа для разработчиков всех остальных стандартов, и до сих пор используется в США при сертификации компьютерных систем.

Рис. 5. Схема систематизации и классификации функциональных требований безопасности «Оранжевой книги»

8.2. Европейские критерии безопасности информационных технологий

Вслед за выходом «ОК» страны Европы совместно разработали общие «Критерии безопасности информационных технологий» «Information Technology Security Evaluation Criteria», далее «Европейские критерии», опубликованные в июне 1991г. от имени соответствующих органов Франции, Германии, Нидерландов, Великобритании.

Основные понятия.

«ЕК» рассматривают задачи средств информационной безопасности:

защита информации от НСД с целью обеспечения конфиденциальности;

обеспечение целостности информации посредством защиты от ее несанкционированной модификации или уничтожения;

обеспечение работоспособности систем с помощью противодействия угрозам отказа в обслуживании.

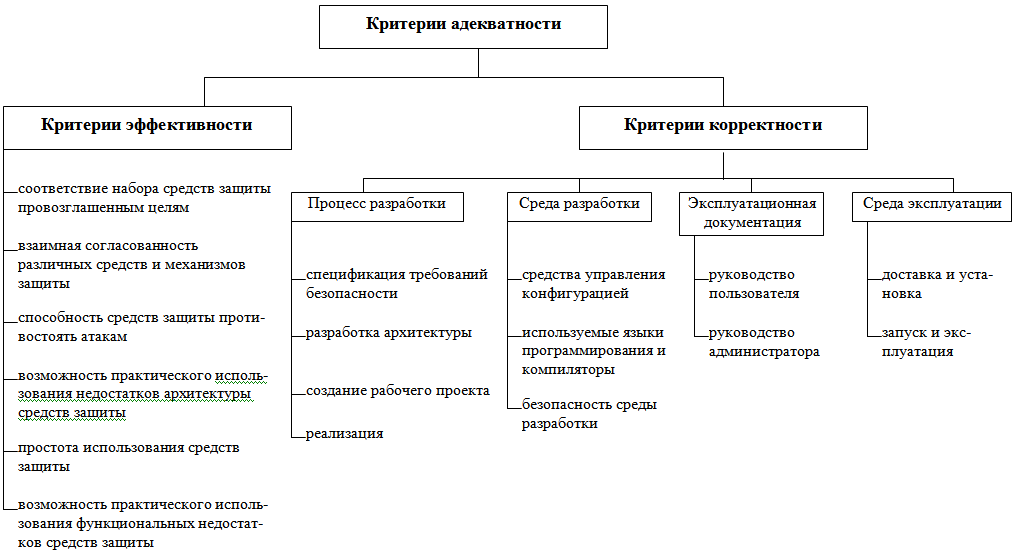

Для признания средств защиты эффективными здесь впервые вводится понятие адекватности (assurance) средств защиты. Адекватность включает в себя два аспекта: эффективность, отражающую соответствие средств безопасности решаемым задачам и корректность, характеризующую процесс их разработки и функционирования. Общая оценка уровня безопасности складывается из функциональной мощности средств защиты и уровня адекватности их реализации.

Функции защиты с точки зрения «ЕК»

идентификация и аутентификация

управление доступом

подотчетность

аудит

повторное использование объектов

целостность информации

надежность обслуживания

безопасность обмена данными.

Набор функций безопасности может специфицироваться с использованием ссылок на заранее определенные классы – шаблоны. В «ЕК» таких классов десять. Пять из них (F-C1, F-C2, F-B1, F-B2, F-B3) соответствуют классам безопасности «ОК» с аналогичными обозначениями. Другие пять отражают точку зрения разработчиков стандарта на проблемы безопасности.

Класс F-IN предназначен для систем с высокими потребностями в обеспечении целостности, что типично для систем управления базами данных. Он основывается на концепции «ролей» в зависимости от вида деятельности пользователей и предоставлении доступа к определенным объектам только посредством доверенных процессов.

Класс F-AV характеризуется повышенными требованиями к обеспечению работоспособности. Это, например, системы управления технологическими процессами. В требованиях для этого класса указывается, что система должна восстанавливаться после отказа отдельного аппаратного компонента. Должно гарантироваться определенное время реакции на внешние события.

Класс F-DI ориентирован на распределенные системы обработки информации. Должна быть возможность идентификации сторон и установка ее подлинности. Должны использоваться средства контроля и исправления ошибок.

Класс F-DC уделяет особое внимание требованиям конфиденциальности передаваемой информации. Информация по каналам связи должна передаваться в зашифрованном виде. Ключи шифрования должны быть защищены от НСД.

Класс F-DX предъявляет повышенные требования и к целостности и к конфиденциальности информации. Его можно рассматривать как объединение классов F-DI и F-DC с дополнительными возможностями шифрования и защиты от анализа трафика. Должен быть ограничен доступ к ранее переданной информации, которая может способствовать проведению криптоанализа.

Критерии адекватности.

«ЕК» определяет семь уровней адекватности от Е0 до Е6 (в порядке ее возрастания) (рис. 6). Уровень Е0 обозначает минимальную адекватность (аналог уровня Д в «ОК»). Уровни адекватности от Е1 до Е6 выстроены по нарастанию требований тщательности контроля. Так, на уровне Е1 анализируется лишь общая архитектура системы, а адекватность подтверждается функциональным тестированием. На уровне Е3 анализируются исходные тексты программ и схемы аппаратного обеспечения. На уровне Е6 требуется формальное описание функций безопасности, общей архитектуры, а также политики безопасности.

Степень безопасности системы определяется самым слабым из критически важных механизмов защиты. В «ЕК» определены три уровня безопасности:

базовый, если средства защиты способны противостоять отдельным случайным атакам;

средний, если средства защиты способны противостоять злоумышленникам, обладающими ограниченными ресурсами и возможностями;

высокий, если есть уверенность, что уровни защиты могут быть преодолены только злоумышленником с высокой квалификацией, набор возможностей и ресурсов которого выходит за рамки возможного.

«ЕК» оказали существенное влияние на стандарты безопасности и методику сертификации. Главное достижение «ЕК» – введение понятия адекватности. «ЕК» признают возможность наличия недостатков в сертифицированных системах, что вполне реально. «ЕК» и «ОК» являются основой для многих стандартов безопасности компьютерных систем.

Рис. 6. Таксономия (систематизация и классификация) критериев адекватности

«Европейских критериев»