- •Введение

- •1. Информация как предмет защиты

- •2. Информационная безопасность

- •3. Основные угрозы информационной безопасности

- •3.1. Классификация угроз безопасности данных

- •4. Модель потенциального нарушителя

- •4.1. Типы нарушителей информационной безопасности ис

- •5. Классификация компьютерных преступлений

- •6. Личностные особенности компьютерного преступника

- •7. Принципы организации систем обеспечения безопасности данных (собд) ивс

- •7.1. Основные подсистемы, входящие в состав собд ивс

- •8. Стандарты информационной безопасности

- •8.1. Критерии оценки безопасности компьютерных систем. «Оранжевая книга» сша.

- •Основные элементы политики безопасности.

- •Произвольное управление доступом.

- •Безопасность повторного использования объектов.

- •Метки безопасности.

- •Принудительное управление доступом.

- •Классы безопасности.

- •Требования к политике безопасности.

- •Произвольное управление доступом:

- •Повторное использование объектов:

- •Метки безопасности:

- •Целостность меток безопасности:

- •Принудительное управление доступом:

- •Требования к подотчетности. Идентификация и аутентификация:

- •Предоставление надежного пути:

- •Требования к гарантированности. Архитектура системы:

- •Верификация спецификаций архитектуры:

- •Конфигурационное управление:

- •Тестовая документация:

- •Описание архитектуры:

- •8.2. Европейские критерии безопасности информационных технологий

- •8.3. Руководящие документы Гостехкомиссии России.

- •8.4. Общие критерии безопасности информационных технологий

- •9. Методы и средства защиты данных

- •9.1. Основные методы защиты данных

- •9.2. Классификация средств защиты данных

- •9.3. Формальные средства защиты

- •9.4. Физические средства защиты

- •9.5. Аппаратные средства защиты

- •9.5.1. Отказоустойчивые дисковые массивы

- •9.5.2. Источники бесперебойного питания

- •9.6.Криптографические методы и средства защиты данных

- •Классификация криптографических методов преобразования информации

- •9.7. Методы шифрования

- •9.7.1. Методы замены

- •9.7.2. Методы перестановки

- •9.7.3. Методы аналитических преобразований

- •9.7.4. Комбинированные методы

- •9.7.5. Стандарт сша на шифрование данных (des)

- •Функция перестановки и выбора последовательности в

- •Функции сдвига Si

- •9.7.6. Отечественный стандарт на шифрование данных

- •9.8. Системы шифрации с открытым ключом

- •9.8.1. Алгоритм rsa

- •9.8.2. Криптосистема Эль-Гамаля

- •9.8.3. Криптосистемы на основе эллиптических уравнений

- •9.9. Электронная цифровая подпись

- •9.10. Методы кодирования

- •9.11. Другие методы шифрования

- •10. Стеганография

- •11. Защита программ от несанкционированного копирования

- •11.1. Методы, затрудняющие считывание скопированной информации

- •11.2. Методы, препятствующие использованию скопированной информации

- •11.3. Основные функции средств защиты от копирования

- •11.4. Основные методы защиты от копирования

- •11.4.1. Криптографические методы

- •11.4.2. Метод привязки к идентификатору

- •11.4.3. Методы, основанные на работе с переходами и стеком

- •11.4.4. Манипуляции с кодом программы

- •11.5. Методы противодействия динамическим способам снятия защиты программ от копирования

- •12. Защита информации от несанкционированного доступа

- •12.1. Аутентификация пользователей на основе паролей и модели «рукопожатия»

- •12.2. Аутентификация пользователей по их биометрическим характеристикам, клавиатурному подчерку и росписи мыши

- •12.3. Программно-аппаратная защита информации от локального несанкционированного доступа

- •12.4. Аутентификация пользователей при удаленном доступе

- •13. Защита информации в компьютерных сетях

- •Пакетные фильтры.

- •Сервера прикладного уровня.

- •Сервера уровня соединения.

- •Сравнительные характеристики пакетных фильтров и серверов прикладного уровня.

- •Схемы подключения.

- •Администрирование.

- •Системы сбора статистики и предупреждения об атаке

- •Библиографический список

- •394026 Воронеж, Московский просп., 14

10. Стеганография

Стеганография это набор средств и методов, скрывающих сам факт передачи сообщения. Стеганография происходит от греческих слов steganos (секрет, тайна) и graphy (запись) и, таким образом, означает буквально «тайнопись».

В отличие от криптографии, где злоумышленник точно может определить является ли передаваемое сообщение зашифрованным текстом, методы стеганографии позволяют встраивать секретные сообщения в безобидные послания так, чтобы невозможно было заподозрить существование встроенного тайного сообщения.

Стеганографию можно разделить на 3 раздела:

Классическая стеганография – включает в себя все «некомпьютерные методы»;

Компьютерная стеганография – направление классической стеганографии, основанное на особенностях компьютерной платформы и использования специальных свойств компьютерных форматов данных.

Цифровая стеганография – направление классической стеганографии, основанное на сокрытии или внедрении дополнительной информации в цифровые объекты, вызывая при этом некоторые искажения этих объектов. Используется избыточность аудио- и визуальной информации.

Примерами классической стеганографии являются запись на боковой стороне колоды карт, расположенных в условленном порядке, акростихи, трафареты, которые, будучи положенными на текст, оставляют видимыми только значащие буквы и прочее.

Компьютерная стеганография возникла вместе с появлением компьютеров и файловых систем. Все примеры компьютерной стеганографии основаны на работе с данными, спецификой их хранения в файловых системах и самих файловых систем. Простой пример – грамотное использование пробелов в электронном документе. Известно, что пробел обозначен символом с кодом 32, но в тексте его можно заменить также символом, имеющим другой код, например 255 или код tab-символа. Тогда комбинация обычных пробельных символов и подменённых может служить полезной скрытой информацией. При чтении можно использовать правило: 1 – это пробел, а 0 – это пробел с кодом 255.

Известны и другие подходы, например использование специфики файловых систем. При хранении файл всегда занимает целое число блоков – это сделано из соображений удобства адресации. Из-за этого хранение маленьких файлов реализуется крайне нерационально – в системе Fat32 файл размером 1 байт занимает на диске 4Кб. При этом очевидно, что все 4Кб, за вычетом 1 байта, не используются. Их можно использовать для сокрытия полезных данных. Такой метод широко используется для долговременного скрытого хранения небольших объемов информации – однако он довольно легко обнаруживается и крайне небезопасен. Также существует возможность записи данных просто на неиспользуемые области накопителей (например, нулевую дорожку).

Цифровая стеганография представляет собой наибольший интерес, с точки зрения защиты информации, как наиболее перспективное направление.

Стеганографическая система или стегосистема совокупность средств и методов, которые используются для формирования скрытого канала передачи информации.

При построении стегосистемы должны учитываться следующие положения:

Методы скрытия должны обеспечивать аутентичность и целостность файла.

Предполагается, что противнику полностью известны возможные стеганографические методы.

Безопасность методов основывается на сохранении стеганографическим преобразованием основных свойств открыто передаваемого файла при внесении в него секретного сообщения и некоторой неизвестной противнику информации – ключа.

Даже если факт скрытия сообщения стал известен противнику через сообщника, извлечение самого секретного сообщения представляет сложную вычислительную задачу.

В качестве данных может использоваться любая информация: текст, сообщение, изображение и т. п.

В общем же случае целесообразно использовать слово «сообщение», так как сообщением может быть как текст или изображение, так и, например, аудиоданные. Далее для обозначения скрываемой информации, будем использовать именно термин сообщение.

Контейнер – любая информация, предназначенная для сокрытия тайных сообщений.

Пустой контейнер это контейнер без встроенного сообщения; заполненный контейнер или стего контейнер, содержащий встроенную информацию.

Встроенное (скрытое) сообщение сообщение, встраиваемое в контейнер.

Стеганографический канал или просто стегоканал канал передачи стего.

Стегоключ или просто ключ секретный ключ, необходимый для сокрытия информации. В зависимости от количества уровней защиты (например, встраивание предварительно зашифрованного сообщения) в стегосистеме может быть один или несколько стегоключей.

По аналогии с криптографией, по типу стегоключа стегосистемы можно подразделить на два типа:

с секретным ключом;

с открытым ключом.

В стегосистеме с секретным ключом используется один ключ, который должен быть определен либо до начала обмена секретными сообщениями, либо передан по защищенному каналу.

В стегосистеме с открытым ключом для встраивания и извлечения сообщения используются разные ключи, которые различаются таким образом, что с помощью вычислений невозможно вывести один ключ из другого. Поэтому один ключ (открытый) может передаваться свободно по незащищенному каналу связи. Кроме того, данная схема хорошо работает и при взаимном недоверии отправителя и получателя.

Любая стегосистема должна отвечать следующим требованиям:

Свойства контейнера должны быть модифицированы, чтобы изменение невозможно было выявить при визуальном контроле. Это требование определяет качество сокрытия внедряемого сообщения: для обеспечения беспрепятственного прохождения стегосообщения по каналу связи оно никоим образом не должно привлечь внимание атакующего.

Стегосообщение должно быть устойчиво к искажениям, в том числе и злонамеренным. В процессе передачи изображение (звук или другой контейнер) может претерпевать различные трансформации: уменьшаться или увеличиваться, преобразовываться в другой формат и т. д. Кроме того, оно может быть сжато, в том числе и с использованием алгоритмов сжатия с потерей данных.

Для сохранения целостности встраиваемого сообщения необходимо использование кода с исправлением ошибки.

Для повышения надежности встраиваемое сообщение должно быть продублировано.

В настоящее время можно выделить три тесно связанных между собой и имеющих одни корни направления приложения стеганографии: сокрытие данных (сообщений), цифровые водяные знаки и заголовки.

Сокрытие внедряемых данных, которые в большинстве случаев имеют большой объем, предъявляет серьезные требования к контейнеру: размер контейнера в несколько раз должен превышать размер встраиваемых данных.

Цифровые водяные знаки используются для защиты авторских или имущественных прав на цифровые изображения, фотографии или другие оцифрованные произведения искусства. Основными требованиями, которые предъявляются к таким встроенным данным, являются надежность и устойчивость к искажениям.

Цифровые водяные знаки имеют небольшой объем, однако, с учетом указанных выше требований, для их встраивания используются более сложные методы, чем для встраивания просто сообщений или заголовков.

Заголовки используется в основном для маркирования изображений в больших электронных хранилищах (библиотеках) цифровых изображений, аудио- и видеофайлов. В данном случае стеганографические методы используются не только для внедрения идентифицирующего заголовка, но и иных индивидуальных признаков файла. Внедряемые заголовки имеют небольшой объем, а предъявляемые к ним требования минимальны: заголовки должны вносить незначительные искажения и быть устойчивы к основным геометрическим преобразованиям.

Каждое из перечисленных выше приложений требует определенного соотношения между устойчивостью встроенного сообщения к внешним воздействиям (в том числе и стегоанализу) и размером самого встраиваемого сообщения.

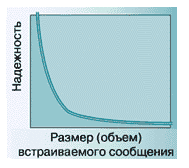

Для большинства современных методов, используемых для сокрытия сообщения в цифровых контейнерах, имеет место следующая зависимость надежности системы от объема встраиваемых данных (рис. 14).

Рис. 14. Зависимость надежности системы от объема встраиваемых данных

Данная зависимость показывает, что при увеличении объема встраиваемых данных снижается надежность системы (при неизменности размера контейнера). Таким образом, используемый в стегосистеме контейнер накладывает ограничения на размер встраиваемых данных.

Существенное влияние на надежность стегосистемы и возможность обнаружения факта передачи скрытого сообщения оказывает выбор контейнера.

По протяженности контейнеры можно подразделить на два типа: непрерывные (потоковые) и ограниченной (фиксированной) длины. Особенностью потокового контейнера является то, что невозможно определить его начало или конец. Более того, нет возможности узнать заранее, какими будут последующие шумовые биты, что приводит к необходимости включать скрывающие сообщение биты в поток в реальном масштабе времени, а сами скрывающие биты выбираются с помощью специального генератора, задающего расстояние между последовательными битами в потоке.

В непрерывном потоке данных самая большая трудность для получателя определить, когда начинается скрытое сообщение. При наличии в потоковом контейнере сигналов синхронизации или границ пакета, скрытое сообщение начинается сразу после одного из них. В свою очередь, для отправителя возможны проблемы, если он не уверен в том, что поток контейнера будет достаточно долгим для размещения целого тайного сообщения.

При использовании контейнеров фиксированной длины отправитель заранее знает размер файла и может выбрать скрывающие биты в подходящей псевдослучайной последовательности. С другой стороны, контейнеры фиксированной длины, как это уже отмечалось выше, имеют ограниченный объем и иногда встраиваемое сообщение может не поместиться в файл-контейнер.

Другой недостаток заключается в том, что расстояния между скрывающими битами равномерно распределены между наиболее коротким и наиболее длинным заданными расстояниями, в то время как истинный случайный шум будет иметь экспоненциальное распределение длин интервала. Конечно, можно породить псевдослучайные экспоненциально распределенные числа, но этот путь обычно слишком трудоемок. Однако на практике чаще всего используются именно контейнеры фиксированной длины, как наиболее распространенные и доступные.

В настоящее время существует достаточно много различных методов (и их вариантов) встраивания сообщений (имеется в виду и встраивание цифровых водяных знаков).

В настоящее время наиболее распространенным, но наименее стойким является метод замены наименьших значащих битов или LSB-метод. Он заключается в использовании погрешности дискретизации, которая всегда существует в оцифрованных изображениях или аудио- и видеофайлах. Данная погрешность равна наименьшему значащему разряду числа, определяющему величину цветовой составляющей элемента изображения (пикселя). Поэтому модификация младших битов в большинстве случаев не вызывает значительной трансформации изображения и не обнаруживается визуально.

Рассмотрим этот метод на примере 24 битного растрового RGB изображения. Каждая точка кодируется тремя байтами, каждый байт определяет интенсивность красного (Red), зеленого (Green) и синего (Blue) цвета. Совокупность интенсивностей цвета в каждом из 3х каналов определяет оттенок пикселя.

Представим пиксел тремя байтами в битовом виде:

11000011 R 195

00100000 G 32

01100110 B 102

Младшие биты (подчеркнутые) дают незначительный вклад в изображение по сравнению со старшими. Замена одного или двух младших бит для человеческого глаза будет почти незаметна. Пусть необходимо в этом пикселе скрыть 6 бит – 101100. Разделим их на 3 пары и заместим этими парами младшие биты в каждом канале. Получим новый цвет, очень похожий на первоначальный. Используя 2 бита на канал можно прятать три байта информации на 4 пикселя изображения. Например, в мегабайтовом файле можно спрятать 250 Кбайт информации, причем для невооруженного глаза этот факт останется незаметен.

Недостатки вышеизложенного метода:

Скрытое сообщение легко разрушить, например, при сжатии или отображении.

Не обеспечена секретность встраивания информации. Точно известно местоположение зашифрованной информации. Для преодоления этого недостатка можно встраивать информацию не во все пиксели изображения, а лишь в некоторые из них, определяемые по псевдослучайному закону в соответствии с ключом, известному только законному пользователю. Пропускная способность при этом уменьшается.

Рассмотрим подробнее вопрос выбора пикселей изображения для встраивания в них скрытого сообщения.

Характер поведения младшего бита неслучаен. Скрываемое сообщение не должно изменять статистики изображения. Для этого, возможно, располагая достаточно большим количеством незаполненных контейнеров, подыскать наиболее подходящий. Теоретически возможно найти контейнер, уже содержащий в себе наше сообщение при данном ключе. Тогда изменять вообще ничего не надо, и вскрыть факт передачи будет невозможно. Метод выбора подходящего контейнера требует выполнения большого количества вычислений и обладает малой пропускной способностью.

Альтернативным подходом является моделирование характеристик поведения LSB. Встраиваемое сообщение будет в этом случае частично или полностью зависеть от контейнера. Процесс моделирования является вычислительно трудоемким, кроме того, его надо повторять для каждого контейнера. Главным недостатком этого метода является то, что процесс моделирования может быть повторен нарушителем, возможно обладающим большим вычислительным ресурсом, создающим лучшие модели, что приведет к обнаружению скрытого сообщения. Это противоречит требованию о независимости безопасности стегосистемы от вычислительной мощности сторон. Кроме того, для обеспечения скрытности, необходимо держать используемую модель шума в тайне

В силу указанных трудностей на практике обычно ограничиваются поиском пикселей, модификация которых не вносит заметных искажений в изображение. Затем из этих пикселей в соответствии с ключом выбираются те, которые будут модифицироваться. Скрываемое сообщение шифруется с применением другого ключа. Этот этап может быть дополнен предварительной компрессией для уменьшения объема сообщения.

Другим популярным методом встраивания сообщений является использование особенностей форматов данных, использующих сжатие с потерей данных (например, JPEG).

Этот подход появился позднее предыдущего и развивался вместе с историей формата JPEG – алгоритма, поддерживающего сжатие файла.

При сжатии алгоритм встраивания данных состоит из нескольких последовательных операций, выполняемых одна за другой:

преобразования цветового пространства;

поддискретизации;

прямого дискретного косинусного преобразования;

квантования;

скрытия данных методом замены LSB;

кодирования.

А при восстановлении изображения эти операции выполняются в обратном порядке. Метод замены наименее значимых бит в спектре изображения использует психофизиологические особенности зрения человека. Он основан на использовании того факта, что замена LSB частот блоков изображения после их квантования (перед этапом кодирования) заменит изображение на зрительно неотличимое от оригинального.

Этот метод позволяет скрывать большое число бит, и его стойкость к атаке пассивного противника значительна. Предварительное кодирование скрываемых данных, а также замена LSB в псевдослучайной последовательности дополнительно повышают стойкость этого метода. При использовании этого метода объем скрываемых данных пропорционален объему сжатого изображения, при этом увеличение объема внедряемой информации может приводить к изменениям исходного изображения и снижению эффективности последующего этапа кодирования. Однако возможность варьировать качество сжатого изображения в широком диапазоне не позволяет определить, являются ли возникающие в результате сжатия погрешности следствием скрытия данных или использования больших коэффициентов квантования.